Bericht zu Regeln zur Verringerung der Angriffsfläche

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Plattformen:

- Windows

Wichtig

Einige Informationen beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Der Bericht zu Den Regeln zur Verringerung der Angriffsfläche enthält Informationen zu den Regeln zur Verringerung der Angriffsfläche, die auf Geräte in Ihrem organization angewendet werden. Dieser Bericht enthält auch Informationen zu Folgenden:

- Erkannte Bedrohungen

- blockierte Bedrohungen

- Geräte, die nicht für die Verwendung der Standardschutzregeln konfiguriert sind, um Bedrohungen zu blockieren

Darüber hinaus bietet dieser Bericht eine benutzerfreundliche Schnittstelle, mit der Sie Folgendes ausführen können:

- Anzeigen von Bedrohungserkennungen

- Anzeigen der Konfiguration der ASR-Regeln

- Konfigurieren (Hinzufügen) von Ausschlüssen

- Einfaches Aktivieren des grundlegenden Schutzes durch Aktivieren der drei am häufigsten empfohlenen ASR-Regeln mit einem einzigen Umschalter

- Drilldown zum Sammeln detaillierter Informationen

Weitere Informationen zu einzelnen Regeln zur Verringerung der Angriffsfläche finden Sie unter Referenz zu Regeln zur Verringerung der Angriffsfläche.

Voraussetzungen

Wichtig

Für den Zugriff auf den Bericht "Regeln zur Verringerung der Angriffsfläche" sind Leseberechtigungen für das Microsoft Defender-Portal erforderlich. Der Zugriff auf diesen Bericht, der von Microsoft Entra Rollen gewährt wird, z. B. Security Global Admin oder Security role, ist veraltet und wird im April 2023 entfernt. Damit Windows Server 2012 R2 und Windows Server 2016 im Bericht "Regeln zur Verringerung der Angriffsfläche" angezeigt werden, müssen diese Geräte mithilfe des modernen einheitlichen Lösungspakets integriert werden. Weitere Informationen finden Sie unter Neue Funktionalität in der modernen einheitlichen Lösung für Windows Server 2012 R2 und 2016.

Berichtszugriffsberechtigungen

Für den Zugriff auf den Bericht "Regeln zur Verringerung der Angriffsfläche" im Microsoft 365 Security Dashboard sind die folgenden Berechtigungen erforderlich:

| Berechtigungstyp | Berechtigung | Anzeigename der Berechtigung |

|---|---|---|

| App | Machine.Read.All | "Alle Computerprofile lesen" |

| Delegiert (Geschäfts-, Schul- oder Unikonto) | Machine.Read | "Lesen von Computerinformationen" |

So weisen Sie diese Berechtigungen zu:

- Melden Sie sich bei Microsoft Defender XDR mit einem Konto mit zugewiesener Rolle "Sicherheitsadministrator" oder globaler Administrator An.

- Wählen Sie im Navigationsbereich Einstellungen>Endpunktrollen>(unterBerechtigungen) aus.

- Wählen Sie die Rolle aus, die Sie bearbeiten möchten.

- Wählen Sie Bearbeiten aus.

- Geben Sie unter Rolle bearbeiten auf der Registerkarte Allgemein unter Rollenname einen Namen für die Rolle ein.

- Geben Sie unter Beschreibung eine kurze Zusammenfassung der Rolle ein.

- Wählen Sie unter Berechtigungen die Option Daten anzeigen und unter Daten anzeigen die Option Verringerung der Angriffsfläche aus.

Weitere Informationen zur Verwaltung von Benutzerrollen finden Sie unter Create und Verwalten von Rollen für die rollenbasierte Zugriffssteuerung.

Navigation

So navigieren Sie zu den Zusammenfassungskarten für den Bericht zu Den Regeln zur Verringerung der Angriffsfläche

- Öffnen Sie Microsoft Defender XDR Portal.

- Klicken Sie im linken Bereich aufBerichte, und wählen Sie im Abschnitt Standard unter Berichtedie Option Sicherheitsbericht aus.

- Scrollen Sie nach unten zu Geräte , um die Zusammenfassungskarten für Regeln zur Verringerung der Angriffsfläche zu finden.

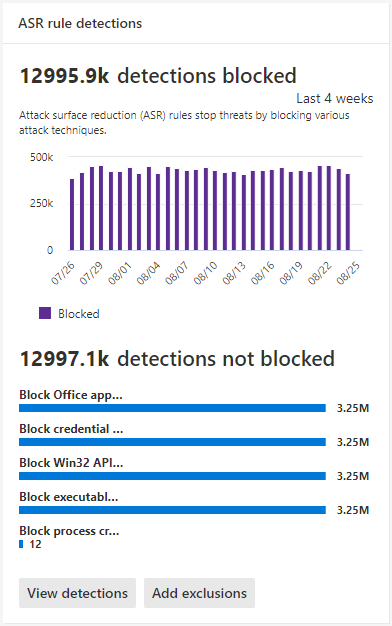

Die Sammelberichtskarten für ASR-Regeln sind in der folgenden Abbildung dargestellt.

Zusammenfassungskarten für ASR-Regeln

Die Zusammenfassung des Berichts zu ASR-Regeln ist in zwei Karten unterteilt:

- Zusammenfassung der Karte zur Erkennung von ASR-Regeln

- Zusammenfassung der Karte für die KONFIGURATION von ASR-Regeln

Zusammenfassung der Karte zur Erkennung von ASR-Regeln

Zeigt eine Zusammenfassung der Anzahl der erkannten Bedrohungen an, die von ASR-Regeln blockiert werden.

Stellt zwei Aktionsschaltflächen bereit:

- Anzeigen von Erkennungen: Öffnet die Angriffsfläche-Reduzierungsregeln> Standard Registerkarte Erkennungen

- Ausschlüsse hinzufügen: Öffnet die Angriffsfläche-Reduzierungsregeln> Standard Registerkarte "Ausschlüsse".

Wenn Sie oben im Karte auf den Link ERKENNUNG VON ASR-Regeln klicken, wird auch die Registerkarte Standard Erkennungsregeln für die Angriffsfläche geöffnet.

Zusammenfassung der konfiguration von ASR-Regeln Karte

Der obere Abschnitt konzentriert sich auf drei empfohlene Regeln, die vor gängigen Angriffstechniken schützen. In diesem Karte werden Aktuelle Statusinformationen zu den Computern in Ihrem organization angezeigt, für die die folgenden drei Standardschutzregeln (ASR) im Blockmodus, Überwachungsmodus oder aus (nicht konfiguriert) festgelegt sind. Die Schaltfläche Geräte schützen zeigt nur für die drei Regeln vollständige Konfigurationsdetails an. Kunden können schnell Maßnahmen ergreifen, um diese Regeln zu aktivieren.

Im unteren Abschnitt werden sechs Regeln basierend auf der Anzahl der nicht geschützten Geräte pro Regel angezeigt. Die Schaltfläche "Konfiguration anzeigen" zeigt alle Konfigurationsdetails für alle ASR-Regeln an. Die Schaltfläche "Ausschluss hinzufügen" zeigt die Seite "Ausschluss hinzufügen" mit allen erkannten Datei-/Prozessnamen an, die für Security Operation Center (SOC) zur Auswertung aufgeführt sind. Die Seite Ausschluss hinzufügen ist mit Microsoft Intune verknüpft.

Stellt zwei Aktionsschaltflächen bereit:

- Konfiguration anzeigen: Öffnet die Angriffsfläche-Reduzierungsregeln> Standard Registerkarte Erkennungen

- Ausschlüsse hinzufügen: Öffnet die Angriffsfläche-Reduzierungsregeln> Standard Registerkarte "Ausschlüsse".

Wenn Sie oben im Karte auf den Link konfiguration der ASR-Regeln klicken, wird auch die Registerkarte konfiguration der Standard Regeln zur Verringerung der Angriffsfläche geöffnet.

Vereinfachte Standardschutzoption

Die Konfigurationszusammenfassung Karte enthält eine Schaltfläche zum Schützen von Geräten mit den drei Standardschutzregeln. Microsoft empfiehlt mindestens, diese drei Standardschutzregeln für die Verringerung der Angriffsfläche zu aktivieren:

- Diebstahl von Anmeldeinformationen aus dem Subsystem für die lokale Sicherheitsautorität (lsass.exe) blockieren

- Blockieren des Missbrauchs von missbrauchten anfälligen signierten Treibern

- Blockieren der Persistenz über ein WMI-Ereignisabonnement (Windows Management Instrumentation)

So aktivieren Sie die drei Standardschutzregeln:

- Wählen Sie Geräte schützen aus. Die Registerkarte Standard Konfiguration wird geöffnet.

- Auf der Registerkarte Konfiguration wird von Standardregeln automatisch von Alle Regeln auf Standardschutzregeln umgeschaltet.

- Wählen Sie in der Liste Geräte die Geräte aus, für die die Standardschutzregeln gelten sollen, und wählen Sie dann Speichern aus.

Diese Karte verfügt über zwei weitere Navigationsschaltflächen:

- Konfiguration anzeigen: Öffnet die Regeln zur> Verringerung der Angriffsfläche Standard Registerkarte Konfiguration.

- Ausschlüsse hinzufügen: Öffnet die Regeln> zur Verringerung der Angriffsfläche Standard Registerkarte Ausschlüsse.

Wenn Sie oben im Karte auf den Link konfiguration der ASR-Regeln klicken, wird auch die Registerkarte konfiguration der Standard Regeln zur Verringerung der Angriffsfläche geöffnet.

Regeln zur Verringerung der Angriffsfläche Standard Registerkarten

Während die Zusammenfassungskarten für ASR-Regeln nützlich sind, um eine schnelle Zusammenfassung Ihrer ASR-Regeln status zu erhalten, bieten die registerkarten Standard ausführlichere Informationen mit Filter- und Konfigurationsfunktionen:

Suchfunktionen

Search-Funktion wird den Registerkarten Erkennung, Konfiguration und Ausschluss hinzufügen Standard hinzugefügt. Mit dieser Funktion können Sie mithilfe der Geräte-ID, des Dateinamens oder des Prozessnamens suchen.

Filtern

Filterung bietet ihnen eine Möglichkeit, anzugeben, welche Ergebnisse zurückgegeben werden:

- Mit Date können Sie einen Datumsbereich für Datenergebnisse angeben.

- Filters

Hinweis

Beim Filtern nach Regel ist die Anzahl der einzelnen erkannten Elemente, die in der unteren Hälfte des Berichts aufgeführt sind, derzeit auf 200 Regeln beschränkt. Sie können exportieren verwenden, um die vollständige Liste der Erkennungen in Excel zu speichern.

Tipp

Da der Filter derzeit in dieser Version funktioniert, müssen Sie jedes Mal, wenn Sie nach "gruppieren" möchten, zuerst bis zur letzten Erkennung in der Liste scrollen, um das gesamte Dataset zu laden. Nachdem Sie das gesamte Dataset geladen haben, können Sie die Filterung "Sortieren nach" starten. Wenn Sie nicht bei jeder Verwendung oder beim Ändern der Filteroptionen (z. B. die ASR-Regeln, die auf die aktuelle Filterausführung angewendet werden) bis zur letzten Erkennung scrollen, sind die Ergebnisse für jedes Ergebnis mit mehr als einer sichtbaren Seite mit aufgelisteten Erkennungen falsch.

Regeln zur Verringerung der Angriffsfläche Standard Registerkarte "Erkennungen"

- Überwachungserkennungen Zeigt, wie viele Bedrohungserkennungen von Regeln erfasst wurden, die im Überwachungsmodus festgelegt wurden.

- Blockierte Erkennungen Zeigt an, wie viele Bedrohungserkennungen durch im Blockierungsmodus festgelegte Regeln blockiert wurden.

- Großes, konsolidiertes Diagramm Zeigt blockierte und überwachte Erkennungen an.

Die Diagramme stellen Erkennungsdaten für den angezeigten Datumsbereich bereit, mit der Möglichkeit, mit dem Mauszeiger auf einen bestimmten Ort zu zeigen, um datumsspezifische Informationen zu sammeln.

Im unteren Abschnitt des Berichts werden erkannte Bedrohungen auf Gerätebasis mit den folgenden Feldern aufgelistet:

| Feldname | Definition |

|---|---|

| Erkannte Datei | Die Datei, die eine mögliche oder bekannte Bedrohung enthält |

| Erkannt am | Das Datum, an dem die Bedrohung erkannt wurde |

| Blockiert/Überwacht? | Gibt an, ob sich die Erkennungsregel für das jeweilige Ereignis im Block- oder Überwachungsmodus befand. |

| Regel | Welche Regel hat die Bedrohung erkannt? |

| Quell-App | Die Anwendung, die den Aufruf der fehlerhaften "erkannten Datei" vorgenommen hat |

| Gerät | Der Name des Geräts, auf dem das Audit- oder Block-Ereignis aufgetreten ist |

| Gerätegruppe | Die Active Directory-Gruppe, zu der das Gerät gehört |

| Benutzer | Das für den Anruf zuständige Computerkonto |

| Publisher | Das Unternehmen, das die .exe oder Anwendung veröffentlicht hat |

Weitere Informationen zu ÜBERWACHUNGS- und Blockmodi für ASR-Regeln finden Sie unter Regelmodi zur Verringerung der Angriffsfläche.

Umsetzbares Flyout

Die Seite "Erkennung" Standard enthält eine Liste aller Erkennungen (Dateien/Prozesse) in den letzten 30 Tagen. Wählen Sie eine der Erkennungen aus, die mit Drilldownfunktionen geöffnet werden sollen.

Der Abschnitt Möglicher Ausschluss und Mögliche Auswirkungen bietet Auswirkungen auf die ausgewählte Datei oder den ausgewählten Prozess. Sie haben folgende Möglichkeiten:

- Wählen Sie Go-Suche aus, um die Abfrageseite "Erweiterte Suche" zu öffnen.

- Dateiseite öffnen öffnet Microsoft Defender for Endpoint Erkennung

- Die Schaltfläche Ausschluss hinzufügen ist mit der Seite Ausschluss hinzufügen Standard verknüpft.

Die folgende Abbildung zeigt, wie die Abfrageseite "Erweiterte Suche" über den Link im Flyout mit Aktionen geöffnet wird:

Weitere Informationen zur erweiterten Suche finden Sie unter Proaktives Suchen nach Bedrohungen mit erweiterter Suche in Microsoft Defender XDR

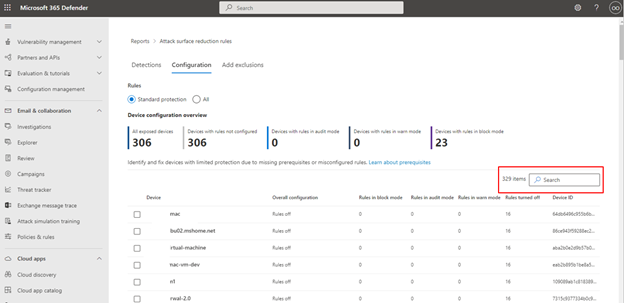

Regeln zur Verringerung der Angriffsfläche Standard Registerkarte "Konfiguration"

Die Registerkarte ASR-Regeln Standard Konfiguration enthält Eine Zusammenfassung und Details zur Konfiguration der ASR-Regeln pro Gerät. Auf der Registerkarte Konfiguration gibt es drei Standard Aspekte:

Grundlegende Regeln Stellt eine Methode zum Umschalten von Ergebnissen zwischen Grundlegenden Regeln und Allen Regeln bereit. Standardmäßig sind Grundlegende Regeln ausgewählt.

Übersicht über die Gerätekonfiguration Stellt eine aktuelle Momentaufnahme von Geräten in einem der folgenden Zustände bereit:

- Alle verfügbar gemachten Geräte (Geräte mit fehlenden Voraussetzungen, Regeln im Überwachungsmodus, falsch konfigurierte Regeln oder nicht konfigurierte Regeln)

- Geräte mit nicht konfigurierten Regeln

- Geräte mit Regeln im Überwachungsmodus

- Geräte mit Regeln im Blockmodus

Der untere, unbenannte Abschnitt der Registerkarte Konfiguration enthält eine Liste des aktuellen Zustands Ihrer Geräte (pro Gerät):

- Gerät (Name)

- Gesamtkonfiguration (Gibt an, ob Regeln aktiviert sind oder alle deaktiviert sind)

- Regeln im Blockmodus (die Anzahl der Regeln pro Gerät, die auf Blockierung festgelegt sind)

- Regeln im Überwachungsmodus (anzahl der Regeln im Überwachungsmodus)

- Regeln deaktiviert (Regeln, die deaktiviert oder nicht aktiviert sind)

- Geräte-ID (Geräte-GUID)

Diese Elemente sind in der folgenden Abbildung dargestellt.

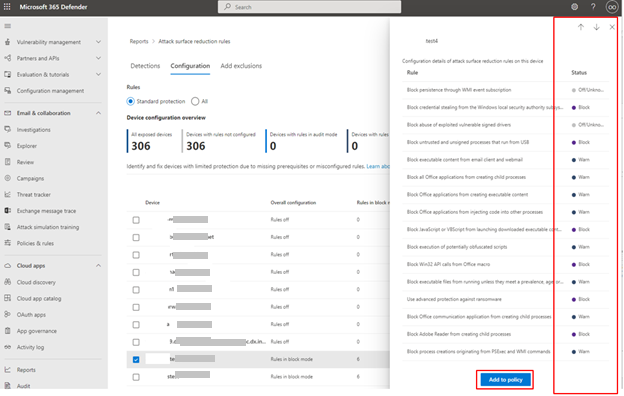

So aktivieren Sie ASR-Regeln:

- Wählen Sie unter Gerät das Gerät aus, für das Sie ASR-Regeln anwenden möchten.

- Überprüfen Sie im Flyoutfenster Ihre Auswahl, und wählen Sie dann Zur Richtlinie hinzufügen aus.

Die Registerkarte "Konfiguration " und das Flyout "Regel hinzufügen " sind in der folgenden Abbildung dargestellt.

[HINWEIS!] Wenn Sie über Geräte verfügen, für die unterschiedliche ASR-Regeln angewendet werden müssen, sollten Sie diese Geräte einzeln konfigurieren.

Regeln zur Verringerung der Angriffsfläche Registerkarte "Ausschlüsse hinzufügen"

Auf der Registerkarte Ausschlüsse hinzufügen wird eine Liste der Erkennungen nach Dateinamen und eine Methode zum Konfigurieren von Ausschlüssen angezeigt. Standardmäßig werden Informationen zum Hinzufügen von Ausschlüssen für drei Felder aufgelistet:

- Dateiname Der Name der Datei, die das ASR-Regelereignis ausgelöst hat.

- Erkennungen Die Gesamtzahl der erkannten Ereignisse für die benannte Datei. Einzelne Geräte können mehrere ASR-Regelereignisse auslösen.

- Geräte Die Anzahl der Geräte, auf denen die Erkennung aufgetreten ist.

Wichtig

Das Ausschließen von Dateien oder Ordnern kann den Schutz durch ASR-Regeln erheblich verringern. Ausgeschlossene Dateien dürfen ausgeführt werden, und es wird kein Bericht oder Ereignis aufgezeichnet. Wenn ASR-Regeln Dateien erkennen, von denen Sie glauben, dass sie nicht erkannt werden sollten, sollten Sie zuerst den Überwachungsmodus verwenden, um die Regel zu testen.

Wenn Sie eine Datei auswählen, wird das Flyout Summary & expected impact (Zusammenfassung & erwarteten Auswirkungen ) geöffnet, in dem die folgenden Arten von Informationen angezeigt werden:

- Ausgewählte Dateien Die Anzahl der Dateien, die Sie für den Ausschluss ausgewählt haben

- (Anzahl von) Erkennungen Gibt die erwartete Verringerung der Erkennungen an, nachdem die ausgewählten Ausschlüsse hinzugefügt wurden. Die Verringerung der Erkennungen wird für tatsächliche Erkennungen und Erkennungen nach Ausschlüssen grafisch dargestellt.

- (Anzahl) betroffener Geräte Gibt die erwartete Verringerung der Geräte an, die Erkennungen für die ausgewählten Ausschlüsse melden.

Die Seite Ausschluss hinzufügen verfügt über zwei Schaltflächen für Aktionen, die für alle erkannten Dateien (nach auswahl) verwendet werden können. Sie haben folgende Möglichkeiten:

- Fügen Sie einen Ausschluss hinzu, der Microsoft Intune Seite der ASR-Richtlinie geöffnet wird. Weitere Informationen findest du unter: Intune unter Aktivieren alternativer Konfigurationsmethoden für ASR-Regeln.

- Abrufen von Ausschlusspfaden , die Dateipfade in einem CSV-Format herunterladen

Siehe auch

- Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Planen der Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Testen von Regeln zur Verringerung der Angriffsfläche

- Aktivieren der Regeln zur Verringerung der Angriffsfläche

- Operationalisieren von Regeln zur Verringerung der Angriffsfläche

- Bericht zu Regeln zur Verringerung der Angriffsfläche (Attack Surface Reduction, ASR)

- Referenz zu Regeln zur Verringerung der Angriffsfläche

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für