SCHRITT 1: Konfigurieren Ihrer Netzwerkumgebung, um die Konnektivität mit dem Defender für Endpunkt-Dienst sicherzustellen

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Stellen Sie vor dem Onboarding von Geräten in Defender für Endpunkt sicher, dass Ihr Netzwerk für die Verbindung mit dem Dienst konfiguriert ist. Der erste Schritt dieses Prozesses umfasst das Hinzufügen von URLs zur Liste zulässiger Domänen, wenn Ihr Proxyserver oder Ihre Firewallregeln den Zugriff auf Defender für Endpunkt verhindern. Dieser Artikel enthält auch Informationen zu Proxy- und Firewallanforderungen für ältere Versionen von Windows-Client und Windows Server.

Aktivieren Sie den Zugriff auf die URLs des Microsoft Defender für Endpunkt-Dienstes im Proxy-Server

Wenn ein Proxy oder eine Firewall den gesamten Datenverkehr blockiert und nur bestimmte Domänen zulässt, fügen Sie der Liste der zulässigen Domänen standardmäßig die im herunterladbaren Blatt aufgeführten Domänen hinzu.

Diese herunterladbare Kalkulationstabelle enthält die Dienste und die zugehörigen URLs, mit denen Ihr Netzwerk sich verbinden können muss. Stellen Sie sicher, dass keine Firewall- oder Netzwerkfilterregeln vorhanden sind, um den Zugriff für diese URLs zu verweigern. Optional müssen Sie möglicherweise eine Zulassungsregel speziell für sie erstellen.

Hinweis

(Gilt für die öffentliche Vorschauversion)

- Im Rahmen der Vorschau werden bestimmte Defender für Endpunkt-Dienste hinter der URL konsolidiert:

*.endpoint.security.microsoft.com. Sie haben die Möglichkeit, den reduzierten Satz von URLs in Microsoft Defender XDR für Defender für Endpunkt zu verwenden. Sie haben auch die neue Möglichkeit, Zulassungslisten mit statischen dedizierten Defender für Endpunkt-IP-Bereichen zu konfigurieren. Weitere Informationen finden Sie unter Onboarding von Geräten mithilfe einer optimierten Methode und in der aktualisierten Liste in der vorherigen Tabelle. - Um die neue Onboardingmethode verwenden zu können, müssen Geräte bestimmte Voraussetzungen erfüllen und ein neues Onboardingpaket verwenden. Weitere Informationen finden Sie unter Voraussetzungen. Sie können zuvor integrierte Geräte migrieren. Weitere Informationen finden Sie unter Migrieren von Geräten zu optimierter Konnektivität.

- Bestimmte Dienste sind in dieser Konsolidierung nicht enthalten. Sie müssen sicherstellen, dass Sie die Konnektivität mit den erforderlichen Diensten aufrechterhalten. Ausführliche Informationen zu Diensten, die nicht in der Konsolidierung enthalten sind, finden Sie im Optimierten URL-Blatt oder im Onboarding von Geräten mithilfe einer optimierten Methode.

- Geräte, auf denen der MMA-Agent ausgeführt wird, werden unter einer optimierten Lösung nicht unterstützt und müssen mithilfe der down-level-Methode integriert werden. Eine Liste der erforderlichen URLs finden Sie auf der Registerkarte MMA in der Optimierten URL-Liste. Geräte, auf denen die Ältere Windows-Version 1607, 1703, 1709 oder 1803 ausgeführt wird, können das Onboarding mithilfe des neuen Onboardingpakets durchführen, erfordern aber weiterhin eine längere Liste von URLs. Weitere Informationen finden Sie in der obigen Tabelle.

| Kalkulationstabelle der Domänenliste | Beschreibung |

|---|---|

| Microsoft Defender for Endpoint konsolidierte URL-Liste (NEU – optimiert) |

WICHTIG: Derzeit in der öffentlichen Vorschauphase. Tabelle der konsolidierten URLs zum Optimieren der Gerätekonnektivität. Laden Sie das Arbeitsblatt hier herunter. Anwendbares Betriebssystem: Eine vollständige Liste finden Sie unter Optimierte Konnektivität. - Windows 10 1809+ – Windows 11 – Windows Server 2019 – Windows Server 2022 – Windows Server 2012 R2, Windows Server 2016 R2 mit moderner einheitlicher Defender für Endpunkt-Lösung (installation über MSI erforderlich). – macOS-unterstützte Versionen mit 101.23102.* + – Von Linux unterstützte Versionen mit 101.23102.* + Mindestkomponentenversionen: - Antischadsoftware-Client: 4.18.2211.5 - Engine: 1.1.19900.2 - Sicherheitsintelligenz: 1.391.345.0 - Xplat-Version: 101.23102.* + - Sensor/KB-Version: >10.8040.*/ 8. März 2022+ Wenn Sie zuvor integrierte Geräte auf den optimierten Ansatz umstellen, finden Sie weitere Informationen unter Migrieren der Gerätekonnektivität. |

| Microsoft Defender for Endpoint URL-Liste für gewerbliche Kunden (Standard) | Tabellenkalkulation mit spezifischen DNS-Einträgen für Dienststandorte, geografische Standorte und Betriebssysteme für gewerbliche Kunden. Laden Sie das Arbeitsblatt hier herunter. Microsoft Defender for Endpoint Plan 1 und Plan 2 verwenden dieselben Proxydienst-URLs. |

| Microsoft Defender für Endpunkt URL-Liste für Gov/GCC/DoD | Tabelle mit bestimmten DNS-Einträgen für Dienststandorte, geografische Standorte und Das Betriebssystem für Gov/GCC/DoD-Kunden. Laden Sie das Arbeitsblatt hier herunter. |

Hinweis

- Windows 10 Version 1607, 1703, 1709, 1803 (RS1-RS4) werden für das Onboardingpaket unterstützt, erfordern jedoch eine längere URL-Liste (siehe aktualisiertes URL-Blatt). Diese Versionen unterstützen kein erneutes Onboarding (muss zuerst vollständig offboarded werden).

- Geräte, die unter Windows 7, Windows 8.1, Windows Server 2008 R2 MMA und Servern ausgeführt werden, die nicht auf den einheitlichen Agent (MMA) aktualisiert wurden, müssen weiterhin die MMA-Onboardingmethode verwenden.

Wenn bei einem Proxy oder einer Firewall die HTTPS-Überprüfung aktiviert ist (SSL-Inspektion), schließen Sie die in der obigen Tabelle aufgeführten Domänen von der HTTPS-Überprüfung aus.

Öffnen Sie in Ihrer Firewall alle URLs, bei denen die Geografiespalte WW ist. Öffnen Sie für Zeilen, in denen die Geografiespalte nicht WW ist, die URLs für Ihren spezifischen Datenspeicherort. Um Ihre Einstellung für den Speicherplatz der Daten zu überprüfen, siehe Überprüfen des Speicherplatzes der Daten und Aktualisieren der Einstellungen für die Datenaufbewahrung für Microsoft Defender für Endpunkt . Schließen Sie die URL *.blob.core.windows.net nicht von einer Netzwerküberprüfung aus. Schließen Sie stattdessen nur die Blob-URLs aus, die für MDE spezifisch sind und in der Liste der Tabellenkalkulationsdomänen aufgeführt sind.

Hinweis

Gilt für einen Standardsatz von URLs:

Windows Geräte mit Version 1803 oder früheren Versionen benötigen settings-win.data.microsoft.com.

URLs, die v20 enthalten, werden nur benötigt, wenn Sie Windows-Geräte mit Version 1803 oder höher haben. us-v20.events.data.microsoft.com wird z.B. für ein Windows-Gerät benötigt, das unter Version 1803 oder höher läuft und in der Region US-Speicherplatz eingebunden ist.

Wenn ein Proxy oder eine Firewall anonymen Datenverkehr vom Defender für Endpunkt-Sensor blockiert und eine Verbindung aus dem Systemkontext hergestellt wird, ist es wichtig, sicherzustellen, dass anonymer Datenverkehr in Ihrem Proxy oder ihrer Firewall für die zuvor aufgeführten URLs zulässig ist.

Hinweis

Microsoft stellt keinen Proxyserver bereit. Auf diese URLs kann über den von Ihnen konfigurierten Proxyserver zugegriffen werden.

Wichtig

In Übereinstimmung mit den Sicherheits- und Compliancestandards von Defender für Endpunkt werden Ihre Daten in Übereinstimmung mit dem physischen Standort Ihres Mandanten verarbeitet und gespeichert. Basierend auf dem Clientstandort kann der Datenverkehr durch eine dieser IP-Regionen fließen (die Azure-Rechenzentrumsregionen entsprechen). Weitere Informationen finden Sie unter Datenspeicherung und Datenschutz.

Microsoft Monitoring Agent (MMA) – Proxy- und Firewallanforderungen für ältere Versionen von Windows Client oder Windows Server

Hinweis

(Gilt für die öffentliche Vorschauversion)

Dienste, die MMA-basierte Lösungen verwenden, können die neue optimierte Konnektivitätslösung (konsolidierte URL und Option zur Verwendung statischer IP-Adressen) nicht nutzen. Für Windows Server 2016 und Windows Server 2012 R2 müssen Sie auf die neue einheitliche Lösung aktualisieren.

Die Informationen in der Liste der Proxy- und Firewallkonfigurationsinformationen sind für die Kommunikation mit dem Log Analytics-Agent (häufig als Microsoft Monitoring Agent bezeichnet) für frühere Versionen von Windows erforderlich, z. B. Windows 7 SP1, Windows 8.1 und Windows Server 2008 R2*.

| Agent-Ressource | Ports | Richtung | HTTPS-Inspektion umgehen |

|---|---|---|---|

*.ods.opinsights.azure.com |

Port 443 | Ausgehend | Ja |

*.oms.opinsights.azure.com |

Port 443 | Ausgehend | Ja |

*.blob.core.windows.net |

Port 443 | Ausgehend | Ja |

*.azure-automation.net |

Port 443 | Ausgehend | Ja |

Hinweis

Diese Konnektivitätsanforderungen gelten für die vorherigen Microsoft Defender for Endpoint von Windows Server 2016 und Windows Server 2012 R2, für die MMA erforderlich ist. Anweisungen zum Onboarding dieser Betriebssysteme mit der neuen einheitlichen Lösung finden Sie unter Onboarding Windows Server oder Migrieren zur neuen einheitlichen Lösung bei Servermigrationsszenarien in Microsoft Defender für Endpunkt.

Hinweis

Als cloudbasierte Lösung kann sich der IP-Bereich ändern. Es wird empfohlen, zur DNS-Auflösungseinstellung zu wechseln.

Onboarding von Geräten ohne Internetzugriff

Für Geräte ohne direkte Internetverbindung wird die Verwendung einer Proxylösung empfohlen. Für ältere Windows-Geräte, die mit der vorherigen MMA-basierten Lösung integriert wurden, bietet die Verwendung der OMS-Gatewaylösung einen alternativen Ansatz.

Hinweis

(Gilt für die öffentliche Vorschauversion)

Mit dieser Vorschau können Sie Firewallgeräte mit statischen IP-Adressbereichen nutzen. Weitere Informationen finden Sie unter Optimierte Gerätekonnektivität und Optimierte URL-Liste.

Weitere Informationen zu Onboardingmethoden finden Sie in den folgenden Artikeln:

- Onboarding von früheren Windows-Versionen

- Integrieren von Servern in den Microsoft Defender for Endpoint-Dienst

Wichtig

- Microsoft Defender for Endpoint ist eine Cloudsicherheitslösung. "Onboarding von Geräten ohne Internetzugriff" bedeutet, dass der Internetzugriff für die Endpunkte über einen Proxy konfiguriert werden muss. Microsoft Defender for Endpoint unterstützt keine Endpunkte ohne direkten Oder Proxy-Internetzugriff. Systemweite Proxykonfiguration empfohlen.

- Windows oder Windows Server in nicht verbundenen Umgebungen müssen in der Lage sein, die Zertifikatvertrauensstellung Listen offline über eine interne Datei oder einen Webserver zu aktualisieren.

- Weitere Informationen zum Offlineupdate von CTLs finden Sie unter Konfigurieren einer Datei oder eines Webservers zum Herunterladen der CTL-Dateien.

Geräte mit Windows 10 oder höher, Windows Server 2012 R2 oder höher, Linux und macOS

Je nach Betriebssystem kann der Proxy, der für Microsoft Defender for Endpoint verwendet werden soll, automatisch konfiguriert werden, in der Regel mithilfe von AutoErmittlung oder einer Autoconfig-Datei oder statisch spezifisch für Defender für Endpunkt-Dienste, die auf dem Gerät ausgeführt werden.

- Informationen zu Windows-Geräten finden Sie unter Konfigurieren von Geräteproxy- und Internetkonnektivitätseinstellungen.

- Informationen zu Linux-Geräten finden Sie unter Konfigurieren Microsoft Defender for Endpoint unter Linux für die statische Proxyermittlung.

- Informationen zu macOS-Geräten finden Sie unter Microsoft Defender for Endpoint unter Mac.

Windows-Geräte, auf denen die vorherige MMA-basierte Lösung ausgeführt wird

Hinweis

- Ein OMS-Gatewayserver kann nicht als Proxy für nicht verbundene Windows- oder Windows Server-Geräte verwendet werden, wenn er über die Registrierung oder das GPO "TelemetryProxyServer" konfiguriert wird.

- Für Windows oder Windows Server: Obwohl Sie TelemetryProxyServer verwenden können, muss er auf ein Standardproxygerät oder Anwendung verweisen.

- Richten Sie Azure Log Analytics (ehemals OMS-Gateway) als Proxy oder Hub ein:

- Azure Log Analytics-Agent

- Installieren und Konfigurieren des Microsoft Monitoring Agent (MMA) -Punkts auf den Defender für Endpunkt-Arbeitsbereichsschlüssel & ID

Onboarding von früheren Windows-Versionen

Hinweis

Jeder Client, der keinen Zugriff auf das Internet hat, kann nicht in Microsoft Defender-Endpunkt integriert werden. Ein Client muss entweder direkt zugriff auf die erforderlichen URLs haben oder über einen Proxy oder eine Firewall darauf zugreifen.

Im Rahmen der optimierten Vorschau können Sie jetzt IP-Adressen als Alternativen zu bestimmten Defender für Endpunkt-Dienst-URLs nutzen.

Bestätigen Sie die URL-Anforderungen für den Microsoft Monitoring Agent (MMA) Service

Lesen Sie die folgenden Anleitungen, um die Platzhalter (*)-Anforderung für Ihre spezifische Umgebung zu vermeiden, wenn Sie den Microsoft Monitoring Agent (MMA) für frühere Versionen von Windows verwenden.

Onboarding eines vorherigen Betriebssystems mit dem Microsoft Monitoring Agent (MMA) in Defender für Endpunkt (weitere Informationen finden Sie unter Onboarding früherer Versionen von Windows auf Defender für Endpunkt und Onboarding Windows Server).

Stellen Sie sicher, dass der Computer erfolgreich Berichte an das Microsoft Defender-Portal meldet.

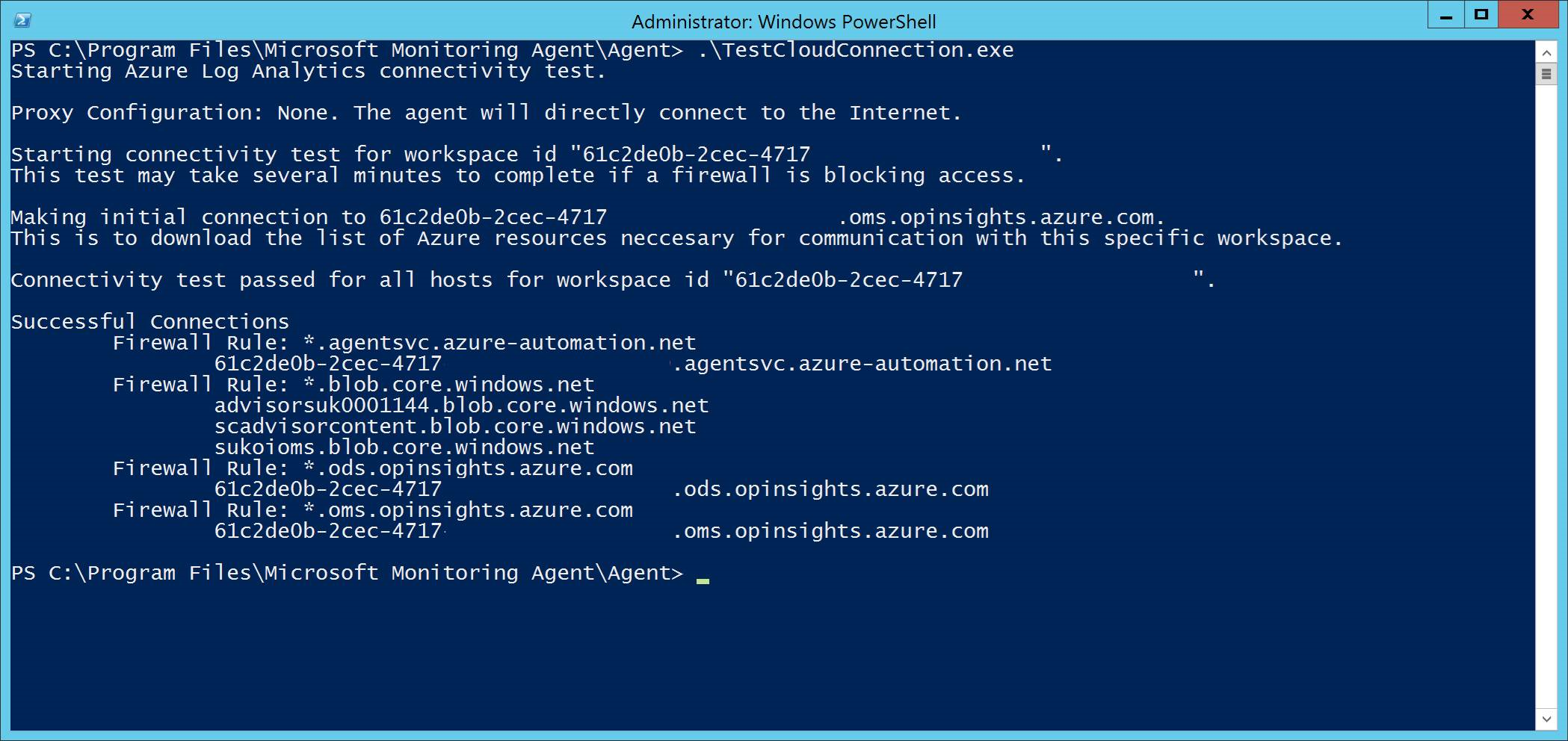

Führen Sie das TestCloudConnection.exe Tool aus

C:\Program Files\Microsoft Monitoring Agent\Agent, um die Konnektivität zu überprüfen und die erforderlichen URLs für Ihren spezifischen Arbeitsbereich abzurufen.Die vollständige Liste der Anforderungen für Ihre Region finden Sie in der Liste der Microsoft Defender für Endpunkt-URLs (siehe die Tabelle der Dienst-URLs).

Die platzhalter *.ods.opinsights.azure.com(*) in den URL-Endpunkten , *.oms.opinsights.azure.comund *.agentsvc.azure-automation.net können durch Ihre spezifische Arbeitsbereichs-ID ersetzt werden. Die Arbeitsbereichs-ID ist spezifisch für Ihre Umgebung und Ihren Arbeitsbereich. Sie finden sie im Abschnitt Onboarding Ihres Mandanten im Microsoft Defender-Portal.

Der *.blob.core.windows.net URL-Endpunkt kann durch die URLs ersetzt werden, die im Abschnitt "Firewallregel: *.blob.core.windows.net" der Testergebnisse angezeigt werden.

Hinweis

Bei einem Onboarding über Microsoft Defender für Cloud können mehrere Arbeitsbereiche verwendet werden. Sie müssen die Prozedur TestCloudConnection.exe auf dem eingebundenen Computer von jedem Arbeitsbereich aus durchführen (um festzustellen, ob es Änderungen an den *.blob.core.windows.net URLs zwischen den Arbeitsbereichen gibt).

Nächster Schritt

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für