Erstellen von Indikatoren für Dateien

Gilt für:

- Microsoft Defender XDR

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

Tipp

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Verhindern Sie die weitere Verbreitung eines Angriffs in Ihrem organization, indem Sie potenziell schädliche Dateien oder vermutete Schadsoftware verbieten. Wenn Sie eine potenziell schädliche PE-Datei (Portable Executable) kennen, können Sie sie blockieren. Dieser Vorgang verhindert, dass er auf Geräten in Ihrem organization gelesen, geschrieben oder ausgeführt wird.

Es gibt drei Möglichkeiten, Indikatoren für Dateien zu erstellen:

- Erstellen eines Indikators über die Einstellungsseite

- Erstellen eines kontextbezogenen Indikators mithilfe der Schaltfläche "Indikator hinzufügen" auf der Dateidetailseite

- Durch Erstellen eines Indikators über die Indikator-API

Hinweis

Damit dieses Feature auf Windows Server 2016 und Windows Server 2012 R2 funktioniert, müssen diese Geräte mithilfe der Anweisungen unter Onboarding von Windows-Servern integriert werden. Benutzerdefinierte Dateiindikatoren mit den Aktionen Zulassen, Blockieren und Korrigieren sind jetzt auch in den erweiterten Antischadsoftware-Engine-Funktionen für macOS und Linux verfügbar.

Bevor Sie beginnen:

Machen Sie sich mit den folgenden Voraussetzungen vertraut, bevor Sie Indikatoren für Dateien erstellen:

Dieses Feature ist verfügbar, wenn Ihr organization Microsoft Defender Antivirus (im aktiven Modus) verwendet.

Die Antischadsoftware-Clientversion muss oder höher sein

4.18.1901.x. Siehe Monatliche Plattform- und Engine-VersionenDieses Feature wird auf Geräten unterstützt, auf denen Windows 10, Version 1703 oder höher, Windows 11, Windows Server 2012 R2, Windows Server 2016 oder höher, Windows Server 2019 oder Windows Server 2022 ausgeführt wird.

In

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\sollte die Dateihashberechnungsfunktion auf Aktiviert festgelegt werden.Um mit dem Blockieren von Dateien zu beginnen, aktivieren Sie das Feature "Blockieren oder Zulassen" in den Einstellungen (wechseln Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Allgemein>Erweiterte Features>Zulassen oder Blockieren von Dateien).

Dieses Feature soll verhindern, dass vermutete Schadsoftware (oder potenziell schädliche Dateien) aus dem Web heruntergeladen wird. Derzeit werden pe-Dateien (Portable Executable) unterstützt, einschließlich .exe - und .dll -Dateien. Die Abdeckung wird im Laufe der Zeit erweitert.

Wichtig

In Defender für Endpunkt Plan 1 und Defender for Business können Sie einen Indikator erstellen, um eine Datei zu blockieren oder zuzulassen. In Defender for Business wird Ihr Indikator in Ihrer gesamten Umgebung angewendet und kann nicht auf bestimmte Geräte festgelegt werden.

Erstellen eines Indikators für Dateien über die Einstellungsseite

Wählen Sie im Navigationsbereich Einstellungen>Endpunktindikatoren>(unterRegeln) aus.

Wählen Sie die Registerkarte Dateihashes aus .

Wählen Sie Element hinzufügen aus.

Geben Sie die folgenden Details an:

- Indikator: Geben Sie die Entitätsdetails an, und definieren Sie den Ablauf des Indikators.

- Aktion: Geben Sie die auszuführende Aktion an, und geben Sie eine Beschreibung an.

- Bereich: Definieren Sie den Bereich der Gerätegruppe (Bereich ist in Defender for Business nicht verfügbar).

Hinweis

Die Erstellung von Gerätegruppen wird sowohl in Defender für Endpunkt Plan 1 als auch in Plan 2 unterstützt.

Überprüfen Sie die Details auf der Registerkarte Zusammenfassung, und wählen Sie dann Speichern aus.

Erstellen eines kontextbezogenen Indikators auf der Seite mit den Dateidetails

Eine der Optionen beim Ausführen von Antwortaktionen für eine Datei ist das Hinzufügen eines Indikators für die Datei. Wenn Sie einen Indikatorhash für eine Datei hinzufügen, können Sie eine Warnung auslösen und die Datei blockieren, wenn ein Gerät in Ihrem organization versucht, sie auszuführen.

Dateien, die automatisch durch einen Indikator blockiert werden, werden nicht im Info-Center der Datei angezeigt, aber die Warnungen sind weiterhin in der Warnungswarteschlange sichtbar.

Warnungen bei Dateiblockierungsaktionen (Vorschau)

Wichtig

Die Informationen in diesem Abschnitt (Public Preview for Automated Investigation and Remediation Engine) beziehen sich auf das Vorabrelease-Produkt, das vor der kommerziellen Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Die derzeit unterstützten Aktionen für Datei-IOC sind Zulassen, Überwachen und Blockieren sowie Korrigieren. Nachdem Sie eine Datei blockiert haben, können Sie auswählen, ob das Auslösen einer Warnung erforderlich ist. Auf diese Weise können Sie die Anzahl der Warnungen steuern, die an Ihre Sicherheitsteams ausgegeben werden, und sicherstellen, dass nur erforderliche Warnungen ausgelöst werden.

Wechseln Sie Microsoft Defender XDR zu Einstellungen>Endpunkte>Indikatoren>Neuen Dateihash hinzufügen.

Wählen Sie Blockieren aus, und korrigieren Sie die Datei.

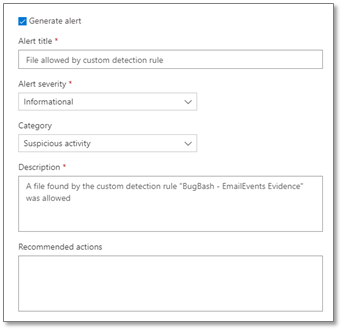

Wählen Sie aus, ob eine Warnung für das Dateiblockereignis generiert werden soll, und definieren Sie die Warnungseinstellungen:

- Der Warnungstitel

- Der Schweregrad der Warnung

- Kategorie

- Beschreibung

- Empfohlene Aktionen

Wichtig

- In der Regel werden Dateiblöcke innerhalb weniger Minuten erzwungen und entfernt, dies kann jedoch mehr als 30 Minuten dauern.

- Wenn es in Konflikt stehende Datei-IoC-Richtlinien mit demselben Erzwingungstyp und Ziel gibt, wird die Richtlinie des sichereren Hashs angewendet. Eine SHA-256-Dateihash-IoC-Richtlinie gewinnt eine SHA-1-Dateihash-IoC-Richtlinie, die eine MD5-Dateihash-IoC-Richtlinie gewinnt, wenn die Hashtypen dieselbe Datei definieren. Dies gilt immer unabhängig von der Gerätegruppe.

- Wenn in allen anderen Fällen in Konflikt stehende Datei-IoC-Richtlinien mit demselben Erzwingungsziel auf alle Geräte und die Gerätegruppe angewendet werden, gewinnt die Richtlinie in der Gerätegruppe für ein Gerät.

- Wenn die Gruppenrichtlinie EnableFileHashComputation deaktiviert ist, wird die Blockiergenauigkeit des Datei-IoC verringert. Die Aktivierung

EnableFileHashComputationkann sich jedoch auf die Geräteleistung auswirken. Das Kopieren großer Dateien aus einer Netzwerkfreigabe auf Ihr lokales Gerät, insbesondere über eine VPN-Verbindung, kann sich beispielsweise auf die Geräteleistung auswirken.

Weitere Informationen zur Gruppenrichtlinie EnableFileHashComputation finden Sie unter Defender CSP.

Weitere Informationen zum Konfigurieren dieses Features in Defender für Endpunkt unter Linux und macOS finden Sie unter Konfigurieren der Dateihashberechnungsfunktion unter Linux und Konfigurieren der Dateihashberechnungsfunktion unter macOS.

Erweiterte Suchfunktionen (Vorschau)

Wichtig

Die Informationen in diesem Abschnitt (Public Preview for Automated Investigation and Remediation Engine) beziehen sich auf das Vorabversionsprodukt, das vor der kommerziellen Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Derzeit in der Vorschauphase können Sie die Reaktionsaktionsaktivität im Voraus abfragen. Im Folgenden finden Sie eine Beispielabfrage für die erweiterte Suche:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Weitere Informationen zur erweiterten Suche finden Sie unter Proaktives Suchen nach Bedrohungen mit erweiterter Suche.

Im Folgenden finden Sie weitere Threadnamen, die in der obigen Beispielabfrage verwendet werden können:

Dateien:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Zertifikate:

EUS:Win32/CustomCertEnterpriseBlock!cl

Die Reaktionsaktionsaktivität kann auch auf dem Gerät Zeitleiste angezeigt werden.

Behandlung von Richtlinienkonflikten

Zertifikat- und Datei-IoC-Richtlinien, die Konflikte behandeln, folgen der folgenden Reihenfolge:

- Wenn die Datei von Windows Defender Anwendungssteuerungs- und AppLocker-Richtlinien im Modus erzwingen nicht zulässig ist, dann Blockieren.

- Andernfalls, wenn die Datei durch die Microsoft Defender Antivirusausschlüsse zulässig ist, dann Zulassen.

- Andernfalls, wenn die Datei durch einen Block oder warn Datei-IoCs blockiert oder gewarnt wird, dann Blockieren/Warnen.

- Andernfalls, wenn die Datei von SmartScreen blockiert wird, dann Blockieren.

- Andernfalls, wenn die Datei durch eine IoC-Richtlinie für zulässige Dateien zulässig ist, dann Zulassen.

- Andernfalls, wenn die Datei durch Regeln zur Verringerung der Angriffsfläche, kontrollierten Ordnerzugriff oder Antivirenschutz blockiert wird, dann Blockieren.

- Andernfalls zulassen (übergibt Windows Defender Anwendungssteuerung & AppLocker-Richtlinie, es gelten keine IoC-Regeln dafür).

Hinweis

In Situationen, in denen Microsoft Defender Antivirus auf Blockieren festgelegt ist, Defender für Endpunkt-Indikatoren für Dateihash oder Zertifikate jedoch auf Zulassen festgelegt sind, wird die Richtlinie standardmäßig auf Zulassen festgelegt.

Wenn es in Konflikt stehende Datei-IoC-Richtlinien mit demselben Erzwingungstyp und -ziel gibt, wird die Richtlinie des sichereren (d. h. längeren) Hashes angewendet. Beispielsweise hat eine SHA-256-Dateihash-IoC-Richtlinie Vorrang vor einer MD5-Dateihash-IoC-Richtlinie, wenn beide Hashtypen dieselbe Datei definieren.

Warnung

Die Behandlung von Richtlinienkonflikten für Dateien und Zertifikate unterscheidet sich von der Behandlung von Richtlinienkonflikten für Domänen/URLs/IP-Adressen.

Microsoft Defender Vulnerability Management blockiert anfällige Anwendungsfeatures verwendet die Datei-IoCs für die Erzwingung und folgt der weiter oben in diesem Abschnitt beschriebenen Reihenfolge zur Konfliktbehandlung.

Beispiele

| Komponente | Komponentenerzwingung | Dateiindikatoraktion | Ergebnis |

|---|---|---|---|

| Dateipfadausschluss zur Verringerung der Angriffsfläche | Zulassen | Blockieren | Blockieren |

| Regel zur Verringerung der Angriffsfläche | Blockieren | Zulassen | Zulassen |

| Windows Defender Application Control | Zulassen | Blockieren | Zulassen |

| Windows Defender Application Control | Blockieren | Zulassen | Blockieren |

| Microsoft Defender Antivirusausschluss | Zulassen | Blockieren | Zulassen |

Siehe auch

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für