Was ist Microsoft Defender Sicherheitsrisikomanagement

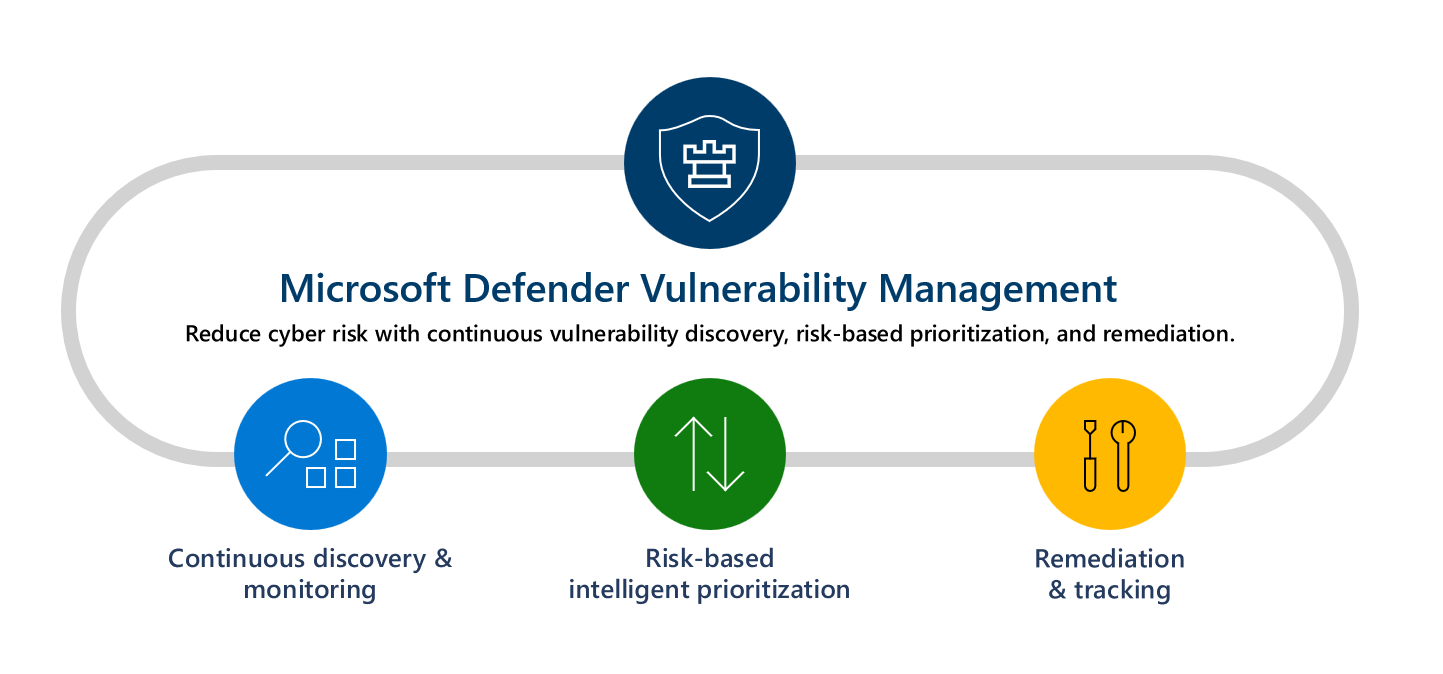

Die Verringerung des Cyberrisikos erfordert ein umfassendes risikobasiertes Sicherheitsrisikomanagement, um alle Ihre größten Sicherheitsrisiken in Ihren kritischsten Ressourcen in einer einzigen Lösung zu identifizieren, zu bewerten, zu beheben und nachzuverfolgen.

Defender Vulnerability Management bietet Sichtbarkeit von Ressourcen, intelligente Bewertungen und integrierte Korrekturtools für Windows-, macOS-, Linux-, Android-, iOS- und Netzwerkgeräte. Mithilfe von Microsoft Threat Intelligence, Vorhersagen zur Sicherheitsrisikowahrscheinlichkeit, Geschäftskontexten und Gerätebewertungen priorisiert Defender Vulnerability Management schnell und kontinuierlich die größten Sicherheitsrisiken für Ihre kritischsten Ressourcen und bietet Sicherheitsempfehlungen zur Risikominderung.

Sehen Sie sich das folgende Video an, um mehr über die Defender-Sicherheitsrisikomanagement zu erfahren.

Tipp

Wussten Sie, dass Sie alle Features in Microsoft Defender Vulnerability Management kostenlos testen können? Erfahren Sie, wie Sie sich für eine kostenlose Testversion registrieren.

Weitere Informationen zu den Features und Funktionen, die in den einzelnen Angeboten enthalten sind, finden Sie unter Vergleichen Microsoft Defender Vulnerability Management Angeboten.

Mit defender Vulnerability Management können Sie Ihre Sicherheits- und IT-Teams in die Lage versetzen, Workflowlücken zu schließen und kritische Sicherheitsrisiken und Fehlkonfigurationen in Ihren organization zu priorisieren und zu beheben. Reduzieren Sie das Cybersicherheitsrisiko mit:

Kontinuierliche Ressourcenermittlung und -überwachung

Integrierte und agentlose Defender Vulnerability Management-Scanner überwachen und erkennen kontinuierlich Risiken in Ihrem organization auch dann, wenn Geräte nicht mit dem Unternehmensnetzwerk verbunden sind.

Konsolidierte Inventare bieten eine Echtzeitansicht der Softwareanwendungen Ihrer organization, digitalen Zertifikate, Hardware und Firmware sowie Browsererweiterungen, die Ihnen helfen, alle Ressourcen Ihrer organization zu überwachen und zu bewerten.

Erweiterte Tools zur Bewertung von Sicherheitsrisiken und Konfigurationen helfen Ihnen, Ihre Cyber-Exposition zu verstehen und zu bewerten, einschließlich:

- Bewertung von Sicherheitsbaselines– Create anpassbare Baselineprofile, um die Risikokonformität anhand etablierter Benchmarks zu messen, z. B. Center for Internet Security (CIS) und Security Technical Implementation Guides (STIG).

- Einblick in Software und Sicherheitsrisiken: Verschaffen Sie sich einen Überblick über den Softwarebestand der organization und Softwareänderungen wie Installationen, Deinstallationen und Patches.

- Bewertung von Netzwerkfreigaben : Bewerten Sie die Konfiguration anfälliger interner Netzwerkfreigaben mit umsetzbaren Sicherheitsempfehlungen.

- Authentifizierte Überprüfung für Windows: Überprüfen Sie nicht verwaltete Windows-Geräte regelmäßig auf Softwarerisiken, indem Sie Microsoft Defender Vulnerability Management mit Anmeldeinformationen für den Remotezugriff auf die Geräte bereitstellen.

- Bedrohungsanalyse & Ereigniszeitachsen : Verwenden Sie Ereigniszeitachsen und Sicherheitsrisikobewertungen auf Entitätsebene, um Sicherheitsrisiken zu verstehen und zu priorisieren.

- Bewertung von Browsererweiterungen: Zeigen Sie eine Liste der Browsererweiterungen an, die in verschiedenen Browsern in Ihrem organization installiert sind. Zeigen Sie Informationen zu den Berechtigungen einer Erweiterung und den zugehörigen Risikostufen an.

- Bewertung digitaler Zertifikate: Zeigen Sie eine Liste der Zertifikate an, die in Ihrer organization auf einer zentralen Zertifikatbestandsseite installiert sind. Identifizieren Sie Zertifikate, bevor sie ablaufen, und erkennen Sie potenzielle Sicherheitsrisiken aufgrund schwacher Signaturalgorithmen.

- Hardware- und Firmwarebewertung: Zeigen Sie eine Liste der bekannten Hardware und Firmware in Ihrem organization nach Systemmodellen, Prozessoren und BIOS geordnet an. Jede Ansicht enthält Details wie den Namen des Anbieters, die Anzahl der Schwachstellen, Erkenntnisse zu Bedrohungen und die Anzahl der verfügbar gemachten Geräte.

Risikobasierte intelligente Priorisierung

Defender Vulnerability Management verwendet Die Bedrohungsinformationen von Microsoft, Vorhersagen zur Sicherheitsrisikowahrscheinlichkeit, Geschäftskontexte und Gerätebewertungen von Microsoft, um die größten Sicherheitsrisiken in Ihrer organization schnell zu priorisieren. Eine einzelne Ansicht priorisierter Empfehlungen aus mehreren Sicherheitsfeeds sowie kritische Details, einschließlich zugehöriger CVEs und verfügbar gemachter Geräte, hilft Ihnen, die größten Sicherheitsrisiken in Ihren kritischsten Ressourcen schnell zu beheben. Risikobasierte intelligente Priorisierung:

- Konzentriert sich auf neu auftretende Bedrohungen : Richtet die Priorisierung von Sicherheitsempfehlungen dynamisch auf Sicherheitsrisiken aus, die derzeit in freier Wildbahn ausgenutzt werden, und neuen Bedrohungen, die das höchste Risiko darstellen.

- Ermittelt aktive Sicherheitsverletzungen: Korreliert das Sicherheitsrisikomanagement und EDR-Erkenntnisse, um Sicherheitsrisiken zu priorisieren, die bei einer aktiven Sicherheitsverletzung innerhalb der organization ausgenutzt werden.

- Schützt hochwertige Ressourcen : Identifiziert verfügbar gemachte Geräte mit unternehmenskritischen Anwendungen, vertraulichen Daten oder hochwertigen Benutzern.

Wartung und Nachverfolgung

Ermöglichen Sie Es Sicherheitsadministratoren und IT-Administratoren, mit integrierten Workflows zusammenzuarbeiten und Probleme nahtlos zu beheben.

- An die IT gesendete Wartungsanforderungen: Create eine Wartungsaufgabe in Microsoft Intune aus einer bestimmten Sicherheitsempfehlung.

- Anfällige Anwendungen blockieren : Verringern Sie das Risiko, mit der Möglichkeit, anfällige Anwendungen für bestimmte Gerätegruppen zu blockieren.

- Alternative Risikominderungen : Gewinnen Sie Einblicke in andere Risikominderungen, z. B. Konfigurationsänderungen, die das Risiko im Zusammenhang mit Softwaresicherheitsrisiken verringern können.

- Echtzeitwartungs-status: Echtzeitüberwachung der status und des Fortschritts von Wartungsaktivitäten im gesamten organization.

Navigationsbereich

| Bereich | Beschreibung |

|---|---|

| Dashboard | Verschaffen Sie sich einen allgemeinen Überblick über die organization-Risikobewertung, das Bedrohungsbewusstsein, die Microsoft-Sicherheitsbewertung für Geräte, ablaufende Zertifikate, die Verteilung der Geräteexposition, die wichtigsten Sicherheitsempfehlungen, die am häufigsten gefährdete Software, die wichtigsten Wartungsaktivitäten und die am häufigsten verfügbaren Gerätedaten. |

| Empfehlungen | Sehen Sie sich die Liste der Sicherheitsempfehlungen und zugehörigen Bedrohungsinformationen an. Wenn Sie ein Element aus der Liste auswählen, wird ein Flyoutbereich mit Details zu Sicherheitsrisiken, einem Link zum Öffnen der Softwareseite sowie Korrektur- und Ausnahmeoptionen geöffnet. Sie können auch ein Ticket in Intune öffnen, wenn Ihre Geräte über Microsoft Entra ID verbunden sind und Sie Ihre Intune-Verbindungen in Defender für Endpunkt aktiviert haben. |

| Sanierung | Weitere Informationen finden Sie unter Wartungsaktivitäten, die Sie erstellt haben, und Empfehlen von Ausnahmen. |

| Vorräte | Entdecken und bewerten Sie alle Ressourcen Ihrer organization in einer einzigen Ansicht. |

| Schwächen | Sehen Sie sich die Liste der allgemeinen Sicherheitsrisiken (COMMON Vulnerabilities and Exposures, CVEs) in Ihrem organization an. |

| Ablauf der Veranstaltung | Anzeigen von Ereignissen, die sich auf das Risiko Ihrer organization auswirken können. |

| Baselinebewertung | Überwachen Sie die Einhaltung der Sicherheitsbaseline, und identifizieren Sie Änderungen in Echtzeit. |

APIs

Führen Sie API-Aufrufe im Zusammenhang mit der Sicherheitsrisikoverwaltung aus, um Workflows zur Verwaltung von Sicherheitsrisiken zu automatisieren. Informationen zu den ersten Schritten finden Sie unter Unterstützte Microsoft Defender for Endpoint-APIs.

Informationen zu zugehörigen Defender für Endpunkt-APIs finden Sie in den folgenden Artikeln:

- Computer-APIs

- Empfehlungs-APIs

- Bewertungs-APIs

- Software-APIs

- Sicherheitsrisiko-APIs

- Auflisten von Sicherheitsrisiken nach Computer und Software

Nächste Schritte

- Vergleichen von Sicherheitsfeatures in Microsoft Defender Vulnerability Management

- Erfahren Sie, wie Sie Microsoft Defender Vulnerability Management erhalten.

Siehe auch

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für