Erstellen von Suchabfragen im geführten Modus in Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Mit dem Abfrage-Generator im geführten Modus können Analysten aussagekräftige Huntingabfragen erstellen, ohne Kusto-Abfragesprache (KQL) oder das Datenschema zu kennen. Analysten aus jeder Erfahrungsebene können den Abfrage-Generator verwenden, um Daten der letzten 30 Tage zu filtern, um nach Bedrohungen zu suchen, Incidentuntersuchungen zu erweitern, Datenanalysen für Bedrohungsdaten durchzuführen oder sich auf bestimmte Bedrohungsbereiche zu konzentrieren.

Der Analyst kann auswählen, welches Dataset er betrachten soll und welche Filter und Bedingungen verwendet werden sollen, um die Daten auf die benötigten Daten einzugrenzen.

Sie können dieses Video watch, um einen Überblick über die geführte Suche zu erhalten:

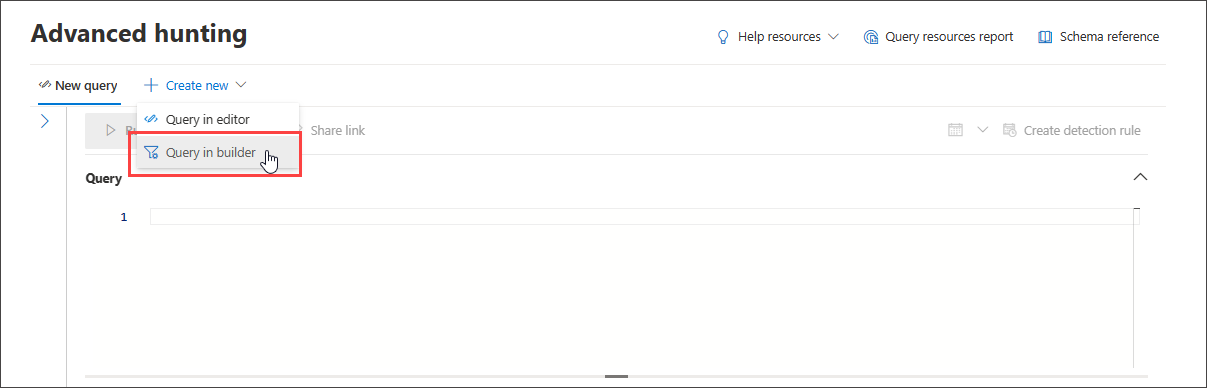

Abfrage im Generator öffnen

Wählen Sie auf der Seite Erweiterte SucheCreate neu aus, um eine neue Abfrageregisterkarte zu öffnen, und wählen Sie Abfrage im Generator aus.

Dadurch gelangen Sie zum geführten Modus, in dem Sie ihre Abfrage erstellen können, indem Sie verschiedene Komponenten mithilfe von Dropdownmenüs auswählen.

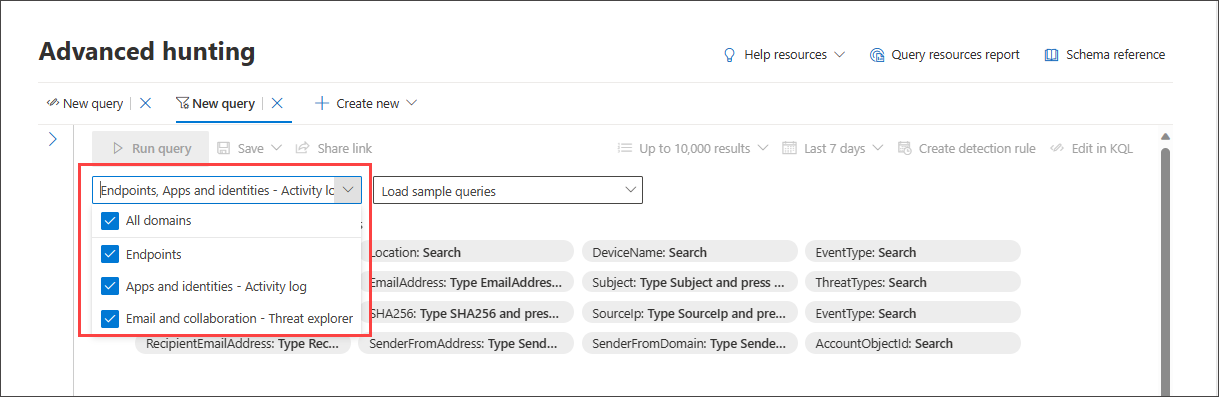

Geben Sie die Datendomäne an, in der gesucht werden soll.

Sie können den Umfang der Suche steuern, indem Sie auswählen, welche Domäne die Abfrage abdeckt:

Wenn Sie Alle auswählen, sind Daten aus allen Domänen enthalten, auf die Sie derzeit Zugriff haben. Die Eingrenzung auf eine bestimmte Domäne ermöglicht nur Filter, die für diese Domäne relevant sind.

Es gibt folgende Auswahlmöglichkeiten:

- Alle Domänen: Zum Durchsuchen aller verfügbaren Daten in Ihrer Abfrage

- Endpunkte: Zum Durchsuchen von Endpunktdaten, die von Microsoft Defender for Endpoint

- Apps und Identitäten : Um Anwendungs- und Identitätsdaten zu durchsuchen, die von Microsoft Defender for Cloud Apps und Microsoft Defender for Identity bereitgestellt werden. Benutzer, die mit dem Aktivitätsprotokoll vertraut sind, finden die gleichen Daten hier.

- Email und Zusammenarbeit : Um E-Mail- und Zusammenarbeits-Apps-Daten wie SharePoint, OneDrive und andere zu durchsuchen, finden Benutzer, die mit Threat Explorer vertraut sind, die gleichen Daten hier.

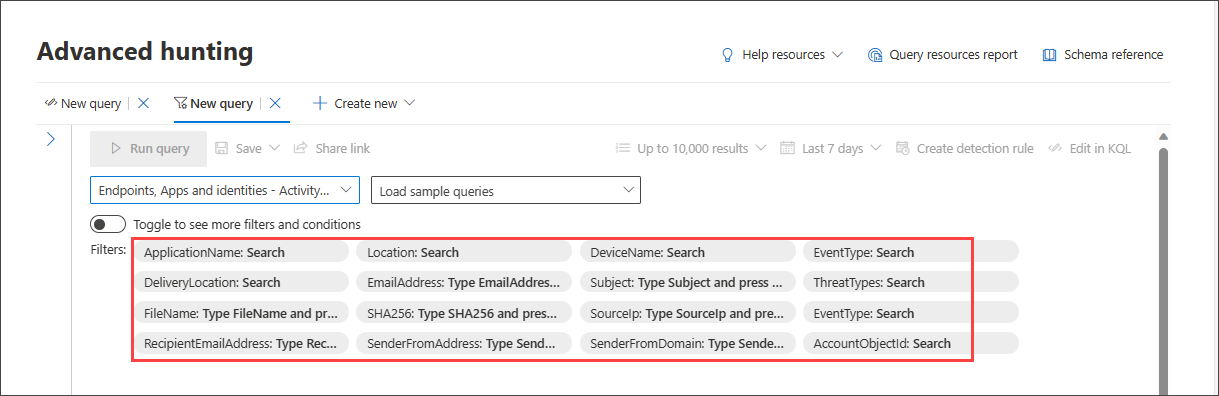

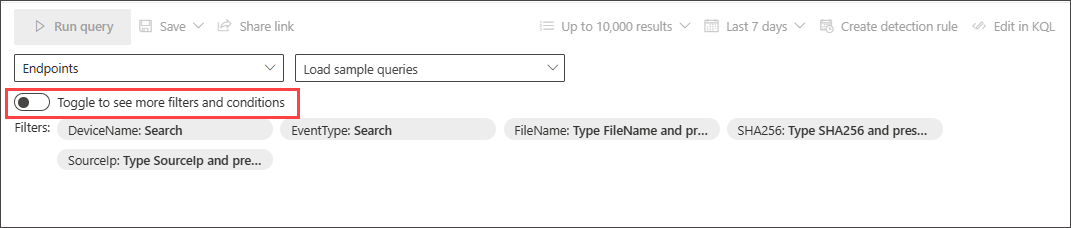

Verwenden grundlegender Filter

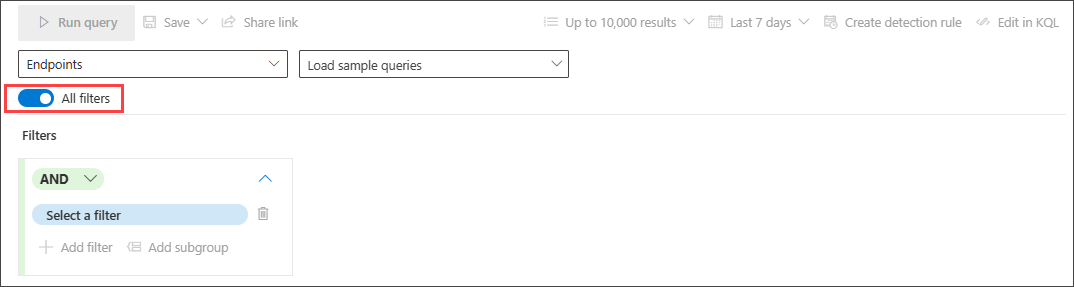

Standardmäßig enthält die geführte Suche einige grundlegende Filter, um Ihnen den schnellen Einstieg zu erleichtern.

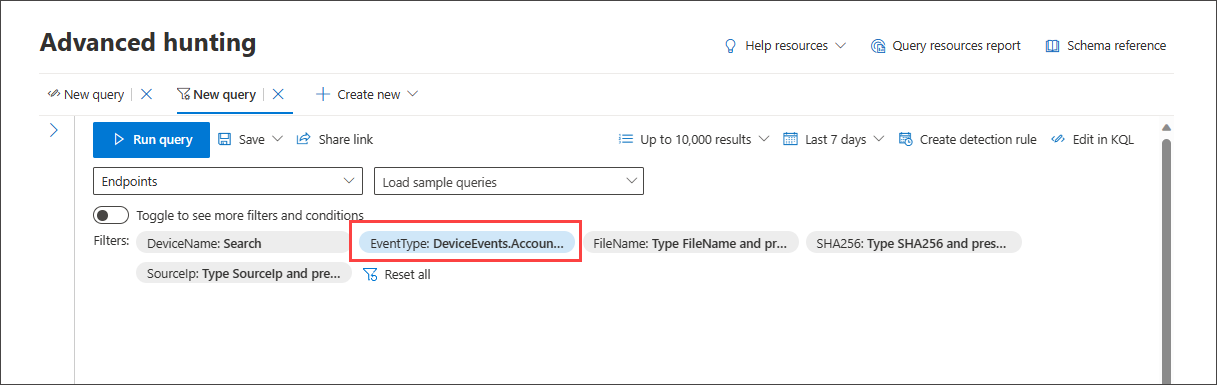

Wenn Sie eine Datenquelle für instance Endpunkte auswählen, zeigt der Abfrage-Generator nur die entsprechenden Filtergruppen an. Sie können dann einen Filter auswählen, den Sie eingrenzen möchten, indem Sie diese Filtergruppe für instance, EventType auswählen und den Filter Ihrer Wahl auswählen.

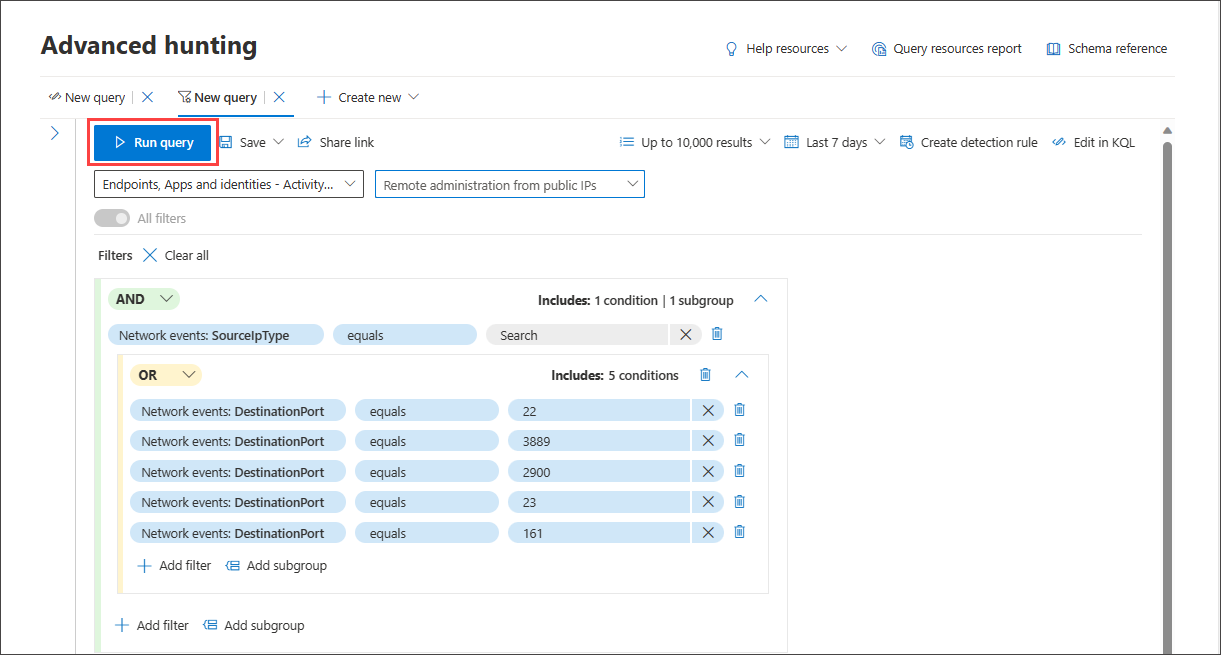

Sobald die Abfrage bereit ist, wählen Sie die blaue Schaltfläche Abfrage ausführen aus. Wenn die Schaltfläche abgeblendet ist, bedeutet dies, dass die Abfrage ausgefüllt oder weiter bearbeitet werden muss.

Hinweis

Die grundlegende Filtersicht verwendet nur den AND-Operator , was bedeutet, dass die Ausführung der Abfrage Ergebnisse generiert, für die alle festgelegten Filter true sind.

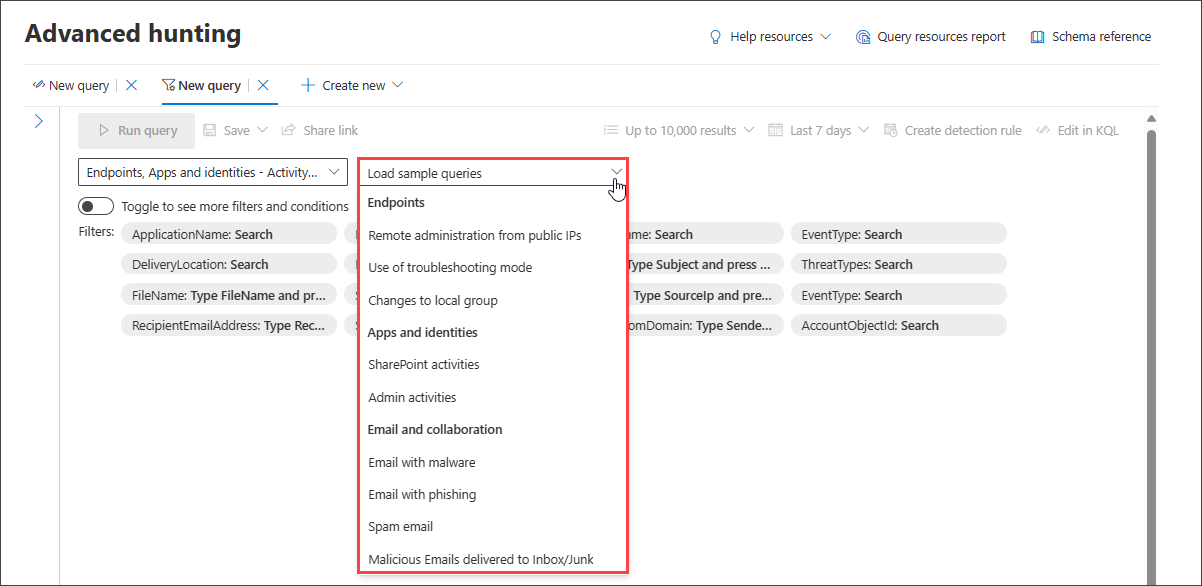

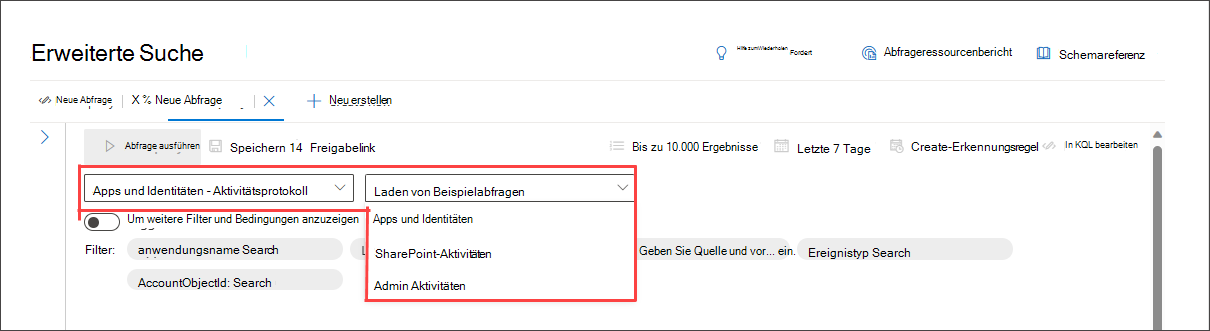

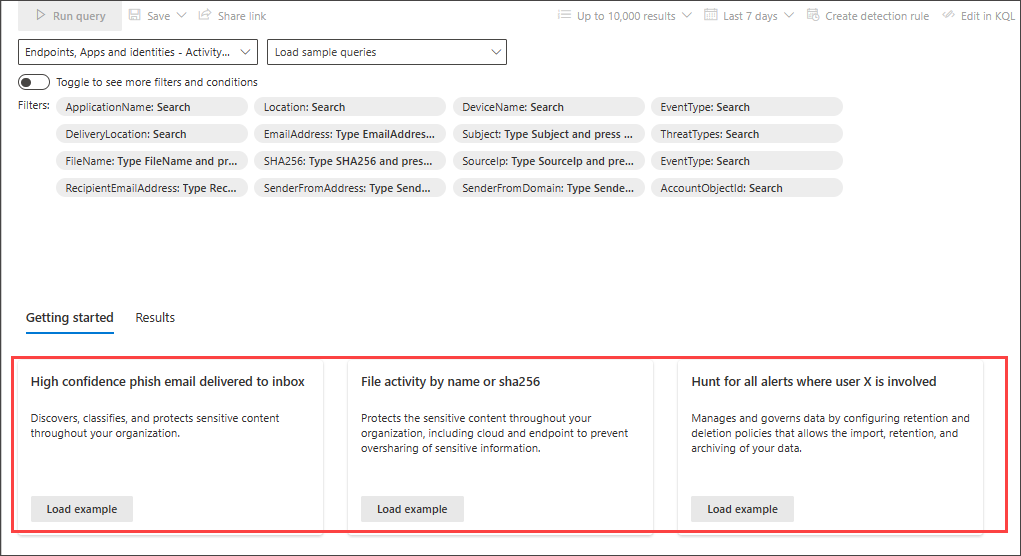

Laden von Beispielabfragen

Eine weitere schnelle Möglichkeit, sich mit der geführten Suche vertraut zu machen, besteht darin, Beispielabfragen über das Dropdownmenü Beispielabfragen laden zu laden.

Hinweis

Wenn Sie eine Beispielabfrage auswählen, wird die vorhandene Abfrage überschrieben.

Nachdem die Beispielabfrage geladen wurde, wählen Sie Abfrage ausführen aus.

Wenn Sie zuvor eine Domäne ausgewählt haben, ändert sich die Liste der verfügbaren Beispielabfragen entsprechend.

Um die vollständige Liste der Beispielabfragen wiederherzustellen, wählen Sie Alle Domänen und dann erneut Beispielabfragen laden aus.

Wenn die geladene Beispielabfrage Filter außerhalb des grundlegenden Filtersatzes verwendet, ist die Umschaltfläche abgeblendet. Um zum grundlegenden Filtersatz zurückzukehren, wählen Sie Alle löschen aus, und schalten Sie dann Alle Filter ein.

Weitere Filter verwenden

Wenn Sie weitere Filtergruppen und Bedingungen anzeigen möchten, wählen Sie Umschalten aus, um weitere Filter und Bedingungen anzuzeigen.

Wenn die Umschaltfläche Alle Filter aktiv ist, können Sie jetzt den gesamten Bereich von Filtern und Bedingungen im geführten Modus verwenden.

Create Bedingungen

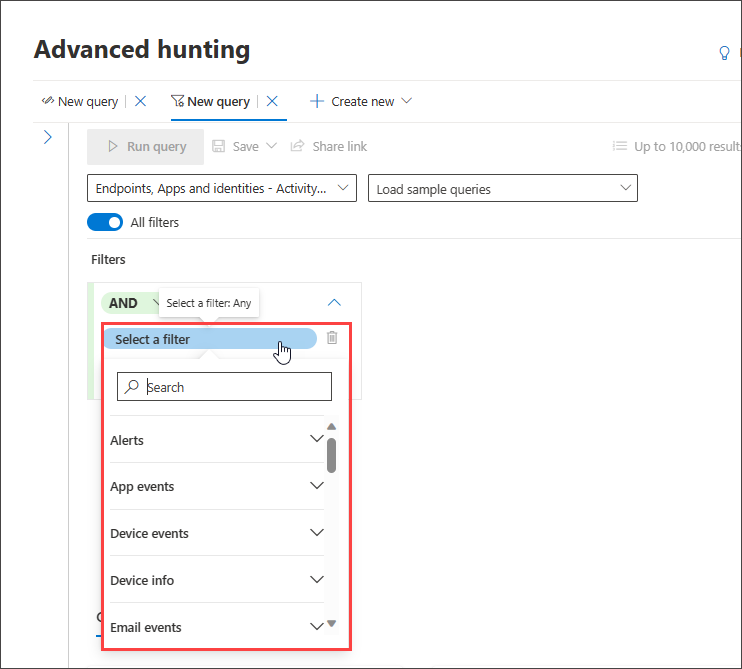

Um einen Satz von Daten anzugeben, die in der Abfrage verwendet werden sollen, wählen Sie Filter auswählen aus. Erkunden Sie die verschiedenen Filterabschnitte, um herauszufinden, was Ihnen zur Verfügung steht.

Geben Sie die Titel des Abschnitts in das Suchfeld am Anfang der Liste ein, um den Filter zu finden. Abschnitte, die auf Informationen enden, enthalten Filter, die Informationen zu den verschiedenen Komponenten bereitstellen, die Sie sich ansehen können, und filtern nach den Zuständen von Entitäten. Abschnitte, die mit Ereignissen enden, enthalten Filter, mit denen Sie nach überwachten Ereignissen in der Entität suchen können. Für instance können Sie zum Suchen nach Aktivitäten, die bestimmte Geräte betreffen, die Filter im Abschnitt Geräteereignisse verwenden.

Hinweis

Wenn Sie einen Filter auswählen, der nicht in der Liste der grundlegenden Filter enthalten ist, wird die Umschaltfläche deaktiviert oder ausgegraut, um zur Ansicht "Standardfilter" zurückzukehren. Um die Abfrage zurückzusetzen oder vorhandene Filter in der aktuellen Abfrage zu entfernen, wählen Sie Alle löschen aus. Dies reaktiviert auch die Basisfilterliste.

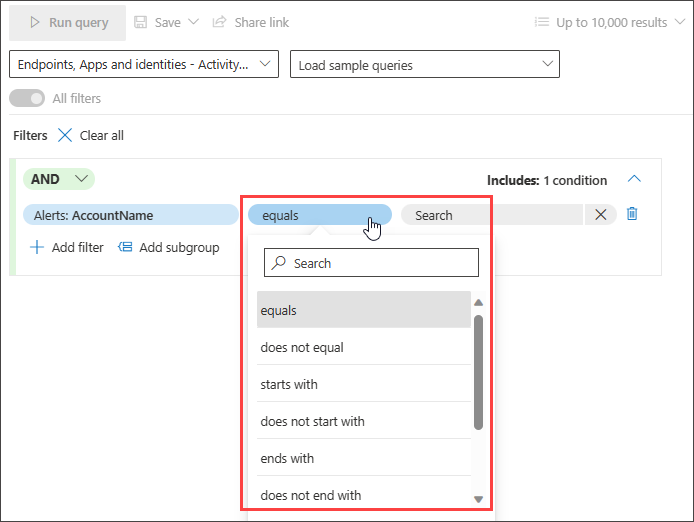

Legen Sie als Nächstes die entsprechende Bedingung fest, um die Daten weiter zu filtern, indem Sie sie im zweiten Dropdownmenü auswählen und bei Bedarf Einträge im dritten Dropdownmenü angeben:

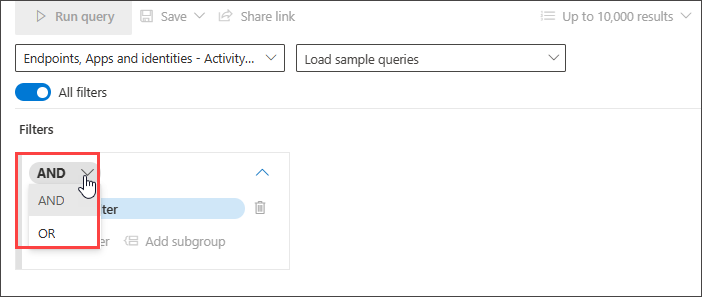

Sie können Ihrer Abfrage weitere Bedingungen hinzufügen, indem Sie AND- und OR-Bedingungen verwenden. AND gibt Ergebnisse zurück, die alle Bedingungen in der Abfrage erfüllen, während OR Ergebnisse zurückgibt, die eine der Bedingungen in der Abfrage erfüllen.

Durch die Verfeinerung Ihrer Abfrage können Sie automatisch umfangreiche Datensätze durchsuchen, um eine Liste mit Ergebnissen zu generieren, die bereits auf Ihre spezifischen Anforderungen an die Bedrohungssuche ausgerichtet sind.

Informationen dazu, welche Datentypen unterstützt werden, und weitere Funktionen für den geführten Modus, die Ihnen bei der Optimierung Ihrer Abfrage helfen, finden Sie unter Optimieren der Abfrage im geführten Modus.

Exemplarische Vorgehensweisen für Beispielabfragen

Eine weitere Möglichkeit, sich mit der geführten Suche vertraut zu machen, ist das Laden von Beispielabfragen, die vorab im geführten Modus erstellt wurden.

Im Abschnitt Erste Schritte der Hunting-Seite haben wir drei Beispiele für geführte Abfragen bereitgestellt, die Sie laden können. Die Abfragebeispiele enthalten einige der gängigsten Filter und Eingaben, die Sie normalerweise für Ihre Suche benötigen würden. Wenn Sie eine der drei Beispielabfragen laden, wird eine geführte Tour geöffnet, wie Sie den Eintrag im geführten Modus erstellen würden.

Befolgen Sie die Anweisungen in den blauen Unterrichtsblasen, um Ihre Abfrage zu erstellen. Wählen Sie Abfrage ausführen aus.

Ausprobieren einiger Abfragen

Suchen nach erfolgreichen Verbindungen mit einer bestimmten IP-Adresse

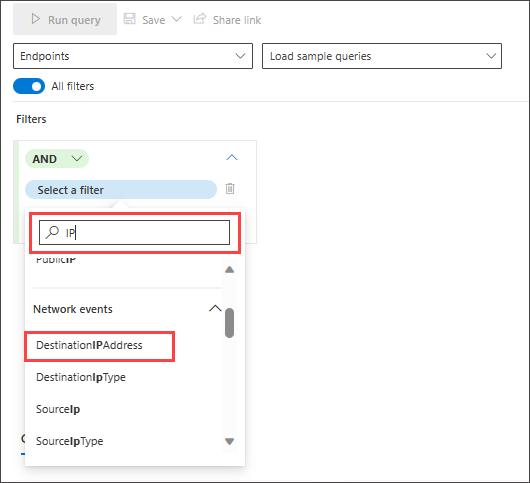

Um nach einer erfolgreichen Netzwerkkommunikation mit einer bestimmten IP-Adresse zu suchen, geben Sie "ip" ein, um vorgeschlagene Filter zu erhalten:

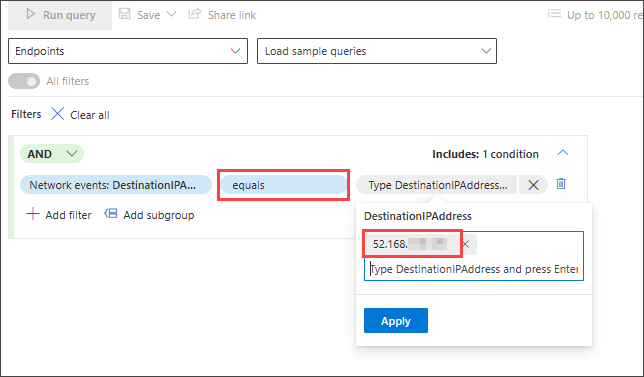

Um nach Ereignissen zu suchen, die eine bestimmte IP-Adresse betreffen, bei der die IP das Ziel der Kommunikation ist, wählen Sie im Abschnitt IP-Adressereignisse die Option DestinationIPAddress aus. Wählen Sie dann den Gleichheitsoperator aus. Geben Sie die IP-Adresse im dritten Dropdownmenü ein, und drücken Sie die EINGABETASTE:

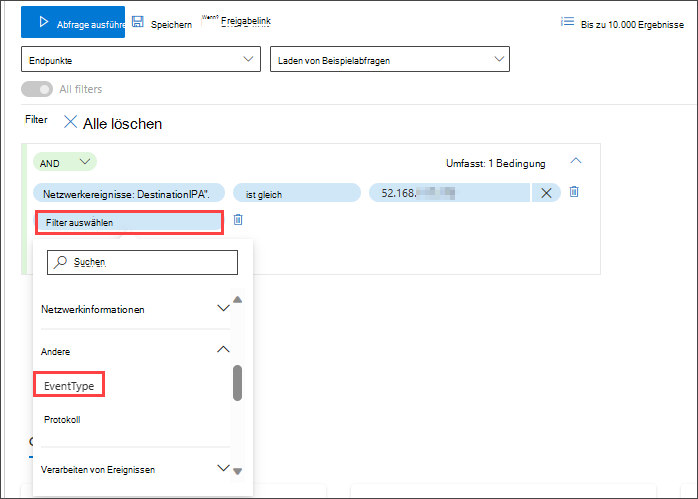

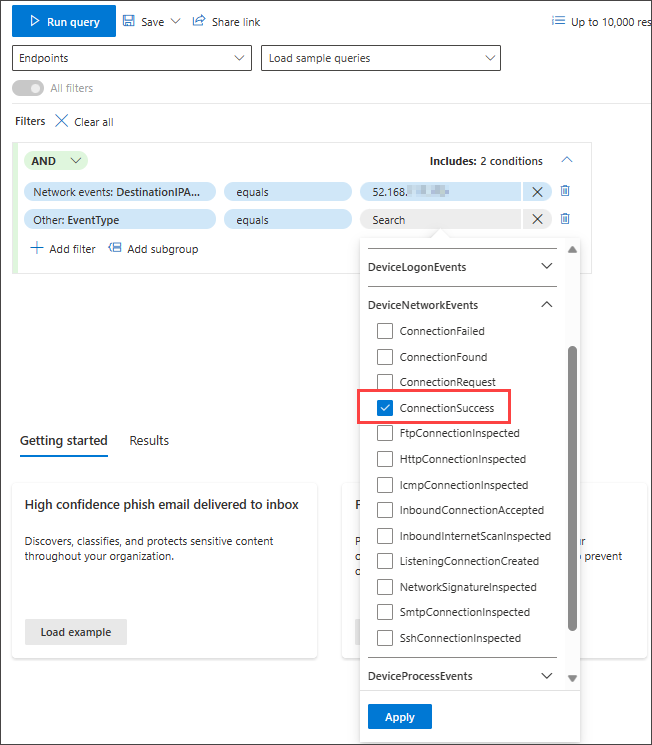

Um dann eine zweite Bedingung hinzuzufügen, die nach erfolgreichen Netzwerkkommunikationsereignissen sucht, suchen Sie nach dem Filter eines bestimmten Ereignistyps:

Der EventType-Filter sucht nach den verschiedenen protokollierten Ereignistypen. Sie entspricht der ActionType-Spalte , die in den meisten Tabellen der erweiterten Suche vorhanden ist. Wählen Sie ihn aus, um einen oder mehrere Ereignistypen auszuwählen, nach dem gefiltert werden soll. Um nach erfolgreichen Netzwerkkommunikationsereignissen zu suchen, erweitern Sie den Abschnitt DeviceNetworkEvents , und wählen Sie dann aus ConnectionSuccess:

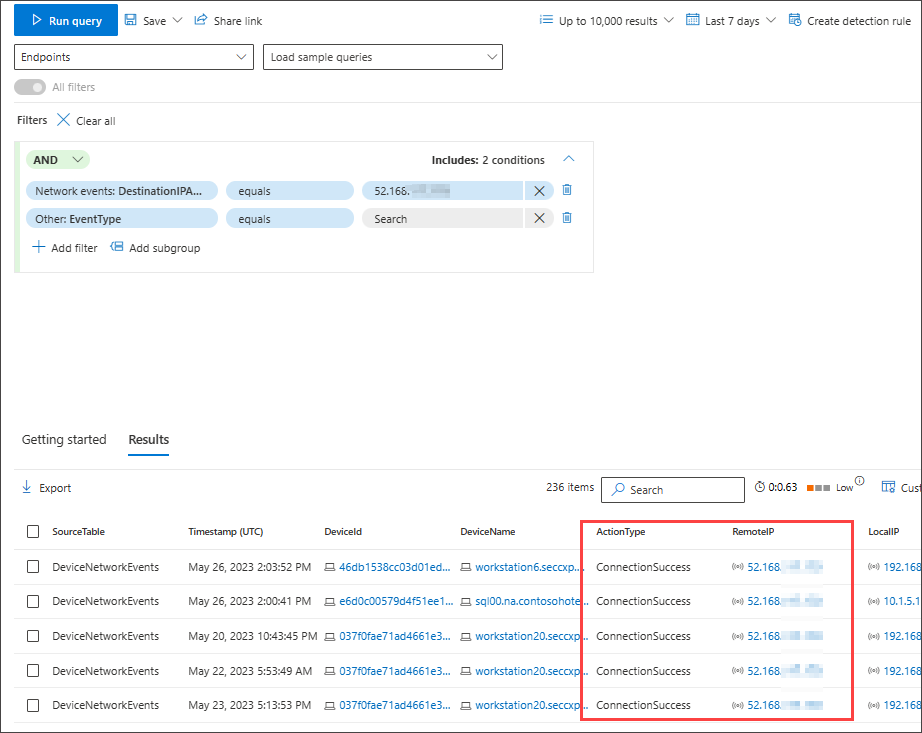

Wählen Sie abschließend Abfrage ausführen aus, um die gesamte erfolgreiche Netzwerkkommunikation mit der IP-Adresse 52.168.117.170 zu suchen:

Suchen nach hochzuvertraulichen Phishing- oder Spam-E-Mails, die an den Posteingang übermittelt werden

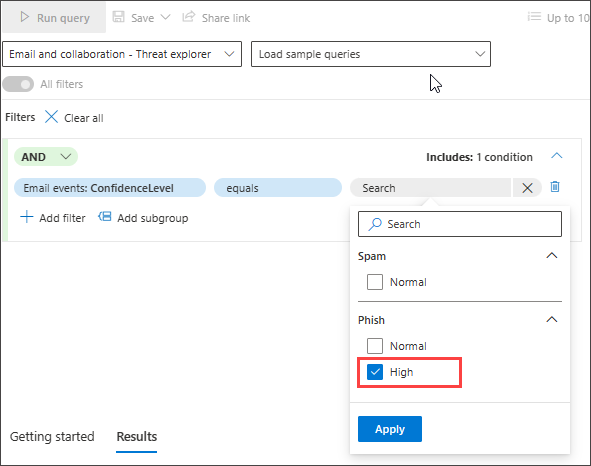

Um nach allen hochzuvertraulichen Phishing- und Spam-E-Mails zu suchen, die zum Zeitpunkt der Zustellung an den Posteingangsordner übermittelt wurden, wählen Sie zuerst ConfidenceLevel unter Email Ereignisse aus, wählen Sie gleich aus, und wählen Sie hoch sowohl unter Phish als auch Spam aus der vorgeschlagenen geschlossenen Liste aus, die Die Mehrfachauswahl unterstützt:

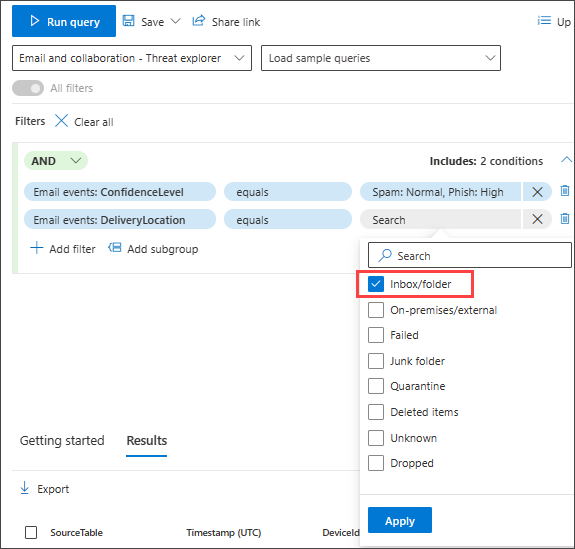

Fügen Sie dann eine weitere Bedingung hinzu, und geben Sie dieses Mal den Ordner oder DeliveryLocation, Posteingang/Ordner an.

Siehe auch

- Optimieren der Abfrage im geführten Modus

- Arbeiten mit Abfrageergebnissen im geführten Modus

- Grundlegendes zum Schema

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für