Einrichten von DKIM zum Signieren von E-Mails aus Ihrer Microsoft 365-Domäne

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Hier erfahren Sie, wer sich registrieren und testen kann.

DomainKeys Identified Mail (DKIM) ist eine Methode der E-Mail-Authentifizierung, mit der E-Mails überprüft werden können, die von Ihrem Microsoft 365-organization gesendet wurden, um gefälschte Absender zu verhindern, die bei der Kompromittierung von Geschäftlichen E-Mails (BEC), Ransomware und anderen Phishing-Angriffen verwendet werden.

Der Hauptzweck von DKIM besteht darin, zu überprüfen, ob eine Nachricht während der Übertragung nicht geändert wurde. Insbesondere gilt:

- Mindestens ein privater Schlüssel wird für eine Domäne generiert und vom Quell-E-Mail-System verwendet, um wichtige Teile ausgehender Nachrichten digital zu signieren. Zu diesen Nachrichtenteilen gehören:

- From, To, Subject, MIME-Version, Content-Type, Date und andere Nachrichtenheaderfelder (abhängig vom Quell-E-Mail-System).

- Der Nachrichtentext.

- Die digitale Signatur wird im Kopfzeilenfeld DKIM-Signature im Nachrichtenkopf gespeichert und bleibt gültig, solange zwischengeschaltete E-Mail-Systeme die signierten Teile der Nachricht nicht ändern. Die Signaturdomäne wird durch den d= -Wert im Headerfeld DKIM-Signature identifiziert.

- Die entsprechenden öffentlichen Schlüssel werden in DNS-Einträgen für die Signaturdomäne gespeichert (CNAME-Einträge in Microsoft 365; andere E-Mail-Systeme verwenden möglicherweise TXT-Einträge).

- Ziel-E-Mail-Systeme verwenden den d= -Wert im Kopfzeilenfeld DKIM-Signature für Folgendes:

- Identifizieren Sie die Signaturdomäne.

- Suchen Sie den öffentlichen Schlüssel im DKIM-DNS-Eintrag für die Domäne.

- Verwenden Sie den öffentlichen Schlüssel im DKIM-DNS-Eintrag für die Domäne, um die Nachrichtensignatur zu überprüfen.

Wichtige Fakten zu DKIM:

- Die Domäne, die zum Signieren der Nachricht verwendet wird, muss nicht mit der Domäne in der MAIL FROM- oder From-Adresse in der Nachricht übereinstimmen. Weitere Informationen zu diesen Adressen finden Sie unter Warum Internet-E-Mails eine Authentifizierung benötigen.

- Eine Nachricht kann mehrere DKIM-Signaturen von verschiedenen Domänen aufweisen. Tatsächlich signieren viele gehostete E-Mail-Dienste die Nachricht mithilfe der Dienstdomäne und signieren sie dann erneut mithilfe der Kundendomäne, nachdem der Kunde die DKIM-Signatur für die Domäne konfiguriert hat.

Bevor wir beginnen, müssen Sie folgendes über DKIM in Microsoft 365 wissen, basierend auf Ihrer E-Mail-Domäne:

Wenn Sie nur die MoERA-Domäne (Microsoft Online Email Routing Address) für E-Mails (z. B. contoso.onmicrosoft.com) verwenden: Sie müssen nichts tun. Microsoft erstellt automatisch ein 2048-Bit-Paar aus öffentlichem und privatem Schlüssel aus Ihrer anfänglichen *.onmicrosoft.com Domäne. Ausgehende Nachrichten werden automatisch mit dem privaten Schlüssel von DKIM signiert. Der öffentliche Schlüssel wird in einem DNS-Eintrag veröffentlicht, damit Ziel-E-Mail-Systeme die DKIM-Signatur von Nachrichten überprüfen können.

Sie können die DKIM-Signatur jedoch auch manuell mithilfe der Domäne *.onmicrosoft.com konfigurieren. Anweisungen finden Sie im Abschnitt Verwenden des Defender-Portals zum Anpassen der DKIM-Signierung ausgehender Nachrichten mithilfe der Domäne *.onmicrosoft.com weiter unten in diesem Artikel.

Um zu überprüfen, ob ausgehende Nachrichten automatisch VON DKIM signiert werden, lesen Sie den Abschnitt Überprüfen der DKIM-Signierung ausgehender E-Mails von Microsoft 365 weiter unten in diesem Artikel.

Weitere Informationen zu *.onmicrosoft.com Domänen finden Sie unter Warum habe ich eine "onmicrosoft.com"-Domäne?.

Wenn Sie eine oder mehrere benutzerdefinierte Domänen für E-Mails verwenden (z. B. contoso.com): Obwohl alle ausgehenden E-Mails von Microsoft 365 automatisch von der MOERA-Domäne signiert werden, müssen Sie noch mehr Arbeit für maximalen E-Mail-Schutz erledigen:

Konfigurieren der DKIM-Signatur mit benutzerdefinierten Domänen oder Unterdomänen: Eine Nachricht muss von der Domäne in der Von-Adresse signiert werden. Es wird auch empfohlen, DMARC zu konfigurieren, und DKIM besteht die DMARC-Überprüfung nur, wenn die Domäne, von der DKIM die Nachricht signiert hat, und die Domäne in der From-Adresse ausgerichtet ist.

Überlegungen zu Unterdomänen:

Für E-Mail-Dienste, die sich nicht unter Ihrer direkten Kontrolle befinden (z. B. Massen-E-Mail-Dienste), empfehlen wir die Verwendung einer Unterdomäne (z. B. marketing.contoso.com) anstelle Ihrer Standard E-Mail-Domäne (z. B. contoso.com). Sie möchten nicht, dass Probleme mit E-Mails, die von diesen E-Mail-Diensten gesendet werden, die Reputation von E-Mails beeinträchtigen, die von Mitarbeitern in Ihrer Standard E-Mail-Domäne gesendet werden. Weitere Informationen zum Hinzufügen von Unterdomänen finden Sie unter Kann ich Benutzerdefinierte Unterdomänen oder mehrere Domänen zu Microsoft 365 hinzufügen?.

Jede Unterdomäne, die Sie zum Senden von E-Mails von Microsoft 365 verwenden, erfordert eine eigene DKIM-Konfiguration.

Tipp

Email Authentifizierungsschutz für nicht definierte Unterdomänen wird durch DMARC abgedeckt. Alle Unterdomänen (definiert oder nicht) erben die DMARC-Einstellungen der übergeordneten Domäne (die pro Unterdomäne überschrieben werden kann). Weitere Informationen finden Sie unter Einrichten von DMARC zum Überprüfen der Absenderdomäne für Absender in Microsoft 365.

Wenn Sie registrierte, aber nicht verwendete Domänen besitzen: Wenn Sie registrierte Domänen besitzen, die nicht für E-Mail oder überhaupt verwendet werden (auch als geparkte Domänen bezeichnet), veröffentlichen Sie keine DKIM-Einträge für diese Domänen. Das Fehlen eines DKIM-Eintrags (daher das Fehlen eines öffentlichen Schlüssels im DNS zum Überprüfen der Nachrichtensignatur) verhindert die DKIM-Überprüfung gefälschter Domänen.

DKIM allein reicht nicht aus. Um den besten E-Mail-Schutz für Ihre benutzerdefinierten Domänen zu erzielen, müssen Sie auch SPF und DMARC als Teil Ihrer allgemeinen E-Mail-Authentifizierungsstrategie konfigurieren. Weitere Informationen finden Sie im Abschnitt Nächste Schritte am Ende dieses Artikels.

Im weiteren Verlauf dieses Artikels werden die DKIM-CNAME-Einträge beschrieben, die Sie für benutzerdefinierte Domänen in Microsoft 365 erstellen müssen, sowie Konfigurationsverfahren für DKIM mithilfe benutzerdefinierter Domänen.

Tipp

Das Konfigurieren der DKIM-Signatur mithilfe einer benutzerdefinierten Domäne ist eine Mischung aus Prozeduren in Microsoft 365 und Prozeduren bei der Domänenregistrierungsstelle der benutzerdefinierten Domäne.

Wir bieten Anweisungen zum Erstellen von CNAME-Einträgen für verschiedene Microsoft 365-Dienste bei vielen Domänenregistrierungsstellen. Sie können diese Anweisungen als Ausgangspunkt verwenden, um die DKIM-CNAME-Einträge zu erstellen. Weitere Informationen finden Sie unter Hinzufügen von DNS-Einträgen zum Herstellen einer Verbindung mit Ihrer Domäne.

Wenn Sie mit der DNS-Konfiguration nicht vertraut sind, wenden Sie sich an Ihre Domänenregistrierungsstelle, und bitten Sie um Hilfe.

Syntax für DKIM CNAME-Einträge

Tipp

Sie verwenden das Defender-Portal oder Exchange Online PowerShell, um die erforderlichen CNAME-Werte für die DKIM-Signatur von ausgehenden Nachrichten mithilfe einer benutzerdefinierten Domäne anzuzeigen. Die hier dargestellten Werte dienen nur zur Veranschaulichung. Um die Werte abzurufen, die für Ihre benutzerdefinierten Domänen oder Unterdomänen erforderlich sind, verwenden Sie die Verfahren weiter unten in diesem Artikel.

DKIM wird vollständig in RFC 6376 beschrieben.

Die grundlegende Syntax der DKIM CNAME-Einträge für benutzerdefinierte Domänen, die E-Mails von Microsoft 365 senden, lautet:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

In Microsoft 365 werden zwei Öffentlich-Private-Schlüsselpaare generiert, wenn DKIM-Signierung mit einer benutzerdefinierten Domäne oder Unterdomäne aktiviert ist. Auf die privaten Schlüssel, die zum Signieren der Nachricht verwendet werden, kann nicht zugegriffen werden. Die CNAME-Einträge verweisen auf die entsprechenden öffentlichen Schlüssel, die zum Überprüfen der DKIM-Signatur verwendet werden. Diese Datensätze werden als Selektoren bezeichnet.

- Nur ein Selektor ist aktiv und wird verwendet, wenn die DKIM-Signatur mithilfe einer benutzerdefinierten Domäne aktiviert ist.

- Die zweite Auswahl ist inaktiv. Sie wird aktiviert und erst nach jeder zukünftigen DKIM-Schlüsselrotation und erst nach der Deaktivierung des ursprünglichen Selektors verwendet.

Der Selektor, der zum Überprüfen der DKIM-Signatur verwendet wird (die den privaten Schlüssel abschließt, der zum Signieren der Nachricht verwendet wurde) wird im s= -Wert im Headerfeld DKIM-Signature gespeichert (z. B

s=selector1-contoso-com. ).Hostname: Die Werte sind für alle Microsoft 365-Organisationen identisch:

selector1._domainkeyundselector2._domainkey.<CustomDomain>: Die benutzerdefinierte Domäne oder Unterdomäne mit Punkten, die durch Bindestriche ersetzt werden. Beispielsweise

contoso.comwird zucontoso-com, odermarketing.contoso.comwirdmarketing-contoso-comzu .<InitialDomain>: Die *.onmicrosoft.com, die Sie bei der Registrierung bei Microsoft 365 verwendet haben (z. B. contoso.onmicrosoft.com).

Ihr organization weist beispielsweise die folgenden Domänen in Microsoft 365 auf:

- Anfängliche Domäne: cohovineyardandwinery.onmicrosoft.com

- Benutzerdefinierte Domänen: cohovineyard.com und cohowinery.com

Sie müssen in jeder benutzerdefinierten Domäne zwei CNAME-Einträge für insgesamt vier CNAME-Einträge erstellen:

CNAME-Einträge in der domäne cohovineyard.com:

Hostname:

selector1._domainkey

Verweist auf die Adresse oder den Wert:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comHostname:

selector2._domainkey

Verweist auf die Adresse oder den Wert:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comCNAME-Einträge in der domäne cohowinery.com:

Hostname:

selector1._domainkey

Verweist auf die Adresse oder den Wert:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comHostname:

selector2._domainkey

Verweist auf die Adresse oder den Wert:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Konfigurieren der DKIM-Signatur von ausgehenden Nachrichten in Microsoft 365

Verwenden des Defender-Portals zum Aktivieren des DKIM-Signierens von ausgehenden Nachrichten mithilfe einer benutzerdefinierten Domäne

Tipp

Durch das Aktivieren der DKIM-Signatur von ausgehenden Nachrichten mithilfe einer benutzerdefinierten Domäne wird die DKIM-Signierung von der anfänglichen *.onmicrosoft.com-Domäne zur Verwendung der benutzerdefinierten Domäne effektiv umgestellt.

Sie können eine benutzerdefinierte Domäne oder Unterdomäne verwenden, um ausgehende E-Mails von DKIM nur abzumelden, nachdem die Domäne erfolgreich zu Microsoft 365 hinzugefügt wurde. Anweisungen finden Sie unter Hinzufügen einer Domäne.

Der Standard Faktor, der bestimmt, wann eine benutzerdefinierte Domäne DKIM beim Signieren ausgehender E-Mails startet, ist die CNAME-Eintragserkennung in DNS.

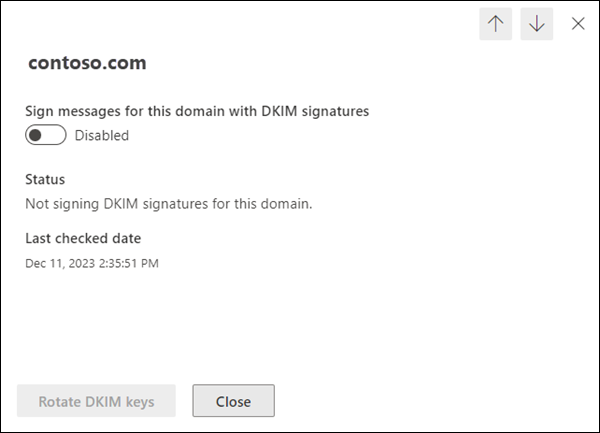

Um die Verfahren in diesem Abschnitt verwenden zu können, muss die benutzerdefinierte Domäne oder Unterdomäne auf der Registerkarte DKIM der Seite Email Authentifizierungseinstellungen unter https://security.microsoft.com/authentication?viewid=DKIMangezeigt werden. Die Eigenschaften der Domäne im Details-Flyout müssen die folgenden Werte enthalten:

- Die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren ist auf Deaktiviert

festgelegt.

festgelegt. - Der Wert Status lautet Nicht signieren DKIM-Signaturen für die Domäne.

- Erstellen von DKIM-Schlüsseln ist nicht vorhanden. DKIM-Schlüssel drehen ist sichtbar, ist aber abgeblendet.

Fahren Sie fort, wenn die Domäne diese Anforderungen erfüllt.

Navigieren Sie im Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Email Seite mit den Authentifizierungseinstellungen. Oder verwenden Sie , um direkt zur Seite Email Authentifizierungseinstellungen zu wechselnhttps://security.microsoft.com/authentication.

Wählen Sie auf der Seite Email Authentifizierungseinstellungen die Registerkarte DKIM aus.

Wählen Sie auf der Registerkarte DKIM die zu konfigurierende benutzerdefinierte Domäne aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Namen auf das Kontrollkästchen klicken.

Wählen Sie im daraufhin geöffneten Flyout mit den Domänendetails die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren aus, die derzeit auf Deaktiviert

festgelegt ist.

festgelegt ist.Notieren Sie sich den Wert Des Letzten Überprüften Datums .

Ein Dialogfeld "Clientfehler " wird geöffnet. Der Fehler enthält die Werte, die in den beiden CNAME-Einträgen verwendet werden sollen, die Sie bei der Domänenregistrierungsstelle für die Domäne erstellen.

In diesem Beispiel wird die benutzerdefinierte Domäne contoso.com, und die anfängliche Domäne für die Microsoft 365-organization wird contoso.onmicrosoft.com. Die Fehlermeldung sieht wie folgt aus:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Daher sind die CNAME-Einträge, die Sie in DNS für die contoso.com Domäne erstellen müssen, wie folgt:

Hostname:

selector1._domainkey

Verweist auf die Adresse oder den Wert:selector1-contoso-com._domainkey.contoso.onmicrosoft.comHostname:

selector2._domainkey

Verweist auf die Adresse oder den Wert:selector2-contoso-com._domainkey.contoso.onmicrosoft.comKopieren Sie die Informationen aus dem Fehlerdialogfeld (markieren Sie den Text, und drücken Sie STRG+C), und klicken Sie dann auf OK.

Lassen Sie das Flyout mit den Domänendetails geöffnet.

Wechseln Sie in einer anderen Browserregisterkarte oder einem anderen Browserfenster zur Domänenregistrierungsstelle für die Domäne, und erstellen Sie dann die beiden CNAME-Einträge mithilfe der Informationen aus dem vorherigen Schritt.

Wir bieten Anweisungen zum Erstellen von CNAME-Einträgen für verschiedene Microsoft 365-Dienste bei vielen Domänenregistrierungsstellen. Sie können diese Anweisungen als Ausgangspunkt verwenden, um die DKIM CNAME-Einträge zu erstellen. Weitere Informationen finden Sie unter Hinzufügen von DNS-Einträgen zum Herstellen einer Verbindung mit Ihrer Domäne.

Es dauert einige Minuten (oder möglicherweise länger), bis Microsoft 365 die neuen CNAME-Einträge erkennt, die Sie erstellt haben.

Kehren Sie nach einer Weile zu den Domäneneigenschaften zurück, die Sie in Schritt 5 geöffnet gelassen haben, und wählen Sie die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren aus.

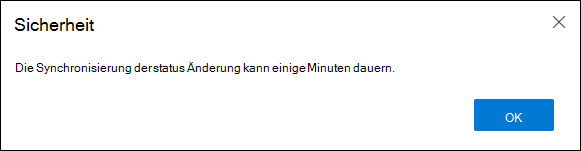

Nach einigen Sekunden wird das folgende Dialogfeld geöffnet:

Nachdem Sie OK ausgewählt haben, um das Dialogfeld zu schließen, überprüfen Sie die folgenden Einstellungen im Details-Flyout:

- Die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren ist auf Aktiviert

festgelegt.

festgelegt. - Der Wert Status lautet Signieren von DKIM-Signaturen für diese Domäne.

- Dkim-Schlüssel rotieren ist verfügbar.

- Datum der letzten Überprüfung: Datum und Uhrzeit sollten aktueller sein als der ursprüngliche Wert in Schritt 4.

- Die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren ist auf Aktiviert

Verwenden des Defender-Portals zum Anpassen der DKIM-Signierung ausgehender Nachrichten mithilfe der Domäne *.onmicrosoft.com

Wie weiter oben in diesem Artikel beschrieben, wird die anfängliche Domäne *.onmicrosoft.com automatisch so konfiguriert, dass alle ausgehenden E-Mails von Ihrem Microsoft 365-organization abgemeldet werden, und Sie sollten benutzerdefinierte Domänen für die DKIM-Signatur von ausgehenden Nachrichten konfigurieren.

Sie können jedoch auch die Verfahren in diesem Abschnitt verwenden, um die DKIM-Signatur mithilfe der Domäne *.onmicrosoft.com zu beeinflussen:

- Generieren sie neue Schlüssel. Die neuen Schlüssel werden automatisch hinzugefügt und in den Microsoft 365-Rechenzentren verwendet.

- Lassen Sie die Eigenschaften der Domäne *.onmicrosoft.com ordnungsgemäß im Details-Flyout der Domäne auf der Registerkarte DKIM der Seite Email Authentifizierungseinstellungen in https://security.microsoft.com/authentication?viewid=DKIM oder in PowerShell anzeigen. Dieses Ergebnis ermöglicht zukünftige Vorgänge für die DKIM-Konfiguration für die Domäne (z. B. manuelle Schlüsselrotation).

Um die Verfahren in diesem Abschnitt verwenden zu können, muss die Domäne *.onmicrosoft.com auf der Registerkarte DKIM auf der Seite Email Authentifizierungseinstellungen unter https://security.microsoft.com/authentication?viewid=DKIMangezeigt werden. Die Eigenschaften der Domäne *.onmicrosoft.com im Details-Flyout müssen die folgenden Werte enthalten:

- Die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren ist nicht verfügbar.

- Der Statuswert ist Keine DKIM-Schlüssel für diese Domäne gespeichert.

- Erstellen von DKIM-Schlüsseln ist vorhanden.

Fahren Sie fort, wenn die Domäne diese Anforderungen erfüllt.

Navigieren Sie im Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Email Seite mit den Authentifizierungseinstellungen. Oder verwenden Sie , um direkt zur Seite Email Authentifizierungseinstellungen zu wechselnhttps://security.microsoft.com/authentication.

Wählen Sie auf der Seite Email Authentifizierungseinstellungen die Registerkarte DKIM aus.

Wählen Sie auf der Registerkarte DKIM die domäne *.onmicrosoft.com aus, die konfiguriert werden soll, indem Sie auf eine beliebige Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken.

Wählen Sie im daraufhin geöffneten Flyout mit den Domänendetails die Option DKIM-Schlüssel erstellen aus.

Wenn die DKIM-Schlüsselerstellung abgeschlossen ist, wird das Dialogfeld CNAMEs veröffentlichen geöffnet. Wählen Sie Schließen aus.

Sie können die CNAME-Einträge für die Domäne *.onmicrosoft.com nicht erstellen, sodass Sie die Werte nicht kopieren müssen. Microsoft übernimmt die erforderliche DNS-Konfiguration für Sie.

Nachdem Sie Schließen ausgewählt haben, befinden Sie sich wieder im Flyout mit den Domänendetails, bei dem die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signierendeaktiviert

ist.

ist.Schieben Sie den Umschalter Nachrichten für diese Domäne mit DKIM-Signaturen signieren auf Aktiviert

, und wählen Sie dann ok im daraufhin geöffneten Bestätigungsdialogfeld aus.

, und wählen Sie dann ok im daraufhin geöffneten Bestätigungsdialogfeld aus.Wenn Sie das Flyout mit den Domänendetails abgeschlossen haben, wählen Sie Schließen aus.

Verwenden von Exchange Online PowerShell zum Konfigurieren der DKIM-Signatur von ausgehenden Nachrichten

Wenn Sie lieber PowerShell verwenden möchten, um die DKIM-Signatur von ausgehenden Nachrichten mithilfe einer benutzerdefinierten Domäne zu aktivieren oder die DKIM-Signatur für die Domäne *.onmicrosoft.com anzupassen, stellen Sie eine Verbindung mit Exchange Online PowerShell her, um die folgenden Befehle auszuführen.

Tipp

Bevor Sie die DKIM-Signatur mithilfe der benutzerdefinierten Domäne konfigurieren können, müssen Sie die Domäne zu Microsoft 365 hinzufügen. Anweisungen finden Sie unter Hinzufügen einer Domäne. Führen Sie den folgenden Befehl aus, um zu bestätigen, dass die benutzerdefinierte Domäne für die DKIM-Konfiguration verfügbar ist: Get-AcceptedDomain.

Wie weiter oben in diesem Artikel beschrieben, signiert Ihre Domäne "*.onmicrosoft.com" bereits standardmäßig ausgehende E-Mails. Wenn Sie die DKIM-Signatur für die Domäne *.onmicrosoft.com im Defender-Portal oder in PowerShell nicht manuell konfiguriert haben, wird die *.onmicrosoft.com in der Regel nicht in der Ausgabe von Get-DkimSigningConfig angezeigt.

Führen Sie den folgenden Befehl aus, um die Verfügbarkeit und die DKIM-status aller Domänen im organization zu überprüfen:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEFür die Domäne, für die Sie die DKIM-Signatur konfigurieren möchten, bestimmt die Ausgabe des Befehls in Schritt 1, wie Sie als Nächstes vorgehen müssen:

Die Domäne ist mit den folgenden Werten aufgeführt:

- Aktiviert: False

- Status:

CnameMissing

Wechseln Sie zu Schritt 3, um die Selektorwerte zu kopieren.

Oder

Die Domäne ist nicht aufgeführt:

Ersetzen Sie Domain> durch <den Domänenwert, und führen Sie dann den folgenden Befehl aus:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Der BodyCanonicalization-Parameter gibt die Empfindlichkeitsstufe für Änderungen im Nachrichtentext an:

- Relaxed: Änderungen in Leerzeichen und Änderungen in leeren Zeilen am Ende des Nachrichtentexts werden toleriert. Dies ist der Standardwert.

- Simple: Nur Änderungen in leeren Zeilen am Ende des Nachrichtentexts werden toleriert.

- Der Parameter HeaderCanonicalization gibt die Vertraulichkeitsstufe für Änderungen im Nachrichtenheader an:

- Gelockert: Häufige Änderungen am Nachrichtenheader werden toleriert. Beispiel: Neuzuordnung von Kopfzeilenzeilen, Änderungen an unnötigen Leerzeichen oder Leerzeilen und Änderungen bei Groß-/Kleinschreibung für Kopfzeilenfelder. Dies ist der Standardwert.

- Simple: Es werden keine Änderungen an den Kopfzeilenfeldern toleriert.

- Der KeySize-Parameter gibt die Bitgröße des öffentlichen Schlüssels im DKIM-Datensatz an:

-

- Dies ist der Standardwert.

-

-

Zum Beispiel:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Der BodyCanonicalization-Parameter gibt die Empfindlichkeitsstufe für Änderungen im Nachrichtentext an:

Führen Sie den Befehl aus Schritt 1 erneut aus, um zu bestätigen, dass die Domäne mit den folgenden Eigenschaftswerten aufgeführt ist:

- Aktiviert: False

- Status:

CnameMissing

Wechseln Sie zu Schritt 3, um die Selektorwerte zu kopieren.

Kopieren Sie die Werte Selector1CNAME und Selector2CNAME für die Domäne aus der Ausgabe des Befehls aus Schritt 1.

Die CNAME-Einträge, die Sie bei der Domänenregistrierungsstelle für die Domäne erstellen müssen, sehen wie folgt aus:

Hostname:

selector1._domainkey

Verweist auf die Adresse oder den Wert:<Selector1CNAME value>Hostname:

selector2._domainkey

Verweist auf die Adresse oder den Wert:<Selector2CNAME value>Zum Beispiel:

Hostname:

selector1._domainkey

Verweist auf die Adresse oder den Wert:selector1-contoso-com._domainkey.contoso.onmicrosoft.comHostname:

selector2._domainkey

Verweist auf die Adresse oder den Wert:selector2-contoso-com._domainkey.contoso.onmicrosoft.comFühren Sie einen der folgenden Schritte aus:

Benutzerdefinierte Domäne: Erstellen Sie bei der Domänenregistrierungsstelle für die Domäne die beiden CNAME-Einträge mithilfe der Informationen aus dem vorherigen Schritt.

Wir bieten Anweisungen zum Erstellen von CNAME-Einträgen für verschiedene Microsoft 365-Dienste bei vielen Domänenregistrierungsstellen. Sie können diese Anweisungen als Ausgangspunkt verwenden, um die DKIM CNAME-Einträge zu erstellen. Weitere Informationen finden Sie unter Hinzufügen von DNS-Einträgen zum Herstellen einer Verbindung mit Ihrer Domäne.

Es dauert einige Minuten (oder möglicherweise länger), bis Microsoft 365 die neuen CNAME-Einträge erkennt, die Sie erstellt haben.

*.onmicrosoft.com Domäne: Fahren Sie mit Schritt 5 fort.

Kehren Sie nach einer Weile zu Exchange Online PowerShell zurück, ersetzen <Sie Domäne> durch die Domäne, die Sie konfiguriert haben, und führen Sie den folgenden Befehl aus:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Der BodyCanonicalization-Parameter gibt die Empfindlichkeitsstufe für Änderungen im Nachrichtentext an:

- Relaxed: Änderungen in Leerzeichen und Änderungen in leeren Zeilen am Ende des Nachrichtentexts werden toleriert. Dies ist der Standardwert.

- Simple: Nur Änderungen in leeren Zeilen am Ende des Nachrichtentexts werden toleriert.

- Der Parameter HeaderCanonicalization gibt die Vertraulichkeitsstufe für Änderungen im Nachrichtenheader an:

- Gelockert: Häufige Änderungen am Nachrichtenheader werden toleriert. Beispiel: Neuzuordnung von Kopfzeilenzeilen, Änderungen an unnötigen Leerzeichen oder Leerzeilen und Änderungen bei Groß-/Kleinschreibung für Kopfzeilenfelder. Dies ist der Standardwert.

- Simple: Es werden keine Änderungen an den Kopfzeilenfeldern toleriert.

Beispiel:

Set-DkimConfig -Identity contoso.com -Enabled $trueOder

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $trueWenn Microsoft 365 bei einer benutzerdefinierten Domäne die CNAME-Einträge bei der Domänenregistrierungsstelle erkennen kann, wird der Befehl ohne Fehler ausgeführt, und die Domäne wird jetzt verwendet, um ausgehende Nachrichten von der Domäne zu signieren.

Wenn die CNAME-Einträge nicht erkannt werden, erhalten Sie einen Fehler, der die werte enthält, die in den CNAME-Einträgen verwendet werden sollen. Überprüfen Sie auf Tippfehler in den Werten bei der Domänenregistrierungsstelle (einfach mit Bindestrichen, Punkten und Unterstrichen!), warten Sie eine Weile länger, und führen Sie den Befehl dann erneut aus.

Für eine *.onmicrosoft.com Domäne, die zuvor nicht aufgeführt war, wird der Befehl ohne Fehler ausgeführt.

- Der BodyCanonicalization-Parameter gibt die Empfindlichkeitsstufe für Änderungen im Nachrichtentext an:

Führen Sie den Befehl aus Schritt 1 aus, um zu überprüfen, ob die Domäne jetzt für DKIM-Signieren von Nachrichten konfiguriert ist.

Die Domäne sollte die folgenden Eigenschaftswerte aufweisen:

- Aktiviert: True

- Status:

Valid

Ausführliche Informationen zu Syntax und Parametern finden Sie in den folgenden Artikeln:

Drehen von DKIM-Schlüsseln

Aus denselben Gründen, aus denen Sie Kennwörter regelmäßig ändern sollten, sollten Sie den DKIM-Schlüssel, der für die DKIM-Signatur verwendet wird, in regelmäßigen Abständen ändern. Das Ersetzen des DKIM-Schlüssels für eine Domäne wird als DKIM-Schlüsselrotation bezeichnet.

Die relevanten Informationen zur DKIM-Schlüsselrotation für eine Microsoft 365-Domäne werden in der Ausgabe des folgenden Befehls in Exchange Online PowerShell angezeigt:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: Das UTC-Datum/uhrzeit, an dem das DKIM-Schlüsselpaar aus öffentlichem und privatem Schlüssel erstellt wurde.

- RotateOnDate: Datum/Uhrzeit der vorherigen oder nächsten DKIM-Schlüsselrotation.

- SelectorBeforeRotateOnDate: Denken Sie daran, dass die DKIM-Signatur mit einer benutzerdefinierten Domäne in Microsoft 365 zwei CNAME-Einträge in der Domäne erfordert. Diese Eigenschaft zeigt den CNAME-Eintrag an, den DKIM vor dem RotateOnDate-Datums -/Uhrzeitwert (auch als Selektor bezeichnet) verwendet. Der Wert ist

selector1oderselector2und unterscheidet sich vom SelectorAfterRotateOnDate-Wert . - SelectorAfterRotateOnDate: Zeigt den CNAME-Eintrag an, den DKIM nach dem RotateOnDate-Datum /Uhrzeit verwendet. Der Wert ist

selector1oderselector2und unterscheidet sich vom SelectorBeforeRotateOnDate-Wert .

Wenn Sie eine DKIM-Schlüsselrotation für eine Domäne durchführen, wie in diesem Abschnitt beschrieben, erfolgt die Änderung nicht sofort. Es dauert vier Tage (96 Stunden), bis der neue private Schlüssel mit dem Signieren von Nachrichten beginnt (Datum/Uhrzeit des RotateOnDate und des entsprechenden SelectorAfterRotateOnDate-Werts ). Bis dahin wird der vorhandene private Schlüssel verwendet (der entsprechende SelectorBeforeRotateOnDate-Wert ).

Tipp

Der Standard Faktor, der bestimmt, wann eine benutzerdefinierte Domäne DKIM beim Signieren ausgehender E-Mails startet, ist die CNAME-Eintragserkennung in DNS.

Um den entsprechenden öffentlichen Schlüssel zu bestätigen, der zum Überprüfen der DKIM-Signatur verwendet wird (der den privaten Schlüssel abschließt, der zum Signieren der Nachricht verwendet wurde), überprüfen Sie den Wert s= im Kopfzeilenfeld DKIM-Signature (die Auswahl; z. B s=selector1-contoso-com. ).

Tipp

Für benutzerdefinierte Domänen können Sie DKIM-Schlüssel nur für Domänen rotieren, die für die DKIM-Signatur aktiviert sind (der Wert Status ist Aktiviert).

Derzeit gibt es keine automatische DKIM-Schlüsselrotation für die Domäne *.onmicrosoft.com. Sie können die DKIM-Schlüssel wie in diesem Abschnitt beschrieben manuell rotieren. Wenn DKIM-Schlüssel rotieren in den Eigenschaften der Domäne *.onmicrosoft.com nicht verfügbar ist, verwenden Sie die Verfahren im Abschnitt Verwenden des Defender-Portals zum Anpassen des DKIM-Signierens von ausgehenden Nachrichten mithilfe der Domäne *.onmicrosoft.com weiter oben in diesem Artikel.

Verwenden des Defender-Portals zum Rotieren von DKIM-Schlüsseln für eine benutzerdefinierte Domäne

Navigieren Sie im Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Email Seite mit den Authentifizierungseinstellungen. Oder verwenden Sie , um direkt zur Seite Email Authentifizierungseinstellungen zu wechselnhttps://security.microsoft.com/authentication.

Wählen Sie auf der Seite Email Authentifizierungseinstellungen die Registerkarte DKIM aus.

Wählen Sie auf der Registerkarte DKIM die zu konfigurierende Domäne aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken.

Wählen Sie im daraufhin geöffneten Flyout mit den Domänendetails die Option DKIM-Schlüssel rotieren aus.

Die Einstellungen im Details-Flyout ändern sich in die folgenden Werte:

- Status: Rotieren von Schlüsseln für diese Domäne und Signieren von DKIM-Signaturen.

- DKIM-Tasten drehen ist abgeblendet.

Nach vier Tagen (96 Stunden) beginnt der neue DKIM-Schlüssel, ausgehende Nachrichten für die benutzerdefinierte Domäne zu signieren. Bis dahin wird der aktuelle DKIM-Schlüssel verwendet.

Sie können feststellen, wann der neue DKIM-Schlüssel verwendet wird, wenn sich der Status-Wert von Rotieren von Schlüsseln für diese Domäne und Signieren von DKIM-Signaturen zu Signieren von DKIM-Signaturen für diese Domäne ändert.

Um den entsprechenden öffentlichen Schlüssel zu bestätigen, der zum Überprüfen der DKIM-Signatur verwendet wird (der den privaten Schlüssel abschließt, der zum Signieren der Nachricht verwendet wurde), überprüfen Sie den Wert s= im Kopfzeilenfeld DKIM-Signature (die Auswahl; z. B s=selector1-contoso-com. ).

Verwenden sie Exchange Online PowerShell, um die DKIM-Schlüssel für eine Domäne zu rotieren und die Bittiefe zu ändern.

Wenn Sie mit PowerShell DKIM-Schlüssel für eine Domäne rotieren möchten, stellen Sie eine Verbindung mit Exchange Online PowerShell her, um die folgenden Befehle auszuführen.

Führen Sie den folgenden Befehl aus, um die Verfügbarkeit und die DKIM-status aller Domänen im organization zu überprüfen:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateVerwenden Sie für die Domäne, für die Sie DKIM-Schlüssel rotieren möchten, die folgende Syntax:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Wenn Sie die Bittiefe der neuen DKIM-Schlüssel nicht ändern möchten, verwenden Sie nicht den KeySize-Parameter .

In diesem Beispiel werden DKIM-Schlüssel für die contoso.com Domäne rotiert und in einen 2048-Bit-Schlüssel geändert.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048In diesem Beispiel werden DKIM-Schlüssel für die contoso.com Domäne rotiert, ohne die Schlüsselbittiefe zu ändern.

Rotate-DkimSigningConfig -Identity contoso.comFühren Sie den Befehl aus Schritt 1 erneut aus, um die folgenden Eigenschaftswerte zu bestätigen:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Ziel-E-Mail-Systeme verwenden den öffentlichen Schlüssel im CNAME-Eintrag, der durch die SelectorBeforeRotateOnDate-Eigenschaft identifiziert wird, um die DKIM-Signatur in Nachrichten zu überprüfen (wodurch der private Schlüssel abgeleitet wird, der zum Signieren der Nachricht von DKIM verwendet wurde).

Nach rotateOnDate-Datum /Uhrzeit verwendet DKIM den neuen privaten Schlüssel zum Signieren von Nachrichten, und Ziel-E-Mail-Systeme verwenden den entsprechenden öffentlichen Schlüssel im CNAME-Eintrag, der durch die SelectorAfterRotateOnDate-Eigenschaft identifiziert wird, um die DKIM-Signatur in Nachrichten zu überprüfen.

Um den entsprechenden öffentlichen Schlüssel zu bestätigen, der zum Überprüfen der DKIM-Signatur verwendet wird (der den privaten Schlüssel abschließt, der zum Signieren der Nachricht verwendet wurde), überprüfen Sie den Wert s= im Kopfzeilenfeld DKIM-Signature (die Auswahl; z. B

s=selector1-contoso-com. ).

Ausführliche Informationen zu Syntax und Parametern finden Sie in den folgenden Artikeln:

Deaktivieren der DKIM-Signatur von ausgehenden Nachrichten mithilfe einer benutzerdefinierten Domäne

Wie weiter oben in diesem Artikel beschrieben, wird durch das Aktivieren der DKIM-Signatur von ausgehenden Nachrichten mithilfe einer benutzerdefinierten Domäne die DKIM-Signierung von der *.onmicrosoft.com-Domäne zur Verwendung der benutzerdefinierten Domäne wirksam.

Wenn Sie die DKIM-Signatur mithilfe einer benutzerdefinierten Domäne deaktivieren, deaktivieren Sie die DKIM-Signierung für ausgehende E-Mails nicht vollständig. Die DKIM-Signatur wechselt schließlich wieder zur Verwendung der Domäne *.onmicrosoft.

Verwenden des Defender-Portals zum Deaktivieren der DKIM-Signierung ausgehender Nachrichten mithilfe einer benutzerdefinierten Domäne

Navigieren Sie im Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien>Email Seite mit den Authentifizierungseinstellungen. Oder verwenden Sie , um direkt zur Seite Email Authentifizierungseinstellungen zu wechselnhttps://security.microsoft.com/authentication.

Wählen Sie auf der Seite Email Authentifizierungseinstellungen die Registerkarte DKIM aus.

Wählen Sie auf der Registerkarte DKIM die zu konfigurierende Domäne aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben dem Namen klicken.

Schieben Sie im daraufhin geöffneten Flyout mit den Domänendetails die Umschaltfläche Nachrichten für diese Domäne mit DKIM-Signaturen signieren auf Deaktiviert

.

.

Verwenden von Exchange Online PowerShell zum Deaktivieren der DKIM-Signierung ausgehender Nachrichten mithilfe einer benutzerdefinierten Domäne

Wenn Sie mit PowerShell die DKIM-Signierung ausgehender Nachrichten mithilfe einer benutzerdefinierten Domäne deaktivieren möchten, stellen Sie eine Verbindung mit Exchange Online PowerShell her, um die folgenden Befehle auszuführen.

Führen Sie den folgenden Befehl aus, um die Verfügbarkeit und die DKIM-status aller Domänen im organization zu überprüfen:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusJede benutzerdefinierte Domäne, für die Sie dkim signieren können, weist die folgenden Eigenschaftswerte auf:

- Aktiviert: True

- Status:

Valid

Verwenden Sie für die Domäne, für die Sie die DKIM-Signatur deaktivieren möchten, die folgende Syntax:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseIn diesem Beispiel wird die DKIM-Signatur mithilfe des benutzerdefinierten Domänen-contoso.com deaktiviert.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Überprüfen der DKIM-Abmeldung von ausgehenden E-Mails von Microsoft 365

Tipp

Bevor Sie die Methoden in diesem Abschnitt verwenden, um die DKIM-Signierung ausgehender E-Mails zu testen, warten Sie einige Minuten nach änderungen der DKIM-Konfiguration, damit die Änderungen weitergegeben werden können.

Verwenden Sie eine der folgenden Methoden, um die DKIM-Signatur von ausgehenden E-Mails von Microsoft 365 zu überprüfen:

Senden Sie Testnachrichten, und zeigen Sie die zugehörigen Headerfelder aus dem Nachrichtenheader im Ziel-E-Mail-System an:

Senden Sie eine Nachricht von einem Konto innerhalb Ihrer Microsoft 365 DKIM-fähigen Domäne an einen Empfänger in einem anderen E-Mail-System (z. B. outlook.com oder gmail.com).

Tipp

Senden Sie keine E-Mails an AOL für DKIM-Tests. AOL überspringt möglicherweise die DKIM-Überprüfung, wenn die SPF-Überprüfung erfolgreich ist.

Zeigen Sie im Zielpostfach den Nachrichtenheader an. Zum Beispiel:

- Anzeigen von Internetnachrichtenheadern in Outlook.

- Verwenden Sie die Nachrichtenheaderanalyse unter https://mha.azurewebsites.net.

Suchen Sie das Kopfzeilenfeld DKIM-Signature im Nachrichtenheader. Das Headerfeld sieht wie im folgenden Beispiel aus:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: Die Domäne, die zum Signieren der Nachricht von DKIM verwendet wurde.

- s=: Der Selektor (öffentlicher Schlüssel im DNS-Eintrag in der Domäne), der zum Entschlüsseln und Überprüfen der DKIM-Signatur der Nachricht verwendet wurde.

Suchen Sie das Headerfeld Authentication-Results im Nachrichtenheader. Obwohl Ziel-E-Mail-Systeme möglicherweise geringfügig andere Formate verwenden, um eingehende E-Mails zu stempeln, sollte das Kopfzeilenfeld DKIM=pass oder DKIM=OK enthalten. Zum Beispiel:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comTipp

Die DKIM-Signatur wird unter einer der folgenden Bedingungen weggelassen:

- Die Absender- und Empfänger-E-Mail-Adressen befinden sich in derselben Domäne.

- Die Absender- und Empfänger-E-Mail-Adressen befinden sich in verschiedenen Domänen, die von demselben organization gesteuert werden.

In beiden Fällen ist das Headerfeld DKIM-Signature nicht im Nachrichtenheader vorhanden, und das Headerfeld Authentication-Results sieht wie im folgenden Beispiel aus:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

Verwenden Sie den Test in der Microsoft 365-Hilfe: Dieses Feature erfordert ein globales Administratorkonto und ist nicht in Microsoft 365 Government Community Cloud (GCC), GCC High, DoD oder Office 365 verfügbar, die von 21Vianet betrieben werden.

DKIM-Signierung von E-Mails aus Ihrer benutzerdefinierten Domäne bei anderen E-Mail-Diensten

Bei einigen E-Mail-Dienstanbietern oder Software-as-a-Service-Anbietern können Sie die DKIM-Signatur für Ihre E-Mails aktivieren, die vom Dienst stammen. Die Methoden hängen jedoch vollständig vom E-Mail-Dienst ab.

Tipp

Wie weiter oben in diesem Artikel erwähnt, empfehlen wir die Verwendung von Unterdomänen für E-Mail-Systeme oder Dienste, die Sie nicht direkt steuern.

Beispielsweise ist Ihre E-Mail-Domäne in Microsoft 365 contoso.com, und Sie verwenden den Adatum-Massenversanddienst für Marketing-E-Mails. Wenn Adatum die DKIM-Signatur von Nachrichten von Absendern in Ihrer Domäne bei ihrem Dienst unterstützt, können die Nachrichten die folgenden Elemente enthalten:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

In diesem Beispiel sind die folgenden Schritte erforderlich:

Adatum stellt Contoso einen öffentlichen Schlüssel zur Verfügung, der für dkim-Signierung ausgehender Contoso-E-Mails von ihrem Dienst verwendet werden kann.

Contoso veröffentlicht den öffentlichen DKIM-Schlüssel im DNS bei der Domänenregistrierungsstelle für die marketing.contoso.com-Unterdomäne (txt-Eintrag oder CNAME-Eintrag).

Wenn Adatum E-Mails von Absendern in der marketing.contoso.com Domäne sendet, werden die Nachrichten mit dem privaten Schlüssel signiert, der dem öffentlichen Schlüssel entspricht, den sie Contoso im ersten Schritt gegeben haben.

Wenn das Ziel-E-Mail-System DKIM bei eingehenden Nachrichten überprüft, übergeben die Nachrichten DKIM, da sie DKIM signiert sind.

Wenn das Ziel-E-Mail-System DMARC für eingehende Nachrichten überprüft, stimmt die Domäne in der DKIM-Signatursignatur (der Wert d= im Feld DKIM-Signature-Header ) mit der Domäne in der Von-Adresse überein, die in E-Mail-Clients angezeigt wird, sodass die Nachrichten auch DMARC übergeben können:

Von: sender@marketing.contoso.com

d=: marketing.contoso.com

Nächste Schritte

Wie unter Zusammenarbeit von SPF, DKIM und DMARC zur Authentifizierung von Absendern von E-Mail-Nachrichten beschrieben, reicht DKIM allein nicht aus, um spoofing Ihrer Microsoft 365-Domäne zu verhindern. Außerdem müssen Sie SPF und DMARC für den bestmöglichen Schutz konfigurieren. Weitere Anweisungen finden Sie in:

Für E-Mails, die an Microsoft 365 gesendet werden, müssen Sie möglicherweise auch vertrauenswürdige ARC-Versiegelungen konfigurieren, wenn Sie Dienste verwenden, die Nachrichten während der Übertragung ändern, bevor sie an Ihre organization übermittelt werden. Weitere Informationen finden Sie unter Konfigurieren vertrauenswürdiger ARC-Versiegelungen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für