Umgebungsvariablen für Azure Key Vault-Geheimnisse verwenden

Umgebungsvariablen lassen den Verweis auf im Azure Key Vault gespeicherte Geheimnisse zu. Diese Geheimnisse werden dann für die Verwendung in Power Automate-Flows und benutzerdefinierten Konnektoren zur Verfügung gestellt. Beachten Sie, dass die Geheimnisse nicht in anderen Anpassungen oder allgemein über die API verwendet werden können.

Die eigentlichen Geheimnisse werden nur in Azure Key Vault gespeichert und die Umgebungsvariable verweist auf den geheimen Speicherort des Schlüsseltresors. Die Verwendung von Azure Key Vault-Geheimnissen mit Umgebungsvariablen erfordert, dass Sie Azure Key Vault so konfigurieren, dass Power Platform die spezifischen Geheimnisse lesen kann, auf die Sie verweisen möchten.

Umgebungsvariablen, die auf Geheimnisse verweisen, sind derzeit nicht über die dynamische Inhaltsauswahl zur Verwendung in Flows verfügbar.

Azure Key Vault konfigurieren

Um Azure Key Vault-Geheimnisse mit Power Platform zu verwenden, muss für das Azure Abonnement, das den Vault enthält, der Ressourcenanbieter PowerPlatform registriert sein und der Benutzer, der die Umgebungsvariable erstellt, muss über die entsprechenden Berechtigungen für die Azure Key Vault-Ressource verfügen.

Hinweis

- Wir haben kürzlich die Sicherheitsrolle geändert, die wir verwenden, um Zugriffsberechtigungen innerhalb von Azure Key Vault geltend zu machen. Zu den vorherigen Anweisungen gehörte das Zuweisen der Key Vault-Rolle „Leser“. Wenn Sie Ihren Schlüsseltresor zuvor mit der Key Vault-Rolle „Leser“ eingerichtet haben, stellen Sie sicher, dass Sie die Rolle „Key Vault Geheimnisbenutzer“ hinzufügen, damit Ihre Benutzenden und Dataverse über ausreichende Berechtigungen zum Abrufen der Geheimnisse verfügen.

- Uns ist bewusst, dass unser Dienst die rollenbasierten Zugriffssteuerungs-APIs von Azure verwendet, um die Sicherheitsrollezuweisung zu bewerten, selbst wenn Sie Ihren Key Vault noch für die Verwendung des Berechtigungsmodells der Vault-Zugriffsrichtlinien konfiguriert haben. Um Ihre Konfiguration zu vereinfachen, empfehlen wir Ihnen, Ihr Vault-Berechtigungsmodell auf die rollenbasierte Zugriffssteuerung von Azure umzustellen. Sie können dies in der Registerkarte „Zugriffskonfiguration“ tun.

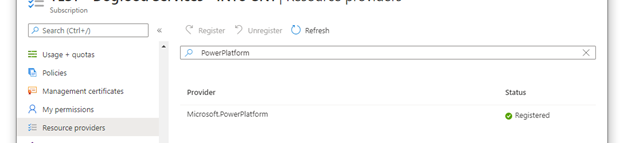

Registrieren Sie den

Microsoft.PowerPlatform-Ressourcenanbieter in Ihrem Azure-Abonnement. Befolgen Sie diese Schritte zum Überprüfen und Konfigurieren: Ressourcenanbieter und Ressourcentypen

Erzeugen Sie einen Azure Key Vault-Datenspeicher. Ziehen Sie in Erwägung, für jede Power Platform-Umgebung einen eigenen Vault zu verwenden, um die Bedrohung im Falle eines Einbruchs zu minimieren. Erwägen Sie, Ihren Key Vault so zu konfigurieren, dass die rollenbasierte Zugriffssteuerung in Azure für das Berechtigungsmodell verwendet wird. Weitere Informationen: Bewährte Verfahren für die Verwendung von Azure Key Vault, Schnellstart – Erstellen eines Azure Key Vault mit dem Azure-Portal

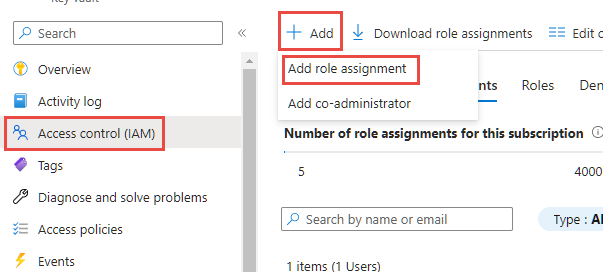

Benutzende, die Umgebungsvariablen des Typs Geheimnis erstellen oder verwenden, müssen über die Berechtigung verfügen, den geheimen Inhalt abzurufen. Um neuen Benutzenden die Fähigkeit zu gewähren, das Geheimnis zu verwenden, wählen Sie im Bereich Zugriffssteuerung (IAM) Hinzufügen und dann aus der Dropdownliste Rollenzuweisung hinzufügen aus. Weitere Informationen: Den Zugriff auf Key Vault-Schlüssel, -Zertifikate und -Geheimnisse mit einer rollenbasierten Zugriffssteuerung zu Azure bereitstellen

Lassen Sie im Assistenten Rollenzuweisung hinzufügen den Standardzuweisungstyp bei Jobfunktionsrollen und fahren Sie mit der Registerkarte Rolle fort. Suchen Sie die Rolle „Key Vault Geheimnisbenutzer“ und wählen Sie sie aus. Gehen Sie zur Registerkarte „Mitglieder“, wählen Sie den Link Mitglieder auswählen und suchen Sie den Benutzenden im Seitenbereich. Wenn Sie den Benutzenden ausgewählt und im Mitgliederbereich angezeigt haben, fahren Sie mit der Registerkarte „Überprüfen und zuweisen“ fort und schließen Sie den Assistenten ab.

Azure Key Vault muss die Rolle Key Vault Geheimnisbenutzer dem Dataverse-Dienstprinzipal zugewiesen haben. Wenn sie für diesen Tresor nicht vorhanden ist, fügen Sie eine neue Zugriffsrichtlinie mit der gleichen Methode hinzu, die Sie zuvor für die Endbenutzerberechtigung verwendet haben, und verwenden Sie nur die Dataverse Anwendungsidentität anstelle des Benutzenden. Wenn Sie mehrere Dataverse Dienstprinzipale in Ihrem Mandanten haben, empfehlen wir, dass Sie sie alle auswählen und die Rollenzuweisung speichern. Nachdem die Rolle zugewiesen wurde, überprüfen Sie jedes Dataverse Element, das in der Rollenzuweisungsliste aufgeführt ist, und wählen Sie den Dataverse Namen aus, um die Details anzuzeigen. Wenn die Anwendungs-ID nicht 00000007-0000-0000-c000-000000000000 lautet, wählen Sie die Identität und dann Entfernen aus, um sie aus der Liste zu entfernen.

Wenn Sie Azure Key Vault-Firewall aktiviert haben, müssen Sie Power Platform-IP-Adresszugriff auf Ihren Key Vault zulassen. Power Platform ist nicht in der Option „Nur vertrauenswürdige Dienste“ enthalten. Informationen zu den aktuell im Dienst verwendeten IP-Adressen finden Sie daher im Artikel Power Platform-URLs und IP-Adressbereiche.

Wenn Sie es noch nicht getan haben, fügen Sie Ihrem neuen Vault ein Geheimnis hinzu. Weitere Informationen: Azure Quickstart - Festlegen und Abrufen eines Geheimnisses vom Key Vault über das Azure-Portal

Erstellen Sie eine neue Umgebungsvariable für das Key Vault Geheimnis

Sobald Azure Key Vault konfiguriert ist und Sie ein Geheimnis in Ihrem Vault registriert haben, können Sie es nun innerhalb von Power Apps über eine Umgebungsvariable referenzieren.

Hinweis

- Die Validierung des Zugriffs des Benutzers auf das Geheimnis wird im Hintergrund durchgeführt. Wenn Benutzende nicht mindestens über eine Leseberechtigung verfügen, wird dieser Überprüfungsfehler angezeigt: „Diese Variable wurde nicht richtig gespeichert. Der Benutzer ist nicht berechtigt, Geheimnisse aus dem ‚Azure Key Vault Pfad‘ zu lesen.“

- Derzeit ist Azure Key Vault der einzige Secret Store, der Umgebungsvariablen unterstützt.

- Der Azure Key Vault muss sich derselben Umgebung wie Ihr Power Platform-Abonnement befinden.

Melden Sie sich bei Power Apps an und öffnen Sie im Bereich Solutions die nicht verwaltete Lösung, die Sie für die Entwicklung verwenden.

Wählen Sie Neu > Mehr > Umgebungsvariable.

Geben Sie einen Darstellungsnamen und optional eine Beschreibung für die Umgebungsvariable ein.

Wählen Sie als Datentyp Geheim und als Secret Store Azure Key Vault.

Wählen Sie aus den folgenden Optionen:

- Wählen Sie Neue Azure Key Vault Wertreferenz. Nachdem die Informationen im nächsten Schritt hinzugefügt und gespeichert wurden, wird ein Umgebungsvariablendatensatz Wert erstellt.

- Erweitern Sie Standardwert anzeigen, um die Felder zum Erstellen eines Standardgeheimnisses für den Azure Key Vault anzuzeigen. Nachdem die Informationen im nächsten Schritt hinzugefügt und gespeichert wurden, wird die Abgrenzung des Standardwerts zum Datensatz der Umgebungsvariablen Definition hinzugefügt.

Geben Sie die folgenden Informationen ein:

Azure Abonnement ID: Die mit dem Key Vault verbundene Azure Abonnement ID.

Ressourcengruppenname: Die Azure-Ressourcengruppe, in der sich der Key Vault, der das Geheimnis enthält, befindet.

Azure Key Vault Name: Der Name des Key Vault, der das Geheimnis enthält.

Geheimnisname: Der Name des Geheimnisses, das sich im Azure Key Vault befindet.

Tipp

Die ID des Abonnements, den Namen der Ressourcengruppe und den Namen des Key Vault finden Sie auf der Seite Übersicht des Azure Portals zum Key Vault. Den Namen des Geheimnisses finden Sie auf der Seite Key Vault im Azure-Portal, indem Sie Geheimnisse unter Einstellungen auswählen.

Wählen Sie Save (Speichern).

Einen Power Automate-Flow erstellen, um die Umgebungsvariable secret zu testen

Ein einfaches Szenario zur Demonstration der Verwendung eines von Azure Key Vault erhaltenen Geheimnisses ist das Erstellen eines Power Automate-Flows, um das Geheimnis zur Authentifizierung gegenüber einem Webdienst zu verwenden.

Hinweis

Der URI für den Webdienst in diesem Beispiel ist kein funktionierender Webdienst.

Melden Sie sich bei PowerApps an, wählen Sie Lösungen und öffnen Sie dann die gewünschte nicht verwaltete Lösung. Wenn sich das Element nicht im linken Seitenbereich befindet, wählen Sie …Mehr und dann das gewünschte Element aus.

Wählen Sie Neu > Automation > Cloud-Flow > Instant.

Geben Sie einen Namen für den Flow ein, wählen Sie Manuell einen Flow auslösen und wählen Sie dann Erstellen.

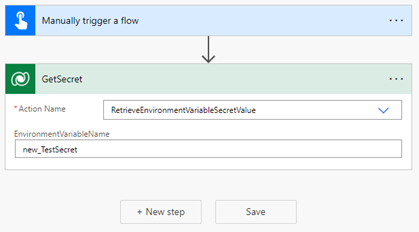

Wählen Sie Neuer Schritt, markieren Sie den Konnektor Microsoft Dataverse und wählen Sie dann auf der Registerkarte Aktionen Durchführen einer ungebundenen Aktion.

Wählen Sie die Aktion RetrieveEnvironmentVariableSecretValue aus der Dropdown-Liste.

Geben Sie den eindeutigen Namen der Umgebungsvariablen an (nicht den Anzeigenamen), den Sie im vorherigen Abschnitt hinzugefügt haben. Für dieses Beispiel wird new_TestSecret verwendet.

Wählen Sie ... > Umbenennen, um die Aktion umzubenennen, damit sie in der nächsten Aktion leichter referenziert werden kann. Im folgenden Screenshot wurde sie umbenannt in GetSecret.

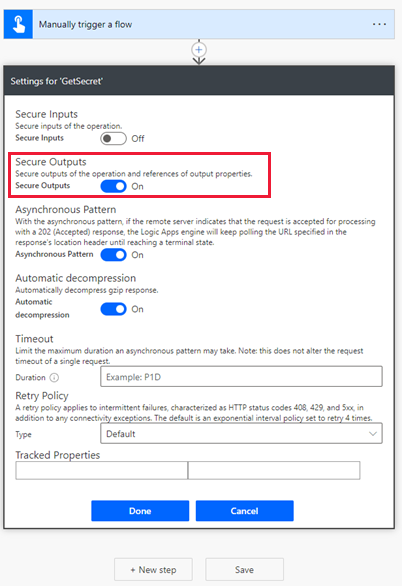

Wählen Sie ... > Einstellungen, um die Einstellungen der Aktion GetSecret anzuzeigen.

Aktivieren Sie in den Einstellungen die Option Secure Outputs und wählen Sie dann Erledigt. Damit verhindern Sie, dass die Ausgabe der Aktion in der Ausführungshistorie des Flows angezeigt wird.

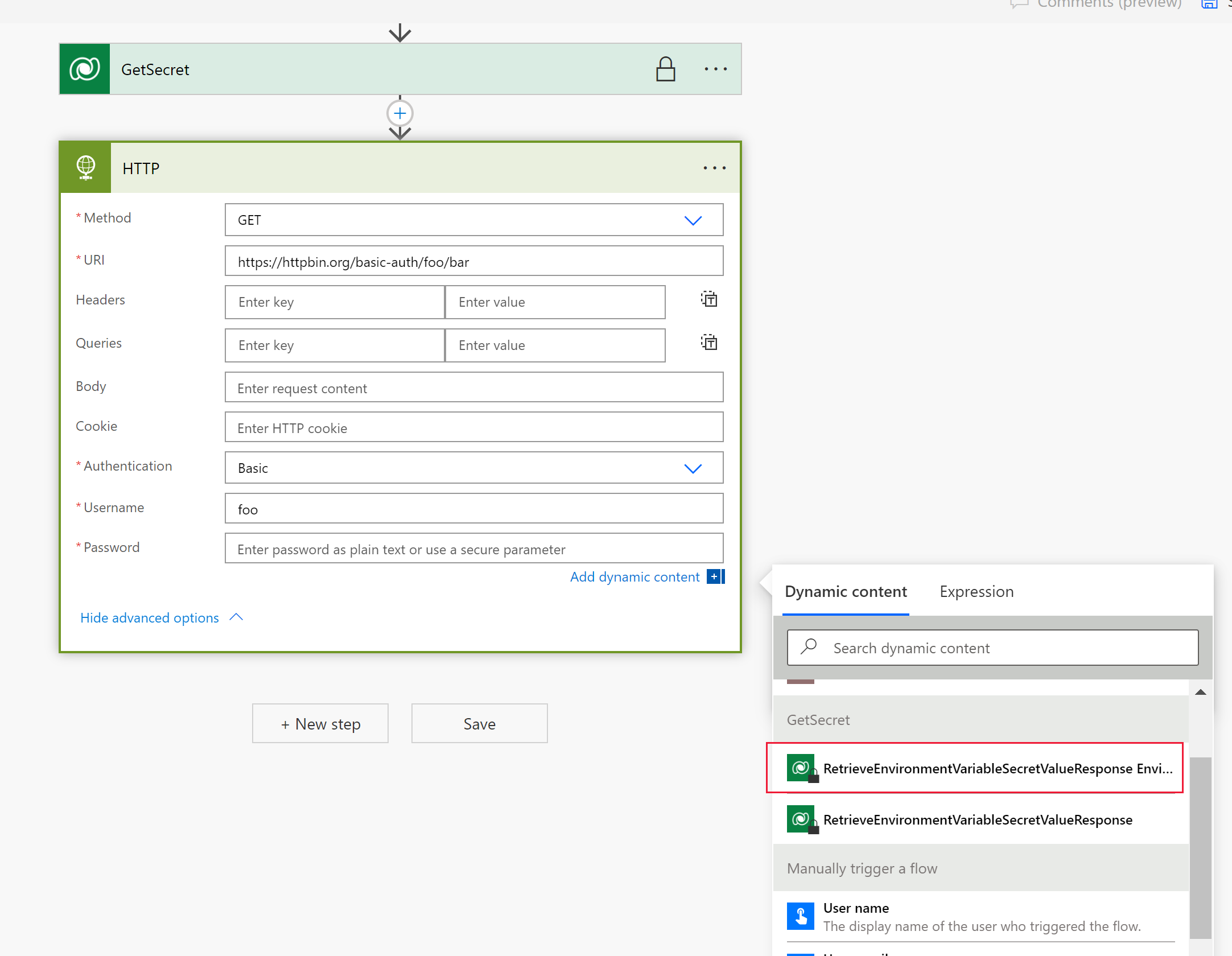

Wählen Sie Neuer Schritt, suchen und wählen Sie den Konnektor HTTP.

Wählen Sie die Methode als GET und geben Sie die URI für den Webdienst ein. In diesem Beispiel wird der fiktive Webdienst httpbin.org verwendet.

Wählen Sie Erweiterte Optionen anzeigen, wählen Sie Authentifizierung als Basic und geben Sie dann den Benutzernamen ein.

Markieren Sie das Feld Kennwort und wählen Sie dann auf der Registerkarte Dynamischer Inhalt unter dem obigen Namen des Flow-Schrittes (GetSecret in diesem Beispiel) RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, der dann als Ausdruck

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']oderbody('GetSecretTest')['EnvironmentVariableSecretValue']hinzugefügt wird.

Wählen Sie ... > Einstellungen, um die Einstellungen der Aktion HTTP anzuzeigen.

Aktivieren Sie in den Einstellungen die Optionen Secure Inputs und Secure Outputs, und wählen Sie dann Erledigt. Das Aktivieren dieser Optionen verhindert, dass die Eingabe und Ausgaben der Aktion in der Ausführungshistorie des Flows angezeigt werden.

Wählen Sie Speichern, um den Flow zu erstellen.

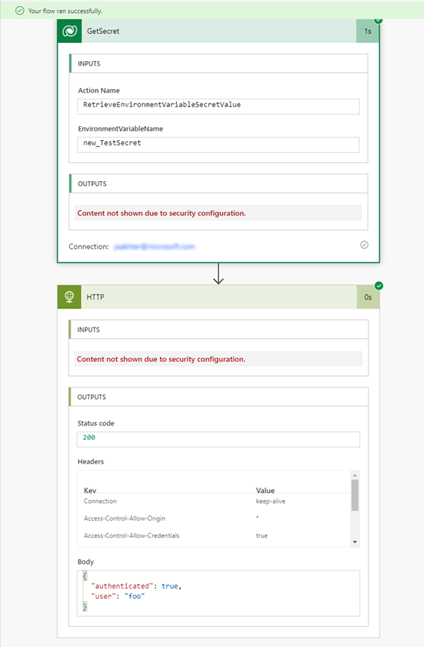

Führen Sie den Flow manuell aus, um ihn zu testen.

Anhand der Ausführungshistorie des Flows können die Ausgaben überprüft werden.

Einschränkungen

- Umgebungsvariablen, die auf Azure Key Vault-Geheimnisse verweisen, können derzeit nur mit Power Automate-Flows und benutzerdefinierten Konnektoren verwendet werden.

Siehe auch

Datenquellen-Umgebungsvariablen in Canvas-Apps verwenden

Umgebungsvariablen in Power Automate-Lösungs-Cloud-Flows verwenden

Überblick über Umgebungsvariablen.

Hinweis

Können Sie uns Ihre Präferenzen für die Dokumentationssprache mitteilen? Nehmen Sie an einer kurzen Umfrage teil. (Beachten Sie, dass diese Umfrage auf Englisch ist.)

Die Umfrage dauert etwa sieben Minuten. Es werden keine personenbezogenen Daten erhoben. (Datenschutzbestimmungen).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für