Konfigurieren von Bedingungen für die automatische und die empfohlene Klassifizierung für Azure Information Protection

Beim Konfigurieren von Bedingungen für eine Bezeichnung können Sie automatisch eine Bezeichnung für ein Dokument oder eine E-Mail zuweisen. Alternativ können Sie Benutzer auffordern, die von Ihnen empfohlene Bezeichnung auszuwählen.

Beim Konfigurieren dieser Bedingungen können Sie vordefinierte Muster verwenden, z.B. für Kreditkartennummern oder US-Sozialversicherungsnummern (SSN). Oder Sie können eine benutzerdefinierte Zeichenfolge oder ein benutzerdefiniertes Muster als Bedingung für die automatische Klassifizierung definieren. Diese Bedingungen gelten für den Haupttext in Dokumenten und E-Mails sowie für Kopf- und Fußzeilen. Weitere Informationen zu den Bedingungen finden Sie im Schritt 5 der folgenden Vorgehensweise.

Um eine bestmögliche Benutzererfahrung und Geschäftskontinuität zu gewährleisten, wird empfohlen, zunächst nicht die automatische Klassifizierung, sondern die empfohlene Klassifizierung zu verwenden. Bei dieser Konfiguration haben Ihre Benutzer die Möglichkeit, die Klassifizierung und zugeordnete Schutzaktionen zu akzeptieren bzw. diese Empfehlungen zu überschreiben, wenn sie nicht für das jeweilige Dokument oder die jeweilige E-Mail-Nachricht geeignet sind.

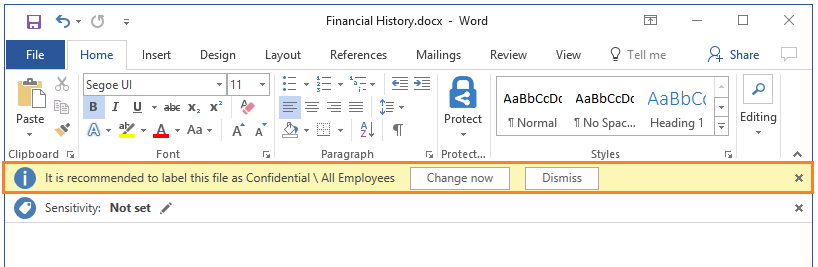

Nachfolgend sehen Sie eine Beispielaufforderung bei Konfiguration einer Bedingung, um eine Bezeichnung als empfohlene Aktion anzuwenden (einschließlich eines benutzerdefinierten Richtlinientipps):

In diesem Beispiel kann der Benutzer auf Jetzt ändern klicken, um die empfohlene Bezeichnung anzuwenden, oder die Empfehlung ignorieren, indem er Schließen wählt. Wenn der Benutzer die Empfehlung verwerfen möchte und die Bedingung bei der nächsten Öffnung des Dokuments weiterhin gilt, wird die empfohlene Bezeichnung erneut angezeigt.

Wenn Sie die automatische und nicht die empfohlene Klassifizierung konfigurieren, wird die Bezeichnung automatisch angewendet, und dem Benutzer wird weiterhin eine Benachrichtigung in Word, Excel und PowerPoint angezeigt. Die Schaltflächen Jetzt ändern und Ablehnen werden jedoch durch OK ersetzt. In Outlook gibt es keine Benachrichtigung für die automatische Klassifizierung, und die Bezeichnung wird dann angewendet, wenn die E-Mail versendet wird.

Wichtig

Konfigurieren Sie Bezeichnungen nicht für die automatische Klassifizierung und eine benutzerdefinierte Berechtigung. Die Option für benutzerdefinierte Berechtigungen ist eine Schutzeinstellung, über die Benutzer angeben können, wem welche Berechtigungen erteilt werden sollen.

Wenn eine Bezeichnung für die automatische Klassifizierung und benutzerdefinierte Berechtigungen konfiguriert ist, wird der Inhalt für die Bedingungen geprüft, und die benutzerdefinierte Berechtigung wird nicht angewendet. Sie können empfohlene Klassifizierungen und benutzerdefinierte Berechtigungen verwenden.

Anwendung von automatischen oder empfohlenen Bezeichnungen

Die automatische Klassifizierung gilt für Word, Excel und PowerPoint, wenn Sie Dokumente speichern, und für Outlook, wenn Sie E-Mails versenden.

Sie können die automatische Klassifizierung nicht für Dokumente und E-Mails verwenden, die zuvor manuell oder automatisch mit einer höheren Klassifizierung versehen wurden.

Die empfohlene Klassifizierung gilt für Word, Excel und PowerPoint, wenn Sie Dokumente speichern. Sie können die empfohlene Klassifizierung für Outlook erst verwenden, wenn Sie eine erweiterte Clienteinstellung konfiguriert haben, die derzeit in der Vorschauversion verfügbar ist.

Sie können die empfohlene Klassifizierung nicht für Dokumente verwenden, die bereits eine höhere Klassifizierung aufweisen.

Sie können dieses Verhalten ändern, sodass der Azure Information Protection-Client Dokumente regelmäßig auf die von Ihnen angegebenen Bedingungsregeln überprüft. Dies wäre zum Beispiel angebracht, wenn Sie AutoSave mit Office-Anwendungen verwenden, die automatisch in Microsoft SharePoint, OneDrive für Arbeit oder Schule oder OneDrive für zu Hause gespeichert werden. Um dieses Szenario zu unterstützen, können Sie eine erweiterte Client-Einstellung konfigurieren, die sich derzeit in der Vorschau befindet. Mit dieser Einstellung wird die Klassifizierung aktiviert und läuft kontinuierlich im Hintergrund.

So werden mehrere Bedingungen ausgewertet, wenn sie für mehrere Bezeichnungen gelten

Die Bezeichnungen werden zur Auswertung basierend auf der jeweiligen Position sortiert, die Sie in der Richtlinie angeben: Die an erster Stelle positionierte Bezeichnung steht an unterster Stelle (geringste Vertraulichkeitsstufe), die an letzter Stelle positionierte Bezeichnung steht an höchster Stelle (höchste Vertraulichkeitsstufe).

Die Bezeichnung mit der höchsten Vertraulichkeitsstufe wird angewendet.

Die letzte untergeordnete Bezeichnung wird angewendet.

Konfigurieren der empfohlenen oder der automatischen Klassifizierung für eine Bezeichnung

Öffnen Sie ein neues Browserfenster, und melden Sie sich am Azure-Portal an, falls Sie dies nicht bereits getan haben. Navigieren Sie anschließend zum Bereich Azure Information Protection.

Geben Sie im Suchfeld für Ressourcen, Dienste und Dokumente zunächst Information ein, und klicken Sie dann auf Azure Information Protection.

In der Menüoption Klassifizierungen>Etiketten: Wählen Sie im Bereich Azure Information Protection - Etiketten das zu konfigurierende Etikett.

Klicken Sie im Bereich Etikett im Abschnitt Bedingungen für die automatische Anwendung dieses Etiketts auf Eine neue Bedingung hinzufügen.

Wählen Sie im Bereich Bedingung die Option Informationstypen, wenn Sie eine vordefinierte Bedingung verwenden möchten, oder Benutzerdefiniert, wenn Sie eine eigene Bedingung angeben möchten:

Für Informationstypen: Wählen Sie eine der verfügbaren Bedingungen aus der Liste aus, und legen Sie dann die Mindestanzahl der Vorkommen sowie die Einstellung fest, ob das Vorkommen über einen eindeutigen Wert verfügen muss, um gezählt zu werden.

Die Informationstypen verwenden die vertraulichen Informationstypen und die Mustererkennung von Microsoft 365 Data Loss Prevention (DLP). Sie können aus vielen häufig verwendeten vertraulichen Informationstypen wählen. Einige davon sind spezifisch für verschiedene Regionen. Weitere Informationen finden Sie in der Microsoft 365-Dokumentation unter Wonach die Typen vertraulicher Informationen suchen.

Die Liste der Informationstypen, die Sie im Azure-Portal auswählen können, wird regelmäßig mit allen neuen Office-DLP-Ergänzungen aktualisiert. Die Liste schließt jedoch benutzerdefinierte Typen vertraulicher Informationen aus, die Sie als Regelpaket definiert und in das Office 365 Security & Compliance Center hochgeladen haben.

Wichtig

Einige der Typen von Informationen erfordern eine Mindestversion des Clients. Weitere Informationen

Wenn Azure Information Protection die von Ihnen ausgewählten Informationstypen auswertet, verwendet es nicht die Office-DLP-Einstellung auf Konfidenzniveau, sondern sucht entsprechend der niedrigsten Konfidenz nach Übereinstimmungen.

Für Custom (Benutzerdefiniert): Geben Sie einen Namen und eine Zeichenfolge für den Abgleich an. Diese darf weder Anführungszeichen noch Sonderzeichen enthalten. Legen Sie dann fest, ob für den Abgleich ein regulärer Ausdruck verwendet und ob die Groß-/Kleinschreibung beachtet werden soll. Legen Sie außerdem die Mindestanzahl der Vorkommen sowie die Einstellung fest, ob das Vorkommen über einen eindeutigen Wert verfügen muss, um gezählt zu werden.

Die regulären Ausdrücke verwenden die RegEx-Muster von Office 365. Damit Sie reguläre Ausdrücke für Ihre benutzerdefinierten Bedingungen einfach angeben können, sehen Sie sich die folgende spezifische Version der Perl Regular Expression Syntax von Boost an. Benutzerdefinierte Regexe müssen mit der .NET-Dokumentation konform sein. Außerdem wird der Perl 5 Zeichen-Escape, der zur Angabe von Unicode verwendet wird (die Form \x{####...}, wobei ####... eine Reihe von Hexadezimalziffern ist), nicht unterstützt.

Entscheiden Sie, ob Sie die Werte unter Mindestanzahl an Vorkommen und Count occurrence with unique value only (Nur Vorkommen mit eindeutigem Wert zählen) ändern müssen, und klicken Sie dann auf Speichern.

Beispiel für die Optionen zu Vorkommen: Sie wählen den Informationstyp für die US-Sozialversicherungsnummer aus und legen für die Mindestanzahl von Vorkommen den Wert „2“ fest. Sie verfügen über ein Dokument, in dem dieselbe Sozialversicherungsnummer zweimal aufgeführt wird: Wenn Sie für Count occurrences with unique value only (Nur Vorkommen mit eindeutigem Wert zählen) die Einstellung Ein wählen, wird die Bedingung nicht erfüllt. Wenn Sie diese Option auf Aus festlegen, wird die Bedingung erfüllt.

Konfigurieren Sie im Bereich Etikett die folgenden Einstellungen und klicken Sie dann auf Speichern:

Wählen Sie die automatische oder die empfohlene Klassifizierung: Wählen Sie für Select how this label is applied: automatically or recommended to user (Festlegen, wie diese Bezeichnung angewendet wird: automatisch oder empfohlen) die Einstellung Automatic (Automatisch) oder Recommended (Empfohlen).

Geben Sie den Text für die Benutzeraufforderung oder den Richtlinientipp an: Übernehmen Sie den Standardtext, oder geben Sie eine eigene Zeichenfolge ein.

Nachdem Sie auf Speichern geklickt haben, sind Ihre vorgenommenen Änderungen automatisch für Benutzer und Dienste verfügbar. Es gibt keine gesonderte Veröffentlichungsoption mehr.

Typen von vertraulichen Informationen, die eine Mindestversion des Clients erfordern

Für die folgenden vertrauliche Informationstypen ist eine Mindestversion von 1.48.204.0 des Azure Information Protection-Clients erforderlich:

- Azure Service Bus-Verbindungszeichenfolge

- Azure IoT-Verbindungszeichenfolge

- Azure Storage-Konto

- Verbindungszeichenfolge für Azure-IaaS-Datenbank und Azure SQL

- Azure Redis Cache-Verbindungszeichenfolge

- Azure SaaS

- SQL Server-Verbindungszeichenfolge

- Azure DocumentDB-Authentifizierungsschlüssel

- Azure-Veröffentlichungseinstellung: Kennwort

- Azure Storage-Kontoschlüssel (generisch)

Weitere Informationen zu diesen vertraulichen Daten finden Sie in dem folgenden Blogbeitrag: Azure Information Protection hilft Ihnen, sicherer zu werden, indem es automatisch Anmeldeinformationen ermittelt

Außerdem werden ab Version 1.48.204.0 des Azure Information Protection-Clients die folgenden vertraulichen Informationstypen nicht mehr unterstützt und im Azure-Portal nicht mehr angezeigt. Wenn Sie Etiketten haben, die diese vertraulichen Informationstypen verwenden, empfehlen wir Ihnen, diese zu entfernen, da wir ihre korrekte Erkennung nicht gewährleisten können und alle Verweise auf sie in den Scannerberichten ignoriert werden sollten:

- EU-Telefonnummer

- EU-GPS-Koordinaten

Nächste Schritte

Ziehen Sie in Betracht, die Azure Information Protection-Überprüfung bereitzustellen. Dadurch können Ihre automatischen Klassifizierungsregeln genutzt werden, um Dateien aus Netzwerkfreigaben und lokalen Dateispeichern zu suchen, zu klassifizieren und zu schützen.

Um weitere Informationen zum Konfigurieren Ihrer Azure Information Protection-Richtlinie zu erhalten, klicken Sie auf die Links im Abschnitt Konfigurieren der Richtlinie für Ihre Organisation.