Onboarding und Offboarding von macOS-Geräten in Compliancelösungen mithilfe von Intune für Microsoft Defender für Endpunkt-Kunden

Sie können Microsoft Intune verwenden, um macOS-Geräte in Microsoft Purview-Lösungen zu integrieren.

Wichtig

Verwenden Sie dieses Verfahren, wenn Sie bereits Microsoft Defender for Endpoint (MDE) auf Ihren macOS-Geräten bereitgestellt haben.

Gilt für:

- Kunden, die MDE auf ihren macOS-Geräten bereitgestellt haben.

- Verhinderung von Datenverlust am Endpunkt (Data Loss Prevention, DLP)

- Insider-Risikomanagement

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Bevor Sie beginnen:

- Stellen Sie sicher, dass Ihre macOS-Geräte in Intune integriert und in der Unternehmensportal-App registriert sind.

- Stellen Sie sicher, dass Sie Zugriff auf das Microsoft Intune Admin Center haben.

- OPTIONAL: Installieren Sie den Microsoft Edge-Browser v95 und höher auf Ihren macOS-Geräten.

Hinweis

Die drei neuesten Hauptversionen von macOS werden unterstützt.

Integrieren von macOS-Geräten in Microsoft Purview-Lösungen mithilfe von Microsoft Intune

Wenn Microsoft Defender für Endpunkte (MDE) bereits auf Ihrem macOS-Gerät bereitgestellt wurde, können Sie dieses Gerät trotzdem in Compliancelösungen integrieren. Dies ist ein mehrstufiger Prozess:

- Create von Systemkonfigurationsprofilen

- Aktualisieren vorhandener Systemkonfigurationsprofile

- Aktualisieren MDE Einstellungen

Voraussetzungen

Laden Sie die folgenden Dateien herunter:

| Datei | Beschreibung |

|---|---|

| accessibility.mobileconfig | Wird für die Barrierefreiheit verwendet |

| fulldisk.mobileconfig | Wird verwendet, um vollständigen Datenträgerzugriff (FDA) zu gewähren. |

Hinweis

So laden Sie die Dateien herunter:

- Klicken Sie mit der rechten Maustaste auf den Link, und wählen Sie Link speichern unter... aus.

- Wählen Sie einen Ordner aus, und speichern Sie die Datei.

Create von Systemkonfigurationsprofilen

Öffnen Sie das Microsoft Intune Admin Center, und navigieren Sie zuGerätekonfigurationsprofile>.

Wählen Sie: Create Profil aus.

Wählen Sie die folgenden Werte aus:

- Profiltyp = Vorlagen

- Vorlagenname = Benutzerdefiniert

Wählen Sie Erstellen.

Geben Sie einen Namen für das Profil ein, für instance: Microsoft Purview Accessibility Permission, und wählen Sie dann Weiter aus.

Wählen Sie als

accessibility.mobileconfigKonfigurationsprofildatei (heruntergeladen als Teil der Voraussetzungen) und dann Weiter aus.Fügen Sie auf der Registerkarte Zuweisungen die Gruppe hinzu, in der Sie diese Konfiguration bereitstellen möchten, und wählen Sie dann Weiter aus.

Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Create aus, um die Konfiguration bereitzustellen.

Öffnen Sie Geräte, und navigieren Sie zu macOS-Konfigurationsprofilen>. Die von Ihnen erstellten Profile werden angezeigt.

Wählen Sie auf der Seite Konfigurationsprofile das neue Profil aus. Wählen Sie als Nächstes Device status aus, um eine Liste der Geräte und die Bereitstellungs-status des Konfigurationsprofils anzuzeigen.

Aktualisieren vorhandener Systemkonfigurationsprofile

Ein FDA-Konfigurationsprofil (Full Disk Access, vollständiger Datenträgerzugriff) sollte zuvor für MDE erstellt und bereitgestellt worden sein. (Weitere Informationen finden Sie unter Intune-basierte Bereitstellung für Microsoft Defender for Endpoint unter Mac). Endpoint Data Loss Prevention (DLP) erfordert eine zusätzliche FDA-Berechtigung für die neue Anwendung (

com.microsoft.dlp.daemon).Aktualisieren Sie das vorhandene FDA-Konfigurationsprofil mit der heruntergeladenen

fulldisk.mobileconfigDatei.

Aktualisieren MDE Einstellungen

Suchen Sie das vorhandene MDE Einstellungen-Konfigurationsprofil. Weitere Informationen finden Sie unter Intune-basierte Bereitstellung für Microsoft Defender for Endpoint auf dem Mac.

Fügen Sie der MOBILECONFIG-Datei den folgenden Schlüssel hinzu, und speichern Sie die Datei dann.

<key>features</key> <dict> <key>dataLossPrevention</key> <string>enabled</string> </dict>

OPTIONAL: Zulassen, dass vertrauliche Daten durch verbotene Domänen übergeben werden

Microsoft Purview DLP sucht während aller Reisephasen nach vertraulichen Daten. Wenn also vertrauliche Daten gepostet oder an eine zulässige Domäne gesendet werden, aber durch eine verbotene Domäne übertragen werden, werden sie blockiert. Lassen Sie uns näher darauf eingehen.

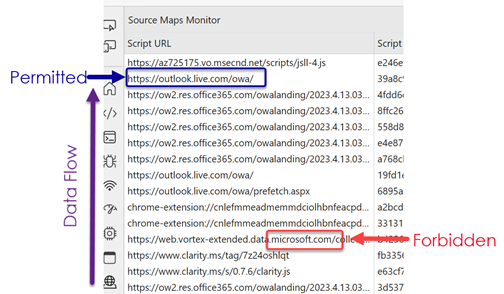

Angenommen, das Senden vertraulicher Daten über Outlook Live (outlook.live.com) ist zulässig, aber vertrauliche Daten dürfen nicht für microsoft.com verfügbar gemacht werden. Wenn ein Benutzer jedoch auf Outlook Live zugreift, durchlaufen die Daten microsoft.com im Hintergrund, wie gezeigt:

Da die vertraulichen Daten auf dem Weg zur outlook.live.com standardmäßig microsoft.com durchlaufen, blockiert DLP automatisch die Freigabe der Daten.

In einigen Fällen sind Sie jedoch möglicherweise nicht mit den Domänen beschäftigt, die Daten auf dem Back-End durchlaufen. Stattdessen können Sie sich nur Sorgen darüber machen, wo die Daten letztendlich enden, wie durch die URL in der Adressleiste angegeben. In diesem Fall outlook.live.com. Um zu verhindern, dass vertrauliche Daten in unserem Beispielfall blockiert werden, müssen Sie die Standardeinstellung speziell ändern.

Wenn Sie also nur den Browser und das endgültige Ziel der Daten (die URL in der Adressleiste des Browsers) überwachen möchten, können Sie DLP_browser_only_cloud_egress und DLP_ax_only_cloud_egress aktivieren. Die gehen so:

So ändern Sie die Einstellungen, damit vertrauliche Daten auf dem Weg zu einer zulässigen Domäne durch verbotene Domänen übergeben werden können:

Öffnen Sie die Datei com.microsoft.wdav.mobileconfig .

Legen Sie

DLP_browser_only_cloud_egressunter demdlpSchlüssel auf aktiviert und auf aktiviert festDLP_ax_only_cloud_egress, wie im folgenden Beispiel gezeigt.<key>dlp</key> <dict> <key>features</key> <array> <dict> <key>name</key> <string>DLP_browser_only_cloud_egress</string> <key>state</key> <string>enabled</string> </dict> <dict> <key>name</key> <string>DLP_ax_only_cloud_egress</string> <key>state</key> <string>enabled</string> </dict> </array> </dict>

Offboarden von macOS-Geräten mit Microsoft Intune

Wichtig

Das Offboarding bewirkt, dass das Gerät keine Sensordaten mehr an das Portal sendet. Die vom Gerät empfangenen Daten, einschließlich Verweise auf warnungen, werden jedoch bis zu sechs Monate lang aufbewahrt.

Öffnen Sie im Microsoft Intune Admin Centergerätekonfigurationsprofile>. Die von Ihnen erstellten Profile werden angezeigt.

Wählen Sie auf der Seite Konfigurationsprofile das Profil MDE Einstellungen aus.

Entfernen Sie diese Einstellungen:

<key>features</key> <dict> <key>dataLossPrevention</key> <string>enabled</string> </dict>Wählen Sie Speichern aus.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für