Verschlüsselung mit doppeltem Schlüssel einrichten

Gilt für: Microsoft Purview Double Key Encryption, Microsoft Purview, Azure Information Protection

Dienstbeschreibung für: Microsoft Purview

Führen Sie diese allgemeinen Schritte aus, um DKE einzurichten. Nachdem Sie diese Schritte ausgeführt haben, können Ihre Endbenutzer Ihre hochsensiblen Daten mit Double Key Encryption schützen.

Stellen Sie den DKE-Dienst wie in diesem Artikel beschrieben bereit. Stellen Sie sicher, dass Ihre Umgebung die mindesten System- und Lizenzierungsanforderungen erfüllt. Weitere Informationen finden Sie unter System- und Lizenzierungsanforderungen für DKE.

Erstellen Sie eine Bezeichnung mit Doppelschlüsselverschlüsselung. Navigieren Sie im Microsoft Purview-Complianceportal zu Informationsschutz, und erstellen Sie eine neue Bezeichnung mit Doppelschlüsselverschlüsselung. Weitere Informationen finden Sie unter Einschränken des Zugriffs auf Inhalte mithilfe von Vertraulichkeitsbezeichnungen zum Anwenden der Verschlüsselung.

Konfigurieren Sie die Registrierung auf Clientgeräten, damit Sie Doppelschlüsselverschlüsselungsbezeichnungen verwenden können. Als Nächstes schützen Sie Ihre Daten, indem Sie im Menüband Vertraulichkeit in Microsoft Office die Bezeichnung Double Key Encrypted (Doppelter Schlüssel verschlüsselt) auswählen.

Es gibt mehrere Möglichkeiten, einige der Schritte zum Bereitstellen der Doppelschlüsselverschlüsselung auszuführen. Dieser Artikel enthält ausführliche Anweisungen, damit weniger erfahrene Administratoren den Dienst erfolgreich bereitstellen können. Wenn Sie damit vertraut sind, können Sie ihre eigenen Methoden verwenden.

Bereitstellen von DKE

In diesem Artikel und im Bereitstellungsvideo wird Azure als Bereitstellungsziel für den DKE-Dienst verwendet. Wenn Sie an einem anderen Speicherort bereitstellen, müssen Sie Ihre eigenen Werte angeben.

Führen Sie diese allgemeinen Schritte aus, um die Doppelschlüsselverschlüsselung für Ihre organization einzurichten.

- Installieren der erforderlichen Softwarekomponenten für den DKE-Dienst

- Klonen des GitHub-Repositorys "Double Key Encryption"

- Ändern von Anwendungseinstellungen

- Generieren von Testschlüsseln

- Erstellen des Projekts

- Bereitstellen des DKE-Diensts und Veröffentlichen des Schlüsselspeichers

- Überprüfen Ihrer Bereitstellung

- Registrieren Ihres Schlüsselspeichers

- Erstellen von Vertraulichkeitsbezeichnungen mithilfe von DKE

- Migrieren geschützter Dateien von HYOK-Bezeichnungen zu DKE-Bezeichnungen

Wenn Sie fertig sind, können Sie Dokumente und Dateien mithilfe von DKE verschlüsseln. Weitere Informationen finden Sie unter Anwenden von Vertraulichkeitsbezeichnungen auf Ihre Dateien und E-Mails in Office.

Installieren der erforderlichen Softwarekomponenten für den DKE-Dienst

Installieren Sie diese erforderlichen Komponenten auf dem Computer, auf dem Sie den DKE-Dienst installieren möchten.

.NET Core 7.0 SDK. Laden Sie das SDK unter .NET Core 7.0 herunterladen herunter, und installieren Sie es.

Visual Studio Code. Laden Sie Visual Studio Code von herunter https://code.visualstudio.com/. Führen Sie nach der Installation Visual Studio Code aus, und wählen Sie Erweiterungen anzeigen> aus. Installieren Sie diese Erweiterungen.

C# für Visual Studio Code

NuGet-Paket-Manager

Git-Ressourcen. Laden Sie eine der folgenden Optionen herunter, und installieren Sie sie.

OpensslOpenSSL muss installiert sein, um Testschlüssel nach der Bereitstellung von DKE zu generieren. Stellen Sie sicher, dass Sie ihn ordnungsgemäß über den Pfad Ihrer Umgebungsvariablen aufrufen. Weitere Informationen finden Sie beispielsweise unter "Hinzufügen des Installationsverzeichnisses zu PATH" unter https://www.osradar.com/install-openssl-windows/ .

Klonen des DKE-GitHub-Repositorys

Microsoft stellt die DKE-Quelldateien in einem GitHub-Repository bereit. Sie klonen das Repository, um das Projekt lokal für die Verwendung durch Ihre organization zu erstellen. Das DKE-GitHub-Repository befindet sich unter https://github.com/Azure-Samples/DoubleKeyEncryptionService.

Die folgenden Anweisungen richten sich an unerfahrene Git- oder Visual Studio Code-Benutzer:

Navigieren Sie in Ihrem Browser zu: https://github.com/Azure-Samples/DoubleKeyEncryptionService.

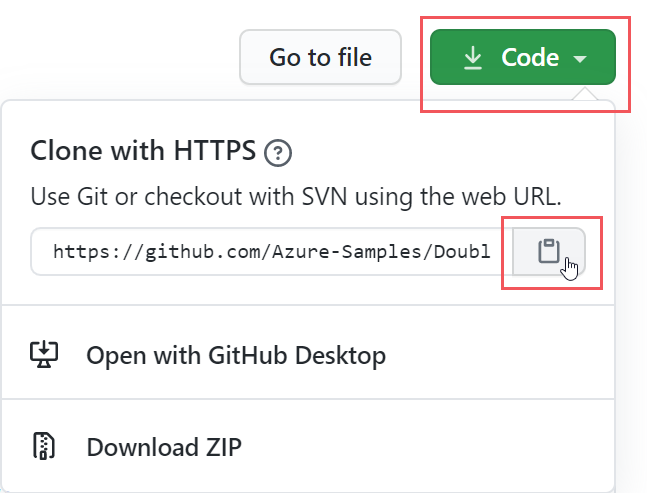

Wählen Sie auf der rechten Seite des Bildschirms Code aus. Ihre Version der Benutzeroberfläche zeigt möglicherweise die Schaltfläche Klonen oder Herunterladen an. Wählen Sie dann in der angezeigten Dropdownliste das Kopiersymbol aus, um die URL in die Zwischenablage zu kopieren.

Zum Beispiel:

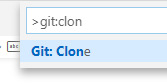

Wählen Sie in Visual Studio CodeDie Befehlspaletteanzeigen> und dann Git: Klonen aus. Um zur Option in der Liste zu springen

git: clone, beginnen Sie mit der Eingabe, um die Einträge zu filtern, und wählen Sie sie dann in der Dropdownliste aus. Zum Beispiel:

Fügen Sie in das Textfeld die URL ein, die Sie aus Git kopiert haben, und wählen Sie Von GitHub klonen aus.

Navigieren Sie im angezeigten Dialogfeld Ordner auswählen zu einem Speicherort für das Repository, und wählen Sie diesen aus. Klicken Sie auf Öffnen.

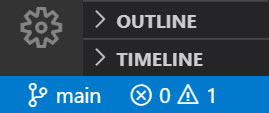

Das Repository wird in Visual Studio Code geöffnet und zeigt unten links den aktuellen Git-Branch an. Der Branch sollte Standard werden. Zum Beispiel:

Wenn Sie sich nicht im Standard-Branch befinden, wählen Sie ihn aus. Wählen Sie in Visual Studio Code den Branch und dann Standard aus der angezeigten Liste der Branches aus.

Wichtig

Wenn Sie den Standard Branch auswählen, wird sichergestellt, dass Sie über die richtigen Dateien zum Erstellen des Projekts verfügen. Wenn Sie nicht den richtigen Branch auswählen, schlägt Ihre Bereitstellung fehl.

Sie haben ihr DKE-Quellrepository jetzt lokal eingerichtet. Ändern Sie als Nächstes die Anwendungseinstellungen für Ihre organization.

Ändern von Anwendungseinstellungen

Zum Bereitstellen des DKE-Diensts müssen Sie die folgenden Arten von Anwendungseinstellungen ändern:

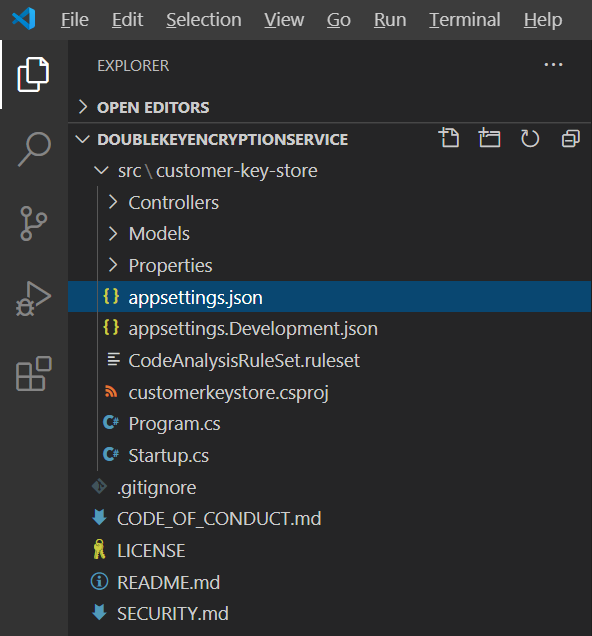

Sie ändern Anwendungseinstellungen in der appsettings.json-Datei. Diese Datei befindet sich im Repository DoubleKeyEncryptionService, das Sie lokal unter DoubleKeyEncryptionService\src\customer-key-store geklont haben. In Visual Studio Code können Sie beispielsweise zur Datei navigieren, wie in der folgenden Abbildung dargestellt.

Schlüsselzugriffseinstellungen

Wählen Sie aus, ob die E-Mail- oder Rollenautorisierung verwendet werden soll. DKE unterstützt jeweils nur eine dieser Authentifizierungsmethoden.

Email Autorisierung. Ermöglicht Es Ihrem organization, den Zugriff auf Schlüssel nur basierend auf E-Mail-Adressen zu autorisieren.

Rollenautorisierung. Ermöglicht Es Ihrem organization, den Zugriff auf Schlüssel basierend auf Active Directory-Gruppen zu autorisieren, und erfordert, dass der Webdienst LDAP abfragen kann.

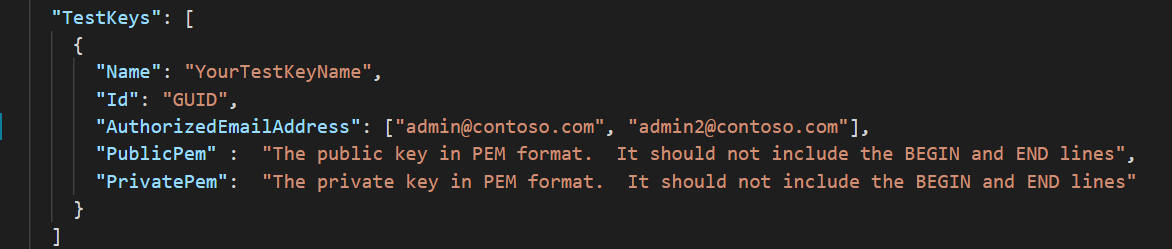

So legen Sie Schlüsselzugriffseinstellungen für DKE mithilfe der E-Mail-Autorisierung fest

Öffnen Sie die appsettings.json Datei, und suchen Sie die

AuthorizedEmailAddressEinstellung.Fügen Sie die E-Mail-Adresse oder Adressen hinzu, die Sie autorisieren möchten. Trennen Sie mehrere E-Mail-Adressen durch doppelte Anführungszeichen und Kommas. Zum Beispiel:

"AuthorizedEmailAddress": ["email1@company.com", "email2@company.com ", "email3@company.com"]Suchen Sie die

LDAPPathEinstellung, und entfernen Sie den TextIf you use role authorization (AuthorizedRoles) then this is the LDAP path.zwischen den doppelten Anführungszeichen. Behalten Sie die doppelten Anführungszeichen bei. Wenn Sie fertig sind, sollte die Einstellung wie folgt aussehen."LDAPPath": ""Suchen Sie die

AuthorizedRolesEinstellung, und löschen Sie die gesamte Zeile.

Diese Abbildung zeigt die appsettings.json-Datei , die für die E-Mail-Autorisierung ordnungsgemäß formatiert ist.

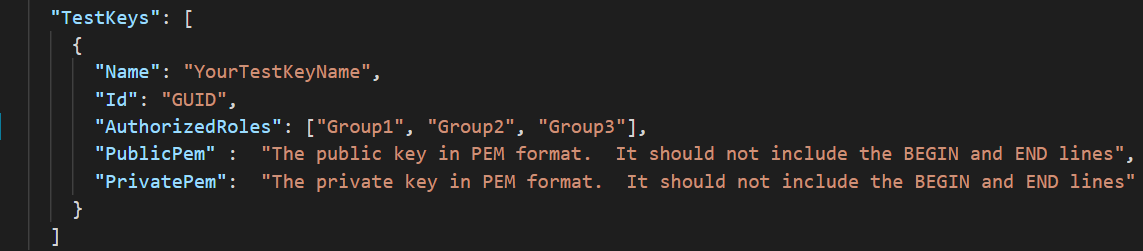

So legen Sie Schlüsselzugriffseinstellungen für DKE mithilfe der Rollenautorisierung fest

Öffnen Sie die appsettings.json Datei, und suchen Sie die

AuthorizedRolesEinstellung.Fügen Sie die Active Directory-Gruppennamen hinzu, die Sie autorisieren möchten. Trennen Sie mehrere Gruppennamen durch doppelte Anführungszeichen und Kommas. Zum Beispiel:

"AuthorizedRoles": ["group1", "group2", "group3"]Suchen Sie die Einstellung,

LDAPPathund fügen Sie die Active Directory-Domäne hinzu. Zum Beispiel:"LDAPPath": "contoso.com"Suchen Sie die

AuthorizedEmailAddressEinstellung, und löschen Sie die gesamte Zeile.

Diese Abbildung zeigt die appsettings.json-Datei , die für die Rollenautorisierung ordnungsgemäß formatiert ist.

Mandanten- und Schlüsseleinstellungen

DKE-Mandanten- und Schlüsseleinstellungen befinden sich in der datei appsettings.json .

So konfigurieren Sie Mandanten- und Schlüsseleinstellungen für DKE

Öffnen Sie die datei appsettings.json .

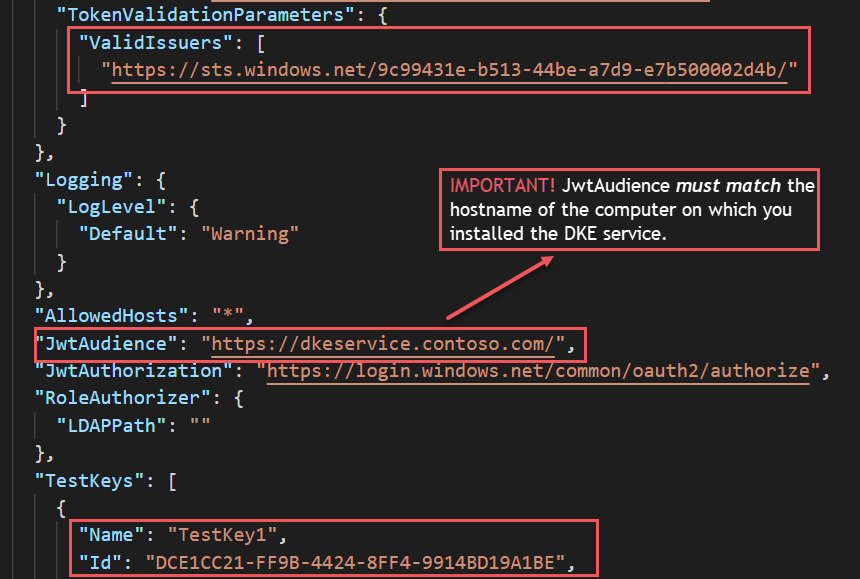

Suchen Sie die

ValidIssuersEinstellung, und ersetzen Sie durch<tenantid>Ihre Mandanten-ID. Sie können Ihre Mandanten-ID ermitteln, indem Sie zum Azure-Portal wechseln und die Mandanteneigenschaften anzeigen. Beispiel:"ValidIssuers": [ "https://sts.windows.net/9c99431e-b513-44be-a7d9-e7b500002d4b/" ]

Hinweis

Wenn Sie den externen B2B-Zugriff auf Ihren Schlüsselspeicher aktivieren möchten, müssen Sie auch diese externen Mandanten in die Liste der gültigen Aussteller aufnehmen.

Suchen Sie nach .JwtAudience Ersetzen Sie durch <yourhostname> den Hostnamen des Computers, auf dem Sie den DKE-Dienst ausführen möchten. Beispiel: "https://dkeservice.contoso.com"

Wichtig

Der Wert für JwtAudience muss genau mit dem Namen Ihres Hosts übereinstimmen.

TestKeys:Name. Geben Sie einen Namen für Ihren Schlüssel ein. Beispiel:TestKey1TestKeys:Id. Erstellen Sie eine GUID, und geben Sie sie alsTestKeys:IDWert ein. Beispiel:DCE1CC21-FF9B-4424-8FF4-9914BD19A1BE. Sie können eine Website wie den Online-GUID-Generator verwenden, um nach dem Zufallsprinzip eine GUID zu generieren.

Diese Abbildung zeigt das richtige Format für Mandanten- und Schlüsseleinstellungen in appsettings.json. LDAPPath ist für die Rollenautorisierung konfiguriert.

Generieren von Testschlüsseln

Nachdem Sie Ihre Anwendungseinstellungen definiert haben, können Sie öffentliche und private Testschlüssel generieren.

So generieren Sie Schlüssel:

Führen Sie im Windows-Startmenü die OpenSSL-Eingabeaufforderung aus.

Wechseln Sie zu dem Ordner, in dem Sie die Testschlüssel speichern möchten. Die Dateien, die Sie durch Ausführen der Schritte in dieser Aufgabe erstellen, werden im selben Ordner gespeichert.

Generieren Sie den neuen Testschlüssel.

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365Generieren Sie den privaten Schlüssel.

Wenn Sie OpenSSL Version 3 oder höher installiert haben, führen Sie den folgenden Befehl aus:

openssl rsa -in key.pem -out privkeynopass.pem -outform PEM -traditionalFühren Sie andernfalls den folgenden Befehl aus:

openssl rsa -in key.pem -out privkeynopass.pem -outform PEMGenerieren Sie den öffentlichen Schlüssel.

openssl rsa -in key.pem -pubout > pubkeyonly.pemÖffnen Sie in einem Text-Editor pubkeyonly.pem. Kopieren Sie den gesamten Inhalt der Datei pubkeyonly.pem mit Ausnahme der ersten und letzten Zeilen in den

PublicPemAbschnitt der datei appsettings.json .Öffnen Sie in einem Text-Editor privkeynopass.pem. Kopieren Sie den gesamten Inhalt der Datei privkeynopass.pem mit Ausnahme der ersten und letzten Zeilen in den

PrivatePemAbschnitt der datei appsettings.json .Entfernen Sie alle Leerzeichen und Zeilenzeilen in den

PublicPemAbschnitten undPrivatePem.Wichtig

Wenn Sie diesen Inhalt kopieren, löschen Sie keine der PEM-Daten.

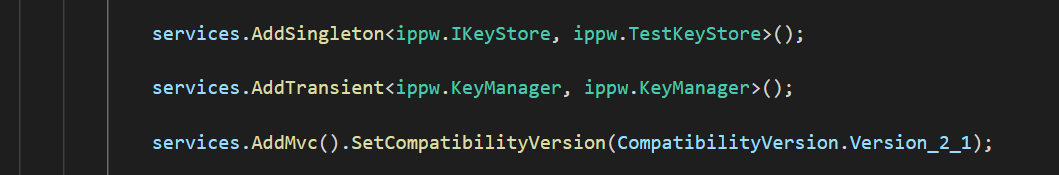

Navigieren Sie in Visual Studio Code zur datei Startup.cs . Diese Datei befindet sich im Repository DoubleKeyEncryptionService, das Sie lokal unter DoubleKeyEncryptionService\src\customer-key-store geklont haben.

Suchen Sie die folgenden Zeilen:

#if USE_TEST_KEYS #error !!!!!!!!!!!!!!!!!!!!!! Use of test keys is only supported for testing, DO NOT USE FOR PRODUCTION !!!!!!!!!!!!!!!!!!!!!!!!!!!!! services.AddSingleton<ippw.IKeyStore, ippw.TestKeyStore>(); #endifErsetzen Sie diese Zeilen durch den folgenden Text:

services.AddSingleton<ippw.IKeyStore, ippw.TestKeyStore>();Die Endergebnisse sollten in etwa wie folgt aussehen.

Jetzt können Sie Ihr DKE-Projekt erstellen.

Erstellen des Projekts

Verwenden Sie die folgenden Anweisungen, um das DKE-Projekt lokal zu erstellen:

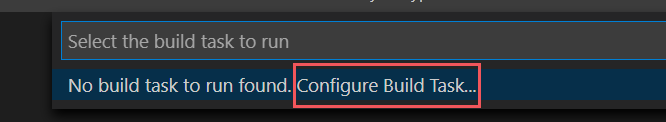

Wählen Sie in Visual Studio Code im DKE-Dienstrepository Befehlspalette anzeigen> aus, und geben Sie dann build an der Eingabeaufforderung ein.

Wählen Sie in der Liste Aufgaben: Buildtask ausführen aus.

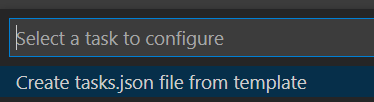

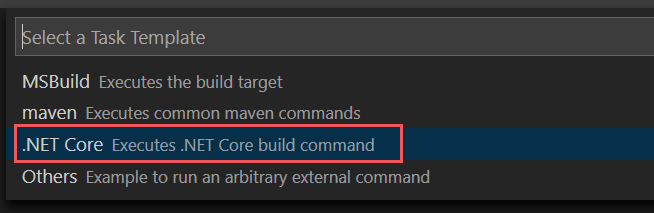

Wenn keine Buildtasks gefunden wurden, wählen Sie Buildtask konfigurieren aus, und erstellen Sie wie folgt eine Aufgabe für .NET Core.

Wählen Sie tasks.json aus Vorlage erstellen aus.

Wählen Sie in der Liste der Vorlagentypen .NET Core aus.

Suchen Sie im Buildabschnitt den Pfad zur Datei customerkeystore.csproj . Wenn sie nicht vorhanden ist, fügen Sie die folgende Zeile hinzu:

"${workspaceFolder}/src/customer-key-store/customerkeystore.csproj",Führen Sie den Build erneut aus.

Vergewissern Sie sich, dass das Ausgabefenster keine roten Fehler enthält.

Wenn rote Fehler auftreten, überprüfen Sie die Konsolenausgabe. Stellen Sie sicher, dass Sie alle vorherigen Schritte ordnungsgemäß ausgeführt haben und die richtigen Buildversionen vorhanden sind.

Die Einrichtung ist jetzt abgeschlossen. Stellen Sie vor der Veröffentlichung des Keystores in appsettings.json für die Einstellung JwtAudience sicher, dass der Wert für Hostname genau ihrem App Service Hostnamen entspricht.

Bereitstellen des DKE-Diensts und Veröffentlichen des Schlüsselspeichers

Stellen Sie für Produktionsbereitstellungen den Dienst entweder in einer Drittanbietercloud bereit oder veröffentlichen Sie sie in einem lokalen System.

Möglicherweise bevorzugen Sie andere Methoden zum Bereitstellen Ihrer Schlüssel. Wählen Sie die Methode aus, die für Ihre organization am besten geeignet ist.

Bei Pilotbereitstellungen können Sie die Bereitstellung in Azure durchführen und sofort beginnen.

So erstellen Sie eine Azure-Web-App-instance zum Hosten Ihrer DKE-Bereitstellung

Um den Schlüsselspeicher zu veröffentlichen, erstellen Sie eine Azure App Service instance zum Hosten Ihrer DKE-Bereitstellung. Veröffentlichen Sie als Nächstes Ihre generierten Schlüssel in Azure.

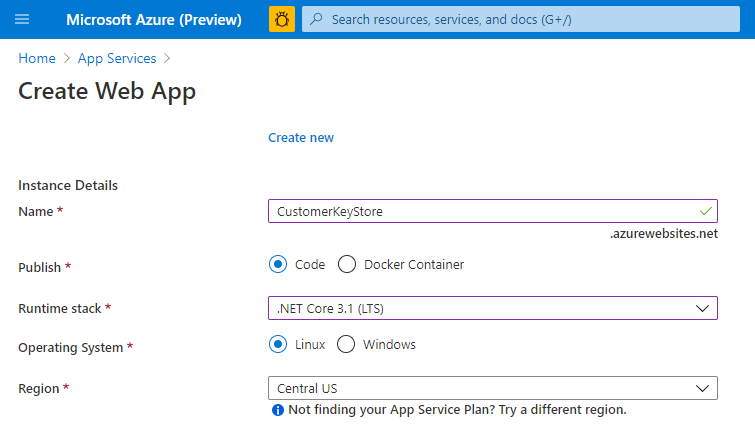

Melden Sie sich in Ihrem Browser beim Microsoft Azure-Portal an, und wechseln Sie zu App Services>Hinzufügen.

Wählen Sie Ihr Abonnement und Ihre Ressourcengruppe aus, und definieren Sie Ihre instance Details.

Geben Sie den Hostnamen des Computers ein, auf dem Sie den DKE-Dienst installieren möchten. Stellen Sie sicher, dass der Name mit dem namen übereinstimmt, der für die Einstellung JwtAudience in der appsettings.json-Datei definiert ist. Der Wert, den Sie für den Namen angeben, ist auch WebAppInstanceName.

Wählen Sie unter Veröffentlichen die Option Code und für Runtimestapeldie Option .NET Core 3.1 aus.

Zum Beispiel:

Wählen Sie unten auf der Seite Überprüfen + erstellen und dann Hinzufügen aus.

Führen Sie einen der folgenden Schritte aus, um die generierten Schlüssel zu veröffentlichen:

Veröffentlichen über ZipDeployUI

Gehen Sie zu

https://<WebAppInstanceName>.scm.azurewebsites.net/ZipDeployUI.Beispiel:

https://dkeservice.contoso.scm.azurewebsites.net/ZipDeployUIWechseln Sie in der Codebasis für den Schlüsselspeicher zum Ordner customer-key-store\src\customer-key-store , und überprüfen Sie, ob dieser Ordner die Datei customerkeystore.csproj enthält.

Ausführen: dotnet publish

Im Ausgabefenster wird das Verzeichnis angezeigt, in dem die Veröffentlichung bereitgestellt wurde.

Beispiel:

customer-key-store\src\customer-key-store\bin\Debug\netcoreapp3.1\publish\Senden Sie alle Dateien im Veröffentlichungsverzeichnis an eine .zip Datei. Stellen Sie beim Erstellen der .zip-Datei sicher, dass sich alle Dateien im Verzeichnis auf der Stammebene der .zip Datei befinden.

Ziehen Sie die .zip Datei, die Sie erstellt haben, auf die ZipDeployUI-Website, die Sie zuvor geöffnet haben. Beispiel:

https://dkeservice.scm.azurewebsites.net/ZipDeployUI

DKE wird bereitgestellt, und Sie können zu den Testschlüsseln navigieren, die Sie erstellt haben. Fahren Sie mit Überprüfen Ihrer Bereitstellung in diesem Artikel fort.

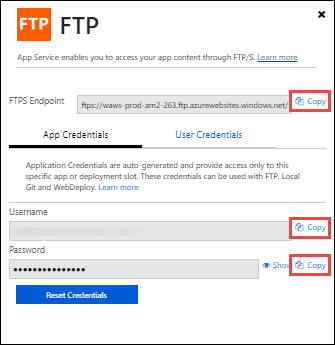

Veröffentlichen über FTP

Stellen Sie eine Verbindung mit dem zuvor erstellten App Service her.

Navigieren Sie in Ihrem Browser zu Azure-Portal>App Service>Ftp-Dashboard> fürmanuelle Bereitstellung>im Bereitstellungscenter>.

Kopieren Sie die angezeigten Verbindungszeichenfolgen in eine lokale Datei. Verwenden Sie diese Zeichenfolgen, um eine Verbindung mit dem Web App Service herzustellen und Dateien über FTP hochzuladen.

Zum Beispiel:

Wechseln Sie in der Codebasis für den Schlüsselspeicher zum Verzeichnis customer-key-store\src\customer-key-store.

Vergewissern Sie sich, dass dieses Verzeichnis die Datei customerkeystore.csproj enthält.

Ausführen: dotnet publish

Die Ausgabe enthält das Verzeichnis, in dem die Veröffentlichung bereitgestellt wurde.

Beispiel:

customer-key-store\src\customer-key-store\bin\Debug\netcoreapp3.1\publish\Senden Sie alle Dateien im Veröffentlichungsverzeichnis an eine ZIP-Datei. Stellen Sie beim Erstellen der .zip-Datei sicher, dass sich alle Dateien im Verzeichnis auf der Stammebene der .zip Datei befinden.

Verwenden Sie von Ihrem FTP-Client die von Ihnen kopierten Verbindungsinformationen, um eine Verbindung mit Ihrem App Service herzustellen. Laden Sie die .zip Datei, die Sie im vorherigen Schritt erstellt haben, in das Stammverzeichnis Ihrer Web-App hoch.

DKE wird bereitgestellt, und Sie können zu den Testschlüsseln navigieren, die Sie erstellt haben. Überprüfen Sie als Nächstes Ihre Bereitstellung.

Überprüfen Ihrer Bereitstellung

Überprüfen Sie nach der Bereitstellung von DKE mit einer der in diesem Artikel beschriebenen Methoden die Bereitstellung und die Schlüsselspeichereinstellungen.

Ausführen:

src\customer-key-store\scripts\key_store_tester.ps1 dkeserviceurl/mykey

Zum Beispiel:

key_store_tester.ps1 https://dkeservice.contoso.com/TestKey1

Stellen Sie sicher, dass in der Ausgabe keine Fehler angezeigt werden. Wenn Sie bereit sind, registrieren Sie Ihren Schlüsselspeicher.

Beim Schlüsselnamen wird die Groß-/Kleinschreibung beachtet. Geben Sie den Schlüsselnamen so ein, wie er in der appsettings.json-Datei angezeigt wird.

Registrieren Ihres Schlüsselspeichers

Mit den folgenden Schritten können Sie Ihren DKE-Dienst registrieren. Die Registrierung Ihres DKE-Diensts ist der letzte Schritt bei der Bereitstellung von DKE, bevor Sie mit dem Erstellen von Bezeichnungen beginnen können.

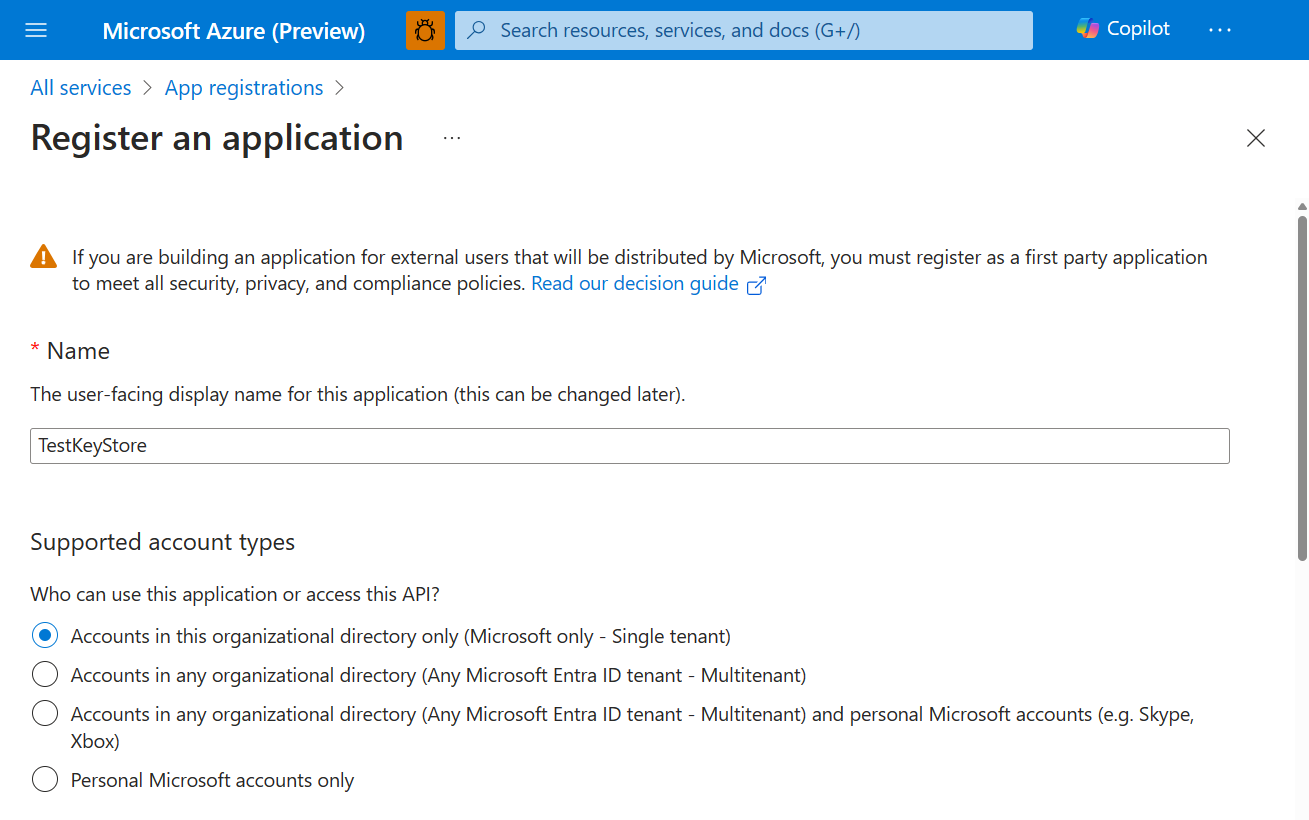

So registrieren Sie den DKE-Dienst:

Öffnen Sie in Ihrem Browser die Microsoft Azure-Portal, und wechseln Sie zu AlleDienstidentitäts-App-Registrierungen>>.

Wählen Sie Neue Registrierung aus, und geben Sie einen aussagekräftigen Namen ein.

Wählen Sie einen Kontotyp aus den angezeigten Optionen aus.

Zum Beispiel:

Wählen Sie unten auf der Seite Registrieren aus, um die neue App-Registrierung zu erstellen.

Wählen Sie in Ihrer neuen App-Registrierung im linken Bereich unter Verwalten die Option Authentifizierung aus.

Wählen Sie Plattform hinzufügen aus.

Wählen Sie im Popupfenster Plattformen konfigurierendie Option Web aus.

Geben Sie unter Umleitungs-URIs den URI Ihres Verschlüsselungsdiensts mit doppeltem Schlüssel ein. Geben Sie die App Service-URL ein, einschließlich Hostname und Domäne.

Beispiel:

https://mydkeservicetest.com- Die eingegebene URL muss mit dem Hostnamen übereinstimmen, in dem Ihr DKE-Dienst bereitgestellt wird.

- Die Domäne muss eine überprüfte Domäne sein.

- In allen Fällen muss das Schema https sein.

Stellen Sie sicher, dass der Hostname genau Mit Ihrem App Service Hostnamen übereinstimmt.

Aktivieren Sie unter Implizite Genehmigung das Kontrollkästchen ID-Token .

Wählen Sie Speichern aus, um Ihre Änderungen zu speichern.

Wählen Sie im linken Bereich API verfügbar machen aus, geben Sie neben Anwendungs-ID-URI Ihre App Service URL ein, einschließlich Hostname und Domäne, und wählen Sie dann Festlegen aus.

Wählen Sie auf der Seite Api verfügbar machen im Bereich Bereiche, die von dieser API definiert sind , die Option Bereich hinzufügen aus. Im neuen Bereich:

Definieren Sie den Bereichsnamen als user_impersonation.

Wählen Sie die Administratoren und Benutzer aus, die zustimmen können.

Definieren Sie alle verbleibenden erforderlichen Werte.

Klicken Sie auf Bereich hinzufügen.

Wählen Sie oben Speichern aus, um Ihre Änderungen zu speichern.

Wählen Sie auf der Seite Api verfügbar machen im Bereich Autorisierte Clientanwendungen die Option Clientanwendung hinzufügen aus.

In der neuen Clientanwendung:

Definieren Sie die Client-ID als

d3590ed6-52b3-4102-aeff-aad2292ab01c. Dieser Wert ist die Microsoft Office-Client-ID, mit der Office ein Zugriffstoken für Ihren Schlüsselspeicher abrufen kann.Wählen Sie unter Autorisierte Bereiche den bereich user_impersonation aus.

Wählen Sie Anwendung hinzufügen aus.

Wählen Sie oben Speichern aus, um Ihre Änderungen zu speichern.

Wiederholen Sie diese Schritte, aber definieren Sie die Client-ID dieses Mal als

c00e9d32-3c8d-4a7d-832b-029040e7db99. Dieser Wert ist die Information Protection-Client-ID.

Ihr DKE-Dienst ist jetzt registriert. Fahren Sie fort , indem Sie Bezeichnungen mithilfe von DKE erstellen.

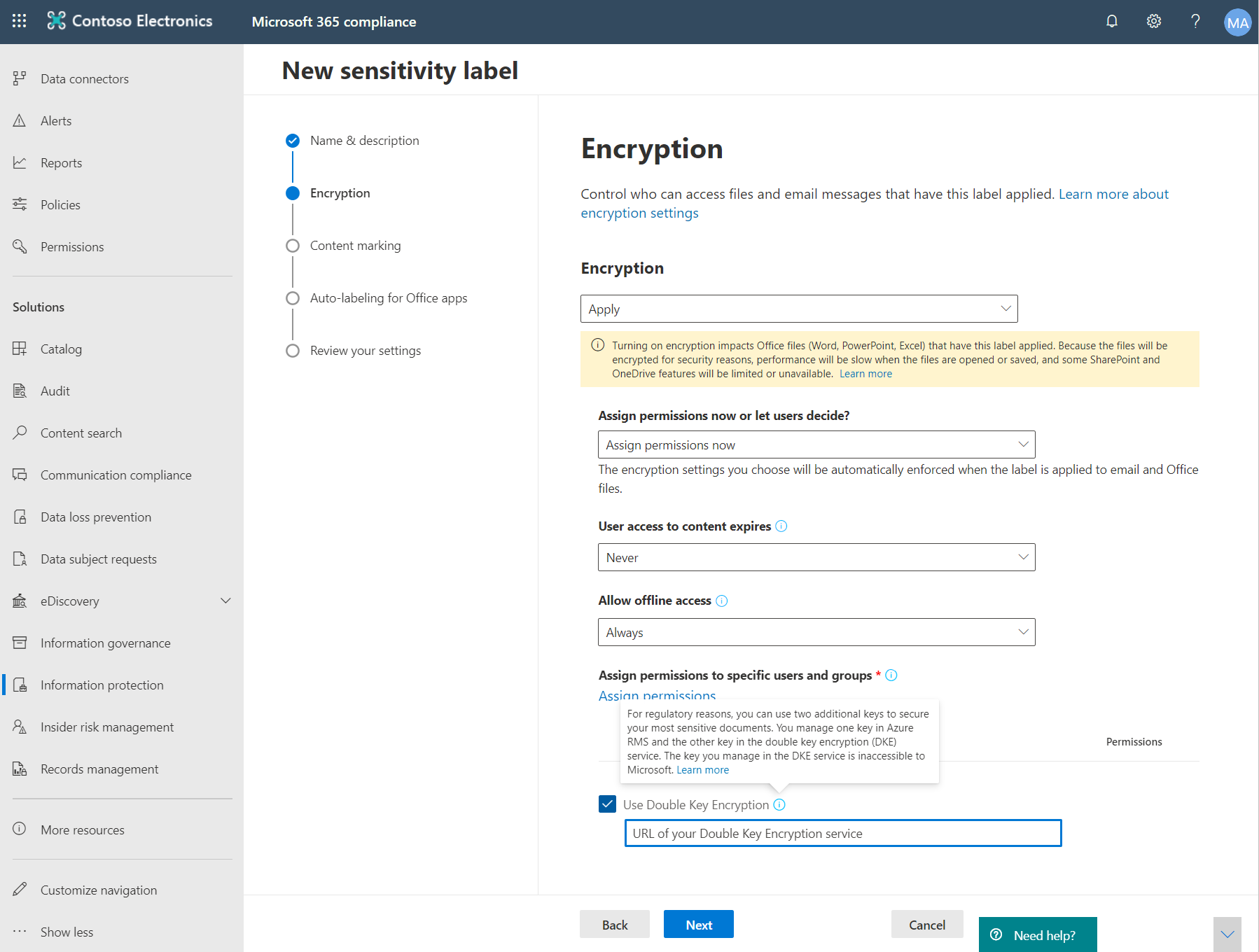

Erstellen von Vertraulichkeitsbezeichnungen mithilfe von DKE

Erstellen Sie im Microsoft Purview-Complianceportal eine neue Vertraulichkeitsbezeichnung, und wenden Sie die Verschlüsselung wie sonst an. Wählen Sie Use Double Key Encryption (Verschlüsselung mit doppeltem Schlüssel verwenden ) aus, und geben Sie die Endpunkt-URL für Ihren Schlüssel ein. Sie müssen den Schlüsselnamen, den Sie im Abschnitt "TestKeys" der appsettings.json-Datei angegeben haben, in die URL einschließen.

Beispiel: https://testingdke1.azurewebsites.net/KEYNAME

Alle DKE-Bezeichnungen, die Sie hinzufügen, werden für Benutzer in den neuesten Versionen von Microsoft 365 Apps for Enterprise angezeigt.

Hinweis

Es kann bis zu 24 Stunden dauern, bis die Clients mit den neuen Bezeichnungen aktualisiert werden.

Migrieren geschützter Dateien von HYOK-Bezeichnungen zu DKE-Bezeichnungen

Wenn Sie möchten, können Sie inhalte, die Sie mit HYOK-Bezeichnungen geschützt haben, nach Abschluss der Einrichtung von DKE zu DKE-Bezeichnungen migrieren. Verwenden Sie zum Migrieren den Microsoft Purview Information Protection Scanner. Informationen zu den ersten Schritten mit dem Scanner finden Sie unter Grundlegendes zum Informationsschutzscanner.

Wenn Sie keine Inhalte migrieren, bleiben Ihre HYOK-geschützten Inhalte nicht betroffen.

Weitere Bereitstellungsoptionen

Wir wissen, dass diese Standardreferenzimplementierung mit softwarebasierten Schlüsseln für einige Kunden in stark regulierten Branchen möglicherweise nicht ausreicht, um ihre erweiterten Complianceverpflichtungen und -anforderungen zu erfüllen. Wir arbeiten mit Drittanbietern von Hardwaresicherheitsmodulen (HSM) zusammen, um erweiterte Schlüsselverwaltungsoptionen im DKE-Dienst zu unterstützen, einschließlich:

Wenden Sie sich direkt an diese Anbieter, um weitere Informationen und Anleitungen zu ihren auf dem Markt erhältlichen DKE HSM-Lösungen zu erhalten.

Einrichten von Clients zum Anwenden von DKE-Vertraulichkeitsbezeichnungen

Führen Sie diese Aufgabe auf jedem Clientgerät aus.

- Stellen Sie sicher, dass die folgenden Registrierungswerte auf jedem Client definiert sind. Erstellen Sie Registrierungsschlüssel, die noch nicht vorhanden sind:

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\flighting]

"DoubleKeyProtection"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\flighting]

"DoubleKeyProtection"=dword:00000001

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für