Dynamische Risikominderung durch adaptiven Schutz (Vorschau)

Wichtig

Microsoft Purview Insider Risk Management korreliert verschiedene Signale, um potenzielle böswillige oder unbeabsichtigte Insiderrisiken wie IP-Diebstahl, Datenlecks und Sicherheitsverletzungen zu identifizieren. Insider-Risikomanagement ermöglicht Es Kunden, Richtlinien zum Verwalten von Sicherheit und Compliance zu erstellen. Benutzer werden standardmäßig pseudonymisiert, und rollenbasierte Zugriffssteuerungen und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene zu gewährleisten.

Der adaptive Schutz in Microsoft Purview verwendet maschinelles Lernen, um die kritischsten Risiken zu identifizieren und proaktiv und dynamisch Schutzsteuerelemente anzuwenden:

- richtlinien für Microsoft Purview Data Loss Prevention (DLP)

- richtlinien für Microsoft Entra bedingten Zugriff

Die Integration in die Verhinderung von Datenverlust und bedingten Zugriff kann Organisationen dabei helfen, ihre Reaktion auf Insiderrisiken zu automatisieren und den Zeitaufwand für die Identifizierung und Behebung potenzieller Bedrohungen zu verkürzen. Durch die Nutzung der Funktionen aller drei Lösungen können Organisationen ein umfassenderes Sicherheitsframework erstellen, das sowohl interne als auch externe Bedrohungen behandelt.

Adaptiver Schutz trägt dazu bei, potenzielle Risiken zu minimieren, indem Folgendes verwendet wird:

- Kontextbezogene Erkennung. Hilft bei der Identifizierung der kritischsten Risiken durch ML-gesteuerte Analyse von Inhalts- und Benutzeraktivitäten.

- Dynamische Steuerelemente. Hilft, effektive Kontrollen für Benutzer mit hohem Risiko zu erzwingen, während andere die Produktivität aufrechterhalten.

- Automatisierte Entschärfung. Trägt dazu bei, die Auswirkungen potenzieller Datensicherheitsvorfälle zu minimieren und den Verwaltungsaufwand zu reduzieren.

Der adaptive Schutz weist Benutzern basierend auf den Insider-Risikostufen, die von den Machine Learning-Modellen im Insider-Risikomanagement definiert und analysiert werden, dynamisch geeignete Microsoft Purview Data Loss Prevention und Microsoft Entra Richtlinien für bedingten Zugriff zu. Richtlinien werden basierend auf dem Benutzerkontext adaptiv, um sicherzustellen, dass die effektivste Richtlinie, z. B. das Blockieren der Datenfreigabe durch Verhinderung von Datenverlust oder das Blockieren des Anwendungszugriffs durch bedingten Zugriff, nur auf Benutzer mit hohem Risiko angewendet wird, während Benutzer mit geringem Risiko die Produktivität aufrechterhalten. Die Richtlinienkontrollen zur Verhinderung von Datenverlust und bedingtem Zugriff werden ständig angepasst. Wenn sich die Insider-Risikostufe eines Benutzers ändert, wird dynamisch eine geeignete Richtlinie angewendet, die der neuen Insider-Risikostufe entspricht.

Wichtig

Insider-Risikomanagement ist derzeit in Mandanten verfügbar, die in geografischen Regionen und Ländern gehostet werden, die von Azure-Dienstabhängigkeiten unterstützt werden. Informationen dazu, ob die Insider-Risikomanagementlösung für Ihre organization unterstützt wird, finden Sie unter Verfügbarkeit von Azure-Abhängigkeiten nach Land/Region. Insider-Risikomanagement ist für kommerzielle Clouds verfügbar, aber derzeit nicht für Cloudprogramme der US-Regierung.

Sehen Sie sich das folgende Video an, um eine Zusammenfassung darüber zu erhalten, wie adaptiver Schutz dazu beitragen kann, die kritischsten Risiken in Ihrer organization zu identifizieren und zu mindern:

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Insider-Risikostufen und präventive Kontrollen

Mit adaptivem Schutz können Administratoren die Risikofaktoren oder Aktivitäten für anpassbare Insider-Risikostufen basierend auf den Anforderungen Ihrer organization konfigurieren. Die Insider-Risikostufen für adaptiven Schutz werden kontinuierlich und automatisch basierend auf den Risikofaktoren und Erkenntnissen der Benutzer aktualisiert, sodass, wenn die Datensicherheitsrisiken der Benutzer steigen oder sinken, ihre Insider-Risikostufen entsprechend angepasst werden. Basierend auf den Insider-Risikostufen wenden Richtlinien zur Verhinderung von Datenverlust und Richtlinien für bedingten Zugriff automatisch die richtige Ebene von präventiven Kontrollen an, wie sie von Administratoren konfiguriert wurden (z. B. Blockieren, Blockieren mit Außerkraftsetzung oder Warnung).

Abhängig von der Richtlinie für das Insider-Risikomanagement, die dem adaptiven Schutz zugewiesen ist, werden verschiedene Kriterien (Benutzer, Gruppen, Indikatoren, Schwellenwerte usw.) verwendet, um die anwendbaren Insider-Risikostufen zu bestimmen. Insider-Risikostufen basieren auf Erkenntnissen der Benutzer, nicht nur auf der Anzahl der Instanzen bestimmter Benutzeraktivitäten. Insights ist eine Berechnung der aggregierten Anzahl von Aktivitäten und des Schweregrads dieser Aktivitäten.

Insider-Risikostufen für Benutzer A würden beispielsweise nicht von Benutzer A bestimmt, der eine potenziell riskante Aktivität mehr als dreimal ausführt. Die Insider-Risikostufen für Benutzer A würden durch einen Einblick in die aggregierte Anzahl von Aktivitäten bestimmt, und Risikobewertungen würden der Aktivität basierend auf den in der ausgewählten Richtlinie konfigurierten Schwellenwerten zugewiesen.

Insider-Risikostufen

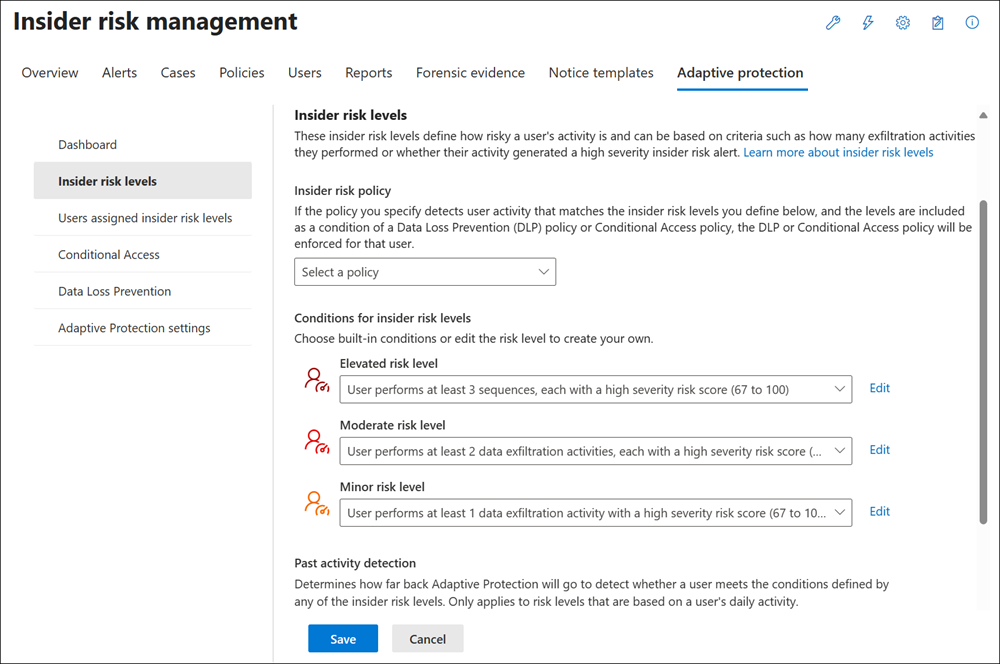

Insider-Risikostufen im adaptiven Schutz definieren, wie riskant die Aktivität eines Benutzers ist und kann auf Kriterien basieren, z. B. wie viele Exfiltrationsaktivitäten er ausgeführt hat oder ob seine Aktivität eine Insider-Risikowarnung mit hohem Schweregrad generiert hat. Diese Insider-Risikostufen verfügen über integrierte Insider-Risikostufendefinitionen, aber diese Definitionen können nach Bedarf angepasst werden:

- Erhöhte Risikostufe: Dies ist die höchste Insider-Risikostufe. Es enthält integrierte Definitionen für Benutzer mit Warnungen mit hohem Schweregrad, Benutzer mit mindestens drei Sequenzerkenntnissen, die jeweils über eine Warnung mit hohem Schweregrad für bestimmte Risikoaktivitäten verfügen, oder eine oder mehrere bestätigte Warnungen mit hohem Schweregrad.

- Mittlere Risikostufe: Die mittlere Insider-Risikostufe enthält integrierte Definitionen für Benutzer mit mittlerem Schweregrad oder Benutzer mit mindestens zwei Datenexfiltrationsaktivitäten mit hohen Schweregraden.

- Geringe Risikostufe: Die niedrigste Insider-Risikostufe umfasst integrierte Definitionen für Benutzer mit warnungen mit niedrigem Schweregrad oder Benutzer mit mindestens einer Datenexfiltrationsaktivität mit einem hohen Schweregrad.

Damit einem Benutzer eine Insider-Risikostufe zugewiesen wird, müssen die Anzahl der Erkenntnisse und der Schweregrad, der der Aktivität zugewiesen ist, mit der Definition für die Insider-Risikostufe übereinstimmen. Die Anzahl der Aktivitäten für einen Einblick kann eine einzelne Aktivität oder mehrere Aktivitäten sein, die für die einzelne Erkenntnis anfallen. Die Anzahl der Erkenntnisse wird für die Definition der Insider-Risikostufe ausgewertet, nicht für die Anzahl der Aktivitäten, die in einer Erkenntnis enthalten sind.

Angenommen, die Bedingungen in der Richtlinie für das Insider-Risikomanagement, die adaptivem Schutz zugewiesen ist, sind für die Identifizierung von Downloads von SharePoint-Websites in Ihrem organization. Wenn die Richtlinie erkennt, dass ein Benutzer an einem einzigen Tag 10 Dateien von einer SharePoint-Website heruntergeladen hat, die einen hohen Schweregrad aufweisen, wird dies als einzelne Erkenntnis gezählt, die aus 10 Aktivitätsereignissen besteht. Damit diese Aktivität dem Benutzer eine erhöhte Risikostufe zuweisen kann, sind zwei zusätzliche Erkenntnisse (mit hohem Schweregrad) für den Benutzer erforderlich. Die zusätzlichen Erkenntnisse können eine oder mehrere Aktivitäten enthalten.

Anpassen von Insider-Risikostufen

Benutzerdefinierte Insider-Risikostufen ermöglichen es Ihnen, Insider-Risikostufen basierend auf den Anforderungen Ihrer organization zu erstellen. Sie können Kriterien anpassen, auf denen die Insider-Risikostufe basiert, und dann Bedingungen definieren, um zu steuern, wann die Insider-Risikostufe Benutzern zugewiesen wird.

Sehen Sie sich die folgenden Beispiele für die Verwendung des adaptiven Schutzes zusammen mit Richtlinien zur Verhinderung von Datenverlust und bedingtem Zugriff an.

- Richtlinien zur Verhinderung von Datenverlust:

- Benutzern mit der Risikostufe "Minor " oder " Medium " ermöglichen, Richtlinientipps und Informationen zu bewährten Methoden für den Umgang mit vertraulichen Daten zu erhalten. Auf diese Weise können Sie positive Verhaltensänderungen im Laufe der Zeit beeinflussen und Risiken für Organisationsdaten verringern.

- Verhindern Sie, dass Benutzer mit der erhöhten Risikostufe vertrauliche Daten speichern oder freigeben, um die Auswirkungen potenzieller Datenvorfälle zu minimieren.

- Richtlinien für bedingten Zugriff:

- Benutzer mit geringer Risikostufe müssen die Nutzungsbedingungen bestätigen, bevor sie eine Anwendung verwenden.

- Blockieren des Zugriffs auf bestimmte Anwendungen durch Benutzer mit mittlerem Risiko.

- Vollständiges Blockieren der Verwendung von Anwendungen durch Benutzer mit erhöhten Risiken. Weitere Informationen zu häufig angewendeten Richtlinien für bedingten Zugriff

Kriterien und Bedingungen der Insider-Risikostufe

Die Anpassung von Insider-Risikostufenkriterien und -bedingungen kann auf den folgenden Bereichen basieren:

- Warnungen, die für einen Benutzer generiert oder bestätigt wurden: Mit dieser Option können Sie Bedingungen basierend auf dem Schweregrad für Warnungen auswählen, die für einen Benutzer für die ausgewählte Insider-Risikomanagementrichtlinie generiert oder bestätigt werden. Die Bedingungen für Warnungen sind nicht additiv, und die Insider-Risikostufe wird einem Benutzer zugewiesen, wenn eine der Bedingungen erfüllt ist.

- Bestimmte Benutzeraktivität: Mit dieser Option können Sie bedingungen für die Aktivität, deren Schweregrad und die Anzahl der täglichen Vorkommen während des vorherigen Aktivitätserkennungsfensters auswählen (optional). Bedingungen für Benutzeraktivitäten sind additiv, und die Insider-Risikostufe wird einem Benutzer nur zugewiesen, wenn alle Bedingungen erfüllt sind.

Erkennung vergangener Aktivitäten

Diese Einstellung der Insider-Risikostufe bestimmt, wie viele Tage der adaptive Schutz zurück untersucht, um zu erkennen, ob ein Benutzer die Bedingungen erfüllt, die durch eine der Insider-Risikostufen definiert sind. Die Standardeinstellung ist 7 Tage, aber Sie können zwischen 5 und 30 Tagen der vorherigen Aktivität wählen, um Bedingungen der Insider-Risikostufe anzuwenden. Diese Einstellung gilt nur für Insider-Risikostufen, die auf der täglichen Aktivität eines Benutzers basieren, und schließt Insider-Risikostufen basierend auf Warnungen aus.

Im folgenden Beispiel wird veranschaulicht, wie einstellungen für die Erkennung früherer Aktivitäten und Insider-Risikostufen interagieren, um zu bestimmen, ob die vergangene Aktivität eines Benutzers im Gültigkeitsbereich liegt:

- Einstellung für erhöhte Risikostufe: Der Benutzer führt mindestens drei Sequenzen mit einem hohen Schweregradrisiko aus (67 bis 100)

- Einstellung für die Erkennung vergangener Aktivitäten: 3 Tage

| Benutzeraktivität | Aktivität im Gültigkeitsbereich für Insider-Risikostufe |

|---|---|

| Der Benutzer verfügt täglich über eine Sequenz mit hohem Schweregrad am Tag T-3, T-2, T-1 | Ja |

| Der Benutzer verfügt über drei Sequenzen mit hohem Schweregrad am Tag T-3. | Ja |

| Der Benutzer verfügt über eine Sequenz mit hohem Schweregrad an Tag T-4 und zwei Sequenzen mit hohem Schweregrad am Tag T-3. | Nein |

Zeitrahmen für Insider-Risikoebene

Diese Einstellung der Insider-Risikostufe bestimmt, wie lange eine Insider-Risikostufe einem Benutzer zugewiesen bleibt, bevor sie automatisch zurückgesetzt wird. Die Standardeinstellung beträgt 7 Tage, Aber Sie können zwischen 5 und 30 Tagen wählen, bevor Sie die Insider-Risikostufe für einen Benutzer zurücksetzen.

Insider-Risikostufen werden auch für einen Benutzer zurückgesetzt, wenn:

- Die zugeordnete Warnung für den Benutzer wird verworfen.

- Der zugehörige Fall für den Benutzer wurde behoben.

- Das Enddatum der Insider-Risikostufe ist manuell abgelaufen.

Hinweis

Wenn einem Benutzer derzeit eine Insider-Risikostufe zugewiesen ist und dieser Benutzer die Kriterien für diese Insider-Risikostufe erneut erfüllt, wird der Zeitrahmen der Insider-Risikostufe um die definierte Anzahl von Tagen für den Benutzer verlängert.

Berechtigungen für adaptiven Schutz

Je nachdem, wie Sie integrierte Rollengruppen und Rollengruppen für das Insider-Risikomanagement für die Verhinderung von Datenverlust oder bedingten Zugriff verwenden, müssen Sie möglicherweise Berechtigungen für Administratoren, Analysten und Ermittler in Ihrem organization aktualisieren.

In der folgenden Tabelle werden die Berechtigungen beschrieben, die für bestimmte Aufgaben des adaptiven Schutzes erforderlich sind.

| Aufgabe | Erforderliche Rollengruppe |

|---|---|

| Konfigurieren von Einstellungen für adaptiven Schutz und Update | Insider-Risikomanagement oder Insider-Risikomanagement-Administratoren |

| Create und Verwalten von Richtlinien zur Verhinderung von Datenverlust mit der Bedingung für adaptiven Schutz | Einer der folgenden Optionen: Complianceadministrator, Compliancedatenadministrator, Complianceverwaltung zur Verhinderung von Datenverlust, globaler Administrator |

| Create und Verwalten von Richtlinien für bedingten Zugriff mit der Bedingung für adaptiven Schutz | Eine der folgenden Optionen: globaler Administrator, Administrator für bedingten Zugriff, Sicherheitsadministrator |

| Anzeigen von Details zu den zugewiesenen Insider-Risikostufen von Benutzern | Insider-Risikomanagement, Insider-Risikomanagement-Analysten oder Insider-Risikomanagement-Ermittler |

Wichtig

Die vier Kategorien von Rollengruppen entsprechen den folgenden Registerkarten auf der Seite Adaptiver Schutz: Insider-Risikostufen, Benutzer zugewiesene Insider-Risikostufen, Verhinderung von Datenverlust, bedingter Zugriff. Wenn Sie nicht der entsprechenden Rollengruppe zugewiesen sind, wird die Registerkarte nicht auf der Seite Adaptiver Schutz angezeigt.

Konfigurieren des adaptiven Schutzes

Abhängig von den Anforderungen Ihrer organization oder wo Sie derzeit mit Insider-Risikomanagement, Verhinderung von Datenverlust und bedingtem Zugriff konfiguriert sind, haben Sie zwei Optionen, um mit adaptivem Schutz zu beginnen:

- Schnelleinrichtung

- Benutzerdefinierte Einrichtung

Schnelleinrichtung

Die Schnelleinrichtungsoption ist der schnellste Weg, um mit adaptivem Schutz zu beginnen. Mit dieser Option benötigen Sie keine bereits vorhandenen Richtlinien für Insider-Risikomanagement, Verhinderung von Datenverlust oder bedingten Zugriff, und Sie müssen keine Einstellungen oder Features vorab konfigurieren. Wenn Ihr organization nicht über ein aktuelles Abonnement oder eine Lizenz verfügt, die insider-Risikomanagement oder die Verhinderung von Datenverlust unterstützt, registrieren Sie sich für eine Testversion von Microsoft Purview-Risiko- und Compliancelösungen, bevor Sie mit dem schnell eingerichteten Prozess beginnen. Sie können sich auch für eine Microsoft Entra Testversion registrieren.

Sie können beginnen, indem Sie auf den Karten für adaptiven Schutz auf der Startseite des Microsoft Purview-Portals oder auf der Übersichtsseite zur Verhinderung von Datenverlust die Option Adaptiven Schutz aktivieren auswählen. Sie können auch mit dem schnell eingerichteten Prozess beginnen, indem Sie zu Insider-Risikomanagement>Adaptiver Schutz>Dashboard>Schnelleinrichtung wechseln.

Hinweis

Wenn Sie bereits ein bereichsbezogener Administrator für Microsoft Purview sind, können Sie die Schnelleinrichtung nicht aktivieren.

So wird konfiguriert, wenn Sie den Schnelleinrichtungsprozess für den adaptiven Schutz verwenden:

| Bereich | Konfiguration |

|---|---|

| Insider-Risikoeinstellungen (sofern noch nicht konfiguriert) | - Datenschutz: Anonymisierte Versionen von Benutzernamen anzeigen. Hinweis: Benutzernamen werden beim bedingten Zugriff oder bei der Verhinderung von Datenverlust nicht anonymisiert. - Richtlinienzeitrahmen: Standardwerte - Richtlinienindikatoren: Eine Teilmenge der Office-Indikatoren (sie können in den Einstellungen für das Insider-Risikomanagement angezeigt werden) - Risikobewertungs-Booster: Alle - Intelligente Erkennungen: Warnungslautstärke = Standardlautstärke - Analytics: Ein - Admin Benachrichtigungen: Benachrichtigungs-E-Mail senden, wenn die erste Warnung an alle generiert wird |

| Insider-Risikoeinstellungen (falls bereits konfiguriert) | - Richtlinienindikatoren: Office-Indikatoren, die noch nicht konfiguriert sind (Sie können in den Einstellungen für das Insider-Risikomanagement anzeigen). – Alle anderen zuvor konfigurierten Einstellungen werden nicht aktualisiert oder geändert. - Analyse: Ein (Schwellenwerte zum Auslösen von Ereignissen in Richtlinien sind die Standardeinstellungen, die von Analytics-Empfehlungen bestimmt werden). |

| Eine neue Insider-Risikorichtlinie | - Richtlinienvorlage: Datenlecks - Richtlinienname: Adaptive Schutzrichtlinie für Insider-Risikomanagement - Richtlinienbereich für Benutzer und Gruppen: Alle Benutzer und Gruppen - Prioritätsinhalt: Keine - Auslösende Ereignisse: Ausgewählte Exfiltrationsereignisse (sie können in den Einstellungen für das Insider-Risikomanagement angezeigt werden) - Richtlinienindikatoren: Eine Teilmenge der Office-Indikatoren (sie können in den Einstellungen für das Insider-Risikomanagement angezeigt werden) - Risikobewertungs-Booster: Aktivität liegt über der üblichen Aktivität des Benutzers für diesen Tag |

| Insider-Risikostufen für adaptiven Schutz | - Erhöhte Risikostufe: Benutzer müssen mindestens drei Exfiltrationssequenzen mit hohem Schweregrad aufweisen. - Moderate Risikostufe: Benutzer müssen mindestens zwei Aktivitäten mit hohem Schweregrad haben (mit Ausnahme einiger Arten von Downloads). - Geringe Risikostufe: Benutzer müssen mindestens eine Aktivität mit hohem Schweregrad haben (mit Ausnahme einiger Arten von Downloads). |

| Zwei neue Richtlinien zur Verhinderung von Datenverlust | Adaptive Protection-Richtlinie für Endpunkt-DLP - Regel mit erhöhter Risikoebene: Blockiert - Moderate/Regel für kleinere Risikostufen : Überwachung - Die Richtlinie wird im Testmodus gestartet (nur Überwachen) Adaptive Protection-Richtlinie für Teams und Exchange DLP - Regel mit erhöhter Risikoebene: Blockiert - Moderate/Regeln für kleinere Risikostufen : Überwachung - Die Richtlinie wird im Testmodus gestartet (nur Überwachen) |

| Neue Richtlinie für bedingten Zugriff (erstellt im reinen Berichtsmodus, damit Benutzer nicht blockiert werden) | 1: Blockieren des Zugriffs für Benutzer mit Insider-Risiko (Vorschau) - Eingeschlossene Benutzer: Alle Benutzer - Ausgeschlossene Gastbenutzer oder externe Benutzer: B2bDirectConnect-Benutzer; OtherExternalUser; ServiceProvider - Cloud-Apps: Alle Apps - Insider-Risikostufen: Erhöht - Zugriff blockieren: Ausgewählt |

Nachdem der Schnelleinrichtungsprozess gestartet wurde, kann es bis zu 72 Stunden dauern, bis die Analysen abgeschlossen sind, die zugehörigen Richtlinien für Insider-Risikomanagement, Verhinderung von Datenverlust und bedingten Zugriff erstellt werden. Sie können erwarten, dass insider-Risikostufen für adaptiven Schutz, Verhinderung von Datenverlust und Aktionen für bedingten Zugriff auf anwendbare Benutzeraktivitäten angewendet werden. Administratoren erhalten eine Benachrichtigungs-E-Mail, sobald der Schnelleinrichtungsprozess abgeschlossen ist.

Benutzerdefinierte Einrichtung

Mit der benutzerdefinierten Setupoption können Sie die Insider-Risikomanagementrichtlinie, die Insider-Risikostufen und die Richtlinien zur Verhinderung von Datenverlust und bedingten Zugriff anpassen, die für den adaptiven Schutz konfiguriert sind. Mit dieser Option können Sie auch diese Elemente konfigurieren, bevor Sie die Adaptive Protection-Verbindungen zwischen Insider-Risikomanagement und Verhinderung von Datenverlust tatsächlich aktivieren. In den meisten Fällen sollte diese Option von Organisationen verwendet werden, die bereits über Richtlinien zum Insider-Risikomanagement und/oder zur Verhinderung von Datenverlust verfügen.

Führen Sie die folgenden Schritte aus, um den adaptiven Schutz mithilfe des benutzerdefinierten Setups zu konfigurieren:

Schritt 1: Create Insider-Risikomanagementrichtlinie

Insider-Risikostufen werden Benutzern zugewiesen, wenn eine richtlinie, die im adaptiven Schutz zugewiesen ist, entweder Benutzeraktivitäten erkennt oder Warnungen generiert, die den Bedingungen der Insider-Risikostufe entsprechen, die Sie im nächsten Schritt definieren. Wenn Sie keine vorhandene Insider-Risikomanagementrichtlinie (in Schritt 2 ausgewählt) verwenden möchten, müssen Sie eine neue Insider-Risikomanagementrichtlinie erstellen. Ihre Insider-Risikomanagementrichtlinie für den adaptiven Schutz sollte Folgendes umfassen:

- Benutzer, deren Aktivität Sie erkennen möchten. Dies können alle Benutzer und Gruppen in Ihrem organization oder nur eine Teilmenge für bestimmte Risikominderungsszenarien oder Testzwecke sein.

- Aktivitäten, die Sie als riskant betrachten, und benutzerdefinierte Schwellenwerte, die die Risikobewertung einer Aktivität beeinflussen. Riskante Aktivitäten können das Senden von E-Mails von Personen außerhalb Ihrer organization oder das Kopieren von Dateien auf USB-Geräte umfassen.

Wählen Sie Create Insider-Risikorichtlinie aus, um den Assistenten für neue Richtlinien zu starten. Die Richtlinienvorlage "Datenlecks " wird im Assistenten automatisch ausgewählt, Sie können jedoch bei Bedarf eine beliebige Richtlinienvorlage auswählen.

Wichtig

Abhängig von der ausgewählten Richtlinienvorlage müssen Sie möglicherweise zusätzliche Einstellungen für die Richtlinie konfigurieren, um potenziell riskante Aktivitäten ordnungsgemäß zu erkennen und entsprechende Warnungen zu erstellen.

Schritt 2: Konfigurieren der Einstellungen der Insider-Risikostufe

Wählen Sie die Registerkarte Insider-Risikostufen aus. Wählen Sie zunächst die Insider-Risikomanagementrichtlinie aus, die Sie für den adaptiven Schutz verwenden möchten. Dies kann entweder die neue Richtlinie sein, die Sie in Schritt 1 erstellt haben, oder eine vorhandene Richtlinie oder Richtlinien, die Sie bereits konfiguriert haben.

Akzeptieren Sie als Nächstes die geltenden integrierten Bedingungen der Insider-Risikostufe, oder erstellen Sie eigene Bedingungen. Abhängig von der Art der ausgewählten Richtlinie spiegeln die Bedingungen der Insider-Risikostufe die anwendbaren Bedingungen im Zusammenhang mit Indikatoren und Aktivitäten wider, die Sie in der Richtlinie konfiguriert haben.

Wenn Sie beispielsweise eine Richtlinie basierend auf der Richtlinienvorlage " Datenlecks " ausgewählt haben, gelten die integrierten Optionen für Insider-Risikostufen für Indikatoren und Aktivitäten, die in dieser Richtlinie verfügbar sind. Wenn Sie eine Richtlinie basierend auf der Richtlinienvorlage Sicherheitsrichtlinienverletzungen ausgewählt haben, werden die integrierten Bedingungen der Insider-Risikostufe automatisch auf Indikatoren und Aktivitäten festgelegt, die in dieser Richtlinie verfügbar sind.

Anpassen einer Insider-Risikostufe für Ihre Richtlinie

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal mit den Anmeldeinformationen für ein Administratorkonto in Ihrem Microsoft 365-organization an.

Wechseln Sie zur Insider-Risikomanagement-Lösung .

Wählen Sie im linken Navigationsbereich Adaptiver Schutz (Vorschau) und dann Insider-Risikostufen aus.

Wählen Sie auf der Seite Insider-Risikostufendie Option Bearbeiten für die Insider-Risikostufe aus, die Sie anpassen möchten (Erhöht, Mittel oder Minder).

Wählen Sie im Bereich Benutzerdefinierte Insider-Risikostufe eine Option im Abschnitt Insider-Risikostufe basierend auf aus:

- Warnung für einen Benutzer generiert oder bestätigt

- Bestimmte Benutzeraktivität

Wenn Sie die Option Warnung generiert oder bestätigt für einen Benutzer ausgewählt haben, können Sie die Schweregrade für Warnungen auswählen, die für einen Benutzer generiert oder bestätigt werden, der diese Insider-Risikostufe verwenden soll. Sie können den Schweregrad für generierte Warnungen und den Schweregrad für bestätigte Warnungen beibehalten oder eine dieser Bedingungen entfernen, wenn Sie nur eine verwenden möchten. Wenn Sie eine dieser Bedingungen wieder hinzufügen müssen, wählen Sie Bedingung hinzufügen und dann die Bedingung aus. Wählen Sie für jede Bedingung den Schweregrad aus, der für die Bedingung angewendet werden soll (Hoch, Mittel oder Niedrig). Wenn eine der Bedingungen erfüllt ist, wird die Insider-Risikostufe einem Benutzer zugewiesen.

Wenn Sie die Option Bestimmte Benutzeraktivität ausgewählt haben, wählen Sie die zu erkennende Aktivität, ihren Schweregrad und die Anzahl der täglichen Vorkommen während des letzten Aktivitätserkennungsfensters aus. Sie müssen die Bedingungen Aktivitäten, Aktivitätsschweregrad und Aktivitätsereignisse während des Erkennungsfensters für diese Insider-Risikostufe konfigurieren.

Für die Bedingung Aktivitäten werden die Optionen, aus denen Sie auswählen können, automatisch für die Arten von Aktivitäten aktualisiert, die Sie mit den in der zugeordneten Richtlinie konfigurierten Indikatoren definiert haben. Aktivieren Sie bei Bedarf das Kontrollkästchen Diese Risikostufe jedem Benutzer zuweisen, dem eine zukünftige Warnung bestätigt wurde, auch wenn die oben genannten Bedingungen nicht erfüllt sind . Wenn alle Bedingungen erfüllt sind, wird die Insider-Risikostufe einem Benutzer zugewiesen.

Geben Sie für die Bedingung Aktivitätsschweregrad den Schweregrad für die Aktivitäten an, die in der täglichen Aktivitätserkenntnisse enthalten sind. Die Optionen sind Hoch, Mittel und Niedrig und basieren auf Risikobewertungsbereichen.

Geben Sie für die Bedingung Aktivitätsereignisse während des Erkennungsfensters an, wie oft ausgewählte Aktivitäten innerhalb des angegebenen Zeitraums für die Erkennung vergangener Aktivitäten erkannt werden müssen. Diese Zahl steht nicht im Zusammenhang mit der Anzahl von Ereignissen, die für eine Aktivität auftreten können. Wenn die Richtlinie beispielsweise erkennt, dass ein Benutzer an einem Tag 20 Dateien von SharePoint heruntergeladen hat, zählt dies als eine tägliche Aktivitätserkenntnisse, die aus 20 Ereignissen besteht.

Wählen Sie Bestätigen aus, um die bedingungen der benutzerdefinierten Insider-Risikostufe anzuwenden, oder Abbrechen , um Ihre Änderungen zu verwerfen.

Wie die Insider-Risikostufe zugewiesen wird, wenn sich ein Benutzer im Bereich mehrerer Richtlinien befindet

Wenn sich ein Benutzer im Bereich für mehrere Richtlinien befindet und der Benutzer Warnungen mit unterschiedlichen Schweregraden erhält, wird dem Benutzer standardmäßig der höchste empfangene Schweregrad zugewiesen. Betrachten Sie beispielsweise eine Richtlinie, die eine Erhöhte Risikostufe zuweist, wenn Benutzer eine Warnung mit hohem Schweregrad erhalten. Wenn ein Benutzer eine Warnung mit niedrigem Schweregrad von Richtlinie 1, eine Warnung mit mittlerem Schweregrad von Richtlinie 2 und eine Warnung mit hohem Schweregrad aus Richtlinie 3 erhält, wird dem Benutzer eine Erhöhte Risikostufe zugewiesen– die Stufe für den höchsten empfangenen Warnungsschweregrad.

Beachten Sie, dass Bedingungen der Insider-Risikostufe in ausgewählten Richtlinien vorhanden sein müssen, um erkannt zu werden. Wenn Sie z. B. die Aktivität Auf USB kopieren auswählen, um eine Risikostufe Mittel zuzuweisen, die Aktivität jedoch nur in einer von drei ausgewählten Richtlinien ausgewählt ist, weisen nur Aktivitäten aus dieser einen Richtlinie die Risikostufe Mittel für diese Aktivität zu.

Schritt 3: Create oder Bearbeiten einer Richtlinie zur Verhinderung von Datenverlust

Erstellen (oder bearbeiten) Sie als Nächstes eine vorhandene Richtlinie zur Verhinderung von Datenverlust, um Aktionen für Benutzer einzuschränken, die ihren Bedingungen der Insider-Risikostufe im adaptiven Schutz entsprechen. Verwenden Sie die folgenden Richtlinien für die Konfiguration Ihrer Richtlinie zur Verhinderung von Datenverlust:

- Sie müssen die Insider-Risikostufe des Benutzers für adaptiven Schutz ist in Ihre Richtlinie zur Verhinderung von Datenverlust einschließen. Diese Richtlinie zur Verhinderung von Datenverlust kann bei Bedarf andere Bedingungen enthalten.

- Obwohl Sie andere Speicherorte in die Richtlinie zur Verhinderung von Datenverlust einschließen können, unterstützt der adaptive Schutz derzeit nur Exchange, Microsoft Teams und Geräte.

Wählen Sie Create Richtlinie aus, um den Assistenten zur Verhinderung von Richtlinien zur Verhinderung von Datenverlust zu starten und eine neue Richtlinie zur Verhinderung von Datenverlust zu erstellen. Wenn Sie über eine vorhandene Richtlinie zur Verhinderung von Datenverlust verfügen, die Sie für den adaptiven Schutz konfigurieren möchten, wechseln Sie im Complianceportal zuRichtlinienzur Verhinderung von> Datenverlust, und wählen Sie die Richtlinie zur Verhinderung von Datenverlust aus, die Sie für den adaptiven Schutz aktualisieren möchten. Anleitungen zum Konfigurieren einer neuen Richtlinie zur Verhinderung von Datenverlust oder zum Aktualisieren einer vorhandenen Richtlinie zur Verhinderung von Datenverlust für den adaptiven Schutz finden Sie unter Informationen zum adaptiven Schutz bei der Verhinderung von Datenverlust: Manuelle Konfiguration.

Tipp

Es wird empfohlen, die Richtlinie zur Verhinderung von Datenverlust (mit Richtlinientipps) zu testen, damit Sie warnungen zur Verhinderung von Datenverlust überprüfen können, um sicherzustellen, dass die Richtlinie wie erwartet funktioniert, bevor Sie den adaptiven Schutz aktivieren.

Schritt 4: Create oder Bearbeiten einer Richtlinie für bedingten Zugriff

Erstellen (oder bearbeiten) Sie als Nächstes eine vorhandene Richtlinie für bedingten Zugriff, um Aktionen für Benutzer einzuschränken, die ihren Bedingungen der Insider-Risikostufe im adaptiven Schutz entsprechen. Verwenden Sie die folgenden Richtlinien für ihre Richtlinienkonfiguration für bedingten Zugriff:

- Legen Sie auf der Seite Bedingter Zugriff, auf der Sie den Zugriff basierend auf Signalen von Bedingungen steuern, die Insider-Risikobedingung auf Ja fest, und wählen Sie dann eine Insider-Risikostufe (erhöht, Mittel oder Minder) aus. Dies ist die Insider-Risikostufe, über die Benutzer verfügen müssen, damit die Richtlinie erzwungen wird.

Wählen Sie Create Richtlinie aus, um den Richtlinien-Assistenten für bedingten Zugriff zu starten und eine neue Richtlinie für bedingten Zugriff zu erstellen. Wenn Sie über eine vorhandene Richtlinie für bedingten Zugriff verfügen, die Sie für den adaptiven Schutz konfigurieren möchten, wechseln Sie im Microsoft Entra Admin Center zu Schutz>Bedingter Zugriff, und wählen Sie die Richtlinie für bedingten Zugriff aus, die Sie für den adaptiven Schutz aktualisieren möchten. Eine Anleitung zum Konfigurieren einer neuen Richtlinie für bedingten Zugriff oder zum Aktualisieren einer vorhandenen Richtlinie für bedingten Zugriff für adaptiven Schutz finden Sie unter Allgemeine Richtlinie für bedingten Zugriff: Insider-risikobasierte Richtlinie.

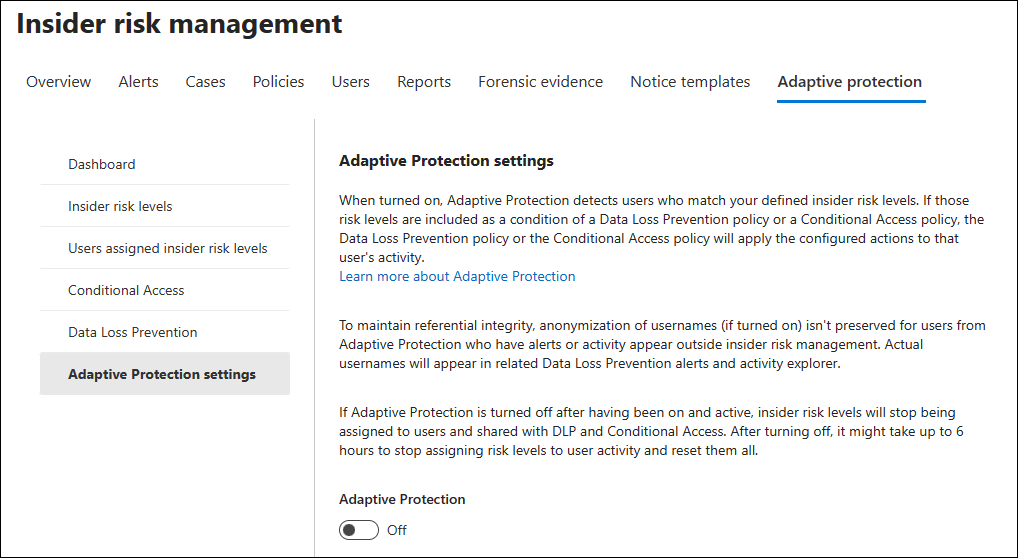

Schritt 5: Aktivieren des adaptiven Schutzes

Nachdem Sie alle vorherigen Schritte abgeschlossen haben, können Sie den adaptiven Schutz aktivieren. Wenn Sie den adaptiven Schutz aktivieren:

- Die Insider-Risikomanagementrichtlinie sucht nach Benutzeraktivitäten, die Ihren Bedingungen der Insider-Risikostufe entsprechen. Falls erkannt, werden die Insider-Risikostufen den Benutzern zugewiesen.

- Benutzer, denen Insider-Risikostufen zugewiesen sind, werden im adaptiven Schutz auf der Registerkarte Benutzer zugewiesene Insider-Risikostufen angezeigt.

- Die Richtlinie zur Verhinderung von Datenverlust wendet Schutzaktionen für alle Benutzer an, die Insider-Risikostufen zugewiesen sind, die in der Richtlinie zur Verhinderung von Datenverlust enthalten sind. Die Richtlinie zur Verhinderung von Datenverlust wird der Registerkarte Verhinderung von Datenverlust im adaptiven Schutz (Vorschau) hinzugefügt. Sie können Details zur Richtlinie zur Verhinderung von Datenverlust anzeigen und Richtlinienbedingungen im Dashboard bearbeiten.

- Die Richtlinie für bedingten Zugriff wendet Schutzaktionen für alle Benutzer an, die Insider-Risikostufen zugewiesen sind, die in der Richtlinie für bedingten Zugriff enthalten sind. Die Richtlinie für bedingten Zugriff wird der Registerkarte Bedingter Zugriff im adaptiven Schutz (Vorschau) hinzugefügt. Sie können Details zur Richtlinie für bedingten Zugriff anzeigen und Richtlinienbedingungen im Dashboard bearbeiten.

Wählen Sie zum Aktivieren des adaptiven Schutzes die Registerkarte Einstellungen für adaptiven Schutz aus, und schalten Sie adaptiver Schutz auf Ein um. Es kann bis zu 36 Stunden dauern, bis Sie erwarten können, dass die Insider-Risikostufen für adaptiven Schutz sowie Aktionen zur Verhinderung von Datenverlust und bedingten Zugriff auf anwendbare Benutzeraktivitäten angewendet werden.

Sehen Sie sich das folgende Video auf dem Microsoft Mechanics-Kanal an, um zu erfahren, wie adaptiver Schutz die Stärke des Datenschutzes basierend auf berechneten Datenschutz-Insider-Risikostufen von Benutzern automatisch anpassen kann.

Verwalten des adaptiven Schutzes

Nachdem Sie den adaptiven Schutz aktiviert haben und Ihre Richtlinien für Insider-Risikomanagement, Verhinderung von Datenverlust und bedingten Zugriff konfiguriert sind, haben Sie Zugriff auf Informationen zu Richtlinienmetriken, aktuellen Benutzern im Gültigkeitsbereich und Insider-Risikostufen, die sich derzeit im Gültigkeitsbereich befinden.

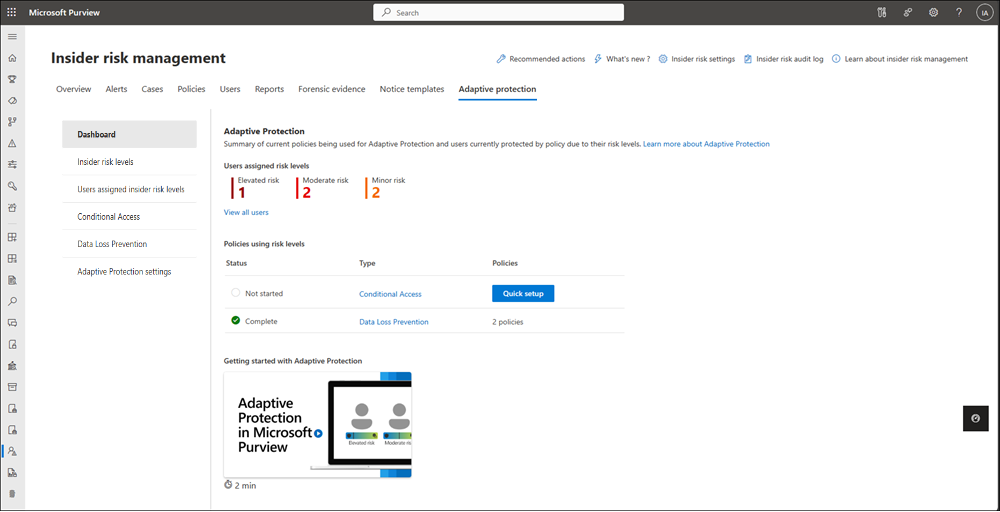

Dashboard

Nachdem Sie entweder den Schnell - oder benutzerdefinierten Setupvorgang abgeschlossen haben, werden auf der Registerkarte Dashboard unter Adaptiver Schutz (Vorschau) Widgets mit zusammenfassenden Informationen zu Insider-Risikostufen für Benutzer, Richtlinien für bedingten Zugriff und Richtlinien zur Verhinderung von Datenverlust angezeigt.

- Benutzern zugewiesene Insider-Risikostufen: Zeigt die Anzahl der Benutzer für jede Insider-Risikostufe an (Erhöhtes Risiko, Mittleres Risiko und Kleineres Risiko).

- Richtlinien mit Insider-Risikostufen: Zeigt die status von Richtlinien (Nicht gestartet oder abgeschlossen), den Typ der Richtlinie (bedingter Zugriff oder Verhinderung von Datenverlust) und die Anzahl der konfigurierten Richtlinien für jeden Richtlinientyp an. Wenn kein Richtlinientyp konfiguriert wurde, können Sie die Schaltfläche Schnelleinrichtung auswählen, um die Richtlinie zu konfigurieren.

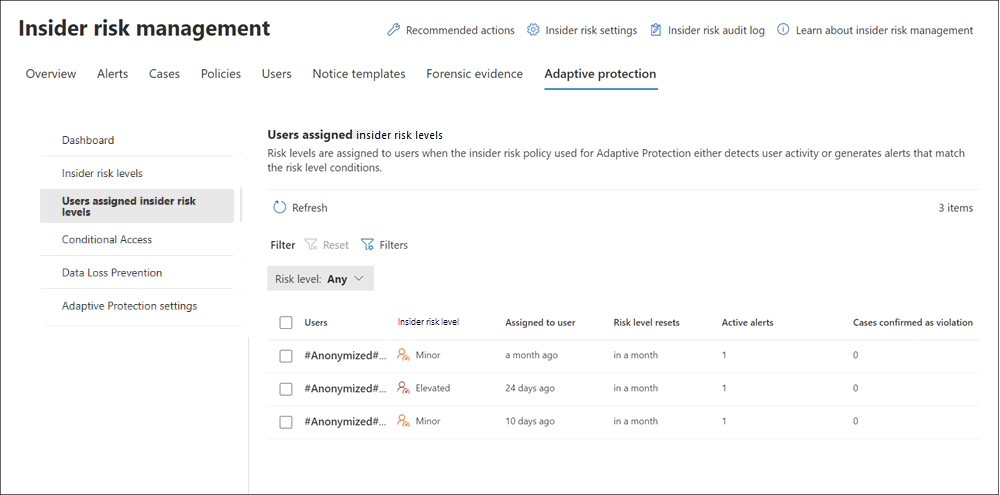

Benutzer, denen Insider-Risikostufen zugewiesen sind

Benutzer, denen eine Insider-Risikostufe im adaptiven Schutz zugewiesen wurde, werden auf der Registerkarte Benutzer zugewiesene Insider-Risikostufen angezeigt. Sie können die folgenden Informationen für jeden Benutzer überprüfen:

Benutzer: Listen den Benutzernamen. Wenn für Richtlinien zur Verhinderung von Datenverlust die Option Anonymisierte Versionen von Benutzernamen anzeigen in den Einstellungen für das Insider-Risikomanagement ausgewählt ist, werden anonymisierte Benutzernamen angezeigt. Bei Richtlinien für bedingten Zugriff werden Benutzernamen nicht anonymisiert, auch wenn die Einstellung Anonymisierte Versionen von Benutzernamen anzeigen aktiviert ist.

Wichtig

Um die referenzielle Integrität aufrechtzuerhalten, wird die Anonymisierung von Benutzernamen (sofern aktiviert) für Benutzer vom adaptiven Schutz, die Warnungen oder Aktivitäten außerhalb des Insider-Risikomanagements haben, nicht beibehalten. Tatsächliche Benutzernamen werden in zugehörigen Warnungen zur Verhinderung von Datenverlust und im Aktivitäts-Explorer angezeigt.

Insider-Risikostufe: Die aktuelle Insider-Risikostufe, die dem Benutzer zugewiesen ist.

Benutzer zugewiesen: Die Anzahl der Tage oder Monate, die vergangen sind, seit dem Benutzer eine Insider-Risikostufe zugewiesen wurde.

Zurücksetzen der Risikostufe: Die Anzahl der Tage, bis die Insider-Risikostufe automatisch für den Benutzer zurückgesetzt wird.

Um die Insider-Risikostufe für einen Benutzer manuell zurückzusetzen, wählen Sie den Benutzer und dann Ablauf aus. Diesem Benutzer wird keine Insider-Risikostufe mehr zugewiesen. Vorhandene Warnungen oder Fälle für diesen Benutzer werden nicht entfernt. Wenn dieser Benutzer in der ausgewählten Insider-Risikomanagementrichtlinie enthalten ist, wird erneut eine Insider-Risikostufe zugewiesen, wenn ein auslösendes Ereignis erkannt wird.

Aktive Warnungen: Die Anzahl der aktuellen Insider-Risikomanagementwarnungen für den Benutzer.

Als Verstoß bestätigte Fälle: Die Anzahl der bestätigten Fälle für den Benutzer.

Groß-/Kleinschreibung: Der Name des Falls.

Bei Bedarf können Sie Benutzer nach Insider-Risikostufe filtern.

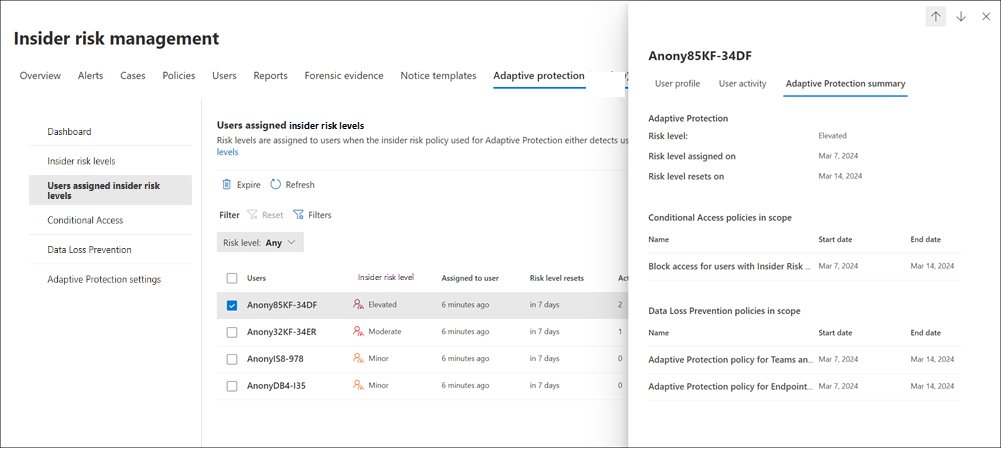

Um detaillierte Informationen zu Insider-Risiken und adaptivem Schutz für einen bestimmten Benutzer anzuzeigen, wählen Sie den Benutzer aus, um den Bereich mit den Benutzerdetails zu öffnen. Der Detailbereich enthält drei Registerkarten: Benutzerprofil, Benutzeraktivität und Zusammenfassung des adaptiven Schutzes. Informationen zu den Registerkarten Benutzerprofil und Benutzeraktivität finden Sie unter Anzeigen von Benutzerdetails.

Auf der Registerkarte Zusammenfassung des adaptiven Schutzes werden Informationen in vier Abschnitten zusammengefasst:

- Adaptiver Schutz: In diesem Abschnitt werden Informationen zur aktuellen Risikostufe, der zugewiesenen Risikostufe und zum Zurücksetzen der Risikostufe für den Benutzer angezeigt.

- Richtlinien zur Verhinderung von Datenverlust im Bereich (dynamisch): In diesem Abschnitt werden alle Richtlinien zur Verhinderung von Datenverlust angezeigt, die sich derzeit im Bereich des Benutzers befinden, sowie das Start- und Enddatum für die Richtlinie. Dies basiert auf der Insider-Risikostufe für den Benutzer und der Richtlinienkonfiguration zur Verhinderung von Datenverlust für Insider-Risikostufen. Wenn ein Benutzer beispielsweise über Aktivitäten verfügt, die als Erhöhte Risikostufe für Insider-Risikomanagementrichtlinien definiert wurden, und zwei Richtlinien zur Verhinderung von Datenverlust mit der Bedingung Erhöhte Risikostufe konfiguriert sind, werden diese beiden Richtlinien zur Verhinderung von Datenverlust hier für den Benutzer angezeigt.

- Richtlinien für bedingten Zugriff im Bereich (dynamisch): In diesem Abschnitt werden alle Richtlinien für bedingten Zugriff angezeigt, die sich derzeit im Bereich des Benutzers befinden, sowie das Start- und Enddatum für die Richtlinie. Dies basiert auf der Insider-Risikostufe für den Benutzer und der Richtlinienkonfiguration für bedingten Zugriff für Insider-Risikostufen. Wenn ein Benutzer beispielsweise über Aktivitäten verfügt, die als Erhöhte Risikostufe für Insider-Risikomanagementrichtlinien definiert wurden, und eine Richtlinie für bedingten Zugriff mit der Bedingung Erhöhte Risikostufe konfiguriert ist, wird die Richtlinie für bedingten Zugriff hier für den Benutzer angezeigt.

- Insider-Risikorichtlinie für adaptiven Schutz: In diesem Abschnitt werden alle Insider-Risikomanagementrichtlinien angezeigt, in denen sich der Benutzer derzeit im Gültigkeitsbereich befindet.

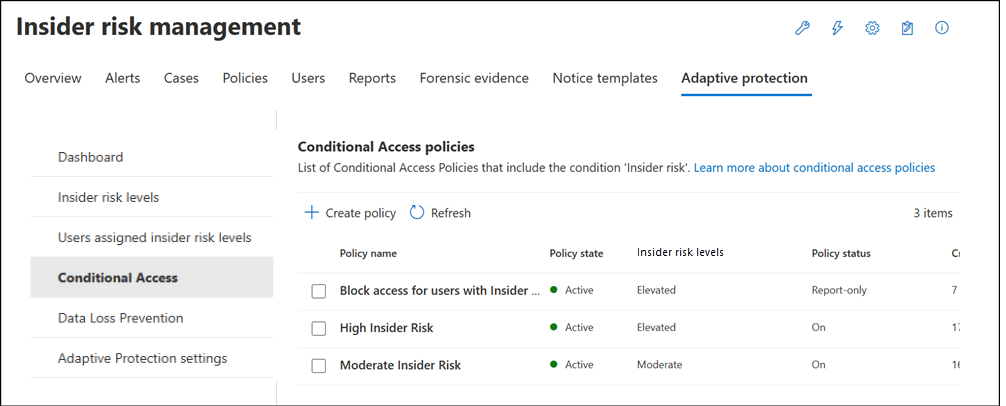

Richtlinien für bedingten Zugriff

Auf der Seite Richtlinien für bedingten Zugriff werden alle Richtlinien für bedingten Zugriff angezeigt, die die Insider-Risikobedingung verwenden. Sie können die folgenden Informationen für jede Richtlinie überprüfen:

- Richtlinienname: Der Name der Richtlinie für bedingten Zugriff.

- Richtlinienstatus: Der aktuelle Status der Richtlinie. Die Werte sind Aktiv oder Inaktiv.

- Insider-Risikostufen: Die Insider-Risikostufen, die in der Richtlinie für bedingten Zugriff unter Verwendung der Bedingung "Insider-Risiko " enthalten sind. Die Optionen sind erhöhte, mittlere oder kleinere Risikostufen.

- Policy status: Die aktuelle status der Richtlinie für bedingten Zugriff. Die Optionen sind Ein oder Test mit Benachrichtigungen.

- Erstellt am: Das Datum, an dem die Richtlinie für bedingten Zugriff erstellt wurde.

- Letzte Änderung: Das Datum, an dem die Bedingungsrichtlinie zuletzt bearbeitet wurde.

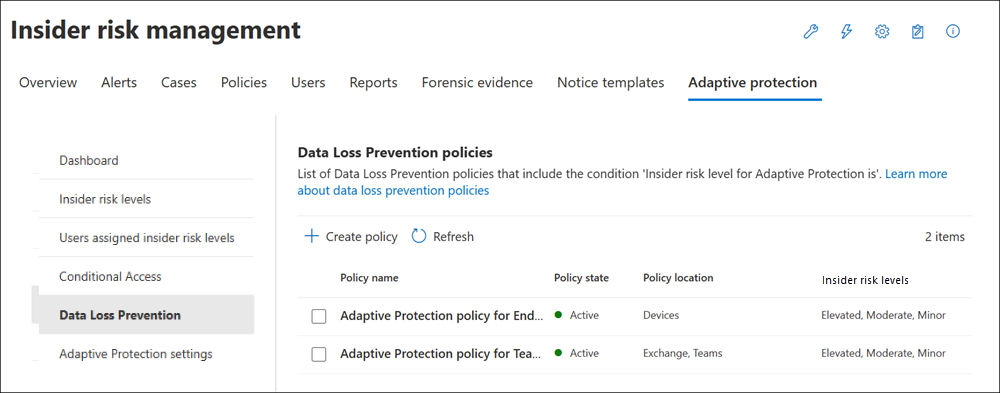

Richtlinien zur Verhinderung von Datenverlust

Auf der Seite Richtlinien zur Verhinderung von Datenverlust werden alle Richtlinien zur Verhinderung von Datenverlust angezeigt, die die Insider-Risikostufe für adaptiven Schutz ist bedingung verwenden. Sie können die folgenden Informationen für jede Richtlinie überprüfen:

- Richtlinienname: Der Name der Richtlinie zur Verhinderung von Datenverlust.

- Richtlinienstatus: Der aktuelle Status der Richtlinie. Die Werte sind Aktiv oder Inaktiv.

- Richtlinienspeicherort: Die In der Richtlinie zur Verhinderung von Datenverlust enthaltenen Speicherorte . Derzeit unterstützt der adaptive Schutz nur Exchange, Teams und Geräte.

- Insider-Risikostufen: Die Insider-Risikostufen, die in der Richtlinie zur Verhinderung von Datenverlust mit der Insider-Risikostufe für adaptiven Schutz enthalten sind, ist Bedingung. Die Optionen sind erhöhte, mittlere oder kleinere Risikostufen.

- Policy status: Die aktuelle status der Richtlinie zur Verhinderung von Datenverlust. Die Optionen sind Ein oder Test mit Benachrichtigungen.

- Erstellt: Das Datum, an dem die Richtlinie zur Verhinderung von Datenverlust erstellt wurde.

- Letzte Änderung: Das Datum, an dem die Richtlinie zur Verhinderung von Datenverlust zuletzt bearbeitet wurde.

Optimieren der Einstellungen der Insider-Risikostufe

Möglicherweise stellen Sie nach der Überprüfung von Benutzern mit Risikostufen fest, dass Sie zu viele oder zu wenige Benutzer haben, denen eine Insider-Risikostufe zugewiesen ist. Sie können zwei Methoden verwenden, um Ihre Richtlinienkonfigurationen zu optimieren, um die Anzahl der Benutzer zu verringern oder zu erhöhen, denen Insider-Risikostufen zugewiesen sind:

- Ändern Sie die Einstellungen der Insider-Risikostufe. Sie können Ihre Schwellenwerte anpassen, um einem Benutzer eine Insider-Risikostufe zuzuweisen:

- Erhöhen oder verringern Sie den Schweregrad der Aktivität, die erforderlich ist, um eine Insider-Risikostufe zuzuweisen. Wenn beispielsweise zu wenige Benutzer mit Insider-Risikostufen angezeigt werden, können Sie den Aktivitäts- oder Warnungsschweregrad reduzieren.

- Wenn die Insider-Risikostufe auf einer bestimmten Benutzeraktivität basiert, erhöhen oder verringern Sie die Aktivitätsereignisse während des Erkennungsfensters. Wenn z. B. zu wenige Benutzer mit Insider-Risikostufen angezeigt werden, können Sie die Aktivitätsereignisse reduzieren.

- Ändern Sie, worauf die Insider-Risikostufe basiert. Wenn beispielsweise zu viele Benutzer mit Insider-Risikostufen angezeigt werden, können Sie eine Insider-Risikostufe nur zuweisen, wenn die Warnung bestätigt wird, um die Anzahl der Benutzer zu verringern.

- Ändern von Richtlinienschwellenwerten. Da Insider-Risikostufen basierend auf Richtlinienerkennungen zugewiesen werden, können Sie auch Ihre Richtlinie ändern, wodurch wiederum die Anforderungen zum Zuweisen einer Insider-Risikostufe geändert werden. Sie können eine Richtlinie ändern, indem Sie die Richtlinienschwellenwerte erhöhen oder verringern, die zu Aktivitäten und Warnungen mit hohem/mittlerem/niedrigem Schweregrad führen.

Deaktivieren des adaptiven Schutzes

Es kann bestimmte Szenarien geben, in dem Sie den adaptiven Schutz vorübergehend deaktivieren müssen. Um den adaptiven Schutz zu deaktivieren, wählen Sie die Registerkarte Einstellungen für adaptiven Schutz aus, und schalten Sie adaptiver Schutz auf Aus.

Wenn der adaptive Schutz deaktiviert ist, nachdem sie aktiviert und aktiv waren, werden die Insider-Risikostufen nicht mehr benutzern zugewiesen und mit der Verhinderung von Datenverlust und bedingtem Zugriff geteilt, und alle vorhandenen Insider-Risikostufen für Benutzer werden zurückgesetzt. Nach dem Deaktivieren des adaptiven Schutzes kann es bis zu 6 Stunden dauern, bis die Benutzeraktivität keine Insider-Risikostufen mehr zugewiesen und alle zurückgesetzt wurden. Die Richtlinien für Insider-Risikomanagement, Verhinderung von Datenverlust und bedingten Zugriff werden nicht automatisch gelöscht.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für