Features in Configuration Manager Technical Preview-Version 2002.2

Gilt für: Configuration Manager (Technical Preview-Branch)

In diesem Artikel werden die Features vorgestellt, die in der Technical Preview für Configuration Manager Version 2002.2 verfügbar sind. Installieren Sie diese Version, um Ihre Technical Preview-Website zu aktualisieren und neue Features hinzuzufügen.

Lesen Sie den Technical Preview-Artikel , bevor Sie dieses Update installieren. In diesem Artikel werden sie mit den allgemeinen Anforderungen und Einschränkungen für die Verwendung einer Technical Preview vertraut, mit der Aktualisierung zwischen Versionen und mit der Bereitstellung von Feedback vertraut.

In den folgenden Abschnitten werden die neuen Features beschrieben, die Sie in dieser Version ausprobieren können:

Microsoft Intune Mandantenanfügung: Gerätesynchronisierung und Geräteaktionen

Microsoft Intune Produktfamilie ist eine integrierte Lösung für die Verwaltung all Ihrer Geräte. Microsoft vereint Configuration Manager und Intune in einer einzigen Konsole namens Microsoft Intune Admin Center. Ab dieser Version können Sie Ihre Configuration Manager Geräte in den Clouddienst hochladen und aktionen auf dem Blatt Geräte im Admin Center ausführen.

Voraussetzungen

- Ein Konto, bei dem es sich um einen globalen Administrator handelt, für die Anmeldung beim Anwenden dieser Änderung. Weitere Informationen finden Sie unter Microsoft Entra Administratorrollen.

- Beim Onboarding werden eine Drittanbieter-App und ein Erstanbieterdienstprinzipal in Ihrem Microsoft Entra Mandanten erstellt.

- Eine öffentliche Azure-Cloudumgebung.

- Für das Benutzerkonto, das Geräteaktionen auslöst, gelten die folgenden Voraussetzungen:

- Wurde mit Microsoft Entra Benutzerermittlung ermittelt.

- Wurde mit der Active Directory-Benutzerermittlung ermittelt.

- Die Berechtigung Ressource benachrichtigen unter der Objektklasse Collections in Configuration Manager.

- Aktivieren Sie diese Vorabversionsfunktion unterVerwaltungsübersicht>>Updates und Wartungsfeatures>.

Internetendpunkte

https://aka.ms/configmgrgatewayhttps://*.manage.microsoft.com

Protokolldateien

Verwenden Sie die folgenden Protokolle, die sich auf dem Dienstverbindungspunkt befinden:

- CMGatewaySyncUploadWorker.log

- CMGatewayNotificationWorker.log

Bekannte Probleme

Nach dem Onboarding ist ein Neustart des SMS_EXECUTIVE Diensts erforderlich. Der Dienstneustart ist eine einmalige Aktion und nur für diese Technical Preview.

Probieren Sie es aus!

Versuchen Sie, die Aufgaben auszuführen. Senden Sie dann Feedback mit Ihren Gedanken zum Feature.

Aktivieren des Geräteuploads

- Wenn Die Co-Verwaltung derzeit aktiviert ist, bearbeiten Sie Die Eigenschaften der Co-Verwaltung , um den Geräteupload zu aktivieren.

- Wenn Die Co-Verwaltung nicht aktiviert ist, aktivieren Sie den Geräteupload mithilfe des Assistenten zum Konfigurieren der Co-Verwaltung.

- Sie können Ihre Geräte hochladen, ohne die automatische Registrierung für die gemeinsame Verwaltung oder den Wechsel von Arbeitslasten zu Intune zu aktivieren.

- Alle in Configuration Manager verwalteten Geräte mit Ja in der Spalte Client werden hochgeladen. Falls benötigt, können Sie das Hochladen auf eine einzelne Gerätesammlung beschränken.

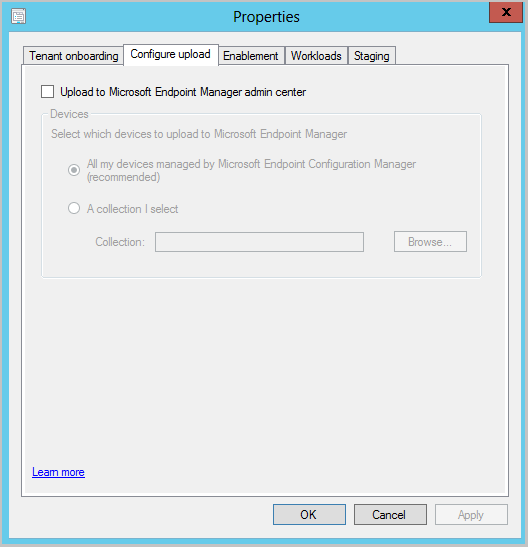

Bearbeiten von Co-Verwaltungseigenschaften zum Aktivieren des Geräteuploads

Wenn Die Co-Verwaltung derzeit aktiviert ist, bearbeiten Sie die Eigenschaften der Co-Verwaltung, um den Geräteupload zu aktivieren, indem Sie die folgenden Anweisungen befolgen:

Wechseln Sie in der Configuration Manager Verwaltungskonsole zuVerwaltungsübersicht>>Cloud Services>Co-Management.

Klicken Sie mit der rechten Maustaste auf die Co-Verwaltungseinstellungen, und wählen Sie Eigenschaften aus.

Klicken Sie in der Registerkarte Upload konfigurieren auf Upload ins Microsoft Endpoint Manager Admin Center. Klicken Sie auf Anwenden.

- Die Standardeinstellung für den Geräteupload ist Alle meine Geräte, die von Microsoft Endpoint Configuration Manager verwaltet werden. Falls benötigt, können Sie das Hochladen auf eine einzelne Gerätesammlung beschränken.

Melden Sie sich mit Ihrem globalen Administratorkonto an, wenn Sie dazu aufgefordert werden.

Klicken Sie auf Ja, um die Benachrichtigung Microsoft Entra Anwendung erstellen zu akzeptieren. Diese Aktion stellt einen Dienstprinzipal bereit und erstellt eine Microsoft Entra Anwendungsregistrierung, um die Synchronisierung zu vereinfachen.

Klicken Sie auf OK , um die Co-Verwaltungseigenschaften zu beenden, nachdem Sie Änderungen vorgenommen haben.

Verwenden des Assistenten zum Konfigurieren der Co-Verwaltung zum Aktivieren des Geräteuploads

Wenn Die Co-Verwaltung nicht aktiviert ist, aktivieren Sie den Geräteupload mithilfe des Assistenten zum Konfigurieren der Co-Verwaltung . Sie können Ihre Geräte hochladen, ohne die automatische Registrierung für die gemeinsame Verwaltung oder den Wechsel von Arbeitslasten zu Intune zu aktivieren. Aktivieren Sie den Geräteupload mithilfe der folgenden Anweisungen:

Wechseln Sie in der Configuration Manager Verwaltungskonsole zuVerwaltungsübersicht>>Cloud Services>Co-Management.

Klicken Sie im Menüband auf Co-Verwaltung konfigurieren , um den Assistenten zu öffnen.

Wählen Sie auf der Seite MandantenonboardingAzurePublicCloud für Ihre Umgebung aus. Azure Government Cloud wird nicht unterstützt.

Klicken Sie auf Anmelden. Melden Sie sich mit Ihrem Global Administrator-Konto an.

Achten Sie darauf, dass die Option Upload zum Microsoft Endpoint Manager Admin Center auf der Seite Mandantenonboarding ausgewählt ist.

- Wenn Sie die Co-Verwaltung gerade nicht aktivieren wollen, stellen Sie sicher, dass die Option Automatische Clientregistrierung für Co-Verwaltung aktivieren nicht aktiviert ist. Wenn Sie die Co-Verwaltung allerdings aktivieren wollen, aktivieren Sie diese Option.

- Wenn Sie die Co-Verwaltung zusammen mit dem Upload von Geräten aktivieren, werden im Assistenten weitere Seiten zum Ausfüllen angezeigt. Weitere Informationen finden Sie unter Aktivieren der Co-Verwaltung.

Klicken Sie auf Weiter und dann auf Ja, um die Benachrichtigung Microsoft Entra Anwendung erstellen zu akzeptieren. Diese Aktion stellt einen Dienstprinzipal bereit und erstellt eine Microsoft Entra Anwendungsregistrierung, um die Synchronisierung zu vereinfachen.

Wählen Sie auf der Seite Upload konfigurieren die empfohlene Einstellung für den Geräteupload für Alle meine Geräte, die von Microsoft Endpoint Configuration Manager verwaltet werden aus. Falls benötigt, können Sie das Hochladen auf eine einzelne Gerätesammlung beschränken.

Klicken Sie auf Zusammenfassung , um Ihre Auswahl zu überprüfen, und klicken Sie dann auf Weiter.

Wenn der Assistent abgeschlossen ist, klicken Sie auf Schließen.

Überprüfen Des Uploads und Ausführen von Geräteaktionen

Protokolle überprüfen

- Öffnen Sie CMGatewaySyncUploadWorker.log aus configMgr <install directory>\Logs.

- Der Zeitpunkt für die nächste Synchronisierung ist in Protokolleinträgen wie

Next run time will be at approximately: 02/28/2020 16:35:31enthalten. - Suchen Sie für Uploads von Geräten nach ähnlichen Protokolleinträgen wie

Batching N records. N ist die Anzahl der In die Cloud hochgeladenen Geräte. - Alle 15 Minuten werden eventuelle Änderungen hochgeladen. Nachdem Änderungen hochgeladen wurden, kann es weitere 5 bis 10 Minuten dauern, bis Clientänderungen im Microsoft Intune Admin Center angezeigt werden.

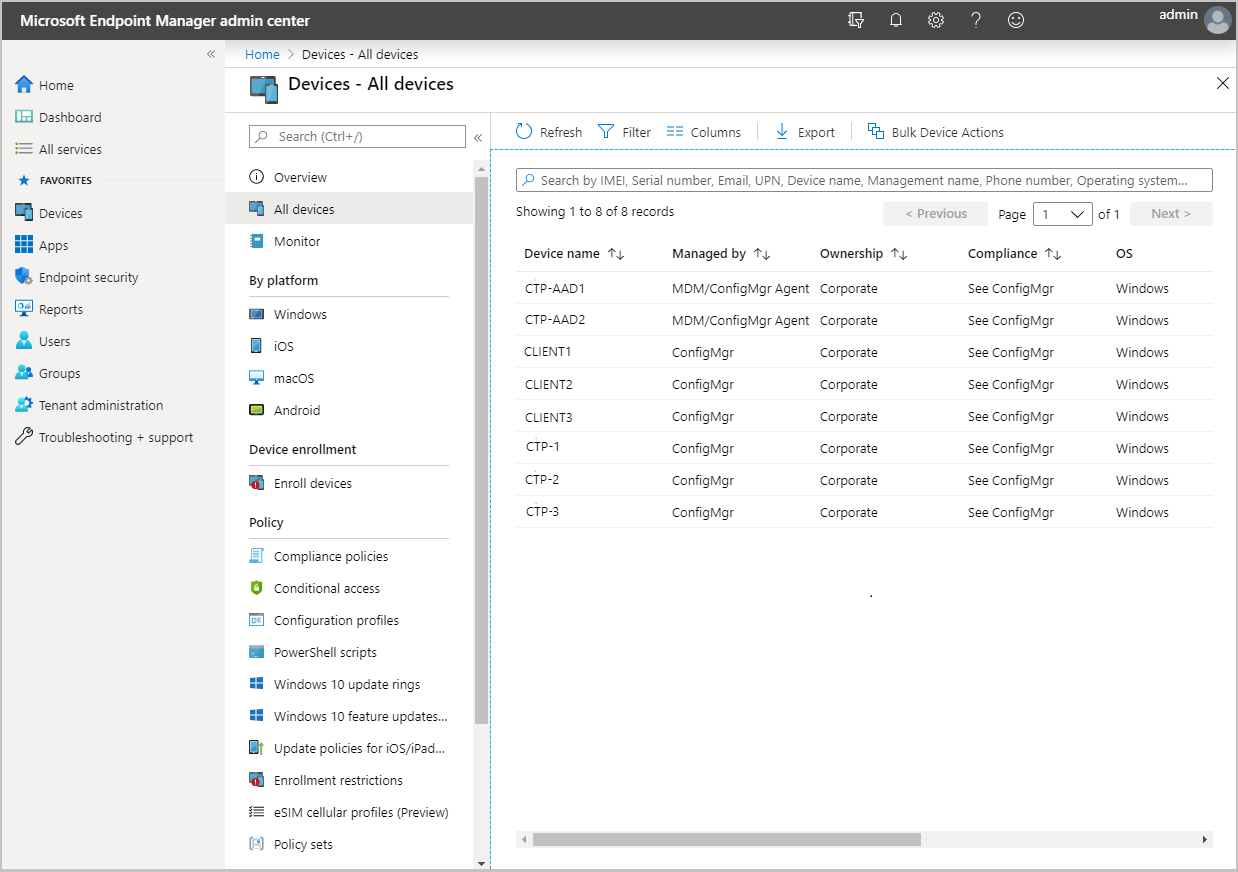

Durchführen von Geräteaktionen

Navigieren Sie in einem Browser zu

https://intune.microsoft.com.Klicken Sie auf Geräte und dann auf Alle Geräte, um die hochgeladenen Geräte anzuzeigen. Sie werden sehen, dass in der Spalte Verwaltet von für die hochgeladenen Geräte ConfigMgr angegeben ist.

Klicken Sie auf ein Gerät, um die Seite Übersicht zu laden.

Klicken Sie auf eine der folgenden Aktionen:

- Computerrichtlinie synchronisieren

- Benutzerrichtlinie synchronisieren

- App-Evaluierungszyklus

Verwaltungs-Erkenntnisregeln für die ordnungsgemäße HTTPS-Konfiguration

Dieses Release enthält weitere Verwaltungserkenntnisse , die Ihnen helfen, Ihre Website für das Hinzufügen einer sicheren HTTPS-Kommunikation zu konfigurieren:

Websites, die nicht über die richtige HTTPS-Konfiguration verfügen: Diese Regel listet Websites in Ihrer Hierarchie auf, die nicht ordnungsgemäß für HTTPS konfiguriert sind. Diese Konfiguration verhindert, dass die Website die Ergebnisse der Sammlungsmitgliedschaft mit Microsoft Entra Gruppen synchronisiert. Dies kann dazu führen, dass Azure AD Sync nicht alle Geräte hochlädt. Die Verwaltung dieser Clients funktioniert möglicherweise nicht ordnungsgemäß.

Geräte, die nicht in Microsoft Entra-ID hochgeladen wurden: Diese Regel listet Geräte auf, die nicht in Microsoft Entra ID hochgeladen werden, da die Website nicht ordnungsgemäß für HTTPS konfiguriert ist.

Konfigurieren Sie für beide Regeln erweitertes HTTP, oder aktivieren Sie mindestens einen Verwaltungspunkt für HTTPS. Diese Regeln werden nicht angezeigt, wenn Sie den Standort zuvor für die HTTPS-Kommunikation konfiguriert haben.

Verbesserungen an der BitLocker-Verwaltung

In Configuration Manager Current Branch-Version 1910 mussten Sie einen Verwaltungspunkt https-aktivieren, um den BitLocker-Wiederherstellungsdienst zu integrieren. Die HTTPS-Verbindung ist erforderlich, um die Wiederherstellungsschlüssel im gesamten Netzwerk vom Configuration Manager Client bis zum Verwaltungspunkt zu verschlüsseln. Das Konfigurieren des Verwaltungspunkts und aller Clients für HTTPS kann für viele Kunden eine Herausforderung darstellen.

Ab dieser Version gilt die HTTPS-Anforderung für die IIS-Website, auf der der Wiederherstellungsdienst gehostet wird, und nicht für die gesamte Verwaltungspunktrolle. Diese Änderung lockert die Zertifikatanforderungen und verschlüsselt weiterhin die Wiederherstellungsschlüssel während der Übertragung.

Jetzt kann die Eigenschaft Clientverbindungen des Verwaltungspunkts HTTP oder HTTPS sein. Wenn der Verwaltungspunkt für HTTP konfiguriert ist, um den BitLocker-Wiederherstellungsdienst zu unterstützen:

Abrufen eines Serverauthentifizierungszertifikats. Binden Sie das Zertifikat an die IIS-Website auf dem Verwaltungspunkt, der den BitLocker-Wiederherstellungsdienst hostet.

Konfigurieren Sie Clients so, dass sie dem Serverauthentifizierungszertifikat vertrauen. Es gibt zwei Methoden, um diese Vertrauensstellung zu erreichen:

Verwenden Sie ein Zertifikat von einem öffentlichen und global vertrauenswürdigen Zertifikatanbieter. Windows-Clients enthalten vertrauenswürdige Stammzertifizierungsstellen (CAs) von diesen Anbietern. Wenn Sie ein Serverauthentifizierungszertifikat verwenden, das von einem dieser Anbieter ausgestellt wurde, sollten Ihre Clients diesem automatisch vertrauen.

Verwenden Sie ein Zertifikat, das von einer Zertifizierungsstelle aus der Public Key-Infrastruktur (PKI) Ihres organization ausgestellt wurde. Die meisten PKI-Implementierungen fügen windows-Clients die vertrauenswürdigen Stammzertifizierungsstellen hinzu. Beispiel: Verwenden von Active Directory-Zertifikatdiensten mit Gruppenrichtlinie. Wenn Sie das Serverauthentifizierungszertifikat von einer Zertifizierungsstelle ausstellen, der Ihre Clients nicht automatisch vertrauen, fügen Sie den Clients das vertrauenswürdige Stammzertifikat der Zertifizierungsstelle hinzu.

Tipp

Die einzigen Clients, die mit dem Wiederherstellungsdienst kommunizieren müssen, sind die Clients, für die Sie eine BitLocker-Verwaltungsrichtlinie als Ziel verwenden möchten und die eine Clientverwaltungsregel enthalten.

Verwenden Sie auf dem Client bitLockerManagementHandler.log , um probleme mit dieser Verbindung zu beheben. Für die Konnektivität mit dem Wiederherstellungsdienst zeigt das Protokoll die URL an, die der Client verwendet. Suchen Sie einen Eintrag, der mit Checking for Recovery Service atbeginnt.

Verbesserungen bei der Unterstützung für ARM64-Geräte

Dieses Release verbessert die Unterstützung für Geräte mit dem ARM64-Prozessor. Die ARM64-Plattform (All Windows 10) ist jetzt in der Liste der unterstützten Betriebssystemversionen für die folgenden Objekte verfügbar:

- Unterstützte Plattformen für Konfigurationselemente

- Anforderungen an den Anwendungsbereitstellungstyp

- Paketprogrammanforderungen

- Erweiterte Eigenschaften der Tasksequenz

Hinweis

Wenn Sie zuvor die Windows 10-Plattform der obersten Ebene ausgewählt haben, hat diese Aktion automatisch sowohl Alle Windows 10 (64-Bit) als auch Alle Windows 10 (32-Bit) ausgewählt. Diese neue Plattform wird nicht automatisch ausgewählt. Wenn Sie Alle Windows 10 (ARM64) hinzufügen möchten, wählen Sie es manuell in der Liste aus.

Weitere Informationen zur Unterstützung von Configuration Manager für ARM64-Geräte finden Sie unter Windows 10 auf ARM64.

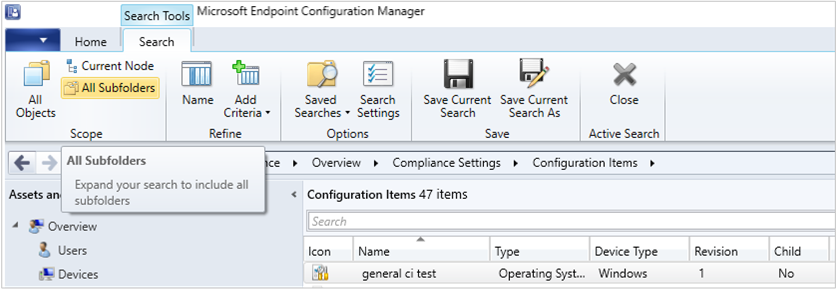

Durchsuchen aller Unterordner nach Konfigurationselementen und Konfigurationsbaselines

Ähnlich wie in früheren Versionen können Sie jetzt die Suchoption Alle Unterordner auf den Knoten Konfigurationselemente und Konfigurationsbaselines verwenden.

Unterstützung für 64-Bit macOS Catalina

Configuration Manager unterstützt jetzt die 64-Bit macOS Catalina Version 10.15. Weitere Informationen finden Sie unter Unterstützte Betriebssystemversionen für Clients und Geräte.

Sie können auch Microsoft Intune verwenden, um macOS-Geräte zu verwalten. Weitere Informationen finden Sie unter Bereitstellungshandbuch: Verwalten von macOS-Geräten in Microsoft Intune.

Verbesserungen beim Erweitern und Migrieren eines lokalen Standorts zu Microsoft Azure

Das Erweitern und Migrieren eines lokalen Standorts zu Microsoft Azure unterstützt jetzt die Bereitstellung mehrerer Standortsystemrollen auf einem einzelnen virtuellen Azure-Computer. Sie können Standortsystemrollen hinzufügen, nachdem die anfängliche Bereitstellung des virtuellen Azure-Computers abgeschlossen wurde. Führen Sie die folgenden Schritte aus, um einem vorhandenen virtuellen Computer eine neue Rolle hinzuzufügen:

- Klicken Sie auf der Registerkarte Bereitstellungen in Azure auf eine VM-Bereitstellung mit einer abgeschlossenen status.

- Klicken Sie auf die Schaltfläche Neu erstellen , um dem virtuellen Computer eine zusätzliche Rolle hinzuzufügen.

Microsoft Configuration Manager Cloudfeatures

Wenn neue cloudbasierte Features im Microsoft Intune Admin Center oder anderen angefügten Clouddiensten für Ihre lokale Configuration Manager-Installation verfügbar sind, können Sie diese neuen Features jetzt in der Configuration Manager-Konsole verwenden. Weitere Informationen zum Aktivieren von Features in der Configuration Manager-Konsole finden Sie unter Aktivieren optionaler Features aus Updates.

Nächste Schritte

Weitere Informationen zum Installieren oder Aktualisieren des Technical Preview-Branchs finden Sie unter Technical Preview.

Weitere Informationen zu den verschiedenen Verzweigungen von Configuration Manager finden Sie unter Welchen Branch von Configuration Manager sollte ich verwenden?.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für