Funktionen in Technical Preview 1610 für Configuration Manager

Gilt für: Configuration Manager (Technical Preview-Branch)

In diesem Artikel werden die Features vorgestellt, die in der Technical Preview für Configuration Manager Version 1610 verfügbar sind. Sie können diese Version installieren, um Ihre Configuration Manager Technical Preview-Website zu aktualisieren und neue Funktionen hinzuzufügen. Lesen Sie vor der Installation dieser Version der Technical Preview das Einführungsthema Technical Preview für Configuration Manager, um sich mit den allgemeinen Anforderungen und Einschränkungen für die Verwendung einer Technical Preview vertraut zu machen, wie Sie zwischen Versionen aktualisieren und Feedback zu den Features in einer Technical Preview geben.

Im Folgenden finden Sie neue Features, die Sie mit dieser Version ausprobieren können.

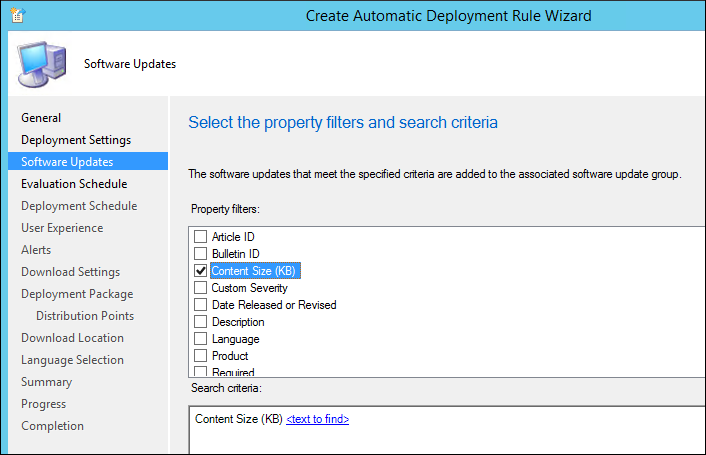

Filtern nach Inhaltsgröße in Regeln für die automatische Bereitstellung

Sie können jetzt nach der Inhaltsgröße für Softwareupdates in Regeln für die automatische Bereitstellung filtern. Beispielsweise können Sie den Filter Inhaltsgröße (KB) auf < 2048 festlegen, um nur Softwareupdates herunterzuladen, die kleiner als 2 MB sind. Die Verwendung dieses Filters verhindert, dass große Softwareupdates automatisch heruntergeladen werden, um die vereinfachte Windows-Down-Level-Wartung besser zu unterstützen, wenn die Netzwerkbandbreite begrenzt ist. Weitere Informationen finden Sie unter Configuration Manager und Vereinfachte Windows-Wartung unter betriebssystemabgeschalteten Betriebssystemen.

So konfigurieren Sie das Feld "Inhaltsgröße"

Navigieren Sie zum Konfigurieren des Felds Inhaltsgröße (KB) im Assistenten zum Erstellen automatischer Bereitstellungsregeln zur Seite Software Updates, wenn Sie eine ADR erstellen, oder wechseln Sie in den Eigenschaften für einen vorhandenen ADR zur Registerkarte Software Updates.

Verbesserte Funktionalität für erforderliche Softwaredialoge

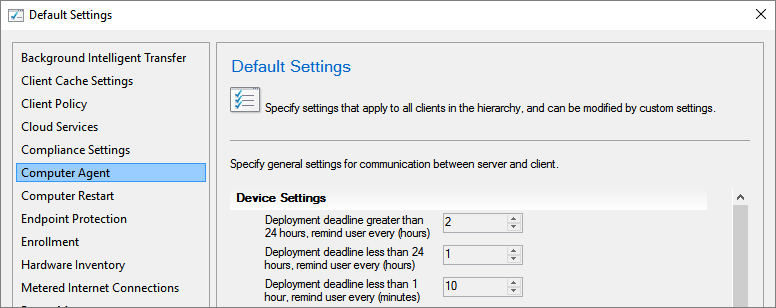

Wenn ein Benutzer die erforderliche Software über die Einstellung Snooze and remind me: erhält, kann er aus der folgenden Dropdownliste mit Werten auswählen:

- Später: Gibt an, dass Benachrichtigungen basierend auf den in den Client-Agent-Einstellungen konfigurierten Benachrichtigungseinstellungen geplant werden.

- Feste Zeit: Gibt an, dass die Benachrichtigung nach dem ausgewählten Zeitpunkt erneut angezeigt wird. Wenn ein Benutzer beispielsweise 30 Minuten auswählt, wird die Benachrichtigung nach 30 Minuten erneut angezeigt.

Die maximale Snooze-Zeit basiert immer auf den Benachrichtigungswerten, die in den Client-Agent-Einstellungen zu jeder Zeit während der Bereitstellung Zeitleiste konfiguriert sind. Wenn z. B. die Einstellung Bereitstellungsstichtag mehr als 24 Stunden, Benutzer alle (Stunden) erinnern auf der Seite Computer-Agent für 10 Stunden konfiguriert ist und mehr als 24 Stunden vor dem Stichtag liegt, wenn das Dialogfeld gestartet wird, wird dem Benutzer eine Reihe von Snooze-Optionen bis zu 10 Stunden angezeigt. Wenn sich der Stichtag nähert, werden im Dialogfeld weniger Optionen angezeigt, was mit den relevanten Client-Agent-Einstellungen für jede Komponente der Bereitstellung Zeitleiste übereinstimmt.

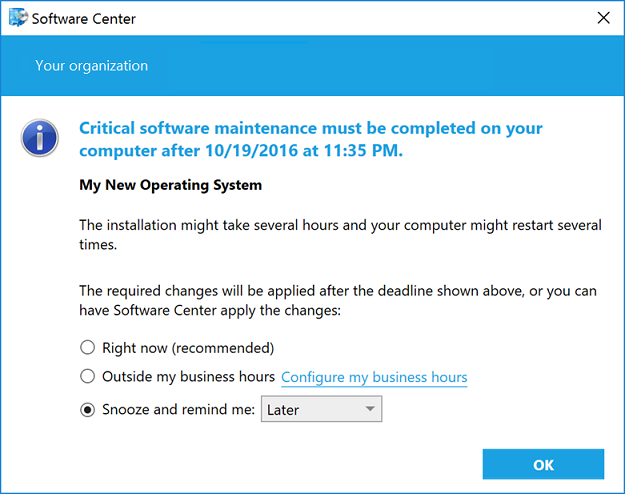

Darüber hinaus ist für eine Bereitstellung mit hohem Risiko, z. B. eine Tasksequenz, die ein Betriebssystem bereitstellt, die Endbenutzerbenachrichtigungen jetzt aufdringlicher. Anstelle einer vorübergehenden Taskleistenbenachrichtigung wird jedes Mal, wenn der Benutzer benachrichtigt wird, dass eine kritische Softwarewartung erforderlich ist, ein Dialogfeld wie das folgende auf dem Computer des Benutzers angezeigt:

Weitere Informationen:

- Einstellungen zum Verwalten von Bereitstellungen mit hohem Risiko

- So konfigurieren Sie Clienteinstellungen

Zuvor genehmigte Anwendungsanforderungen ablehnen

Als Administrator können Sie jetzt eine zuvor genehmigte Anwendungsanforderung ablehnen. Nach der Ablehnung müssen Benutzer eine Anforderung erneut übermitteln, um diese Anwendung später zu installieren. Denial deinstalliert die Anwendung nicht. stattdessen erzwingt sie eine erneute Überprüfung für jede neue Anforderung für diese Anwendung durch diesen Benutzer. Zuvor war die Ablehnung von Anwendungsanforderungen nur für Anwendungsanforderungen verfügbar, die nicht genehmigt wurden.

Probieren Sie es aus

So verweigern Sie eine genehmigte Anforderung einer Anwendung:

- Erstellen Sie in der Configuration Manager-Konsole eine Anwendung, die genehmigt werden muss, und stellen Sie sie bereit.

- Öffnen Sie auf einem Clientcomputer das Softwarecenter, und senden Sie eine Anforderung für die Anwendung.

- Genehmigen Sie in der Configuration Manager-Konsole die Anwendungsanforderung.

- Genehmigte Anwendungsanforderung ablehnen: Navigieren Sie in der Configuration Manager-Konsole zu Softwarebibliothek>Übersicht>Anwendungsverwaltung>Genehmigungsanforderungen, und wählen Sie die Anwendungsanforderung aus, die Sie ablehnen möchten. Klicken Sie im Menüband auf Verweigern.

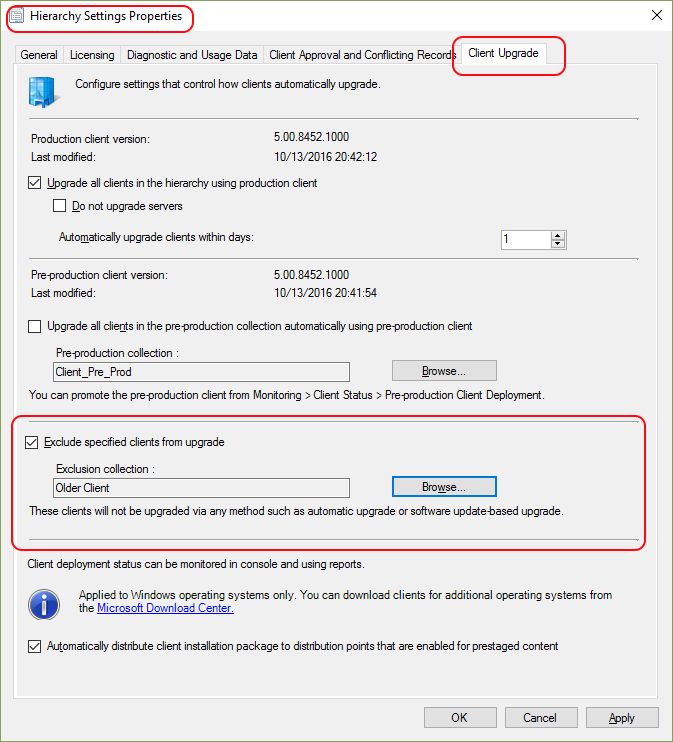

Ausschließen von Clients vom automatischen Upgrade

Technical Preview 1610 führt eine neue Einstellung ein, mit der Sie eine Sammlung von Clients von der automatischen Installation aktualisierter Clientversionen ausschließen können. Dies gilt für automatische Upgrades sowie für andere Methoden wie softwareupdatebasierte Upgrades, Anmeldeskripts und Gruppenrichtlinien. Dies kann für eine Sammlung von Computern verwendet werden, die beim Aktualisieren des Clients eine größere Sorgfalt erfordern. Ein Client, der sich in einer ausgeschlossenen Sammlung befindet, ignoriert Anforderungen zur Installation aktualisierter Clientsoftware.

Konfigurieren des Ausschlusses vom automatischen Upgrade

So konfigurieren Sie automatische Upgradeausschlüsse:

Öffnen Sie in der Configuration Manager Konsole hierarchieeinstellungen unter Verwaltung > Standortkonfiguration > Standorte, und wählen Sie dann die Registerkarte Clientupgrade aus.

Aktivieren Sie das Kontrollkästchen angegebene Clients vom Upgrade ausschließen, und wählen Sie dann für Ausschlusssammlung die Sammlung aus, die Sie ausschließen möchten. Sie können nur eine einzelne Sammlung für den Ausschluss auswählen.

Klicken Sie auf OK , um die Konfiguration zu schließen und zu speichern. Nachdem clients die Richtlinie aktualisiert haben, installieren Clients in der ausgeschlossenen Sammlung nicht mehr automatisch Updates für die Clientsoftware.

Hinweis

Obwohl die Benutzeroberfläche angibt, dass Clients nicht über eine Methode aktualisiert werden, gibt es zwei Methoden, die Sie verwenden können, um diese Einstellungen zu überschreiben. Die Clientpushinstallation und eine manuelle Clientinstallation können verwendet werden, um diese Konfiguration zu überschreiben. Weitere Informationen finden Sie im folgenden Abschnitt.

Aktualisieren eines Clients, der sich in einer ausgeschlossenen Sammlung befindet

Solange eine Sammlung so konfiguriert ist, dass sie ausgeschlossen wird, kann für Mitglieder dieser Sammlung die Clientsoftware nur durch eine von zwei Methoden aktualisiert werden, die den Ausschluss außer Kraft setzen:

Clientpushinstallation : Sie können die Clientpushinstallation verwenden, um einen Client zu aktualisieren, der sich in einer ausgeschlossenen Sammlung befindet. Dies ist zulässig, da dies als Absicht des Administrators angesehen wird und Es Ihnen ermöglicht, Clients zu aktualisieren, ohne die gesamte Sammlung aus dem Ausschluss zu entfernen.

Manuelle Clientinstallation : Sie können Clients, die sich in einer ausgeschlossenen Sammlung befinden, manuell aktualisieren, wenn Sie den folgenden Befehlszeilenschalter mit ccmsetup verwenden: /ignoreskipupgrade

Wenn Sie versuchen, einen Client, der Mitglied der ausgeschlossenen Sammlung ist, manuell zu aktualisieren und diesen Schalter nicht verwenden, installiert der Client die neue Clientsoftware nicht. Weitere Informationen finden Sie unter Manuelles Installieren von Configuration Manager Clients.

Weitere Informationen zu Clientinstallationsmethoden finden Sie unter Bereitstellen von Clients auf Windows-Computern.

Windows Defender Konfigurationseinstellungen

Sie können jetzt Windows Defender Clienteinstellungen auf in Intune registrierten Windows 10 Computern mithilfe von Konfigurationselementen in der Configuration Manager-Konsole konfigurieren.

Insbesondere können Sie die folgenden Windows Defender Einstellungen konfigurieren:

- Überwachung in Echtzeit zulassen

- Verhaltensüberwachung zulassen

- Aktivieren des Netzwerkinspektionssystems

- Alle Downloads überprüfen

- Skriptüberprüfung zulassen

- Überwachen von Datei- und Programmaktivitäten

- Überwachte Dateien

- Tage zum Nachverfolgen von aufgelöster Schadsoftware

- Clientbenutzeroberflächenzugriff zulassen

- Planen einer Systemüberprüfung

- Geplanter Tag

- Geplante Zeit

- Planen einer täglichen Schnellüberprüfung

- Geplante Zeit

- Begrenzen der CPU-Auslastung in Prozent während einer Überprüfung Überprüfen von Archivdateien

- Überprüfen von E-Mail-Nachrichten

- Überprüfen von Wechseldatenträgern

- Überprüfen zugeordneter Laufwerke

- Überprüfen von Dateien, die über Net-Freigaben geöffnet wurden

- Signaturaktualisierungsintervall

- Cloudschutz zulassen

- Benutzer zur Eingabe von Beispielen auffordern

- Erkennung potenziell unerwünschter Anwendungen

- Ausgeschlossene Dateien/Ordner

- Ausgeschlossene Dateierweiterungen

- Ausgeschlossene Prozesse

Hinweis

Diese Einstellungen können nur auf Clientcomputern konfiguriert werden, auf denen Windows 10 November-Update (1511) und höher ausgeführt wird.

Probieren Sie es aus!

- Wechseln Sie in der Configuration Manager Konsole zu Bestand und Kompatibilität>ÜbersichtKompatibilitätseinstellungen>>Konfigurationselemente, und erstellen Sie ein neues Konfigurationselement.

- Geben Sie einen Namen ein, wählen Sie dann Windows 8.1 aus, und Windows 10 unter Einstellungen für Geräte, die ohne den Configuration Manager Client verwaltet werden, und klicken Sie auf Weiter.

- Stellen Sie sicher, dass alle Windows 10 (64-Bit) und Alle Windows 10 (32-Bit) auf der Seite Unterstützte Plattformen ausgewählt sind, und klicken Sie dann auf Weiter.

- Wählen Sie die Einstellungsgruppe Windows Defender aus, und klicken Sie dann auf Weiter.

- Konfigurieren Sie die gewünschten Einstellungen auf dieser Seite, und klicken Sie dann auf Weiter.

- Schließen Sie den Assistenten ab.

- Fügen Sie dieses Konfigurationselement einer Konfigurationsbaseline hinzu, und stellen Sie diese Baseline auf Computern bereit, auf denen Windows 10 November-Update (1511) oder höher ausgeführt wird.

Hinweis

Denken Sie daran, das Kontrollkästchen Nicht kompatible Einstellungen korrigieren zu aktivieren, wenn Sie die Konfigurationsbaseline bereitstellen.

Anfordern der Richtliniensynchronisierung über die Administratorkonsole

Sie können jetzt eine Richtliniensynchronisierung für ein mobiles Gerät über die Configuration Manager-Konsole anfordern, anstatt eine Synchronisierung vom Gerät selbst anfordern zu müssen. Informationen zum Status der Synchronisierungsanforderung sind als neue Spalte in Geräteansichten verfügbar, die als Remotesynchronisierungsstatus bezeichnet wird. Der Status wird auch im Abschnitt Ermittlungsdaten des Dialogfelds Eigenschaften für jedes mobile Gerät angezeigt.

Probieren Sie es aus!

- Wechseln Sie in der Configuration Manager-Konsole zu Bestand und Kompatibilität>Übersicht> Geräte.

- Wählen Sie im Menü Remotegeräteaktionen die Option Synchronisierungsanforderung senden aus.

Die Synchronisierung kann fünf bis zehn Minuten dauern. Alle Änderungen an der Richtlinie werden mit dem Gerät synchronisiert. Sie können den Status der Synchronisierungsanforderung in der Spalte Status der Remotesynchronisierung in der Ansicht Geräte oder im Dialogfeld Eigenschaften des Geräts nachverfolgen .

Zusätzliche Unterstützung für Sicherheitsrollen

Zusätzlich zu Volladministratoren haben die folgenden integrierten Sicherheitsrollen jetzt Vollzugriff auf Elemente im Knoten Alle unternehmenseigenen Geräte , einschließlich vorab festgelegter Geräte, iOS-Registrierungsprofile und Windows-Registrierungsprofile:

- Vermögensverwalter

- Ressourcenzugriffs-Manager des Unternehmens

Schreibgeschützter Zugriff auf diese Bereiche der Configuration Manager-Konsole wird weiterhin der Rolle "Schreibgeschützter Analyst" gewährt.

Bedingter Zugriff für Windows 10 VPN-Profile

Sie können jetzt festlegen, dass Windows 10 Geräte, die in Microsoft Entra-ID registriert sind, kompatibel sind, um VPN-Zugriff über Windows 10 VPN-Profile zu erhalten, die in der Configuration Manager-Konsole erstellt wurden. Dies ist über das neue Kontrollkästchen Bedingten Zugriff für diese VPN-Verbindung aktivieren auf der Seite Authentifizierungsmethode im VPN-Profil-Assistenten und VPN-Profileigenschaften für Windows 10 VPN-Profile möglich. Sie können auch ein separates Zertifikat für die Authentifizierung mit einmaligem Anmelden angeben, wenn Sie den bedingten Zugriff für das Profil aktivieren.

Siehe auch

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für