Packen und Veröffentlichen besonders vertrauenswürdiger Add-Ins für SharePoint

Voraussetzungen

Sie benötigen Folgendes:

Eine lokale SharePoint-Entwicklungsumgebung. Eine Anleitung zur Einrichtung finden Sie unter Einrichten einer lokalen Entwicklungsumgebung für SharePoint-Add-Ins.

Einen IIS-Webserver zum Hosten der Remotewebanwendung. Der IIS-Manager sollte installiert sein.

Remoteinstallation von Visual Studio bzw. auf dem Computer, auf dem SharePoint installiert ist.

Microsoft Office-Entwicklertools für Visual Studio.

Installation von Web Deploy auf dem Visual Studio-Computer und dieselbe Version von Web Deploy auf dem Remote-Webanwendungsserver.

Tabelle 1 enthält eine Liste einiger hilfreicher Artikel, die zum Verständnis der für die Erstellung von SharePoint-Add-Ins relevanten Konzepte hilfreich sein können.

Tabelle 1. Kernkonzepte für die Veröffentlichung besonders vertrauenswürdiger Add-Ins

| Titel des Artikels | Beschreibung |

|---|---|

| Erste Schritte beim Erstellen von von einem Anbieter gehosteten SharePoint-Add-Ins | Erfahren Sie, wie Sie ein einfaches von einem Anbieter gehostetes SharePoint-Add-In mit Office Developer Tools für Visual Studio erstellen. |

| Erstellen von besonders vertrauenswürdigen SharePoint-Add-Ins | Erfahren Sie, wie Sie eine einfache besonders vertrauenswürdige SharePoint-Add-In mit den Office-Entwicklertools für Visual Studio erstellen, indem Sie ein selbstsigniertes Zertifikat und eine dazugehörige Aussteller-ID verwenden. |

| Web Deploy | Web Deploy vereinfacht die Bereitstellung von Webanwendungen und Websites auf IIS-Servern. |

| Digitale Zertifikate und Arbeiten mit Zertifikaten |

Lernen Sie die grundlegenden Ideen hinter digitalen Zertifikaten kennen. |

Hinweis

SharePoint-Add-Ins mit hoher Vertrauenswürdigkeit können nur in einer lokalen SharePoint-Umgebung und nicht in SharePoint Online installiert werden, und sie sind eher für die Verwendung mit einer lokalen als mit einer cloudbasierten Webanwendung vorgesehen. In diesem Artikel wird die Veröffentlichung des Add-Ins in diesem Szenario erklärt. In diesem Artikel steht der Begriff "Kunde" für das Unternehmen, das das SharePoint-Add-In installiert und die Remote-Komponenten des Add-Ins hostet.

Registrieren des besonders vertrauenswürdigen Add-Ins

Bevor Sie das Add-In veröffentlichen können, muss es beim Add-In-Verwaltungsdienst der SharePoint-Farm registriert werden. Besonders vertrauenswürdige SharePoint-Add-Ins werden immer bei der SharePoint-Farm registriert, auf der das Add-In installiert werden soll. (Sie werden nicht über den Office Store verkauft.) Die Registrierung erfolgt auf der Seite http://SharePoint_website/_layouts/15/appregnew.aspx wie im folgenden Verfahren beschrieben.

So registrieren Sie das Add-In

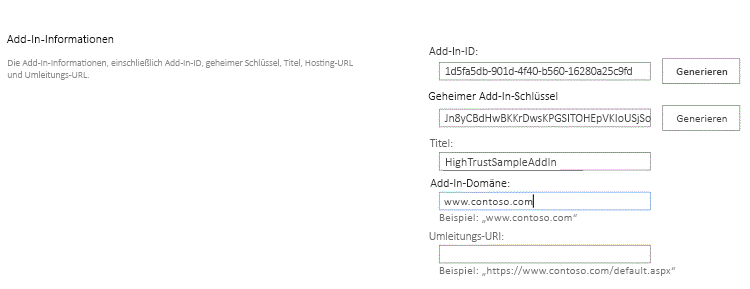

Wechseln Sie zur

http://SharePoint_website/_layouts/15/appregnew.aspx-Seite.Wählen Sie die Generieren-Schaltflächen aus, um Werte für die Add-In-ID und den Schlüssel zu generieren. (Der Schlüssel wird nicht tatsächlich für besonders vertrauenswürdige SharePoint-Add-Ins verwendet, aber das Formular erfordert einen Schlüssel.)

Geben Sie die Basis-URL der Domäne an, in der die Remote-Webanwendung des Add-Ins ausgeführt wird. Geben Sie das Protokoll (HTTPS) nicht in der Domäne an. Falls der Port jedoch nicht 443 ist (z. B.

www.contoso.com:5555 orMyAppServer:4444), müssen Sie den Port angeben, den die Remote-Komponenten für HTTPS-Anfragen verwenden sollen.Wenn Sie einen Umleitungs-URI benötigen, geben Sie auch dafür einen Wert ein. Eine Erklärung zur Verwendung eines Umleitungs-URI finden Sie unter OAuth-Ablauf mit Authentifizierungscode für SharePoint-Add-Ins.

Das Formular auf der Seite sollte der folgenden Abbildung ähneln. In diesem Beispiel lauscht der Remote-Webanwendungsserver am Standardport 443 auf HTTPS-Anforderungen. Daher muss der Port nicht in der Add-In-Domäne angegeben werden.

Wählen Sie Erstellen aus. Die Informationen, die Sie für das Add-In eingegeben haben, werden auf der nächsten Seite angezeigt. Achten Sie darauf, diese Informationen zur Verfügung zu halten, da Sie sie benötigen, wenn Sie die Tools für die Veröffentlichung von Visual Studio verwenden. Wir empfehlen, einen Screenshot von der Seite zu erstellen.

Wählen einer Strategie für die Beschaffung, Pflege und Bereitstellung von Zertifikaten für besonders vertrauenswürdige SharePoint-Add-Ins

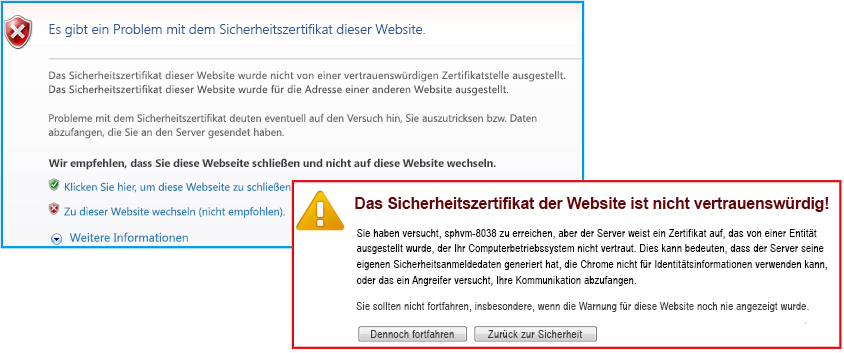

Wenn ein Entwickler unter Verwendung von F5 in Visual Studio ein besonders vertrauenswürdiges SharePoint-Add-In entwickelt und debuggt, kann er ein selbstsigniertes Zertifikat verwenden, wie in Erstellen besonders vertrauenswürdiger SharePoint-Add-Ins beschrieben. Wird das Add-In jedoch veröffentlicht, hat die Verwendung eines selbstsignierten Zertifikats zur Folge, dass im Browser vor dem Öffnen der Startseite der Remote-Webanwendung eine Warnseite angezeigt wird. Der Benutzer muss wählen, ob der Vorgang fortgesetzt werden soll. Die folgende Abbildung zeigt Beispiele für solche Warnungen.

Warnungen für selbstsignierte Zertifikate

Diese Störung ist für Entwickler möglicherweise kein Problem, wäre für Kunden jedoch völlig inakzeptabel. Vor der Veröffentlichung in einer Produktionsumgebung muss der Kunde ein Zertifikat erhalten, das von einem vertrauenswürdigen Drittanbieter signiert wurde. Der Drittanbietern kann eine kommerzielle Zertifizierungsstelle (CA) oder eine lokale Zertifizierungsstelle sein. Beachten Sie in Bezug auf kommerzielle Zertifizierungsstellen, dass "Nur Intranet"-Zertifikate für Webserver nur bis November 2016 gültig waren. Für besonders vertrauenswürdige Add-Ins ist diese Art von Zertifikat nicht erforderlich, da Zertifikate, die für Internet-fähige Webserver verwendet werden, auch für Intranet-Webserver verwendet können, dann jedoch teurer sind.

Das Zertifikat sollte in zwei Formaten vorliegen: Persönlicher Informationsaustausch (PFX) und Sicherheitszertifikat (CER). Wenn es beim ursprünglichen Erwerb in keinem dieser Formate vorliegt, kann der Benutzer es mit einem Dienstprogramm konvertieren. Nachdem eine Version im PFX-Format erworben wurde, kann die PFX-Datei auch in IIS importiert und die CER-Version anschließend, wie weiter unten in diesem Artikel beschrieben, exportiert werden.

Wenn Sie das Zertifikat ursprünglich im CER-Format erhalten haben, enthält es sowohl die privaten als auch die öffentlichen Schlüssel. Allgemein sollte die CER-Datei, die von SharePoint verwendet wird, nicht den privaten Schlüssel enthalten. Sie können das ursprüngliche Zertifikat in IIS importieren und dann eine neue CER-Version exportieren, die nicht den privaten Schlüssel enthält (siehe unten). Weitere Informationen zu PFX- und CER-Dateien finden Sie unter Software Publisher Certificate.

Darüber hinaus muss der Kunde abwägen, ob er ein Zertifikat für alle besonders vertrauenswürdigen SharePoint-Add-Ins oder separate Zertifikate für jedes verwenden möchte. Weitere Informationen dazu finden Sie unter Entscheiden zwischen der Verwendung eines oder mehrerer Zertifikate für besonders vertrauenswürdige SharePoint-Add-Ins.

Konfigurieren des Remotewebservers mit dem Zertifikat

Die folgenden Verfahren werden auf dem Remotewebserver ausgeführt, der die Remotewebanwendung hostet.

So konfigurieren Sie den Remotewebserver und das PFX-Zertifikat

Legen Sie ein sicheres Kennwort für das PFX-Zertifikat fest. Weitere Informationen finden Sie unter Richtlinien für die Erstellung sicherer Kennwörter und Sichere Kennwörter.

Importieren Sie das Zertifikat mit den folgenden Schritten in IIS auf dem Remotewebserver:

Wählen Sie im IIS-Manager in der Strukturansicht auf der linken Seite den Knoten ServerName aus.

Doppelklicken Sie auf das Symbol Serverzertifikate.

Wählen Sie im Bereich Aktionen auf der rechten Seite Importieren aus.

Verwenden Sie im Dialog Zertifikat importieren die Schaltfläche Durchsuchen, um zur PFX-Datei zu navigieren, und geben Sie dann das Kennwort des Zertifikats ein.

Wenn Sie IIS Manager 8 verwenden, steht Ihnen die Liste Zertifikatspeicher auswählen zur Verfügung. Wählen Sie Persönlich aus. (Dies bezieht sich auf den "persönlichen" Zertifikatspeicher des Computers, nicht auf den Benutzer).

Wenn nicht bereits eine CER-Version vorliegt oder diese den privaten Schlüssel enthält, aktivieren Sie Export dieses Zertifikats zulassen.

Wählen Sie OK aus.

So öffnen Sie den Windows-Zertifikatspeicher

Öffnen Sie auf demselben Server die Microsoft Management Console gemäß der Beschreibung unter Öffnen von MMC 3.0.

Fügen Sie das Zertifikate-Snap-In für das Konto des Computers entsprechend der Beschreibung unter Hinzufügen des Zertifikate-Snap-Ins zu MMC hinzu. Stellen Sie sicher, dass Sie das Verfahren für den Computer und nicht für einen Benutzer oder Dienst verwenden. Wählen Sie den lokalen Computer und nicht "einen anderen" Computer aus, wenn Sie dazu aufgefordert werden.

Überspringen Sie das nächste Verfahren, wenn Sie ISS-Manager 8 verwenden.

Zusätzliche Schritte für IIS-Manager 7, um das Zertifikat in den Windows-Zertifikatspeicher zu übertragen

Erstellen Sie einen Ordner im Serverdateisystem als temporären Speicherort für das Zertifikat.

Wählen Sie im IIS-Manager in der Strukturansicht auf der linken Seite den Knoten ServerName aus.

Doppelklicken Sie auf das Symbol Serverzertifikate.

Klicken Sie in der Liste Serverzertifikate mit der rechten Maustaste auf das Zertifikat, und wählen Sie dann Exportieren aus.

Exportieren Sie die Datei in den erstellten Ordner, und geben Sie das Kennwort für die Datei ein.

Importieren Sie in der Microsoft Management Console das Zertifikat, wie unter Importieren eines Zertifikats beschrieben. Geben Sie dabei unbedingt den persönlichen Speicher an.

Lassen Sie die Konsole für das nächste Verfahren geöffnet.

Löschen Sie den Ordner, den Sie im ersten Schritt erstellt haben, und die darin enthaltene Zertifikatsdatei. Die Sicherheitsvorteile der Aufbewahrung des Zertifikats im Zertifikatspeicher sind hinfällig, wenn es sich auch im Dateisystem befindet.

Das nächste Verfahren gilt für IIS-Manager 7 und 8.

So rufen Sie die Seriennummer des Zertifikats ab

Navigieren Sie in der Microsoft Management Console zum Ordner Zertifikate unter dem Ordner Persönlich des Snap-Ins Zertifikate (lokaler Computer), wenn er nicht bereits geöffnet ist.

Doppelklicken Sie auf das Zertifikat für die SharePoint-Add-In, um es zu öffnen. Öffnen Sie dann die Registerkarte Details.

Wählen Sie das Feld Seriennummer aus, um die gesamte Seriennummer im Feld sichtbar zu machen.

Kopieren Sie die Seriennummer ohne Leerzeichen in eine Textdatei, und übergeben Sie diese an den Entwickler des SharePoint-Add-Ins.

Tipp

In einigen Blogbeiträgen von Entwicklern und Forumfragen wird berichtet, dass beim direkten Kopieren der Seriennummer in die Zwischenablage eine Zeichenfolge mit ausgeblendeten Zeichen erstellt wird, in der die Seriennummer vom Code im SharePoint-Add-In nicht erkannt wird. Geben Sie daher die Nummer lieber manuell ein, statt sie zu kopieren.

Als Nächstes erstellen Sie eine CER-Version des Zertifikats. Diese enthält den öffentlichen Schlüssel des Remotewebservers und wird von SharePoint zum Entschlüsseln der Anforderungen von der Remotewebanwendung und zum Überprüfen der Zugriffstoken in diesen Anforderungen verwendet. Sie wird auf dem Remotewebserver erstellt und anschließend in die SharePoint-Farm verschoben.

So erstellen Sie das CER-Zertifikat

Wählen Sie im IIS-Manager in der Strukturansicht auf der linken Seite den Knoten ServerName aus.

Doppelklicken Sie auf Serverzertifikate.

Doppelklicken Sie in der Ansicht Serverzertifikate auf das Zertifikat, um die Zertifikatdetails anzuzeigen.

Wählen Sie auf der Registerkarte Details die Option In Datei kopieren aus, um den Zertifikatexport-Assistenten zu starten. Wählen Sie anschließend Weiter aus.

Verwenden Sie den Standardwert Nein, privaten Schlüssel nicht exportieren, und wählen Sie dann Weiter aus.

Verwenden Sie auf der nächsten Seite die Standardwerte, und wählen Sie Weiter aus.

Wählen Sie Durchsuchen aus, und navigieren Sie zu einem beliebigen Ordner. (Die CER-Datei wird sowieso von diesem Computer verschoben.) Geben Sie der Datei den gleichen Namen wie der PFX-Datei, und wählen Sie dann Speichern aus. Das Zertifikat wird als CER-Datei gespeichert.

Wählen Sie Weiter aus.

Wählen Sie Fertig stellen aus.

Konfigurieren von SharePoint für die Verwendung des Zertifikats

Die Verfahren in diesem Abschnitt können auf jedem SharePoint-Server ausgeführt werden, auf dem die SharePoint-Verwaltungsshell installiert ist.

So verteilen Sie die CER-Datei an SharePoint

Erstellen Sie einen Ordner, und stellen Sie sicher, dass die Add-In-Pool-Identitäten für die folgenden IIS-Add-In-Pools über Leseberechtigungen verfügen:

SecurityTokenServiceApplicationPool

Der Add-In-Pool, der der IIS-Website dient, die die übergeordnete SharePoint-Webanwendung für Ihre Test-SharePoint-Website hostet. Für die SharePoint - 80 IIS-Website wird der Pool als OServerPortalAppPool bezeichnet.

Verschieben Sie die CER-Datei (kopieren Sie sie nicht nur) vom Remotewebserver in den soeben erstellten Ordner auf dem SharePoint-Server. Die Datei bleibt nur vorübergehend in diesem Ordner.

Mit dem folgenden Verfahren wird das Zertifikat als vertrauenswürdiger Tokenaussteller in SharePoint konfiguriert. Es wird nur einmal durchgeführt (für jede besonders vertrauenswürdige SharePoint-Add-In).

So konfigurieren Sie das Zertifikat

Erstellen Sie ggf. die benötigten besonders vertrauenswürdigen Windows PowerShell-Konfigurationsskripts, wie in Besonders vertrauenswürdige Konfigurationsskripts für SharePoint beschrieben.

Kopieren Sie die Skripts auf den SharePoint-Server.

Öffnen Sie die SharePoint-Verwaltungsshell als Administrator, und führen Sie die entsprechenden Skripts aus.

Eines der Skripts ist für die Verwendung vorgesehen, wenn der Kunde ein einzelnes Zertifikat für mehrere SharePoint-Add-Ins freigibt. Dieses Skript gibt eine Datei aus, die die GUID für den Tokenaussteller enthält. Wenn Sie dieses Skript verwenden, geben Sie die ausgegebene Datei dem Entwickler des besonders vertrauenswürdigen SharePoint-Add-Ins zu.

Löschen Sie die CER-Datei aus dem Dateisystem des SharePoint-Servers.

Hinweis

Die Registrierung des Zertifikats als Tokenherausgeber wird nicht sofort wirksam, und das Add-In funktioniert erst anschließend. Es kann bis zu 24 Stunden dauern, bis alle SharePoint-Server den neuen Tokenherausgeber erkennen. Führen Sie IISRESET auf allen SharePoint-Servern aus, falls dies möglich ist, ohne SharePoint-Benutzer zu stören, damit die Server den Herausgeber sofort erkennen.

Ändern der Datei „web.config“

Tipp

Ein Codebeispiel mit einer geänderten Datei "web.config" finden Sie unter PnP/Samples/Core.OnPrem.S2S.WindowsCertStore.

Bearbeiten Sie die Datei „web.config“ so, dass sie die neuen Werte für die folgenden Schlüssel im appSettings-Knoten enthält:

ClientID: Dies ist die Client-ID der Webanwendung (GUID), die auf „appregnew.aspx“ generiert wurde.

ClientSigningCertificateSerialNumber:(Sie müssen diesen Schlüssel hinzufügen, wenn er von den Microsoft Office Developer Tools für Visual Studio nicht hinzugefügt wurde.) Dies ist die Seriennummer des Zertifikats. Der Wert darf keine Leerzeichen oder Bindestriche enthalten.

IssuerId: Dies ist die GUID des Tokenherausgebers (muss in Kleinbuchstaben geschrieben werden). Der Wert hängt von der Zertifikatstrategie des Kunden ab:

Wenn das besonders vertrauenswürdige SharePoint-Add-In über ein eigenes Zertifikat verfügt, das nicht für andere SharePoint-Add-Ins freigegeben wird, ist das

IssuerIdmit demClientIdidentisch.Wenn das SharePoint-Add-In das gleiche Zertifikat wie andere SharePoint-Add-Ins verwendet, ist

IssuerIdeine beliebige GUID. Das Skript für dieses Szenario, das Sie unter Konfigurationsskripts mit hoher Vertrauenswürdigkeit für SharePoint finden, generiert eine Textdatei, in der diese GUID enthalten ist. Die IT-Mitarbeiter können die ausgegebene Datei zum Einfügen alsIssuerIdin die Datei web.config an die Add-In-Entwickler übergeben.

Hinweis

Möglicherweise wurden von Office Developer Tools für Visual Studio Add-In-Einstellungsschlüssel für ClientSigningCertificatePath und ClientSigningCertificatePassword hinzugefügt. Diese werden in einem Produktions-Add-In nicht verwendet und sollten gelöscht werden.

Der folgende Code ist ein Beispiel dafür. Beachten Sie, dass für eine besonders vertrauenswürdige SharePoint-Add-In kein ClientSecret-Schlüssel enthalten ist.

<appSettings>

<add key="ClientID" value="c1c12d4c-4900-43c2-8b89-c05725e0ba30" />

<add key="ClientSigningCertificateSerialNumber" value="556a1c9c5a5415994941abd0ef2f947b" />

<add key="IssuerId" value="f94591d5-89e3-47cd-972d-f1895cc158c6" />

</appSettings>

Ändern der TokenHelper-Datei

Die von den Office Developer Tools für Visual Studio generierte Datei "TokenHelper.cs" (oder .vb) muss geändert werden, damit sie das Zertifikat im Windows-Zertifikatspeicher verwendet und anhand der Seriennummer abruft. Das folgende Beispiel zeigt eine Vorgehensweise. Im Beispiel wird C# verwendet.

Tipp

Ein Codebeispiel mit einer geänderten Datei "tokenhelper.cs" finden Sie unter PnP/Samples/Core.OnPrem.S2S.WindowsCertStore.

So ändern Sie die TokenHelper-Datei

Am unteren Rand des

#region private fieldsTeils der Datei befinden sich Deklarationen fürClientSigningCertificatePath,ClientSigningCertificatePasswordundClientCertificate. Entfernen Sie alle drei.Fügen Sie an ihrer Stelle folgende Zeile hinzu:

private static readonly string ClientSigningCertificateSerialNumber = WebConfigurationManager.AppSettings.Get("ClientSigningCertificateSerialNumber");Suchen Sie die Zeile, die das Feld

SigningCredentialsdeklariert. Ersetzen Sie sie durch die folgende Zeile:private static readonly X509SigningCredentials SigningCredentials = GetSigningCredentials(GetCertificateFromStore());Wechseln Sie zum Teil

#region private methodsder Datei, und fügen Sie die folgenden beiden Methoden hinzu:private static X509SigningCredentials GetSigningCredentials(X509Certificate2 cert) { return (cert == null) ? null : new X509SigningCredentials(cert, SecurityAlgorithms.RsaSha256Signature, SecurityAlgorithms.Sha256Digest); } private static X509Certificate2 GetCertificateFromStore() { if (string.IsNullOrEmpty(ClientSigningCertificateSerialNumber)) { return null; } // Get the machine's personal store X509Certificate2 storedCert; X509Store store = new X509Store(StoreName.My, StoreLocation.LocalMachine); try { // Open for read-only access store.Open(OpenFlags.ReadOnly); // Find the cert storedCert = store.Certificates.Find(X509FindType.FindBySerialNumber, ClientSigningCertificateSerialNumber, true) .OfType<X509Certificate2>().SingleOrDefault(); } finally { store.Close(); } return storedCert; }

Verwenden der Visual Studio-Assistenten zum Packen der Remote-Webanwendung und des SharePoint-Add-Ins für die Veröffentlichung

Tipp

Microsoft aktualisiert Visual Studio und die Office Developer Tools für Visual Studio viel häufiger als in der Vergangenheit, und die Dokumentation kann nicht immer auf dem neuesten Stand gehalten werden. Dieser Abschnitt wurde mit der im Oktober 2013 veröffentlichten Version von Visual Studio und der darin enthaltenen Version der Office Developer Tools für Visual Studio geschrieben. Wenn Sie mit einer früheren oder späteren Version von Visual Studio oder den Tools arbeiten, müssen Sie möglicherweise in der Hilfe zu Visual Studio und in Blogbeiträgen nach den entsprechenden Methoden zur Ausführung der Schritte dieses Verfahren sehen.

So packen Sie die Remote-Webanwendung

Klicken Sie im Projektmappen-Explorer mit der rechten Maustaste auf das Webanwendungsprojekt (nicht das SharePoint-Add-In-Projekt), und wählen Sie Veröffentlichen aus.

Wählen Sie auf der Registerkarte Profil die Option Neues Profil in der Dropdownliste aus.

Geben Sie dem Profil einen geeigneten Namen, wenn Sie dazu aufgefordert werden. Beispiel: Payroll SP Add-In - Remote-Webanwendung.

Wählen Sie auf der Registerkarte Verbindung in der Liste Veröffentlichungsmethode die Option Web Deploy-Paket aus.

Verwenden Sie für Paketspeicherort einen beliebigen Ordner. Um spätere Verfahren zu vereinfachen, sollte dies ein leerer Ordner sein. In der Regel wird der Unterordner des Ordners "bin" des Projekts verwendet.

Geben Sie für den Websitenamen den Namen der IIS-Website an, die die Webanwendung hosten wird. Verwenden Sie kein Protokoll, keinen Port und keine Schrägstriche im Namen, z. B. PayrollSite. Wenn die Webanwendung ein untergeordnetes Element der Standard-Website sein soll, verwenden Sie

default website/<website name>, z. B. Standard-Website/PayrollSite. (Wenn die IIS-Website noch nicht vorhanden ist, wird sie erstellt, wenn Sie in einem späteren Verfahren das Web Deploy-Paket ausführen.)Wählen Sie Weiter aus.

Wählen Sie auf der Registerkarte Einstellungen in der Liste Konfiguration entweder Release oder Debug aus.

Wählen Sie Weiter>Veröffentlichen aus. Am Paketspeicherort werden eine ZIP-Datei und verschiedene andere Dateien erstellt, die zur Installation der Webanwendung in einem späteren Verfahren verwendet werden.

So erstellen Sie ein SharePoint-Add-In-Paket

Klicken Sie in Ihrer Projektmappe mit der rechten Maustaste auf das SharePoint-Add-In-Projekt, und wählen Sie die Option Veröffentlichen aus.

Wählen Sie in der List Aktuelles Profil das Profil aus, das Sie im letzten Verfahren erstellt haben.

Wenn neben der Schaltfläche Bearbeiten ein kleines gelbes Warnsymbol angezeigt wird, wählen Sie Bearbeiten aus. Ein Formular wird geöffnet, und Sie werden aufgefordert, dieselben Informationen anzugeben, die Sie in der Datei web.config angegeben haben. Diese Angabe sind nicht erforderlich, da Sie die Veröffentlichungsmethode Web Deploy-Paket verwendet haben, aber Sie können das Formular nicht leer lassen. Geben Sie beliebige Zeichen in die vier Textfelder ein, und wählen Sie Fertig stellen.

Wählen Sie die Schaltfläche Add-In verpacken aus. (Wählen Sie nicht Webprojekt bereitstellen aus. Diese Schaltfläche wiederholt einfach, was Sie im letzten Schritt der letzten Prozedur getan haben.) Ein Paket für das Add-In-Formular wird geöffnet.

Geben Sie in das Feld Wo wird Ihre Website gehostet? die URL der Domäne der Remote-Webanwendung an. Sie müssen das Protokoll HTTPS einschließen, und wenn der Port, den die Webanwendung auf HTTPS-Anforderungen lauscht, nicht 443 ist, müssen Sie auch den Port einschließen. Zum Beispiel https://MyServer:4444. (Dies ist der Wert, den die Office Developer Tools für Visual Studio verwenden, um das ~ remoteAppUrl-Token im Add-In-Manifest für das SharePoint-Add-In zu ersetzen.)

Geben Sie im Feld Wie lautet die Client-ID des Add-Ins? die Client-ID ein, die auf der Seite „appregnew.aspx“ generiert wurde und die Sie auch in der Datei „web.config“ angegeben haben.

Wählen Sie Fertig stellen aus. Das Add-In-Paket wird erstellt.

Veröffentlichen der Remote-Webanwendung und Installieren des SharePoint-Add-Ins

So veröffentlichen Sie die Webanwendung

Navigieren Sie zu dem Ordner, den Sie beim Packen der Remote-Webanwendung als Paketspeicherort verwendet haben. Kopieren Sie dann alle Dateien dieses Ordners in einen Ordner auf dem Remoteserver.

Öffnen Sie in diesem Ordner die Datei project_name.deploy-readme.txt (wobei project_name der Name des Visual Studio-Webanwendungsprojekts ist). Folgen Sie den Anweisungen in der Datei zum Installieren der Webanwendung mit der Datei project_name.deploy.cmd.

So konfigurieren Sie die Protokollbindung für die Webanwendung

Wählen Sie im IIS-Manager im Bereich Verbindungen die neue Website aus. (Ist die neue Webanwendung ein untergeordnetes Element der Standardwebsite, wählen Sie die Standardwebsite aus, und führen Sie dieses Verfahren für die Standardwebsite aus.)

Wählen Sie Bindungen im Bereich Aktionen aus.

Wählen Sie Hinzufügen im Dialogfeld Websitebindungen aus. Führen Sie im daraufhin geöffneten Dialogfeld Websitebindungen hinzufügen die folgenden Schritte aus.

Wählen Sie HTTPS in der Liste Typ aus.

Wählen Sie Keine zugewiesen in der Liste IP-Adresse aus.

Geben Sie den Port in das Feld Port ein. Wenn Sie beim Registrieren des SharePoint-Add-Ins auf „appregnew.aspx“ einen Port in der Add-In-Domäne angegeben haben (wie unter Registrieren des besonders vertrauenswürdigen Add-Ins beschrieben), müssen Sie hier dieselbe Nummer verwenden. Haben Sie auf „appregnew“ keinen Port angegeben, verwenden Sie hier 443.

Wählen Sie in der Liste SSL-Zertifikat das Zertifikat aus, das Sie zuvor unter Konfigurieren des Remotewebservers mit dem Zertifikat zum Konfigurieren des Servers verwendet haben.

Wählen Sie OK aus.

Wählen Sie Schließen aus.

So konfigurieren Sie die Authentifizierung für die Webanwendung

Wenn eine neue Webanwendung in IIS installiert wird, wird sie zunächst für den anonymen Zugriff konfiguriert, aber fast alle besonders vertrauenswürdigen SharePoint-Add-Ins erfordern die Authentifizierung von Benutzern, daher müssen Sie dies ändern. Wählen Sie im IIS-Manager im Bereich Verbindungen die neue Webanwendung aus. Dabei handelt es sich entweder um eine Peer-Website der Standardwebsite oder ein untergeordnetes Element der Standardwebsite.

Doppelklicken Sie auf das Symbol Authentifizierung in der Mitte, um den Bereich Authentifizierung zu öffnen.

Wählen Sie Anonyme Authentifizierung aus, und wählen Sie dann im Bereich AktionenDeaktivieren aus.

Wählen Sie das Authentifizierungssystem aus, das die Webanwendung verwenden soll, und wählen Sie im Bereich AktionenAktivieren aus.

Wenn der Code der Webanwendung den generierten Code in den TokenHelper- und SharePointContext-Dateien ohne Änderungen an den Benutzerauthentifizierungsteilen der Dateien verwendet, verwendet die Webanwendung Windows-Authentifizierung. Somit sollten Sie diese Option aktivieren.

Wenn Sie die generierten Codedateien ohne Änderungen an den Benutzerauthentifizierungsteilen der Dateien verwenden, müssen Sie auch den Authentifizierungsanbieter mit den folgenden Schritten konfigurieren:

Wählen Sie im Bereich Authentifizierung die Option Windows-Authentifizierung aus.

Wählen Sie Anbieter aus.

Stellen Sie im Dialogfeld Anbieter sicher, dass NTLMobenAushandeln aufgeführt ist.

Wählen Sie OK aus.

So laden Sie das SharePoint-Add-In hoch und installieren es

Laden der *.app-Paketdatei für das SharePoint-Add-In in den Add-In-Katalog des Unternehmens. (Besonders vertrauenswürdige SharePoint-Add-Ins können nicht über den Office Store verteilt werden.) Einzelheiten hierzu finden Sie unter Hinzufügen von Add-Ins zum Add-In-Katalog.

Installieren Sie das Add-In auf einer beliebigen Website innerhalb der gleichen übergeordneten SharePoint-Webanwendung, die den Add-In-Katalog enthält. Details zum Hochladen und Installieren des SharePoint-Add-Ins finden Sie unter Hinzufügen von SharePoint-Add-Ins zu einer SharePoint-Website.