Identitätszuordnungstool der SharePoint-Migration

Verwenden Sie die Identitätszuordnungsfunktion des SharePoint-Migrationsbewertungstools, um Ihre Identitätsmigration zu unterstützen.

Hinweis

Wählen Sie zum Herunterladen des SharePoint-Migrationstools Folgendes aus: SharePoint-Migrationsbewertungstool herunterladen

Einführung

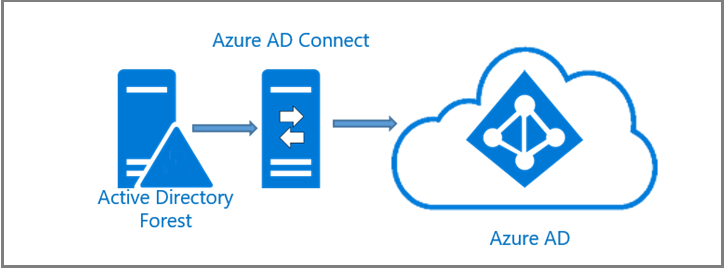

Bei der Identitätsmigration werden Identitäten aus der lokalen SharePoint-Umgebung der Zielzustands-ID Microsoft Entra zugeordnet.

Da die Benutzer- und Gruppensynchronisierung von AD zu Microsoft Entra-ID für viele Kunden neu ist, ist es wichtig, geeignete Ressourcen zuzuweisen. Führen Sie die gesamte interne Planung aus, und führen Sie alle Aufgaben im Zusammenhang mit der Identitätsmigration im Einklang mit Ihrem gesamten lokalen Migrationsplan aus.

Das wichtigste Ziel des Identitätsprojekts ist die Überprüfung, ob alle benötigten Benutzer und Gruppen mit Microsoft Entra ID synchronisiert werden. Wenn Sie migrieren, ohne diese Analyse zuerst durchzuführen, können Benutzer den Zugriff auf Inhalte verlieren.

In diesem Dokument finden Sie Informationen zum Prozess, zu Rollen und Zuständigkeiten, Artefakten und Steuerelementen, die dem Migrationsprozess für einmalige Identitäten zugeordnet sind.

Übersicht

Das Ziel der Identitätsmigration besteht darin, alle möglichen Benutzer zu synchronisieren und alle verbleibenden nicht zugeordneten Datensätze zu entfernen, um zu begründen, warum sie nicht synchronisiert werden. Dieser Synchronisierungs- und Löschungsprozess muss vor der Vorbereitung der Benutzerakzeptanztests abgeschlossen werden, d. h. Dry Run 1. Alle nicht zugeordneten Datensätze müssen über eine gültige Begründung verfügen und vom Microsoft-Projektteam genehmigt werden.

Führen Sie drei verschiedene Überprüfungen aus, um die Identitätszuordnung durchzuführen:

Identitätszuordnungstool der SharePoint-Migration: SharePoint-Identitätsscan

Identitätszuordnungstool der SharePoint-Migration: Active Directory-Identitätsscan

SharePoint Migration Identity Mapping Tool: Microsoft Entra Identity Scan

Prozess

Verwenden Sie diesen Prozess für Benutzer und Gruppen, die Zugriff auf SharePoint im FullIdentityReport.csv-Bericht haben.

Achten Sie darauf, dass alle erforderlichen Benutzer und Gruppen in die Microsoft Entra Synchronisierung einbezogen werden. Wenn Sich SharePoint-Inhalte im Besitz von Benutzern befinden, die nicht migriert wurden, werden ihre Benutzerberechtigungen nicht migriert.

Das Ziel besteht darin, 100 % der Identitäten zu synchronisieren, die Zugriff auf die SharePoint-Quellumgebung haben, oder Gründe für Identitäten anzugeben, die nicht synchronisiert werden.

Es ist eine erste Vorbereitung aller Benutzer und Gruppen erforderlich, um zu bestimmen, welche Benutzer und Gruppen migriert werden sollen.

Im Idealfall ist TypeOfMatch für alle Benutzer und Gruppen auf ExactMatch oder PartialMatch festgelegt.

Wenn Ausnahmen vorhanden sind, notieren Sie sich im Feld MappingRationale der FullIdentityReport.csv-Datei zu Nachverfolgungszwecken.

Schritte:

Laden Sie das Bewertungstool auf einen Computer in Ihrer SharePoint-Farm herunter. Zum Herunterladen wechseln Sie hier: SharePoint Migration Assessment Tool

Erteilen Sie ihre Zustimmung, damit das Tool auf Ihre Microsoft Entra-ID zugreifen kann.

Ausführen: SMAT.exe -GenerateIdentityMapping

Öffnen Sie FullIdentityReport.csv in Excel.

Filtern Sie nach TypeOfMatch = NoMatch. Diese Benutzer und Gruppen haben nach der Migration keinen Zugriff auf Inhalte. Contoso\johndoe wird beispielsweise als NoMatch aufgeführt. AclExists ist True. Nach der Migration funktionieren alle Inhalte, auf die contoso\johndoe Zugriff auf die Quelle hatte, nach der Migration für dieses Konto nicht mehr. Ein Websitebesitzer muss das Microsoft Entra Konto von contoso\johndoe wieder den Berechtigungen hinzufügen, um das Problem zu beheben.

Filtern Sie nach TypeOfMatch = PartialMatch. Stellen Sie sicher, dass die gefundenen Übereinstimmungen korrekt sind. Es ist möglich, dass partielle Übereinstimmungen falsch sind, wenn mehrere Personen dieselben Anzeigenamen haben oder die Benutzerprinzipalnamen von der Quelle in das Ziel geändert wurden.

Erstellen Sie einen Plan, um die Lücken zu beheben. Wenn Sie beispielsweise Windows-Identitäten verwenden und es Benutzer und Gruppen gibt, für die TypeOfMatch auf NoMatch oder PartialMatch festgelegt ist, sollten Sie diese anderen Benutzer und Gruppen in der Regel mit Microsoft Entra ID synchronisieren und den Identitätszuordnungsprozess erneut ausführen.

Synchronisieren Sie andere Benutzer und Gruppen mit Microsoft Entra ID.

Wiederholen Sie dies, bis Sie eine FullIdentityReport.csv erhalten, die Ihre Erwartungen nach der Migration richtig darstellt.

Überprüfungen der Preflight-Überprüfung

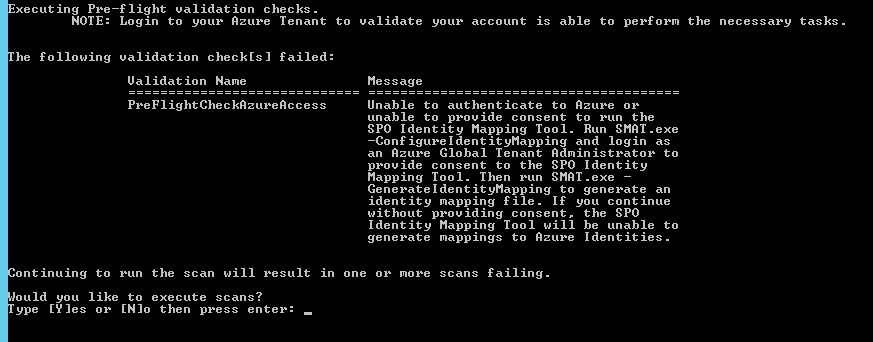

Das Tool führt eine Preflight-Überprüfung durch, um sicherzustellen, dass der Operator Zugriff auf Microsoft Entra ID hat. Der Zugriff auf Microsoft Entra ID ist erforderlich, um den Identitätszuordnungsprozess durchzuführen.

Wenn Sie dazu aufgefordert werden, geben Sie Microsoft Entra Anmeldeinformationen ein. Bei Bedarf wird in der Anmeldeaufforderung um Zustimmung gebeten. Die Administratoreinwilligung des Azure-Mandanten ist erforderlich, damit diese Anwendung Microsoft Entra-ID lesen kann.

Wenn bei der Anmeldung ein Fehler auftritt oder Sie keine Einwilligung erteilen können, wird der folgende Fehler angezeigt:

Wenn Sie an der Eingabeaufforderung Nein sagen, wird das Tool ohne Überprüfungen der Identitätszuordnung beendet.

Wenn Sie den Identitätszuordnungsprozess fortsetzen möchten, erhalten Sie eine weitere Eingabeaufforderung, wenn der Microsoft Entra ID-Überprüfung ausgeführt wird. Wenn Sie sich zu diesem Zeitpunkt nicht authentifizieren oder keine Zustimmung erteilen können, schlägt die überprüfung der Microsoft Entra-ID fehl. Sie erhalten weiterhin die Berichte, aber die Zuordnung wird nicht durchgeführt. Die resultierende Ausgabe ist repräsentativ für alle Identitäten, die Zugriff auf die SharePoint-Quellumgebung haben.

Konfigurationsdatei

Die Identitätszuordnungsscans können in der Datei ScanDef.json konfiguriert werden. Diese Datei befindet sich im gleichen Verzeichnis wie SMAT.exe.

Zustimmung zum Lesen von Verzeichnisdaten

Um die Identitätszuordnungsberichte zu generieren, müssen Sie zustimmen, dass das Bewertungstool Ihr Microsoft Entra Verzeichnis lesen kann. Es stehen zwei Methoden zur Verfügung.

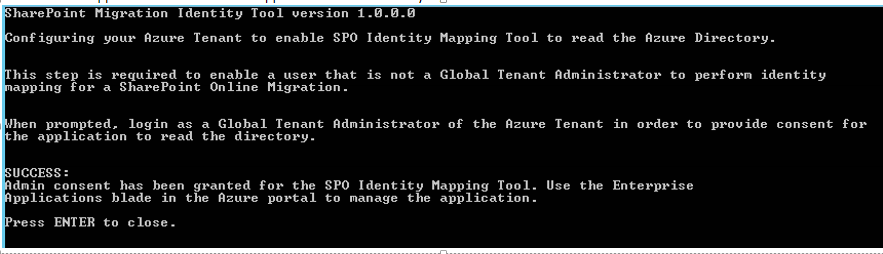

Option 1: Führen Sie das Bewertungstool mit dem Schalter -ConfigureIdentityMapping aus.

Diese Option gibt dem Bewertungstool Zugriff auf den Abschnitt Unternehmensanwendungen Ihres Mandanten. Damit kann jeder In ihrem Mandanten das Tool ausführen, um eine Identitätszuordnung für die Migration in Microsoft 365 durchzuführen.

Laden Sie das Bewertungstool hier herunter: SharePoint Migration Assessment Tool

Ausführen: SMAT.exe -ConfigureIdentityMapping

Hinweis

Es ist nicht erforderlich, diesen Schritt in der SharePoint-Umgebung auszuführen. Sie können den obigen Befehl auf jedem Computer ausführen, der Zugriff auf den Azure-Mandanten hat.

Wenn Sie dazu aufgefordert werden, das Azure-Anmeldedialogfeld einzugeben, geben Sie die Administratoranmeldeinformationen ihres Azure-Mandanten ein.

Wenn Sie zur Zustimmung aufgefordert werden, wählen Sie Akzeptieren aus.

Die SMAT.exe Anwendung gibt an, dass die Anwendung erfolgreich registriert wurde. Ein SharePoint-Administrator kann jetzt den Identitätszuordnungsprozess ausführen.

Option 2: Führen Sie das Bewertungstool als Benutzer mit Azure-Mandanten-Admin-Rechten aus.

Es ist möglich, dass ein Benutzer mit Administratorrechten des Azure-Mandanten das Tool ausführen und nur die Zustimmung für sich selbst erteilen kann.

Laden Sie das Bewertungstool hier herunter: SharePoint Migration Assessment Tool

Geben Sie in der Befehlszeile folgendes Ein:

Run SMAT.exe -GenerateIdentityMappingWenn Sie zum Azure-Anmeldedialogfeld aufgefordert werden, geben Sie Ihre Anmeldeinformationen für den Azure-Mandanten Admin ein.

Wenn Sie zur Zustimmung aufgefordert werden, wählen Sie OK aus. Dadurch wird der App nur die Zustimmung für die angegebene Anmeldung erteilt.

Die Identitätszuordnung wird ausgeführt und generiert die erforderlichen Berichte.

Zustimmung entfernen

Führen Sie die folgenden Schritte aus, um die Zustimmung für die SharePoint-Identitätszuordnungsanwendung aus Ihrem Azure-Mandanten zu entfernen. Nachdem diese Schritte ausgeführt wurden, muss beim nächsten Ausführen des Identitätszuordnungsprozesses die Zustimmung erteilt werden.

Durchsuchen https://portal.azure.com

Melden Sie sich als organization Administrator an.

Suchen Sie nach Unternehmensanwendungen.

Wählen Sie Alle Anwendungen aus.

Wählen Sie in der Liste der Anwendungen SharePoint Identity Mapping Tool und dann Löschen aus.

Generierte Berichte

Vom Schalter -GenerateIdentityMapping werden zwei Berichte generiert. Jeder Bericht wird als Teil des Identitätszuordnungsprozesses verwendet.

Beide Berichte weisen darauf hin, dass Benutzern Berechtigungen für SharePoint-Inhalte erteilt wurden.

FullIdentityReport.csv

Die FullIdentityReport.csv enthält ein Abbild aller Identitätsdaten, die wir zu den Benutzern und Gruppen ermittelt haben, die in der SharePoint-Umgebung als aktiv aufgeführt wurden. Der Zweck dieses Berichts besteht darin, alle Benutzer und Gruppen zu verstehen, die Zugriff auf SharePoint haben, und ob diesen Identitäten eine Microsoft Entra Identität zugeordnet ist.

Wenn die Identität in Active Directory nicht gefunden wird, sind die Active Directory-Felder leer. Das Feld FoundInAD ist false, und ReasonNotFoundInAD enthält einen Ursachencode.

Wenn die Identität in Microsoft Entra ID nicht gefunden wurde, sind die Felder Microsoft Entra ID leer. Das Feld FoundInAzureAD ist false, und ReasonNotFoundInAzureAD enthält einen Ursachencode.

| Spaltenname | Source | Beschreibung |

|---|---|---|

| UniqueID |

SharePoint |

Für Windows-Konten ist dies eine Sicherheits-ID (SID). Bei Nicht-Windows-Konten ist dies der Anspruch, der für ACL SharePoint verwendet wird. |

| TypeOfMatch |

Bewertungstool |

ExactMatch: Die Quellidentität ist ein Windows-Konto, und wir konnten die SID in SharePoint mit onPremisesSecurityIdentifier in Microsoft Entra ID abgleichen. PartialMatch: Die Übereinstimmung basiert auf UserPrincipalName, Email oder Anzeigename. Bei Gruppen stimmen wir nur teilweise mit Anzeigename überein. NoMatch : Die Identität kann nicht mit Informationen abgeglichen werden. |

| IsGroup |

SharePoint |

True, wenn die Identität eine Gruppe ist. |

| ACLExists |

SharePoint |

True, wenn die Identität Berechtigungen in SharePoint zugeordnet ist. Dies gibt an, dass die Identität Zugriff auf bestimmte Inhalte hat. |

| MySiteExists |

SharePoint |

True, wenn die Identität ein Benutzer ist und diesem Benutzer ein "Meine Website/OneDrive" zugeordnet ist. |

| Claimtype |

SharePoint |

Typ des Anspruchsauthentifizierungsmodus, der der Identität zugeordnet ist. Dies ist einer der folgenden Werte klassisch : Dies sind klassische Windows-Konten. Es sind keine Ansprüche beteiligt, und der Benutzer wurde mit einem Windows-Sicherheit Identifier [SID] ACL'eded. Windows: Windows-Ansprüche. TrustedSTS: SAML-Anspruchsanbieter. Formulare: Die Formularauthentifizierung wird verwendet. ASPNetMembership: .NET-Mitgliedschaftsanbieter. ASPNetRole: .NET-Rollenanbieter. ClaimProvider: Anspruchsbasierter Anbieter. LocalSTS: Lokaler SharePoint-Tokendienst. https://social.technet.microsoft.com/wiki/contents/articles/13921.sharepoint-20102013-claims-encoding.aspx |

| SharePointLoginName |

SharePoint |

Anmeldename, der der in SharePoint gefundenen Identität zugeordnet ist. |

| SharePointDisplayName |

SharePoint |

Anzeigename, der der in SharePoint gefundenen Identität zugeordnet ist. |

| SharePointProfileEmail |

SharePoint |

Email adresse, die dem Benutzer zugeordnet ist. Dies wird nur aufgefüllt, wenn es sich bei der Identität um einen Benutzer handelt, der Benutzer über ein SharePoint-Profil verfügt und für dieses Profil eine E-Mail festgelegt ist. |

| ActiveDirectoryDisplayName |

Active Directory |

Anzeigename in Active Directory gefunden. |

| ActiveDirectoryDomain |

Active Directory |

Domänenname, in dem sich die Identität befindet. |

| SamAccountName |

Active Directory |

Kontoname für die Identität. Dieser Wert ist für Gruppen leer. |

| GroupType |

Active Directory |

Typ der Gruppe. Dies ist für Benutzer leer. |

| GroupMemberCount |

Active Directory |

Anzahl der Mitglieder in der Gruppe. Dies spiegelt nicht die Anzahl geschachtelter Gruppen wider. Wenn beispielsweise eine Gruppe drei weitere Gruppen enthält, wird dies als 3 angezeigt. Dieser Wert ist für Benutzer leer. |

| DistinguishedName |

Active Directory |

Der distinguished Name, der der Identität in Active Directory zugeordnet ist. Beispiel: CN=Bob Smith,OU=UserAccounts,DC=contoso,DC=com |

| AccountEnabled |

Active Directory |

True, wenn das Konto in Active Directory aktiviert ist. Dies ist für Gruppen leer. |

| LastLoginTimeInAD |

Active Directory |

Datum und Uhrzeit der letzten Anmeldung des Benutzerkontos bei Active Directory. Dies deutet nicht darauf hin, dass die Anmeldung SharePoint zugeordnet war, kann aber verwendet werden, um festzustellen, ob es sich um ein aktives Benutzerkonto handelt. Dies ist für Gruppen leer. |

| FoundInAD |

Active Directory |

True, wenn die Identität in Active Directory gefunden wurde. |

| ReasonNotFoundInAD |

Active Directory |

Grund, warum wir das Konto in Active Directory nicht gefunden haben. Dies ist einer der folgenden: BadCredentials: Der angegebene Benutzername/das angegebene Kennwort war für die Domäne ungültig. DomainSidMatchNotFound: Die in SharePoint gefundene SID verfügt über eine Domänen-SID, die keiner der gefundenen Domänen entspricht. InvalidSecurityIdentifier: Die in SharePoint gefundene SID ist ungültig. OnPremisesSidTranslationFailed: Die SID schien ungültig zu sein, wir haben versucht, eine Übersetzung zu erzwingen, und dies ist fehlgeschlagen. UnableToConnect: Es kann keine Verbindung mit den Domänen hergestellt werden. UnableToDetermine: Wir konnten die von der Domäne zurückgegebenen AD-Eigenschaften nicht ermitteln. UnknownException: Unerwarteter Fehler. Details werden in der Datei SMAT.log protokolliert. UserNotFoundInRemoteAd: Wir haben eine gültige Domäne gefunden, konnten die Identität jedoch nicht mithilfe der SID finden. Wenn FoundInAD auf true festgelegt ist, ist dies leer. |

| AzureObjectID |

Active Directory |

Objekt-ID der Identität in Microsoft Entra ID. |

| AzureUserPrincipalName |

Active Directory |

Benutzerprinzipalname der Identität. Dies wird nur für Benutzer aufgefüllt. |

| AzureDisplayName |

Active Directory |

Anzeigename, der der Identität in Microsoft Entra ID zugeordnet ist. |

| FoundInAzureAD |

Active Directory |

True, wenn sich die Identität in Microsoft Entra ID befand. |

| ReasonNotFoundInAzureAD |

Active Directory |

Der Grund, warum wir das Konto nicht in Microsoft Entra ID gefunden haben. Der Grund kann sein: PrincipalNotFound : Die Identität kann in Microsoft Entra ID nicht gefunden werden. AdalExceptionFound: Authentifizierungsfehler beim Microsoft Entra ID. UnknownException: Unerwarteter Fehler. Details finden Sie in der Datei SMAT.log. Dies ist leer, wenn FoundInAzureAd auf true festgelegt ist. |

| MappingRationale |

Active Directory |

Verwenden Sie dieses Feld für offene Notizen, um nicht zugeordnete Benutzer nachzuverfolgen. |

| SanID |

Bewertungstool |

Eindeutiger Bezeichner einer bestimmten Ausführung des Identitätszuordnungsprozesses. Jedes Mal, wenn Sie das Tool ausführen, wird eine eindeutige ID generiert. |

IdentityMapping.csv

IdentityMapping.csv ist eine vorab generierte Identitätszuordnungsdatei. Alle Identitäten werden in der Datei dargestellt. Nicht zugeordnete Identitäten weisen leere Werte für TargetIdentity auf.

| Spaltenname | Beschreibung |

|---|---|

| UniqueIdentity |

Eindeutiger Wert zum Identifizieren des Objekts in der Quellumgebung. Bei Windows-Identitäten ist dies die Sicherheits-ID (SID). Für alle anderen Identitätstypen ist dies der Anspruch in SharePoint. |

| TargetIdentity |

Identität, der die Quellidentität zugeordnet werden soll. Für Benutzer ist dieser Wert der Benutzerprinzipalname des Benutzers in Microsoft Entra ID. Bei Gruppen ist dieser Wert die Objekt-ID der Gruppe in Microsoft Entra ID. |

| IsGroup |

True, wenn die Zeile eine Gruppe darstellt. |

Siehe auch

Weitere Ressourcen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für