Das Integrationspaket für System Center Operations Manager

Wichtig

Diese Version von Orchestrator hat das Ende des Supports erreicht. Es wird empfohlen, ein Upgrade auf Orchestrator 2022 durchzuführen.

Das Integrationspaket für Operations Manager ist ein Add-In, das von System Center Orchestrator bereitgestellt wird. Verwenden Sie das Integrationspaket, um einen Orchestrator Runbook-Server mit einem Operations Manager-Verwaltungsserver zu verbinden, damit Sie verschiedene Aktionen automatisieren können.

Weitere Informationen zu Integrationspaketen finden Sie im System Center-Integrationshandbuch.

Systemanforderungen

Bevor Sie das Operations Manager-Integrationspaket bereitstellen, installieren und konfigurieren Sie die folgende Software:

Orchestrator.

Manager implementiert werden. Die Version des Integrationspakets muss mit der System Center-Version übereinstimmen.

Hinweis

Wenn Sie das Orchestrator 2016- oder 1801-Integrationspaket für Operations Manager 2016 UR4 oder höher verwenden und Operations Manager so konfiguriert haben, dass nur TLS 1.1- oder 1.2-Verbindungen akzeptiert werden, nehmen Sie die Registrierungsänderungen wie hier beschrieben vor.

Um die Serverinteraktion mit Operations Manager zu ermöglichen, installieren Sie die Operations Manager-Konsole, in der Orchestrator Runbook Server oder Runbook Designer installiert ist.

Das Management Pack für die Orchestrator-Integrationsbibliothek ist für das Objekt „Warnung erstellen“ erforderlich.

Hinweis

Das Create Alert-Objekt installiert das Management Pack automatisch in Operations Manager, wenn es zum ersten Mal ausgeführt wird. Um das Integrationspaket zu deinstallieren, entfernen Sie das Management Pack der Orchestrator-Integrationsbibliothek aus Operations Manager.

Orchestrator.

Manager implementiert werden. Die Version des Integrationspakets muss mit der System Center-Version übereinstimmen.

Um die Serverinteraktion mit Operations Manager zu ermöglichen, installieren Sie die Operations Manager-Konsole, in der Orchestrator Runbook Server oder Runbook Designer installiert ist.

Das Management Pack für die Orchestrator-Integrationsbibliothek ist für das Objekt „Warnung erstellen“ erforderlich.

Hinweis

Das Create Alert-Objekt installiert das Management Pack automatisch in Operations Manager, wenn es zum ersten Mal ausgeführt wird. Um das Integrationspaket zu deinstallieren, entfernen Sie das Management Pack der Orchestrator-Integrationsbibliothek aus Operations Manager.

Herunterladen des Integrationspakets

Registrieren und Bereitstellen des Pakets

Nachdem Sie die Integrationspaketdatei heruntergeladen haben, müssen Sie sie beim Orchestrator-Verwaltungsserver registrieren. Stellen Sie sie dann auf Runbookservern und Runbook-Designern bereit. Weitere Informationen

Konfigurieren der Verbindungen

Durch eine Verbindung entsteht eine wiederverwendbare Verknüpfung zwischen Orchestrator und einem Operations Manager-Verwaltungsserver. Sie können so viele Verbindungen erstellen wie gewünscht, um Verknüpfungen zu mehreren Operations Manager-Verwaltungsservern herzustellen. Sie haben auch die Möglichkeit, mehrere Verbindungen mit dem gleichen Server zu erstellen, wenn Sie unterschiedliche Sicherheitsberechtigungen für Benutzerkonten berücksichtigen möchten.

So konfigurieren Sie eine Verbindung

- Wählen Sie in Runbook Designer Optionen>Operations Manager aus.

- Wählen Sie auf der Registerkarte Verbindungen die Option Hinzufügen aus.

- Geben Sie unter Verbindungseintrag im Feld Name den Namen oder die IP-Adresse des Servers ein, auf dem Operations Manager ausgeführt wird.

- Geben Sie im Feld Domäne den Domänennamen des Operations Manager-Servers ein. Oder wählen Sie die Schaltfläche mit den Auslassungspunkten (...) aus, um nach der Domäne zu suchen, wählen Sie sie aus, und wählen Sie dann Hinzufügen aus.

- Geben Sie in den Feldern Benutzername und Kennwort die Anmeldeinformationen ein, die der Orchestrator-Server zum Herstellen einer Verbindung mit dem Operations Manager-Server verwendet.

- Übernehmen Sie unter Überwachungsintervalle\Abruf und Überwachungsintervalle\Verbindung wiederherstellen den Standardwert von zehn Sekunden, oder ändern Sie den Wert. Die -Eigenschaft (Standardwert: 10 Sekunden) ist konfigurierbar.

- Wählen Sie Verbindung testen aus. Wenn die Bestätigungsmeldung angezeigt wird, wählen Sie OK aus.

- Fügen Sie bei Bedarf weitere Verbindungen hinzu.

- Wählen Sie OK>Fertig stellen aus.

Aktivieren der SCO-IP für Operations Manager 2016 UR4 oder höher

Sie müssen die SCO-IP für Operations Manager 2016 (UR4 oder höher) aktivieren, wenn die Operations Manager-Konfiguration nur TLS 1.1 oder TLS 1.2 akzeptiert.

Folgen Sie diesen Schritten:

Legen Sie fest, dass Windows nur TLS 1.2 verwendet.

Methode 1: Manuelle Bearbeitung der Registrierung

Wichtig

Führen Sie die Schritte in diesem Abschnitt sorgfältig aus. Wenn Ihnen beim Bearbeiten der Registrierung ein Fehler unterläuft, können Sie schwerwiegende Probleme verursachen. Bevor Sie beginnen, sichern Sie die Registrierung, damit Sie sie wiederherstellen können, wenn ein Problem auftritt.

Führen Sie die folgenden Schritte aus, um alle SCHANNEL-Protokolle im gesamten System zu aktivieren oder zu deaktivieren.

Hinweis

Es wird empfohlen, das TLS 1.2-Protokoll für eingehende Kommunikationen zu aktivieren. Aktivieren Sie die Protokolle TLS 1.2, TLS 1.1 und TLS 1.0 für die gesamte ausgehende Kommunikation. Registrierungsänderungen wirken sich nicht auf die Verwendung des Kerberos-Protokolls oder des NTLM-Protokolls aus.

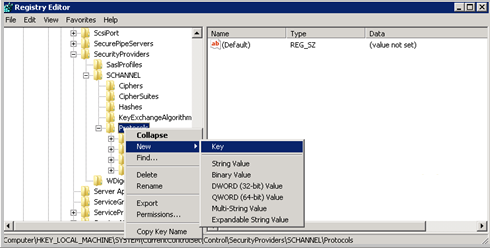

a. Starten Sie den Registrierungs-Editor. Klicken Sie hierzu mit der rechten Maustaste auf Start, geben Sie regedit in das Feld Ausführen ein, und wählen Sie dann OK aus.

b. Suchen Sie nach dem folgenden Registrierungsschlüssel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocolsc. Klicken Sie mit der rechten Maustaste auf Protokoll, und zeigen Sie auf Neu>Schlüssel.

d. Geben Sie SSL 3.0 ein.

e. Wiederholen Sie die vorherigen beiden Schritte zum Erstellen von Schlüsseln für TLS 0, TLS 1.1 und TLS 1.2. Diese Schlüssel ähneln Verzeichnissen.

f. Erstellen Sie einen Clientschlüssel und einen Serverschlüssel unter den einzelnen Schlüsseln für SSL 3.0, TLS 1.0, TLS 1.1 und TLS 1.2.

g. Erstellen Sie zum Aktivieren eines Protokolls wie folgt den DWORD-Wert unter jedem Client- und Serverschlüssel:

- DisabledByDefault [Wert = 0]

- Enabled [Wert = 1]

h. Ändern Sie zum Deaktivieren eines Protokolls wie folgt den DWORD-Wert unter jedem Client- und Serverschlüssel:

- DisabledByDefault [Wert = 1]

- Enabled [Wert = 0]

i. Wählen Sie Datei>Beenden aus.

Methode 2: Automatische Bearbeitung der Registrierung

Führen Sie das folgende Windows PowerShell-Skript im Administratormodus aus, um Windows automatisch so zu konfigurieren, dass nur das TLS-Protokoll 1.2 verwendet wird.

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2") $ProtocolSubKeyList = @("Client", "Server") $DisabledByDefault = "DisabledByDefault" $Enabled = "Enabled" $registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\" foreach($Protocol in $ProtocolList) { Write-Host " In 1st For loop" foreach($key in $ProtocolSubKeyList) { $currentRegPath = $registryPath + $Protocol + "\" + $key Write-Host " Current Registry Path $currentRegPath" if(!(Test-Path $currentRegPath)) { Write-Host "creating the registry" New-Item -Path $currentRegPath -Force | out-Null } if($Protocol -eq "TLS 1.2") { Write-Host "Working for TLS 1.2" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null } else { Write-Host "Working for other protocol" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null } } } Exit 0Legen Sie fest, dass System Center nur TLS 1.2 verwendet.

Bevor Sie die Registrierung in diesem Schritt ändern, sichern Sie sie, falls Sie sie später wiederherstellen müssen. Legen Sie anschließend die folgenden Registrierungsschlüsselwerte fest:

Werte für 64-Bit-Betriebssysteme

Pfad Registrierungsschlüssel Wert HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 Werte für 32-Bit-Betriebssysteme

Pfad Registrierungsschlüssel Wert HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\ v2.0.50727 SystemDefaultTlsVersions dword:00000001 Installieren Sie die folgenden Updates für alle Service Manager-Rollen. Aktualisieren Sie Rollen auf Verwaltungsservern, Azure Data Warehouse-Servern, im Self-Service-Portal und in Analystenkonsolen (einschließlich der auf den Orchestrator-Runbookservern installierten Analystenkonsolen).

Betriebssystem Erforderliches Update Windows 8.1 und Windows Server 2012 R2 3154520 Unterstützung für TLS-Systemstandardversionen, die im .NET Framework 3.5 auf Windows 8.1 und Windows Server 2012 R2 enthalten sind Windows Server 2012 3154519 Unterstützung für TLS-Systemstandardversionen, die im .NET Framework 3.5 auf Windows Server 2012 enthalten sind Windows 7 SP1 und Windows Server 2008 R2 SP1 3154518 Unterstützung für TLS-Systemstandardversionen, die im .NET Framework 3.5.1 unter Windows 7 SP1 und Server 2008 R2 SP1 enthalten sind Windows 10 und Windows Server 2016 3154521 Hotfixrollup 3154521 für die .NET Framework 4.5.2 und 4.5.1 unter Windows

3156421 Kumulatives Update für Windows 10 Version 1511 und Windows Server 2016 Technical Preview 4: 10. Mai 2016Starten Sie den Computer neu.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für