Beschreiben der Microsoft Entra-Rollen und der rollenbasierten Zugriffssteuerung (RBAC)

Microsoft Entra-Rollen steuern Berechtigungen zum Verwalten Microsoft Entra-Ressourcen. Beispielsweise können das Erstellen von Benutzerkonten oder das Anzeigen von Abrechnungsinformationen erlaubt werden. Microsoft Entra ID unterstützt integrierte und benutzerdefinierte Rollen.

Das Verwalten des Zugriffs mithilfe von Rollen wird als rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) bezeichnet. Integrierte und benutzerdefinierte Microsoft Entra-Rollen sind eine Form der rollenbasierten Zugriffssteuerung, bei der Microsoft Entra-Rollen den Zugriff auf Microsoft Entra-Ressourcen steuern. Dies wird als „Microsoft Entra-RBAC“ bezeichnet.

Integrierte Rollen

Microsoft Entra ID enthält viele integrierte Rollen. Hierbei handelt es sich um Rollen mit einem festgelegten Satz von Berechtigungen. Einige der am häufigsten verwendeten integrierten Rollen sind:

- Globaler Administrator: Benutzer*innen mit dieser Rolle haben Zugriff auf alle administrativen Features in Microsoft Entra. Die Person, die sich für den Microsoft Entra-Mandanten registriert, wird automatisch ein globaler Administrator.

- Benutzeradministrator: Benutzer mit dieser Rolle können sämtliche Aspekte von Benutzern und Gruppen erstellen und verwalten. Darüber hinaus umfasst diese Rolle die Möglichkeit, Supporttickets zu verwalten und die Dienstintegrität zu überwachen.

- Abrechnungsadministrator: Benutzer mit dieser Rolle können Käufe tätigen, Abonnements und Supporttickets verwalten und die Dienstintegrität überwachen.

Alle integrierten Rollen enthalten vorkonfigurierte Bündel von Berechtigungen, die für bestimmte Aufgaben vorgesehen sind. Die festen Berechtigungen, die in den integrierten Rollen enthalten sind, können nicht geändert werden.

Benutzerdefinierte Rollen

Obwohl es sehr viele integrierte Administratorrollen in Microsoft Entra gibt, bieten benutzerdefinierte Rollen mehr Flexibilität beim Gewähren des Zugriffs. Bei einer benutzerdefinierten Rollendefinition handelt es sich um Berechtigungen, die Sie aus einer vordefinierten Liste auswählen. Die Liste der Berechtigungen, die Sie auswählen möchten, umfasst die gleichen Berechtigungen, die von den integrierten Rollen verwendet werden. Der Unterschied besteht darin, dass Sie auswählen können, welche Berechtigungen Sie in eine benutzerdefinierte Rolle aufnehmen möchten.

Die Erteilung von Berechtigungen mit benutzerdefinierten Microsoft Entra-Rollen erfolgt in zwei Schritten. Im ersten Schritt wird eine benutzerdefinierte Rollendefinition erstellt. Sie setzt sich aus mehreren Berechtigungen zusammen, die Sie aus einer vordefinierten Liste hinzufügen. Nachdem Sie die benutzerdefinierte Rollendefinition erstellt haben, müssen Sie diese Rolle im zweiten Schritt Benutzern oder Gruppen zuweisen, indem Sie eine Rollenzuweisung erstellen.

Eine Rollenzuweisung erteilt dem Benutzer die Berechtigungen in einer Rollendefinition für einen bestimmten Bereich. Ein Bereich definiert die Gruppe von Microsoft Entra-Ressourcen, auf die das Rollenmitglied Zugriff hat. Eine benutzerdefinierte Rolle kann für den organisationsweiten Bereich zugewiesen werden. Dies bedeutet, dass das Rollenmitglied über die Rollenberechtigungen für alle Ressourcen verfügt. Eine benutzerdefinierte Rolle kann auch für einen Objektbereich zugewiesen werden. Ein Beispiel für einen Objektbereich ist eine einzelne Anwendung. Die gleiche Rolle kann einem Benutzer für alle Anwendungen in der Organisation und dann einem anderen Benutzer nur für die App der Contoso-Spesenabrechnungen zugewiesen werden.

Benutzerdefinierte Rollen erfordern eine Microsoft Entra ID P1- oder P2-Lizenz.

Nur den für Benutzer erforderlichen Zugriff gewähren

Als bewährte Methode und für höhere Sicherheit sollten Sie Benutzern nur die Berechtigungen gewähren, die sie unbedingt für ihre Arbeit benötigen. Wenn also jemand hauptsächlich Benutzer verwaltet, sollten Sie die Rolle „Benutzeradministrator“ zuweisen, aber nicht „Globaler Administrator“. Durch die Zuweisung der geringsten Rechte grenzen Sie den Schaden ein, der durch ein kompromittiertes Konto erreicht werden kann.

Kategorien von Microsoft Entra-Rollen

Microsoft Entra ID ist als Dienst verfügbar, wenn Sie ein Microsoft Online Business-Angebot abonnieren, z. B. Microsoft 365 und Azure.

Die verfügbaren Microsoft 365-Dienste umfassen Microsoft Entra ID, Exchange, SharePoint, Microsoft Defender, Teams, Intune und vieles mehr.

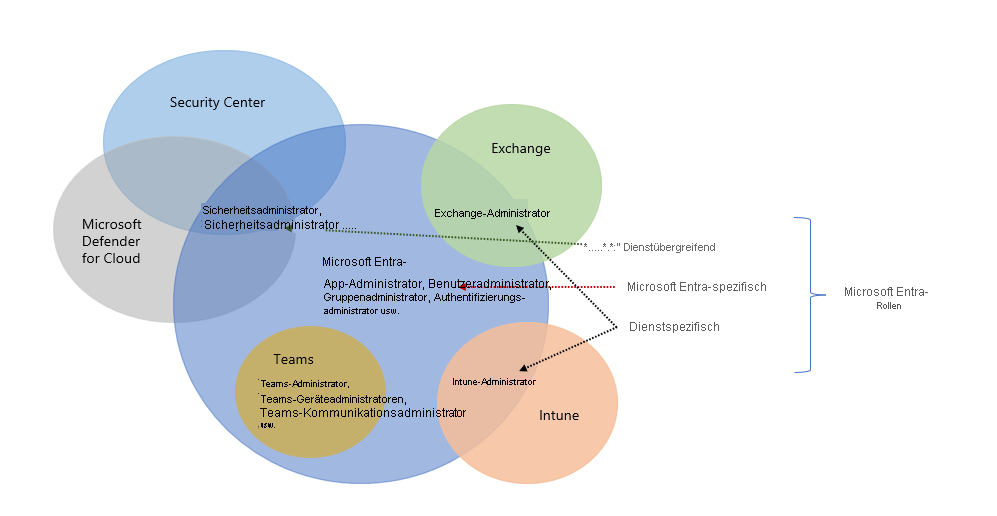

Im Laufe der Zeit haben einige Microsoft 365-Dienste wie Exchange und Intune ihre eigenen rollenbasierten Zugriffssteuerungssysteme (RBAC) entwickelt, ebenso wie der Microsoft Entra-Dienst über Microsoft Entra-Rollen verfügt, um den Zugriff auf Microsoft Entra-Ressourcen zu steuern. Andere Dienste wie Teams und SharePoint verfügen nicht über separate rollenbasierte Zugriffssteuerungssysteme. Sie verwenden vielmehr Microsoft Entra-Rollen für den Administratorzugriff.

Um die Identitätsverwaltung für Microsoft 365-Dienste zu vereinfachen, hat Microsoft Entra ID einige dienstspezifische, integrierte Rollen hinzugefügt, die jeweils Administratorzugriff auf einen Microsoft 365-Dienst gewähren. Dies bedeutet, dass integrierte Microsoft Entra-Rollen unterscheiden, wo sie verwendet werden können. Es gibt drei breite Kategorien.

Microsoft Entra-spezifische Rollen: Diese Rollen gewähren Berechtigungen zum Verwalten von Ressourcen nur innerhalb von Microsoft Entra. „Benutzeradministrator“, „Anwendungsadministrator“ und „Gruppenadministrator“ gewähren beispielsweise jeweils Berechtigungen für die Verwaltung von Ressourcen in Microsoft Entra ID.

Dienstspezifische Rollen: Für wichtige Microsoft 365-Dienste enthält Microsoft Entra ID integrierte, dienstspezifische Rollen, die Berechtigungen für die Verwaltung von Features innerhalb des Diensts gewähren. Microsoft Entra ID enthält beispielsweise die integrierten Rollen „Exchange-Administrator*in“, „Intune-Administrator*in“, „SharePoint-Administrator*in“ und „Teams-Administrator*in“, die Features mit den jeweiligen Diensten verwalten können.

Dienstübergreifende Rollen: Es gibt einige Rollen in Microsoft Entra ID, die mehrere Dienste umfassen. Beispielsweise verfügt Microsoft Entra ID über sicherheitsbezogene Rollen, z. B. „Sicherheitsadministrator*in“, die Zugriff auf mehrere Sicherheitsdienste in Microsoft 365 gewähren. Analog dazu gewährt die Rolle „Complianceadministrator“ Zugriff für die Verwaltung compliancebezogener Einstellungen in Microsoft 365 Compliance Center, Exchange usw.

Unterschiede zwischen Microsoft Entra-RBAC und Azure-RBAC

Wie oben beschrieben, sind die in Microsoft Entra integrierten und benutzerdefinierten Rollen eine Form von RBAC, da sie den Zugriff auf Microsoft Entra-Ressourcen steuern. Dies wird als „Microsoft Entra-RBAC“ bezeichnet. Auf die gleiche Weise wie Microsoft Entra-Rollen den Zugriff auf Microsoft Entra-Ressourcen steuern können, können Azure-Rollen ebenfalls den Zugriff auf Azure-Ressourcen steuern. Dies wird als Azure-RBAC bezeichnet. Obwohl das Konzept von RBAC sowohl für Microsoft Entra-RBAC als auch für Azure-RBAC gilt, werden unterschiedliche Ressourcen gesteuert.

- Microsoft Entra-RBAC: Microsoft Entra-Rollen steuern den Zugriff auf Microsoft Entra-Ressourcen wie Benutzer, Gruppen und Anwendungen.

- Azure-RBAC: Azure-Rollen dienen zum Steuern des Zugriffs auf Azure-Ressourcen wie virtuelle Computer oder Speicher unter Verwendung der Azure-Ressourcenverwaltung.

Es gibt unterschiedlich Datenspeicher, in denen Rollendefinitionen und Rollenzuweisungen gespeichert werden. Ebenso gibt es andere Richtlinienentscheidungspunkte, an dem Zugriffsüberprüfungen durchgeführt werden.