Authorization_RequestDenied Fehler beim Ändern eines Kennworts mithilfe von Graph-API

Dieser Artikel enthält Informationen zur Behandlung eines Problems, bei dem sie Authorization_RequestDenied Fehler erhalten, wenn Sie versuchen, ein Kennwort mithilfe von Graph-API zu ändern.

Ursprüngliche Produktversion: Microsoft Entra ID

Ursprüngliche KB-Nummer: 3004133

Problembeschreibung

Sie versuchen, das Kennwort eines Microsoft Entra Benutzers zu ändern. Wenn die Einstellung Organisationsrolle für diesen Benutzer auf eine beliebige Option "Administrator" festgelegt ist, schlägt der Prozess fehl. Es wird die folgende Fehlermeldung generiert:

{"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Unzureichende Berechtigungen zum Abschließen des Vorgangs." }} }

Wenn Sie Der Anwendung oder dem Anwendungsdienstprinzipal die Berechtigung Verzeichnisdaten lesen und schreiben erteilen, kann die Anwendung das Kennwort eines typischen Microsoft Entra Benutzers mithilfe von Graph-API ändern. Diese Einstellung wird im folgenden Screenshot gezeigt.

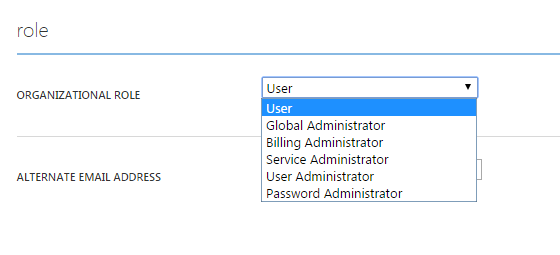

Sie können einen Microsoft Entra Benutzer als Administrator delegieren, indem Sie die Einstellung der Organisationsrolle des Benutzers ändern, wie im folgenden Screenshot gezeigt.

Ursache

Dieses Problem tritt auf, weil die Benutzer, die über eine der Organisationsrollen "Administrator" verfügen, keine Mitglieder des Unternehmensadministrators oder des Benutzerkontoadministrators in der Office 365 Administratorrollen sind.

Lösung

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Veralteten Update. Nach diesem Datum ist die Unterstützung für diese Module auf Migrationsunterstützung zum Microsoft Graph PowerShell SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, zu Microsoft Graph PowerShell zu migrieren, um mit Microsoft Entra ID (früher Azure AD) zu interagieren. Häufig gestellte Fragen zur Migration finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Version 1.0.x von MSOnline kann nach dem 30. Juni 2024 unterbrochen werden.

Um dieses Problem zu beheben, fügen Sie Ihre Anwendung dem Unternehmensadministrator im Office 365 Administratorrollen hinzu. Führen Sie dazu alle folgenden Azure AD-Modul für Windows PowerShell-Cmdlets (MSOL) aus:

Connect-MsolService

Sie werden aufgefordert, die Anmeldeinformationen Ihres Mandanten einzugeben. Sie sollten ihren Microsoft Entra administrativen Benutzernamen im admin@tenant.onmicrosoft.com Format verwenden können.

$displayName = "Application Name"

$objectId = (Get-MsolServicePrincipal -SearchString $displayName).ObjectId

Ersetzen Sie "Anwendungsname" durch den Namen Ihres "Anwendungsdienstprinzipals".

$roleName = "Company Administrator"

Add-MsolRoleMember -RoleName $roleName -RoleMemberType ServicePrincipal -RoleMemberObjectId $objectId

Ihr "Anwendungsdienstprinzipal" wird der Rolle "Unternehmensadministrator" hinzugefügt.

Außerdem müssen Sie Ihre Anwendung dem Benutzerkontoadministrator in der Office 365 Administratorrollen hinzufügen, wenn der Microsoft Entra Benutzer über eine der folgenden Administrator-Organisationsrollen verfügt:

- Globaler Administrator

- Abrechnungsadministrator

- Dienstadministrator

Führen Sie dazu alle folgenden MSOL-Cmdlets aus:

Connect-MsolService

$displayName = "Application Name"

$objectId = (Get-MsolServicePrincipal -SearchString $displayName).ObjectId

$roleName = "User Account Administrator"

Add-MsolRoleMember -RoleName $roleName -RoleMemberType ServicePrincipal -RoleMemberObjectId $objectId

Nachdem Sie beide Cmdlets ausgeführt haben, wird Ihre Anwendung zum Ändern des Kennworts aller Administrator-Organisationsrollen aktiviert.

Hinweis

Es kann bis zu 30 Minuten dauern, bis die Berechtigungen auf den Anwendungsdienstprinzipal angewendet werden, nachdem Sie die Berechtigungen dem Office 365 Administratorrollen hinzugefügt haben.

Kontaktieren Sie uns für Hilfe

Wenn Sie Fragen haben oder Hilfe mit Ihren Azure-Gutschriften benötigen, dann erstellen Sie beim Azure-Support eine Support-Anforderung oder fragen Sie den Azure Community-Support. Sie können auch Produktfeedback an die Azure Feedback Community senden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für