Einrichten der zertifikatbasierten Authentifizierung über Gesamtstrukturen hinweg ohne Vertrauensstellung für einen Webserver

In diesem Artikel wird beschrieben, wie Sie einen Webserver für die Verwendung von Smartcards für die gesamtstrukturübergreifende zertifikatbasierte Authentifizierung einrichten, wenn die Benutzergesamtstrukturen und die Ressourcengesamtstruktur einander nicht vertrauen.

Gilt für: Windows Server 2016

Ursprüngliche KB-Nummer: 4509680

Umgebungskonfiguration

Stellen Sie sich eine Umgebung vor, die die folgende Konfiguration verwendet:

- Eine Benutzergesamtstruktur mit dem Namen

Contoso.com. - Eine Ressourcengesamtstruktur mit dem Namen

Fabrikam.com. Die Gesamtstruktur wurdeTailspintoys.comals alternativer Benutzerprinzipalname (UPN) hinzugefügt. - Es besteht keine Vertrauensstellung zwischen den beiden Gesamtstrukturen.

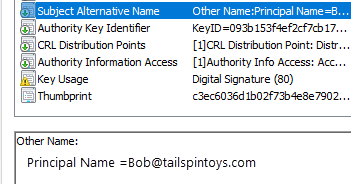

- Benutzer-Smartcards verwenden Zertifikate mit SAN-Einträgen (Subject Alternative Name) im Format

user@tailspintoys.com. - Ein IIS-Webserver, der für die zertifikatbasierte Active Directory-Authentifizierung konfiguriert ist.

Konfigurieren Sie Active Directory und den Webserver wie in den folgenden Verfahren beschrieben.

Konfigurieren von Active Directory

Führen Sie die folgenden Schritte aus, um die Ressourcengesamtstruktur für die Authentifizierung von Smartcards zu konfigurieren:

Stellen Sie sicher, dass ein Kerberos-Authentifizierungszertifikat mit einer erweiterten Schlüsselverwendung für die KDC-Authentifizierung (EKU) für die Domänencontroller ausgestellt wurde.

Stellen Sie sicher, dass das ausstellende Zertifizierungsstellenzertifikat des Zertifikats des Benutzers im NTAUTH-Speicher für Unternehmen installiert ist.

Um das Zertifikat der ausstellenden Zertifizierungsstelle in der Domäne zu veröffentlichen, führen Sie den folgenden Befehl an einer Eingabeaufforderung aus:

certutil -dspublish -f <filename> NTAUTHCAIn diesem Befehl <stellt filename> den Namen der Zertifizierungsstellenzertifikatdatei dar, die über eine .cer Erweiterung verfügt.

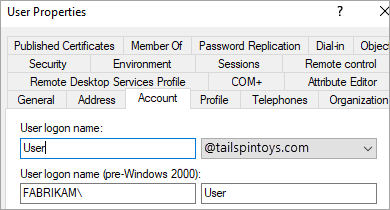

Benutzer müssen über Konten verfügen, die den alternativen UPN der Ressourcengesamtstruktur verwenden.

Führen Sie die folgenden Schritte aus, um die Benutzergesamtstruktur zu konfigurieren:

Stellen Sie sicher, dass Smartcardanmeldung und Clientauthentifizierungs-EKU im Zertifikat definiert sind.

Stellen Sie sicher, dass das SAN des Zertifikats den UPN des Benutzers verwendet.

Stellen Sie sicher, dass Sie das ausstellende Zertifizierungsstellenzertifikat des Benutzerzertifikats im NTAUTH-Speicher für Unternehmen installieren.

Hinweis

Wenn Sie die Delegierung auf dem Front-End-Server einrichten oder die Verwendung des UPN im SAN-Attribut des Zertifikats (AltSecID-Route) überspringen möchten, lesen Sie den Abschnitt Weitere Informationen.

Konfigurieren des Webservers

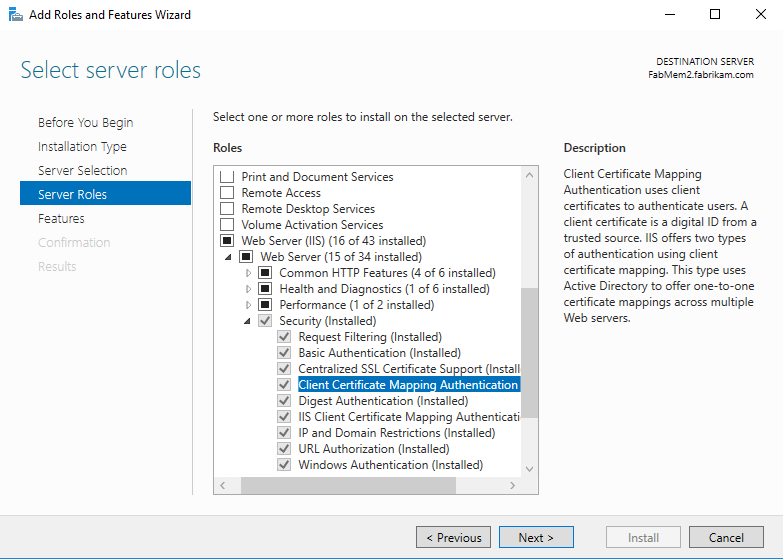

Führen Sie die folgenden Schritte aus, um den IIS-Webserver in der Ressourcengesamtstruktur zu konfigurieren:

Installieren Sie die IIS-Webserverrolle, und wählen Sie das Feature Clientzertifikatzuordnung Authentifizierungssicherheit aus.

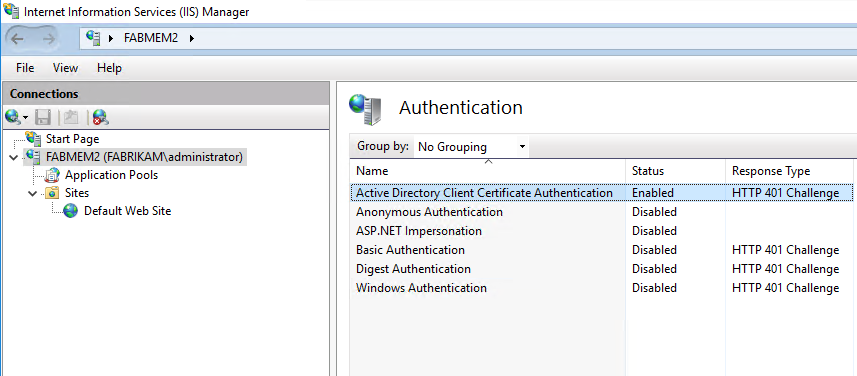

Aktivieren Sie auf dem IIS-Webserver die Active Directory-Clientzertifikatauthentifizierung.

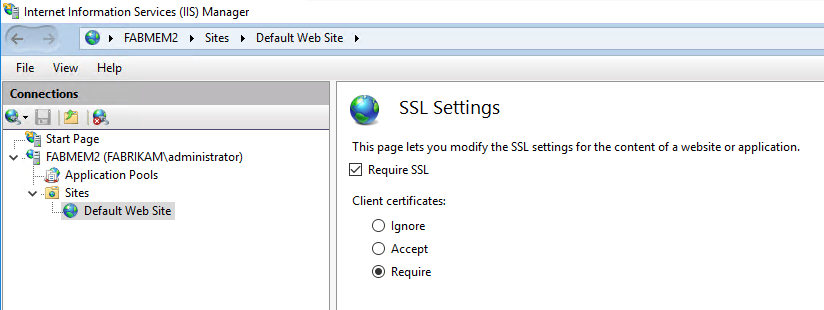

Konfigurieren Sie auf Ihrer Website SSL-Einstellungen für SSL erforderlich , und wählen Sie dann unter Clientzertifikatedie Option Erforderlich aus.

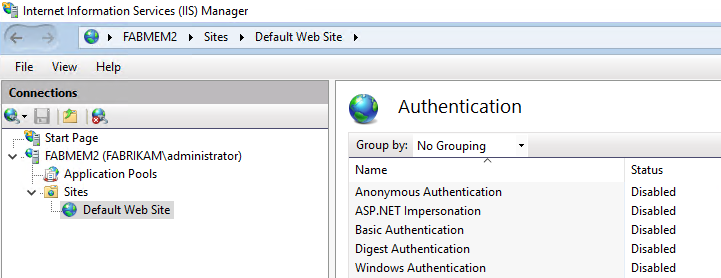

Stellen Sie sicher, dass kein anderer Authentifizierungstyp auf der Website aktiviert ist. Es wird nicht empfohlen, die zertifikatbasierte Authentifizierung mit einem anderen Authentifizierungstyp zu aktivieren, da der DS Mapper-Dienst, der für die Zuordnung des angezeigten Zertifikats des Benutzers zum Benutzerkonto in Active Directory zuständig ist, nur für die Verwendung des Active Directory-Clientzertifikatauthentifizierungstyps konzipiert ist. Wenn Sie die anonyme Authentifizierung aktivieren, können unerwartete Ergebnisse auftreten.

Weitere Informationen

Wenn Sie die Delegierung auf diesem Ressourcenwebserver einrichten möchten, um einen Back-End-Server abzufragen, z. B. einen Datenbankserver oder eine Zertifizierungsstelle, können Sie auch die eingeschränkte Delegierung mithilfe eines benutzerdefinierten Dienstkontos konfigurieren. Darüber hinaus müssen Sie den Webserver für die eingeschränkte Delegierung (S4U2Self) oder den Protokollübergang einrichten. Weitere Informationen finden Sie unter Konfigurieren der eingeschränkten Kerberos-Delegierung für Webregistrierungsproxyseiten.

Wenn Sie den UPN im SAN-Attribut des Smart Karte-Zertifikats des Benutzers überspringen möchten, müssen Sie entweder eine explizite Zuordnung mithilfe von AltSecID-Attributen oder Namenshinweise verwenden.

Hinweis

Es wird davon abgeraten, diesen Ansatz zum Konfigurieren von Smart Karte-Zertifikaten zu konfigurieren.

Wenn Sie das SAN-Attribut als beabsichtigten UPN im Zertifikat des Benutzers veröffentlichen, sollten Sie AltSecID nicht aktivieren.

Um den NTAuth-Speicher auf dem Webserver zu überprüfen, öffnen Sie ein Eingabeaufforderungsfenster, und führen Sie den folgenden Befehl aus:

Certutil -viewstore -enterprise NTAUTH

References

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für