Übersicht über den sicheren Start und die Geräteverschlüsselung

Dieses Thema bietet eine Übersicht über die Funktionen für den sicheren Start und die Geräteverschlüsselung, wobei der Schwerpunkt auf den wichtigsten OEM-Anforderungen und Überlegungen liegt.

Gilt für: Windows 10 Mobile

Sicherer Start

Sicherer Start ist ein Prozess, der Firmwareimages auf Geräten überprüft, bevor sie ausgeführt werden dürfen. Beginnend mit einem Vertrauensstamm (bestehend aus dem Hash eines Schlüssels, der während der Herstellung in der Firmware bereitgestellt wird) überprüft der sichere Start die digitale Signatur aller Startkomponenten kryptografisch, von den Pre-UEFI-Startloadern über die UEFI-Umgebung bis hin zum Standard Betriebssystem und aller darin ausgeführten Komponenten (z. B. Treiber und Apps). Durch den sicheren Start wird sichergestellt, dass nur autorisierter Code ausgeführt werden kann, bevor das Betriebssystem geladen wird.

Die vom SoC-Anbieter bereitgestellte UEFI-Kernumgebung implementiert den UEFI-Standard für den sicheren Start, der in Abschnitt 27 der UEFI-Spezifikation beschrieben wird. Dieser Standard beschreibt einen Prozess, bei dem alle UEFI-Treiber und -Anwendungen anhand von Schlüsseln überprüft werden, die in einer UEFI-Laufzeitvariablen bereitgestellt werden, bevor sie ausgeführt werden. Weitere Informationen zur vom SoC-Anbieter implementierten UEFI-Kernumgebung finden Sie unter Start und UEFI und UEFI in Windows.

Sicherer Startvorgang

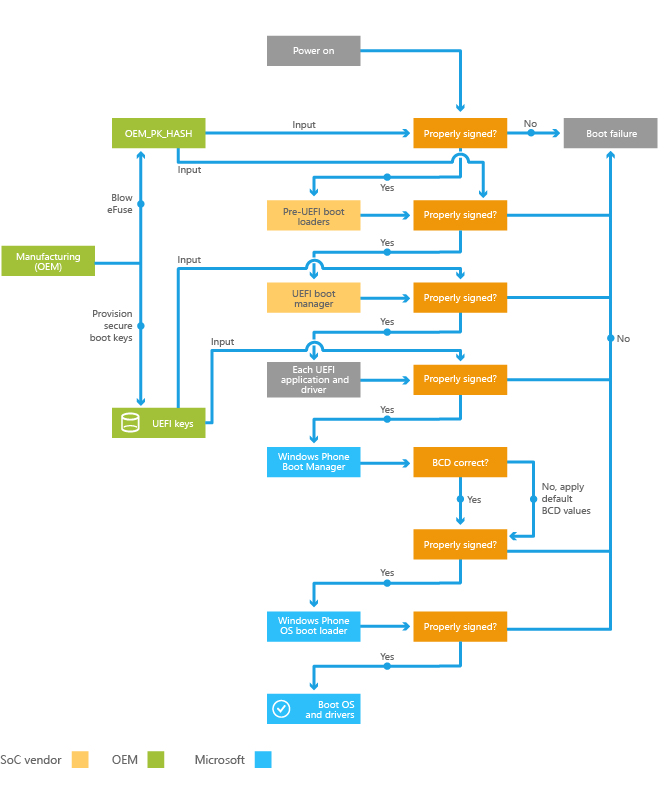

Das folgende Diagramm bietet eine Übersicht über den Sicheren Startvorgang.

In den folgenden Schritten wird dieser Prozess ausführlicher beschrieben:

Um den sicheren Start zu ermöglichen, führen OEMs während der Fertigung eine Reihe von Aufgaben aus, darunter die Bereitstellung der sicheren Startschlüssel und das Blasen verschiedener Sicherungen.

Beim Starten des Geräts wird der Prozess der Überprüfung der Signatur der Pre-UEFI-Startloader anhand des Vertrauensstamms gestartet. Wenn diese Überprüfung erfolgreich ist, wird der UEFI-Start-Manager geladen.

Wenn der UEFI-Start-Manager jede UEFI-App oder jeden UEFI-Treiber lädt, überprüft er, ob die Binärdatei ordnungsgemäß signiert ist. Wenn eine Überprüfung auf eine Komponente fehlschlägt, wird die Komponente nicht geladen, und der Startvorgang schlägt fehl.

Nachdem der Start-Manager (eine von Microsoft bereitgestellte UEFI-Komponente) erfolgreich geladen wurde, wird überprüft, ob bestimmte BCD-Einstellungen (Startkonfigurationsdaten) intakt sind. Wenn sie nicht intakt sind, verwendet Windows 10 die Werte, die die Richtlinie für den sicheren Start als richtig erachtet, und ignoriert die anderen.o

Der Start-Manager überprüft die Signatur des Startladeprogramms und lädt den Startladeprogramm nur, wenn die Signatur gültig ist.

Der Startladeprogramm überprüft die Signatur aller startkritischen Treiber, bevor sie und der Kernel geladen werden. An diesem Punkt liegt es in der Verantwortung des Kernels, die Signatur aller Treiber und Apps vor dem Laden zu überprüfen.

OEM-Anforderungen und Überlegungen im Zusammenhang mit dem sicheren Start

OEMs sollten sich über die folgenden Anforderungen und Überlegungen im Zusammenhang mit dem sicheren Start bewusst sein:

Sie müssen während der Herstellung eine Reihe von Aufgaben ausführen, um den sicheren Start zu ermöglichen, einschließlich der Bereitstellung der sicheren Startschlüssel und dem Blasen verschiedener JTAG-Sicherungen.

OEMs müssen ein eMMC-Teil mit einer RPMB-Partition von mindestens 512 KB verwenden, wie in der Spezifikation für Mindesthardwareanforderungen beschrieben.

Im Rahmen der Aktivierung des sicheren Starts während der Herstellung muss der Replay Protected Memory Block (RPMB) für den eMMC-Teil bereitgestellt werden. Nach dieser Bereitstellung sind der spezifische eMMC-Teil und die SoC-Komponente im Gerät miteinander verbunden. der eMMC-Teil kann nicht entfernt und in einem anderen Gerät mit einem Betriebssystem wiederverwendet werden, das die RPMB verwendet.

Nachdem der sichere Start aktiviert wurde, müssen alle Treiber und Apps auf dem Gerät signiert werden, damit sie vom Betriebssystem geladen werden können. Weitere Informationen finden Sie unter Codesignatur.

Geräteverschlüsselung

Windows 10 Mobile unterstützt die Verwendung der BitLocker-Technologie zum Verschlüsseln aller lokal auf internen Datenpartitionen gespeicherten Benutzerdaten. Dies trägt dazu bei, die Vertraulichkeit lokaler Gerätedaten vor Offlinehardwareangriffen zu schützen. Wenn ein Gerät verloren geht oder gestohlen wird und der Benutzer sein Gerät mit einer PIN sperrt, hilft die Geräteverschlüsselung einem Angreifer, vertrauliche Informationen vom Gerät wiederherzustellen.

Wenn die Geräteverschlüsselung aktiviert ist, werden die Standard Betriebssystempartitionen und interne Benutzerdatenspeicherpartitionen verschlüsselt. SD-Karten, die in das Telefon eingelegt werden, sind nicht verschlüsselt.

Ein Benutzer kann die Geräteverschlüsselung auf dem Gerät mithilfe von Einstellungen =System =>>Geräteverschlüsselung aktivieren oder deaktivieren. Dadurch wird das Gerät jedoch möglicherweise nicht mehr konform und ein Compliancefehler ausgelöst, z. B. wenn E-Mails nicht mehr mit dem Gerät synchronisiert werden. Wenn die Geräteverschlüsselung aktiviert ist, wird der Benutzer aufgefordert, eine PIN zu erstellen, um das Gerät zu schützen.

OEM-Anforderungen und Überlegungen im Zusammenhang mit der Geräteverschlüsselung

Sie sollten sich über die folgenden Anforderungen und Überlegungen im Zusammenhang mit der Geräteverschlüsselung bewusst sein:

Die Geräteverschlüsselung ist standardmäßig nicht aktiviert. Die Geräteverschlüsselung wird in den folgenden Szenarien automatisch aktiviert:

Der Benutzer fügt dem Gerät ein Outlook-Konto hinzu, und der Microsoft Exchange-Server, mit dem er eine Verbindung herstellt, ist so konfiguriert, dass die Geräteverschlüsselung erforderlich ist.

Der Benutzer stellt eine Verbindung zwischen dem Gerät und einem Unternehmens-Apps-Konto her, und der Unternehmensgeräteverwaltungsserver für das Konto pusht eine Richtlinie auf das Gerät, das eine Geräteverschlüsselung erfordert.

In beiden Szenarien beginnt das Gerät automatisch mit der Verschlüsselung der Standard Betriebssystem- und internen Benutzerdatenspeicherpartitionen, nachdem die Änderung der Geräteverschlüsselungsrichtlinie auf dem Gerät konfiguriert wurde. Die Geräteverschlüsselung wird gedrosselt, um die Auswirkungen auf die Endbenutzer zu minimieren.

Es gibt keine OEM-Aktivierungsaufgaben, die speziell für die Geräteverschlüsselung gelten. OEMs müssen jedoch die Anweisungen zum Aktivieren des sicheren Starts befolgen.

Nachdem die Geräteverschlüsselung auf einem Gerät aktiviert wurde, können Apps, die außerhalb des Standard Betriebssystems ausgeführt werden (z. B. Kundenbetreuer-Apps in UEFI), keine Daten in die verschlüsselten Partitionen des Geräts schreiben. Nur Apps im Standard Betriebssystem oder im Updatebetriebssystem können Daten in die verschlüsselten Partitionen schreiben.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für