Anhang C: Geschützte Konten und Gruppen in Active Directory

Gilt für: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Anhang C: Geschützte Konten und Gruppen in Active Directory

In Active Directory wird eine Standardgruppe von Konten und Gruppen mit umfassenden Berechtigungen als geschützte Konten und Gruppen angesehen. Bei den meisten Objekten in Active Directory können Benutzer, denen Berechtigungen zum Verwalten von Active Directory-Objekten übertragen wurden, die Berechtigungen für die Objekte ändern. Sie können die Berechtigungen auch so ändern, dass sie selbst die Mitgliedschaft in speziellen Gruppen ändern können.

Geschützte Konten und Gruppen sind spezielle Objekte, bei denen Berechtigungen über einen automatischen Prozess festgelegt und erzwungen werden, der sicherstellt, dass die Berechtigungen für die Objekte konsistent bleiben. Diese Berechtigungen bleiben auch dann, wenn Sie die Objekte an andere Speicherorte in Active Directory verschieben. Wenn die Berechtigungen eines geschützten Objekts geändert werden, stellen vorhandene Prozesse sicher, dass die Berechtigungen schnell auf die Standardwerte zurückgesetzt werden.

Geschützte Gruppen

Die folgenden Sicherheitskonten und -gruppen sind in Active Directory Domain Services geschützt:

- Konten-Operatoren

- Administrator

- Administratoren

- Sicherungsoperatoren

- Domänen-Admins

- Domänencontroller

- Organisationsadministratoren

- Krbtgt

- Druckoperatoren

- Read-only-Domänencontroller

- Replicator

- Schema-Admins

- Server-Operatoren

AdminSDHolder

Der Zweck des Objekts AdminSDHolder besteht darin, eine Vorlage für die Berechtigungen der geschützten Konten und Gruppen in der Domäne bereitzustellen. Im Systemcontainer jeder Active Directory-Domäne wird automatisch ein Objekt namens AdminSDHolder erstellt. Der Pfad lautet: CN=AdminSDHolder,CN=System,DC=<Domänenkomponente>,DC=<Domänenkomponente>?.

Während die Gruppe „Administratoren“ die meisten Objekte in einer Active Directory-Domäne besitzt, besitzt die Gruppe „Domänenadministratoren“ das AdminSDHolder-Objekt. Standardmäßig können Organisationsadministratoren Änderungen am AdminSDHolder-Objekt einer Domäne vornehmen, ebenso wie die Gruppen „Domänenadministratoren“ und „Administratoren“ der Domäne. Auch wenn der Standardbesitzer von AdminSDHolder die Domänenadministratorengruppe der Domäne ist, können Mitglieder von der Gruppen „Administratoren“ und „Organisations-Admins“ außerdem den Besitz des Objekts übernehmen.

SDProp

SDProp ist ein Prozess, der (standardmäßig) alle 60 Minuten auf dem Domänencontroller ausgeführt wird, der den PDC-Emulator (PDCE) der Domäne enthält. SDProp vergleicht die Berechtigungen für das Objekt AdminSDHolder mit den Berechtigungen für die geschützten Konten und Gruppen in der Domäne. Wenn die Berechtigungen für eine(s) der geschützten Konten und Gruppen nicht mit den Berechtigungen für das AdminSDHolder-Objekt übereinstimmen, setzt SDProp die Berechtigungen für die geschützten Konten und Gruppen so zurück, dass sie mit den Berechtigungen übereinstimmen, die für das AdminSDHolder-Objekt der Domäne konfiguriert sind.

Die Vererbung von Berechtigungen ist für geschützte Gruppen und Konten deaktiviert. Auch wenn die Konten und Gruppen an andere Speicherorte im Verzeichnis verschoben werden, erben sie keine Berechtigungen von ihren neuen übergeordneten Objekten. Die Vererbung ist für das Objekt AdminSDHolder deaktiviert, sodass Änderungen an den Berechtigungen der übergeordneten Objekte nicht die Berechtigungen von AdminSDHolder ändern.

Ändern des SDProp-Intervalls

Normalerweise müssen Sie das Intervall, in dem SDProp ausgeführt wird, nur zu Testzwecken ändern. Wenn Sie das SDProp-Intervall ändern müssen, fügen Sie im PDCE für die Domäne mit regedit den DWORD-Wert „AdminSDProtectFrequency“ als „HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters“ hinzu, oder ändern Sie ihn entsprechend.

Der Wertebereich ist in Sekunden von 60 bis 7.200 (eine Minute bis zwei Stunden) angegeben. Um Änderungen zu entfernen, löschen Sie den Schlüssel „AdminSDProtectFrequency“. Das Löschen des Schlüssels bewirkt, dass SDProp zum 60-Minuten-Intervall zurückkehrt. Im Allgemeinen sollten Sie dieses Intervall in Produktionsdomänen nicht verringern, da dies den Mehraufwand für die LSASS-Verarbeitung auf dem Domänencontroller erhöhen kann. Die Auswirkungen dieser Erhöhung hängen von der Anzahl der geschützten Objekte in der Domäne ab.

Manuelles Ausführen von SDProp

Ein besserer Ansatz zum Testen von Änderungen an AdminSDHolder besteht darin, SDProp manuell auszuführen. Der Task wird daraufhin sofort ausgeführt, wirkt sich aber nicht auf die geplante Ausführung aus. Sie können die Ausführung von SDProp erzwingen, indem Sie „Ldp.exe“ oder ein LDAP-Änderungsskript ausführen. Gehen Sie wie folgt vor, um SDProp manuell auszuführen:

Starten Sie Ldp.exe.

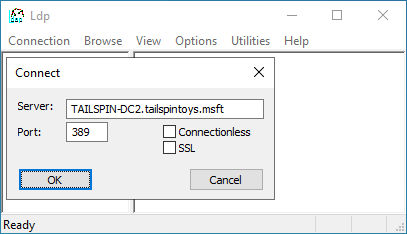

Klicken Sie im Dialogfeld Ldp auf Verbindung, und klicken Sie dann auf Verbinden.

Geben Sie im Dialogfeld Verbinden den Namen des Domänencontrollers für die Domäne mit der PDC-Emulatorrolle (PDCE) ein, und klicken Sie auf OK.

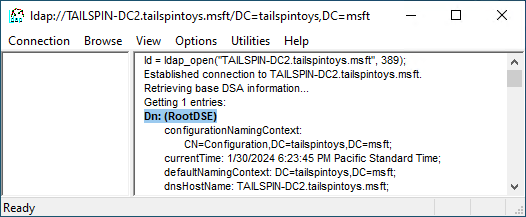

Prüfen Sie zur Überprüfung der Verbindung, ob Dn: (RootDSE) ähnlich wie im folgenden Screenshot vorhanden ist. Klicken Sie anschließend auf Verbindung und dann auf Binden.

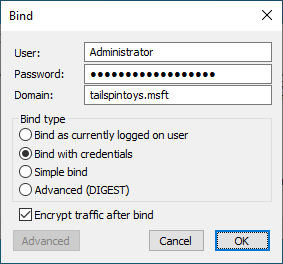

Geben Sie im Dialogfeld Binden die Anmeldeinformationen eines Benutzerkontos ein, das über die Berechtigung zum Ändern des Objekts rootDSE verfügt. (Wenn Sie als diese*r Benutzer*in angemeldet sind, können Sie Binden als derzeit angemeldete*r Benutzer*in auswählen.) Klicken Sie auf OK.

Sobald der Bindungsvorgang abgeschlossen ist, klicken Sie auf Durchsuchen und dann auf Ändern.

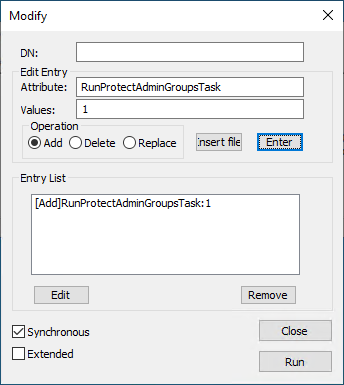

Lassen Sie im Dialogfeld Ändern das Feld DN leer. Geben Sie im Feld Eingabeattribut bearbeiten die Zeichenfolge RunProtectAdminGroupsTask ein, und geben Sie im Feld Werteden Wert 1 ein. Klicken Sie auf Eingeben, um die Eintragsliste wie hier gezeigt aufzufüllen.

Klicken Sie im ausgefüllten Dialogfeld Ändern auf Ausführen, und vergewissern Sie sich, dass die Änderungen am Objekt AdminSDHolder für dieses Objekt nun angezeigt werden.