Anhang D: Schützen integrierter Administratorkonten in Active Directory

Gilt für: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Anhang D: Schützen integrierter Administratorkonten in Active Directory

In jeder Domäne in Active Directory wird im Rahmen der Erstellung der Domäne ein Administratorkonto erstellt. Dieses Konto ist standardmäßig ein Mitglied der Gruppen Domänen-Admins und Administratoren in der Domäne. Wenn es sich bei der Domäne um die Stammdomäne der Gesamtstruktur handelt, ist das Konto auch Mitglied der Gruppe Unternehmensadministratoren.

Die Verwendung des Administratorkontos einer Domäne sollte auf anfängliche Buildaktivitäten und ggf. Notfallwiederherstellungsszenarien beschränkt sein. Um sicherzustellen, dass ein Administratorkonto verwendet werden kann, um Reparaturen durchzuführen, falls keine anderen Konten verwendet werden können, sollten Sie die Standardmitgliedschaft des Administratorkontos in keiner Domäne in der Gesamtstruktur ändern. Stattdessen sollten Sie das Administratorkonto in jeder Domäne in der Gesamtstruktur schützen, wie im folgenden Abschnitt und in den nachfolgenden schrittweisen Anweisungen beschrieben.

Hinweis

In diesem Leitfaden wurde bisher empfohlen, das Konto zu deaktivieren. Diese Empfehlung wurde entfernt, da im Whitepaper zur Wiederherstellung der Gesamtstruktur das Standardadministratorkonto verwendet wird. Der Grund dafür ist, dass dies das einzige Konto ist, das die Anmeldung ohne globalen Katalogserver zulässt.

Steuerelemente für integrierte Administratorkonten

Für das integrierte Administratorkonto in jeder Domäne in Ihrer Gesamtstruktur sollten Sie die folgenden Einstellungen konfigurieren:

Aktivieren Sie das Flag Konto ist vertraulich und kann nicht delegiert werden für das Konto.

Aktivieren Sie das Flag Benutzer muss sich mit einer Smartcard anmelden für das Konto.

Konfigurieren Sie Gruppenrichtlinienobjekte, um die Verwendung des Administratorkontos auf in die Domäne eingebundenen Systemen einzuschränken:

Fügen Sie in einem oder mehreren Gruppenrichtlinienobjekten, die Sie erstellen und mit Organisationseinheiten für Arbeitsstationen und Mitgliedsserver in jeder Domäne verknüpfen, das Administratorkonto der einzelnen Domänen zu den folgenden Benutzerrechten unter Computerkonfiguration\Richtlinien\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten hinzu:

Zugriff vom Netzwerk auf diesen Computer verweigern

Anmelden als Batchauftrag verweigern

Anmelden als Dienst verweigern

Anmelden über Remotedesktopdienste verweigern

Hinweis

Wenn Sie dieser Einstellung Konten hinzufügen, müssen Sie angeben, ob Sie lokale Administratorkonten oder Domänenadministratorkonten konfigurieren. Wenn Sie z. B. das Administratorkonto der Domäne TAILSPINTOYS zu diesen Verweigerungsrechten hinzufügen möchten, müssen Sie das Konto als TAILSPINTOYS\Administrator eingeben oder zum Administratorkonto für die Domäne TAILSPINTOYS navigieren. Wenn Sie in diesen Einstellungen für Benutzerrechte im Gruppenrichtlinienobjekt-Editor „Administrator“ eingeben, schränken Sie das lokale Administratorkonto auf jedem Computer ein, auf den das Gruppenrichtlinienobjekt angewendet wird.

Es wird empfohlen, lokale Administratorkonten auf Mitgliedsservern und Arbeitsstationen auf die gleiche Weise wie domänenbasierte Administratorkonten einzuschränken. Daher sollten Sie in der Regel das Administratorkonto für jede Domäne in der Gesamtstruktur und das Administratorkonto für die lokalen Computer zu diesen Einstellungen für Benutzerrechte hinzufügen. Der folgende Screenshot zeigt ein Beispiel für die Konfiguration dieser Benutzerrechte, um zu verhindern, dass lokale Administratorkonten und das Administratorkonto einer Domäne Anmeldungen ausführen, die für diese Konten nicht erforderlich sind.

- Konfigurieren von Gruppenrichtlinienobjekten zum Einschränken von Administratorkonten auf Domänencontrollern

In jeder Domäne in der Gesamtstruktur sollte das Gruppenrichtlinienobjekt des Standarddomänencontrollers oder eine Richtlinie, die mit der Organisationseinheit für Domänencontroller verknüpft ist, so geändert werden, dass das Administratorkonto jeder Domäne den folgenden Benutzerrechten unter Computerkonfiguration\Richtlinien\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten hinzugefügt wird:

Zugriff vom Netzwerk auf diesen Computer verweigern

Anmelden als Batchauftrag verweigern

Anmelden als Dienst verweigern

Anmelden über Remotedesktopdienste verweigern

Hinweis

Diese Einstellungen gewährleisten, dass das integrierte Administratorkonto der Domäne nicht zum Herstellen einer Verbindung mit einem Domänencontroller verwendet werden kann, obwohl sich das Konto lokal bei Domänencontrollern anmelden kann. Da dieses Konto nur in Notfallwiederherstellungsszenarien verwendet werden sollte, wird davon ausgegangen, dass physischer Zugriff auf mindestens einen Domänencontroller verfügbar ist oder dass andere Konten mit Berechtigungen für den Remotezugriff auf Domänencontroller verwendet werden können.

Konfigurieren der Überwachung von Administratorkonten

Wenn das Administratorkonto jeder Domäne sicher ist, sollten Sie die Überwachung so konfigurieren, um die Nutzung oder Änderungen des Kontos zu überwachen. Wenn eine Anmeldung beim Konto erfolgt, sein Kennwort zurückgesetzt wird oder andere Änderungen am Konto vorgenommen werden, sollten Warnungen an die Benutzer oder Teams gesendet werden, die für die Verwaltung von Active Directory verantwortlich sind, sowie an die Teams, die für die Reaktion auf Incidents in Ihrer Organisation zuständig sind.

Schrittweise Anweisungen zum Sichern integrierter Administratorkonten in Active Directory

Wählen Sie in Server-Manager die Option Tools und dann Active Directory-Benutzer und -Computer aus.

Führen Sie die folgenden Schritte aus, um Angriffe zu verhindern, die die Delegierung nutzen, um die Anmeldeinformationen des Kontos auf anderen Systemen zu verwenden:

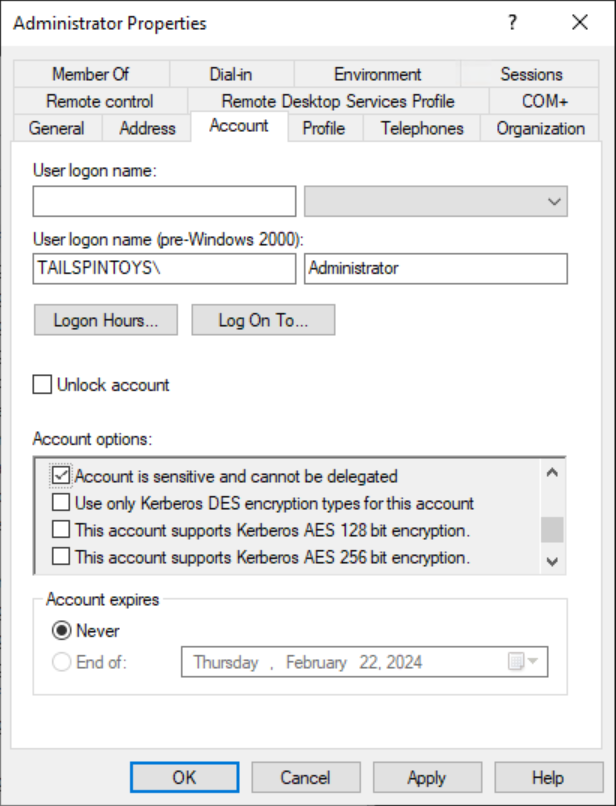

Wählen Sie das Administratorkonto mit der rechten Maustaste aus, und wählen Sie Eigenschaften aus.

Wählen Sie die Registerkarte Konto aus.

Wählen Sie unter Kontooptionen die Markierung Konto ist vertraulich und kann nicht delegiert werden aus, wie im folgenden Screenshot gezeigt, und wählen Sie OK.

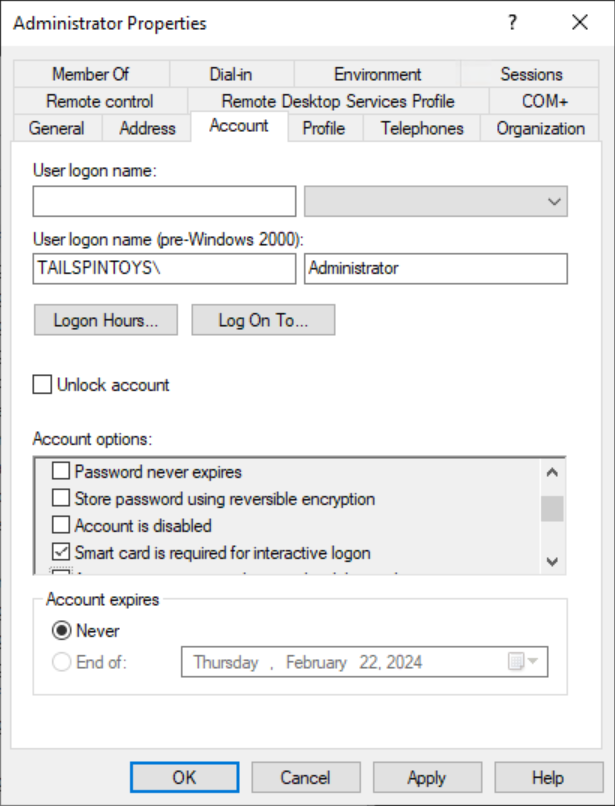

Führen Sie die folgenden Schritte aus, um das Flag Benutzer muss sich mit einer Smartcard anmelden für das Konto zu aktivieren:

Wählen Sie das Administratorkonto mit der rechten Maustaste aus, und wählen Sie Eigenschaften aus.

Wählen Sie die Registerkarte Konto aus.

Wählen Sie unterKonto-Optionen die Markierung Smartcard ist für interaktive Anmeldung erforderlich aus, wie im folgenden Screenshot gezeigt, und wählen Sie OK.

Konfigurieren von Gruppenrichtlinienobjekten zum Einschränken von Administratorkonten auf Domänenebene

Warnung

Dieses Gruppenrichtlinienobjekt sollte niemals auf Domänenebene verknüpft werden, da es das integrierte Administratorkonto selbst in Notfallwiederherstellungsszenarien unbrauchbar machen kann.

Wählen Sie im Server-Manager die Option Tools und dann Gruppenrichtlinienverwaltung aus.

Erweitern Sie in der Konsolenstruktur <Gesamtstruktur>\Domänen\<Domäne>, und dann Gruppenrichtlinienobjekte (wobei <Gesamtstruktur> der Name der Gesamtstruktur und <Domäne> der Name der Domäne ist, in der Sie die Gruppenrichtlinie erstellen möchten).

Wählen Sie in der Konsolenstruktur mit der rechten Maustaste Gruppenrichtlinienobjekte und dann Neu aus.

Geben Sie im Dialogfeld Neues GPO<GPO Name> ein und wählen Sie OK (wobei <GPO Name> der Name dieses GPO ist).

Wählen Sie im Detailbereich mit der rechten Maustaste <GPO Name> und dann Bearbeiten aus.

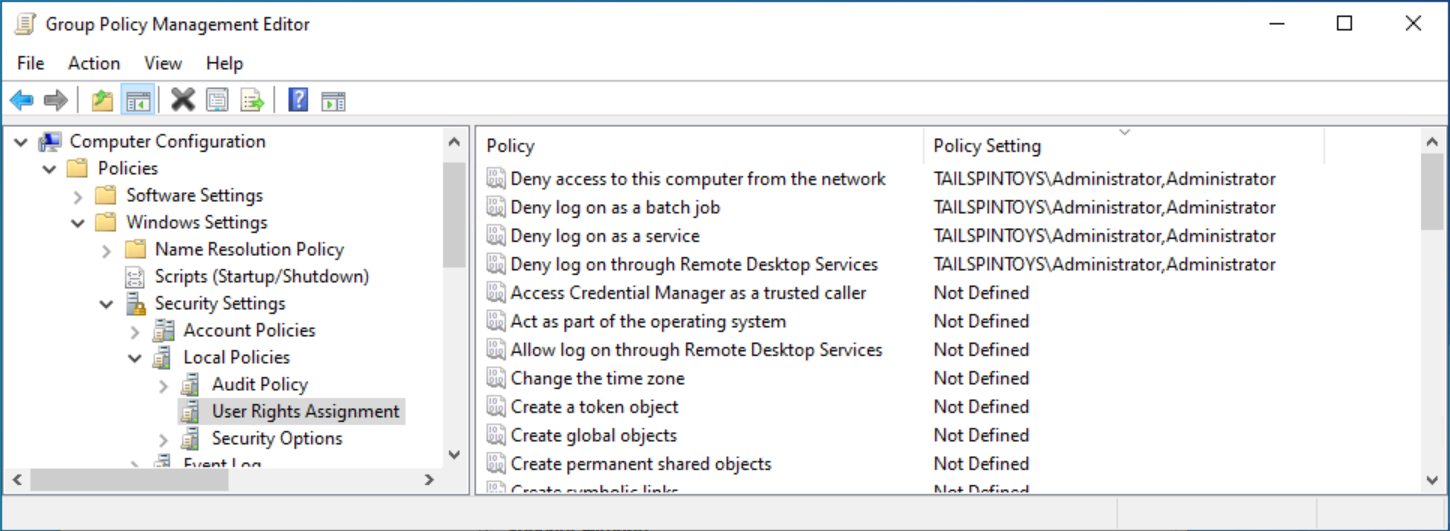

Navigieren Sie zu Computerkonfiguration\Richtlinien\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien und wählen Sie Zuweisung von Benutzerrechten.

Konfigurieren Sie die Benutzerrechte, um zu verhindern, dass das Administratorkonto über das Netzwerk auf Mitgliedsserver und Arbeitsstationen zugreift, indem Sie die folgenden Schritte ausführen:

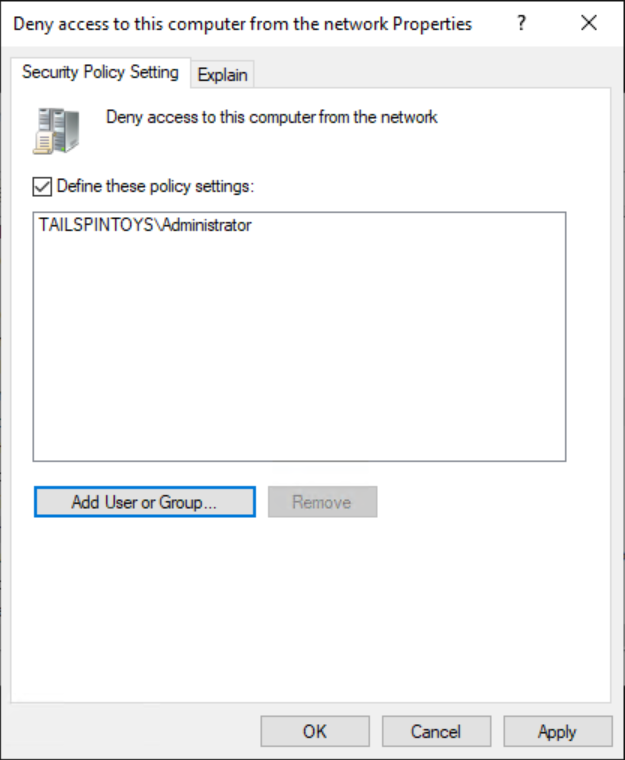

Doppelklicken Sie auf Zugriff auf diesen Computer über das Netzwerk verweigern und wählen Sie Richtlinieneinstellungen definieren.

Wählen Sie Benutzer oder Gruppe hinzufügen und dann Durchsuchen.

Geben Sie Administrator ein, wählen Sie Namen überprüfen und dann OK. Stellen Sie sicher, dass das Konto im Format „<Domänenname>\Benutzername“ angezeigt wird, wie im folgenden Screenshot angegeben.

Wählen Sie OK, und dann noch einmal OK aus.

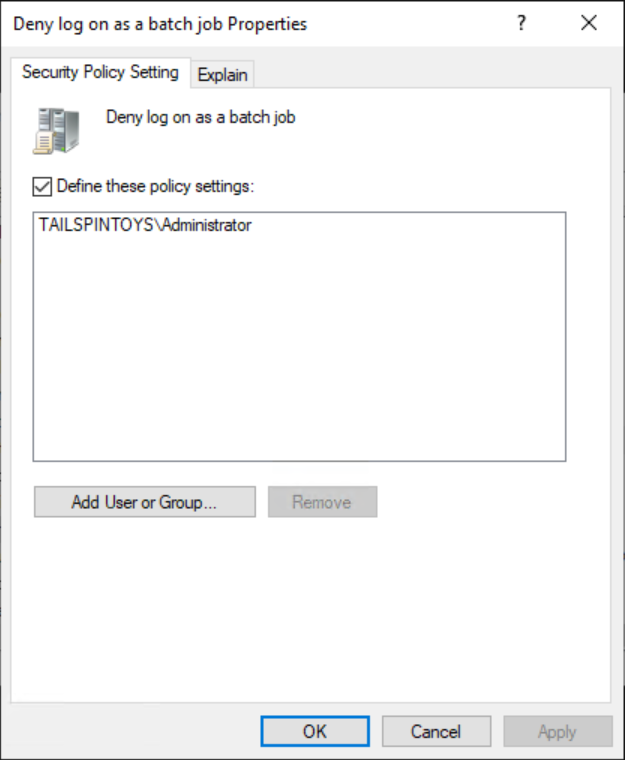

Konfigurieren Sie die Benutzerrechte, um zu verhindern, dass sich das Administratorkonto als Batchauftrag anmeldet, indem Sie die folgenden Schritte ausführen:

Doppelklicken Sie auf Anmeldung als Batchauftrag verweigern und wählen Sie Diese Richtlinieneinstellungen definieren.

Wählen Sie Benutzer oder Gruppe hinzufügen und dann Durchsuchen.

Geben Sie Administrator ein, wählen Sie Namen überprüfen und dann OK. Stellen Sie sicher, dass das Konto im Format „<Domänenname>\Benutzername“ angezeigt wird, wie im folgenden Screenshot angegeben.

Wählen Sie OK, und dann noch einmal OK aus.

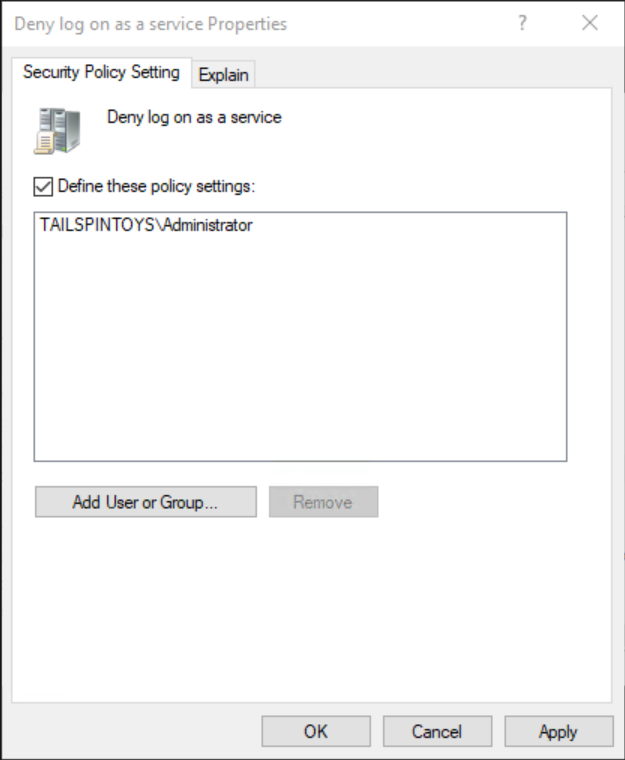

Konfigurieren Sie die Benutzerrechte, um zu verhindern, dass sich das Administratorkonto als Dienst anmeldet, indem Sie die folgenden Schritte ausführen:

Doppelklicken Sie auf Anmeldung als Dienst verweigern und wählen Sie Diese Richtlinieneinstellungen definieren.

Wählen Sie Benutzer oder Gruppe hinzufügen und dann Durchsuchen.

Geben Sie Administrator ein, wählen Sie Namen überprüfen und dann OK. Stellen Sie sicher, dass das Konto im Format „<Domänenname>\Benutzername“ angezeigt wird, wie im folgenden Screenshot angegeben.

Wählen Sie OK, und dann noch einmal OK aus.

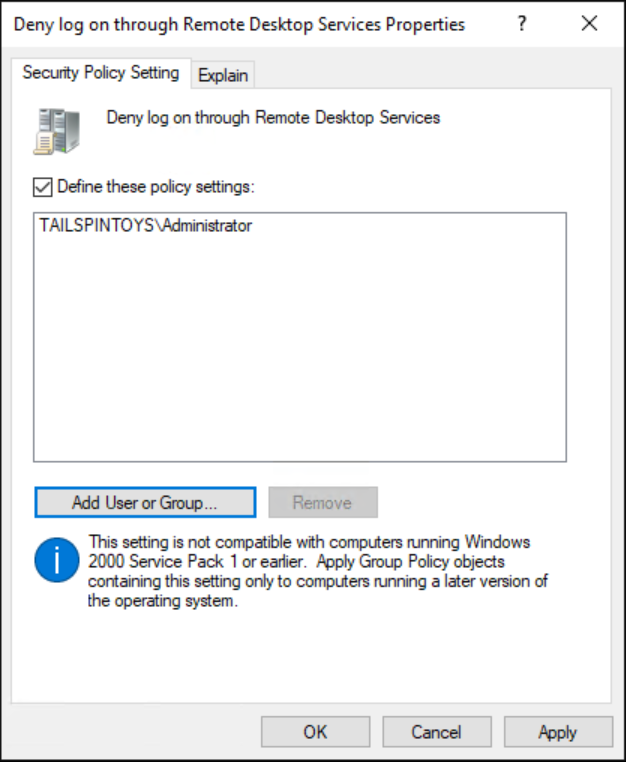

Konfigurieren Sie die Benutzerrechte, um zu verhindern, dass das Administratorkonto über das Netzwerk auf Mitgliedsserver und über Remotedesktopdienste zugreift, indem Sie die folgenden Schritte ausführen:

Doppelklicken Sie auf Anmeldung über Remotedesktopdienste verweigern , und wählen Sie Diese Richtlinieneinstellungen definieren aus.

Wählen Sie Benutzer oder Gruppe hinzufügen und dann Durchsuchen.

Geben Sie Administrator ein, wählen Sie Namen überprüfen und dann OK. Stellen Sie sicher, dass das Konto im Format „<Domänenname>\Benutzername“ angezeigt wird, wie im folgenden Screenshot angegeben.

Wählen Sie OK, und dann noch einmal OK aus.

Um den Gruppenrichtlinienverwaltungs-Editor zu beenden, wählen Sie Datei und dann Beenden.

Verknüpfen Sie in der Gruppenrichtlinienverwaltung das Gruppenrichtlinienobjekt mit den Organisationseinheiten des Mitgliedsservers und der Arbeitsstation, indem Sie die folgenden Schritte ausführen:

Navigieren Sie zu <Gesamtstruktur>\Domänen\<Domäne> (wobei <Gesamtstruktur> der Name der Gesamtstruktur und <Domäne> der Name der Domäne ist, in der Sie die Gruppenrichtlinie festlegen möchten).

Wählen Sie mit der rechten Maustaste die Organisationseinheit aus, auf die das Gruppenrichtlinienobjekt angewendet werden soll, und wählen Sie Vorhandenes Gruppenrichtlinienobjekt verknüpfen.

Wählen Sie die Datensammlungsregel (GPO) aus, die Sie erstellt haben, und wählen Sie OK.

Erstellen Sie Verknüpfungen mit allen weiteren Organisationseinheiten, die Arbeitsstationen enthalten.

Erstellen Sie Verknüpfungen mit allen weiteren Organisationseinheiten, die Mitgliedsserver enthalten.

Wichtig

Wenn Sie diesen Einstellungen das Administratorkonto hinzufügen, geben Sie anhand der Bezeichnung des Kontos an, ob Sie ein lokales Administratorkonto oder ein Domänenadministratorkonto konfigurieren. Wenn Sie beispielsweise das Administratorkonto der Domäne TAILSPINTOYS zu diesen Verweigerungsrechten hinzufügen möchten, navigieren Sie zum Administratorkonto für die Domäne TAILSPINTOYS, das als TAILSPINTOYS\Administrator angezeigt wird. Wenn Sie in diesen Einstellungen für Benutzerrechte im Gruppenrichtlinienobjekt-Editor „Administrator“ eingeben, schränken Sie das lokale Administratorkonto auf jedem Computer ein, auf den das Gruppenrichtlinienobjekt angewendet wird, wie zuvor beschrieben.

Überprüfungsschritte

Die hier beschriebenen Überprüfungsschritte beziehen sich auf Windows 8 und Windows Server 2012.

Überprüfen der Kontooption „Benutzer muss sich mit einer Smartcard anmelden“

- Versuchen Sie, sich von allen Mitgliedsservern oder Arbeitsstationen aus, die von den Änderungen des Gruppenrichtlinienobjekts betroffen sind, interaktiv bei der Domäne anzumelden, indem Sie das integrierte Administratorkonto der Domäne verwenden. Nach dem Versuch, sich anzumelden, wird ein Dialogfeld angezeigt, in dem Sie darüber informiert werden, dass Sie eine intelligente Karte für die Anmeldung benötigen.

Überprüfen der Gruppenrichtlinieneinstellung „Zugriff vom Netzwerk auf diesen Computer verweigern“

Versuchen Sie, über das Netzwerk, das bzw. die von den GPO-Änderungen betroffen ist, von einem Mitgliedsserver oder einer Arbeitsstation, die nicht von den GPO-Änderungen betroffen ist, auf einen Mitgliedsserver oder eine Arbeitsstation zuzugreifen. Um die Einstellungen des Gruppenrichtlinienobjekts zu überprüfen, versuchen Sie, das Systemlaufwerk mithilfe des Befehls NET USE zuzuordnen, indem Sie die folgenden Schritte ausführen:

Melden Sie sich mit dem integrierten Administratorkonto der Domäne bei der Domäne an.

Klicken Sie mit der rechten Maustaste auf den Starthinweis und wählen Sie Windows PowerShell (Administrator).

Wenn Sie aufgefordert werden, die Erhöhung zu genehmigen, wählen Sie Ja.

Geben Sie im Fenster PowerShell net use \\ <Servername>\c$ ein, wobei <Servername> der Name des Mitgliedsservers ist oder Workstation, auf die Sie über das Netzwerk zugreifen möchten.

Sie sollten eine Meldung erhalten, dass dem Benutzer der angeforderte Anmeldetyp nicht gewährt wurde.

Überprüfen der GPO-Einstellung „Anmelden als Batchauftrag verweigern“

Melden Sie sich lokal bei einem beliebigen Mitgliedsserver oder einer Arbeitsstation an, die von den GPO-Änderungen betroffen ist.

Erstellen einer Batchdatei

Wählen Sie den Starthinweis aus, und geben Sie Notepad ein.

Wählen Sie in der Ergebnisliste Editor aus.

Geben Sie im Editordir c: ein.

Wählen Sie Datei und wählen SieSpeichern unter aus.

Geben Sie im Feld Dateiname den Namen <Dateiname>.bat ein (wobei <Dateiname> für den Namen der neuen Batchdatei steht).

Planen einer Aufgabe

Wählen Sie den Starthinweis aus, geben Sie Taskplaner und wählen Sie Taskplaner aus.

Wählen Sie im Taskplaner die Option Aktion und dann Task erstellen aus.

Geben Sie im Dialogfeld Aufgabe erstellen einen Wert für <Aufgabenname > ein (hierbei steht <Aufgabenname > für den Namen der neuen Aufgabe).

Wählen Sie die Registerkarte Aktionen und wählen Sie Neu aus.

Wählen Sie unter Aktion die Option Programm starten aus.

Wählen Sie unter Programm/Skript:Durchsuchen aus, suchen Sie die im Abschnitt „Batchdatei erstellen“ erstellte Batchdatei, wählen Sie sie aus und wählen Sie Öffnen.

Klickan Sie auf OK.

Wählen Sie die Registerkarte Allgemein aus.

Wählen Sie unter Sicherheitsoptionen die Option Benutzer oder Gruppe ändern aus.

Geben Sie den Namen des Administratorkontos auf Domänenebene ein, wählen Sie Namen überprüfen und dann OK.

Wählen Sie Unabhängig von der Benutzeranmeldung ausführen und anschließend Kennwort nicht speichern aus. Die Aufgabe hat nur Zugriff auf lokale Computerressourcen.

Klickan Sie auf OK.

Es sollte ein Dialogfeld angezeigt werden, in dem die Benutzeranmeldeinformationen zum Ausführen der Aufgabe angefordert werden.

Wählen Sie nach Eingabe der Anmeldeinformationen OK.

Es wird ein Dialogfeld angezeigt, das Sie darüber informiert, dass für die Aufgabe ein Konto mit der Berechtigung Als Stapelauftrag anmelden erforderlich ist.

Überprüfen der GPO-Einstellung „Anmelden als Dienst verweigern“

Melden Sie sich lokal bei einem beliebigen Mitgliedsserver oder einer Arbeitsstation an, die von den GPO-Änderungen betroffen ist.

Wählen Sie den Starthinweis aus, geben Sie Dienste ein, und wählen Sie Dienste.

Suchen Sie den Druckspooler und wählen Sie ihn doppelt aus.

Wählen Sie die Registerkarte Anmelden aus.

Wählen Sie unter Anmelden als die Option Dieses Konto aus.

Wählen Sie Durchsuchen, geben Sie den Namen des Administratorkontos auf Domänenebene ein, wählen Sie Namen überprüfen und dann OK.

Geben Sie unter Kennwort und Kennwort bestätigen: das Kennwort des Administratorkontos ein und wählen SieOK.

Klicken Sie drei weitere Male auf OK .

Wählen Sie mit der rechten Maustaste den Druckerwarteschlangendienst aus, und wählen Sie Neu starten aus.

Wenn der Dienst neu gestartet wird, werden Sie in einem Dialogfeld darüber informiert, dass der Druckspoolerdienst nicht gestartet werden konnte.

Zurücksetzen von Änderungen am Dienst „Druckwarteschlange“

Melden Sie sich lokal bei einem beliebigen Mitgliedsserver oder einer Arbeitsstation an, die von den GPO-Änderungen betroffen ist.

Wählen Sie den Starthinweis aus, geben Sie Dienste ein, und wählen Sie Dienste.

Suchen Sie den Druckspooler und wählen Sie ihn doppelt aus.

Wählen Sie die Registerkarte Anmelden aus.

Wählen Sie unter Anmelden als: das Konto Lokales System aus, und klicken Sie auf OK.

Überprüfen der GPO-Einstellung „Anmelden über Remotedesktopdienste verweigern“

Wählen Sie Start, geben Sie dann Remotedesktopverbindung ein und wählen SieRemotedesktopverbindung.

Geben Sie im Feld Computer den Namen des Computers ein, mit dem Sie eine Verbindung herstellen möchten, und wählen Sie Verbinden. (Sie können auch die IP-Adresse anstelle des Computernamens eingeben.)

Geben Sie bei entsprechender Aufforderung Anmeldeinformationen für den Namen des Administratorkontos auf Domänenebene an.

Die Remotedesktopverbindung wird verweigert.