Planen des gerätebasierten bedingten lokalen Zugriffs

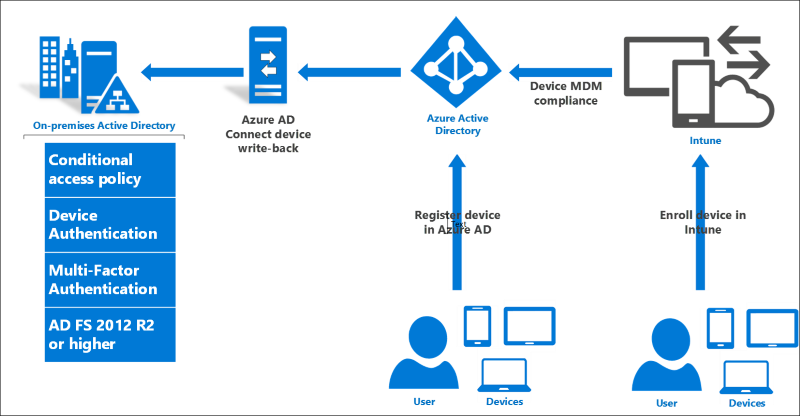

In diesem Dokument werden Richtlinien für den bedingten Zugriff basierend auf Geräten in einem hybriden Szenario beschrieben, bei dem die lokalen Verzeichnisse mit Microsoft Entra ID über Microsoft Entra Connect verbunden sind.

Bedingter Zugriff für AD FS und hybride Szenarios

AD FS bietet die lokale Komponente der Richtlinien für bedingten Zugriff in einem Hybridszenario. Wenn Sie Geräte bei Microsoft Entra ID für den bedingten Zugriff auf Cloudressourcen registrieren, stellt die Rückschreibfunktion von Microsoft Entra ID Connect die Informationen zur Geräteregistrierung lokal zur Verfügung, damit AD FS-Richtlinien verwendet und erzwungen werden können. Auf diese Weise haben Sie einen konsistenten Ansatz für Zugriffssteuerungsrichtlinien für lokale und Cloudressourcen.

Registrierte Gerätetypen

Es gibt drei Arten von registrierten Geräten, die alle als Geräteobjekte in Microsoft Entra ID dargestellt werden und auch für den bedingten Zugriff mit AD FS lokal verwendet werden können.

| Beschreibung | Geschäfts-, Schul- oder Unikonto hinzufügen | Einbindung von Microsoft Entra | Windows 10-Domänenbeitritt |

|---|---|---|---|

| BESCHREIBUNG | Benutzer fügen ihr Geschäfts-, Schul- oder Unikonto interaktiv zu ihrem BYOD-Gerät hinzu. Hinweis: „Geschäfts-, Schul- oder Unikonto hinzufügen“ ist der Ersatz für „Arbeitsplatz beitreten“ in Windows 8/8.1 | Benutzer treten ihrem Windows 10-Arbeitsgerät mit Microsoft Entra ID bei. | In die Domäne eingebundene Windows 10-Geräte werden automatisch bei Microsoft Entra ID registriert. |

| Anmelden von Benutzern beim Gerät | Melden Sie sich nicht mit einem Geschäfts-, Schul- oder Unikonto bei Windows an. Melden Sie sich mit einem Microsoft-Konto an. | Melden Sie sich bei Windows mit dem Konto (Geschäfts-, Schul- oder Unikonto) an, mit dem das Gerät registriert wurde. | Melden Sie sich mit einem AD-Konto an. |

| Verwalten von Geräten | MDM-Richtlinien (mit zusätzlicher Intune-Registrierung) | MDM-Richtlinien (mit zusätzlicher Intune-Registrierung) | Gruppenrichtlinie, Configuration Manager |

| Vertrauenstyp für Microsoft Entra ID | In den Arbeitsplatz eingebunden | In Microsoft Entra eingebunden | Domäne beigetreten |

| Speicherort für W10-Einstellungen | Einstellungen > Konten > Ihr Konto > Geschäfts-, Schul- oder Unikonto hinzufügen | Einstellungen > System > Info > Microsoft Entra ID beitreten | Einstellungen > System > Info > Domäne beitreten |

| Auch für iOS- und Android-Geräte verfügbar? | Ja | Nein | Nein |

Weitere Informationen zu den verschiedenen Möglichkeiten zum Registrieren von Geräten finden Sie unter:

- Verwenden von Windows-Geräten am Arbeitsplatz

- Bei Microsoft Entra registrierte Geräte

- In Microsoft Entra eingebundene Geräte

Unterschiede bei der Benutzer- und Geräteanmeldung in Windows 10 im Vergleich zu früheren Versionen

Für Windows 10 und AD FS 2016 gibt es einige neue Aspekte bei der Geräteregistrierung und -authentifizierung, die Sie kennen sollten (insbesondere, wenn Sie mit der Geräteregistrierung und der Funktion „Arbeitsplatz beitreten“ in früheren Versionen vertraut sind).

Erstens basiert die Geräteregistrierung und -authentifizierung in Windows 10 und AD FS in Windows Server 2016 nicht mehr ausschließlich auf einem X509-Benutzerzertifikat. Es gibt ein neues und stabileres Protokoll, das eine bessere Sicherheit bietet und benutzerfreundlicher ist. Die wichtigsten Unterschiede bestehen darin, dass es für „Windows 10-Domänenbeitritt“ und „Microsoft Entra-Beitritt“ ein X509-Computerzertifikat und neue Anmeldeinformationen gibt, die als PRT bezeichnet werden. Sämtliche Informationen dazu finden Sie hier und hier.

Zweitens unterstützen Windows 10 und AD FS 2016 die Benutzerauthentifizierung mithilfe von Windows Hello for Business, über die Sie hier und hier nachlesen können.

AD FS 2016 ermöglicht nahtloses einmaliges Anmelden für Geräte und Benutzer basierend auf PRT- und Passport-Anmeldeinformationen. Mithilfe der Schritte in diesem Dokument können Sie diese Funktionen aktivieren und sehen, wie sie funktionieren.

Richtlinien für die Zugriffskontrolle von Geräten

Geräte können in einfachen AD FS-Zugriffssteuerungsregeln verwendet werden, wie z. B.:

- Zugriff nur von einem registrierten Gerät zulassen

- Mehrstufige Authentifizierung erforderlich, wenn ein Gerät nicht registriert ist

Diese Regeln können mit anderen Faktoren wie Netzwerkzugriffsstandort und mehrstufiger Authentifizierung kombiniert werden, wodurch umfassende Richtlinien für bedingten Zugriff definiert werden, z. B.:

- Mehrstufige Authentifizierung für nicht registrierte Geräte erforderlich, die von außerhalb des Unternehmensnetzwerks zugreifen, mit Ausnahme von Mitgliedern bestimmter Gruppen

Mit AD FS 2016 können diese Richtlinien speziell so konfiguriert werden, dass auch eine bestimmte Gerätevertrauensstufe erforderlich ist: entweder authentifiziert, verwaltet oder konform.

Weitere Informationen zum Konfigurieren von AD FS-Zugriffssteuerungsrichtlinien finden Sie unter Richtlinien für die Zugriffssteuerung in AD FS.

Authentifizierte Geräte

Authentifizierte Geräte sind registrierte Geräte, die nicht in MDM registriert sind (Intune- und Drittanbieter-MDMs für Windows 10, Intune nur für iOS und Android).

Authentifizierte Geräte verfügen über den AD FS-Anspruch isManaged mit dem Wert FALSE. (Bei Geräten, die überhaupt nicht registriert sind, fehlt dieser Anspruch.) Authentifizierte Geräte (und alle registrierten Geräte) verfügen über den AD FS-Anspruch „isKnown“ mit dem Wert TRUE.

Verwaltete Geräte

Verwaltete Geräte sind registrierte Geräte, die in MDM registriert sind.

Authentifizierte Geräte verfügen über den AD FS-Anspruch „isManaged“ mit dem Wert TRUE.

Kompatible Geräte (mit MDM- oder Gruppenrichtlinien)

Kompatible Geräte sind registrierte Geräte, die nicht nur in MDM registriert sind, sondern auch mit den MDM-Richtlinien konform sind. (Kompatibilitätsinformationen stammen aus der MDM und werden in Microsoft Entra ID geschrieben.)

Kompatible Geräte verfügen über den AD FS-Anspruch isCompliant mit dem Wert TRUE.

Eine vollständige Liste der Ansprüche für Geräte und bedingten Zugriff für AD FS 2016 finden Sie unter Referenz.

Verweis

Aktualisierungen und wichtige Änderungen – Microsoft Identity Platform | Microsoft-Dokumentation

Vollständige Liste der neuen Ansprüche für Geräte und bedingten Zugriff für AD FS 2016

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod