Zugriffssteuerungsrichtlinien in Windows Server 2012 R2 und Windows Server 2012 AD FS

Die in diesem Artikel beschriebenen Richtlinien verwenden zwei Arten von Ansprüchen.

Ansprüche, die AD FS basierend auf Informationen erstellt, die vom AD FS- und Webanwendungsproxy untersucht und verifiziert werden können, z. B. die IP-Adresse des Clients, der eine direkte Verbindung mit AD FS oder WAP herstellt

Ansprüche, die AD FS basierend auf Informationen erstellt, die vom Client als HTTP-Header an AD FS weitergeleitet werden

Wichtig: Die unten dokumentierten Richtlinien blockieren Windows 10-Szenarien für Domänenbeitritt und -anmeldung, die Zugriff auf die folgenden zusätzlichen Endpunkte erfordern.

AD FS-Endpunkte, die für Windows 10-Domänenbeitritt und -anmeldung erforderlich sind

- [federation service name]/adfs/services/trust/2005/windowstransport

- [federation service name]/adfs/services/trust/13/windowstransport

- [federation service name]/adfs/services/trust/2005/usernamemixed

- [federation service name]/adfs/services/trust/13/usernamemixed

- [federation service name]/adfs/services/trust/2005/certificatemixed

- [federation service name]/adfs/services/trust/13/certificatemixed

Wichtig: Die Endpunkte „/adfs/services/trust/2005/windowstransport“ und „/adfs/services/trust/13/windowstransport“ sollten nur für den Intranetzugriff aktiviert werden, da sie als Endpunkte mit Intranetzugriff fungieren sollen, die eine WIA-Bindung für HTTPS verwenden. Wenn Sie sie für das Extranet verfügbar machen, können Anforderungen an diese Endpunkte den Sperrschutz umgehen. Diese Endpunkte sollten auf dem Proxy (d. h. für das Extranet) deaktiviert werden, um die Sperrung des AD-Kontos zu schützen.

Aktualisieren Sie zum Lösen des Problems alle Richtlinien, die Anforderungen basierend auf dem Endpunktanspruch ablehnen, um Ausnahmen für die oben genannten Endpunkte zuzulassen.

Aktualisieren Sie beispielsweise folgende Regel:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path", Value != "/adfs/ls/"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");

auf:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path", Value != "(/adfs/ls/)|(/adfs/services/trust/2005/windowstransport)|(/adfs/services/trust/13/windowstransport)|(/adfs/services/trust/2005/usernamemixed)|(/adfs/services/trust/13/usernamemixed)|(/adfs/services/trust/2005/certificatemixed)|(/adfs/services/trust/13/certificatemixed)"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");

Hinweis

Ansprüche aus dieser Kategorie sollten nur zum Implementieren von Geschäftsrichtlinien und nicht als Sicherheitsrichtlinien zum Schutz des Zugriffs auf Ihr Netzwerk verwendet werden. Es ist möglich, dass nicht autorisierte Clients Header mit falschen Informationen senden, um Zugriff zu erhalten.

Die in diesem Artikel beschriebenen Richtlinien sollten immer mit einer anderen Authentifizierungsmethode verwendet werden, z. B. Benutzername und Kennwort oder Multi-Faktor-Authentifizierung.

Szenarien für Clientzugriffsrichtlinien

| Szenario | Beschreibung |

|---|---|

| Szenario 1: Blockieren des gesamten externen Zugriffs auf Office 365 | Office 365-Zugriff wird über alle Clients im internen Unternehmensnetzwerk zugelassen, aber Anforderungen von externen Clients werden basierend auf der IP-Adresse des externen Clients verweigert. |

| Szenario 2: Blockieren des gesamten externen Zugriffs auf Office 365 außer für Exchange ActiveSync | Office 365-Zugriff ist über alle Clients im internen Unternehmensnetzwerk sowie über externe Clientgeräte wie Smartphones, die Exchange ActiveSync nutzen, zulässig. Alle anderen externen Clients, z. B. Clients, die Outlook verwenden, werden blockiert. |

| Szenario 3: Blockieren des gesamten externen Zugriffs auf Office 365 außer für browserbasierte Anwendungen | Hierbei wird der externe Zugriff auf Office 365 blockiert, mit Ausnahme von passiven (browserbasierten) Anwendungen wie Outlook Web Access oder SharePoint Online. |

| Szenario 4: Blockieren des gesamten externen Zugriffs auf Office 365 außer für bestimmte Active Directory-Gruppen | Dieses Szenario wird zum Testen und Überprüfen der Bereitstellung von Clientzugriffsrichtlinien verwendet. Hierbei wird der externe Zugriff auf Office 365 nur für Mitglieder einer oder mehrerer Active Directory-Gruppen blockiert. Es kann auch verwendet werden, um externen Zugriff nur für Mitglieder einer Gruppe bereitzustellen. |

Aktivieren einer Clientzugriffsrichtlinie

Um eine Clientzugriffsrichtlinie in AD FS unter Windows Server 2012 R2 zu aktivieren, müssen Sie die Vertrauensstellung der vertrauenden Seite in Microsoft Office 365 Identity Platform aktualisieren. Wählen Sie eines der folgenden Beispielszenarien aus, das den Anforderungen Ihrer Organisation am besten entspricht, um die Anspruchsregeln für die Microsoft Office 365 Identity Platform-Vertrauensstellung der vertrauenden Seite zu konfigurieren.

Szenario 1: Blockieren des gesamten externen Zugriffs auf Office 365

Dieses Clientzugriffsrichtlinien-Szenario ermöglicht den Zugriff von allen internen Clients und blockiert alle externen Clients basierend auf ihren IP-Adressen. Sie können die folgenden Verfahren verwenden, um der Office 365-Vertrauensstellung der vertrauenden Seite für das ausgewählte Szenario die richtigen Regeln für die Ausstellungsautorisierung hinzuzufügen.

So erstellen Sie Regeln zum Blockieren des gesamten externen Zugriffs auf Office 365

Klicken Sie im Server-Manager auf Tools und anschließend auf AD FS-Verwaltung.

Klicken Sie in der Konsolenstruktur unter AD FS\Vertrauensstellungen auf Vertrauensstellungen der vertrauenden Seite, klicken Sie mit der rechten Maustaste auf die Microsoft Office 365 Identity Platform-Vertrauensstellung, und klicken Sie dann auf Anspruchsregeln bearbeiten.

Wählen Sie im Dialogfeld Anspruchsregeln bearbeiten die Registerkarte Ausstellungsautorisierungsregeln aus, und klicken Sie dann auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Wenn ein IP-Anspruch außerhalb des gewünschten Bereichs liegt, verweigern“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein (ersetzen Sie den obigen Wert für „x-ms-forwarded-client-ip“ durch einen gültigen IP-Ausdruck):

c1:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");Klicke auf Fertig stellen. Vergewissern Sie sich, dass die neue Regel in der Liste „Ausstellungsautorisierungsregeln“ vor der Standardregel Allen Benutzern Zugriff gewähren angezeigt wird. (Die Verweigerungsregel hat auch dann Vorrang, wenn sie weiter oben in der Liste angezeigt wird.) Wenn Sie nicht über die Standardregel für das Erlauben des Zugriffs verfügen, können Sie eine solche Regel am Ende der Liste hinzufügen. Verwenden Sie dazu die Anspruchsregelsprache wie folgt:

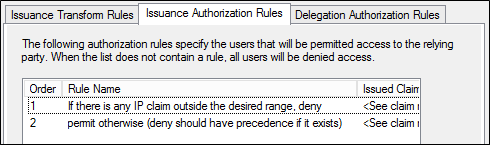

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");Um die neuen Regeln zu speichern, klicken Sie im Dialogfeld Anspruchsregeln bearbeiten auf OK. Die resultierende Liste sollte wie folgt aussehen.

Szenario 2: Blockieren des gesamten externen Zugriffs auf Office 365 außer für Exchange ActiveSync

Das folgende Beispiel ermöglicht den Zugriff auf alle Office 365-Anwendungen einschließlich Exchange Online von internen Clients einschließlich Outlook. Der Zugriff von Clients, die sich außerhalb des Unternehmensnetzwerks befinden, wie in der Client-IP-Adresse angegeben, wird blockiert, Exchange ActiveSync-Clients wie Smartphones ausgenommen.

So erstellen Sie Regeln zum Blockieren des gesamten externen Zugriffs auf Office 365 mit Ausnahme von Exchange ActiveSync

Klicken Sie im Server-Manager auf Tools und anschließend auf AD FS-Verwaltung.

Klicken Sie in der Konsolenstruktur unter AD FS\Vertrauensstellungen auf Vertrauensstellungen der vertrauenden Seite, klicken Sie mit der rechten Maustaste auf die Microsoft Office 365 Identity Platform-Vertrauensstellung, und klicken Sie dann auf Anspruchsregeln bearbeiten.

Wählen Sie im Dialogfeld Anspruchsregeln bearbeiten die Registerkarte Ausstellungsautorisierungsregeln aus, und klicken Sie dann auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Wenn ein IP-Anspruch außerhalb des gewünschten Bereichs liegt, ipoutsiderange-Anspruch ausstellen“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein (ersetzen Sie den obigen Wert für „x-ms-forwarded-client-ip“ durch einen gültigen IP-Ausdruck):

c1:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] => issue(Type = "http://custom/ipoutsiderange", Value = "true");Klicke auf Fertig stellen. Überprüfen Sie, ob die neue Regel in der Liste Ausstellungsautorisierungsregeln angezeigt wird.

Klicken Sie anschließend im Dialogfeld Anspruchsregeln bearbeiten auf der Registerkarte Ausstellungsautorisierungsregeln auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Wenn eine IP-Adresse außerhalb des gewünschten Bereichs liegt UND ein Nicht-EAS-Anspruch x-ms-client-application vorliegt, verweigern“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-application", Value != "Microsoft.Exchange.ActiveSync"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = "DenyUsersWithClaim");Klicke auf Fertig stellen. Überprüfen Sie, ob die neue Regel in der Liste Ausstellungsautorisierungsregeln angezeigt wird.

Klicken Sie anschließend im Dialogfeld Anspruchsregeln bearbeiten auf der Registerkarte Ausstellungsautorisierungsregeln auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Überprüfen, ob ein Anwendungsanspruch vorhanden ist“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein:

NOT EXISTS([Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-application"]) => add(Type = "http://custom/xmsapplication", Value = "fail");Klicke auf Fertig stellen. Überprüfen Sie, ob die neue Regel in der Liste Ausstellungsautorisierungsregeln angezeigt wird.

Klicken Sie anschließend im Dialogfeld Anspruchsregeln bearbeiten auf der Registerkarte Ausstellungsautorisierungsregeln auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Benutzer mit ipoutsiderange = TRUE und Anwendungsfehler verweigern“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "http://custom/xmsapplication", Value == "fail"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = "DenyUsersWithClaim");Klicke auf Fertig stellen. Vergewissern Sie sich, dass die neue Regel in der Liste „Ausstellungsautorisierungsregeln“ unmittelbar nach der vorherigen Regel und vor der Standardregel „Allen Benutzern Zugriff gewähren“ angezeigt wird. (Die Verweigerungsregel hat auch dann Vorrang, wenn sie weiter oben in der Liste angezeigt wird.)

Wenn Sie nicht über die Standardregel für das Erlauben des Zugriffs verfügen, können Sie eine solche Regel am Ende der Liste hinzufügen. Verwenden Sie dazu die Anspruchsregelsprache wie folgt:

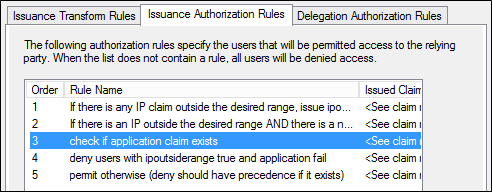

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");Um die neuen Regeln zu speichern, klicken Sie im Dialogfeld Anspruchsregeln bearbeiten auf „OK“. Die resultierende Liste sollte wie folgt aussehen.

Szenario 3: Blockieren des gesamten externen Zugriffs auf Office 365 außer für browserbasierte Anwendungen

So erstellen Sie Regeln zum Blockieren des gesamten externen Zugriffs auf Office 365 mit Ausnahme von browserbasierten Anwendungen

Klicken Sie im Server-Manager auf Tools und anschließend auf AD FS-Verwaltung.

Klicken Sie in der Konsolenstruktur unter AD FS\Vertrauensstellungen auf Vertrauensstellungen der vertrauenden Seite, klicken Sie mit der rechten Maustaste auf die Microsoft Office 365 Identity Platform-Vertrauensstellung, und klicken Sie dann auf Anspruchsregeln bearbeiten.

Wählen Sie im Dialogfeld Anspruchsregeln bearbeiten die Registerkarte Ausstellungsautorisierungsregeln aus, und klicken Sie dann auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Wenn ein IP-Anspruch außerhalb des gewünschten Bereichs liegt, ipoutsiderange-Anspruch ausstellen“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein (ersetzen Sie den obigen Wert für „x-ms-forwarded-client-ip“ durch einen gültigen IP-Ausdruck):

c1:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] => issue(Type = "http://custom/ipoutsiderange", Value = "true");

Klicke auf Fertig stellen. Überprüfen Sie, ob die neue Regel in der Liste Ausstellungsautorisierungsregeln angezeigt wird.

Klicken Sie anschließend im Dialogfeld Anspruchsregeln bearbeiten auf der Registerkarte Ausstellungsautorisierungsregeln auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Wenn eine IP-Adresse außerhalb des gewünschten Bereichs liegt UND der Endpunkt nicht /adfs/ls lautet, verweigern“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path", Value != "/adfs/ls/"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");`Klicke auf Fertig stellen. Vergewissern Sie sich, dass die neue Regel in der Liste „Ausstellungsautorisierungsregeln“ vor der Standardregel Allen Benutzern Zugriff gewähren angezeigt wird. (Die Verweigerungsregel hat auch dann Vorrang, wenn sie weiter oben in der Liste angezeigt wird.) Wenn Sie nicht über die Standardregel für das Erlauben des Zugriffs verfügen, können Sie eine solche Regel am Ende der Liste hinzufügen. Verwenden Sie dazu die Anspruchsregelsprache wie folgt:

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");

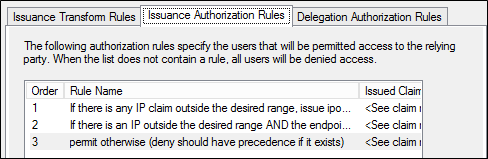

Um die neuen Regeln zu speichern, klicken Sie im Dialogfeld Anspruchsregeln bearbeiten auf OK. Die resultierende Liste sollte wie folgt aussehen.

Szenario 4: Blockieren des gesamten externen Zugriffs auf Office 365 außer für bestimmte Active Directory-Gruppen

Im folgenden Beispiel wird der Zugriff von internen Clients basierend auf der IP-Adresse aktiviert. Hierbei wird der Zugriff von Clients außerhalb des Unternehmensnetzwerks, die über eine externe Client-IP-Adresse verfügen, mit Ausnahme der Personen in einer angegebenen Active Directory-Gruppe blockiert. Führen Sie die folgenden Schritte aus, um der Microsoft Office 365 Identity Platform-Vertrauensstellung der vertrauenden Seite mithilfe des Anspruchsregel-Assistenten die richtigen Ausstellungsautorisierungsregeln hinzuzufügen:

So blockieren Sie den gesamten externen Zugriff auf Office 365 mit Ausnahme bestimmter Active Directory-Gruppen

Klicken Sie im Server-Manager auf Tools und anschließend auf AD FS-Verwaltung.

Klicken Sie in der Konsolenstruktur unter AD FS\Vertrauensstellungen auf Vertrauensstellungen der vertrauenden Seite, klicken Sie mit der rechten Maustaste auf die Microsoft Office 365 Identity Platform-Vertrauensstellung, und klicken Sie dann auf Anspruchsregeln bearbeiten.

Wählen Sie im Dialogfeld Anspruchsregeln bearbeiten die Registerkarte Ausstellungsautorisierungsregeln aus, und klicken Sie dann auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Wenn ein IP-Anspruch außerhalb des gewünschten Bereichs liegt, ipoutsiderange-Anspruch ausstellen“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein (ersetzen Sie den obigen Wert für „x-ms-forwarded-client-ip“ durch einen gültigen IP-Ausdruck):

`c1:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] && c2:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] => issue(Type = "http://custom/ipoutsiderange", Value = "true");`Klicke auf Fertig stellen. Überprüfen Sie, ob die neue Regel in der Liste Ausstellungsautorisierungsregeln angezeigt wird.

Klicken Sie anschließend im Dialogfeld Anspruchsregeln bearbeiten auf der Registerkarte Ausstellungsautorisierungsregeln auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Gruppen-SID überprüfen“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein (ersetzen Sie „groupsid“ durch die tatsächliche SID der verwendeten AD-Gruppe):

NOT EXISTS([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value == "S-1-5-32-100"]) => add(Type = "http://custom/groupsid", Value = "fail");Klicke auf Fertig stellen. Überprüfen Sie, ob die neue Regel in der Liste Ausstellungsautorisierungsregeln angezeigt wird.

Klicken Sie anschließend im Dialogfeld Anspruchsregeln bearbeiten auf der Registerkarte Ausstellungsautorisierungsregeln auf Regel hinzufügen, um den Anspruchsregel-Assistenten zu starten.

Wählen Sie auf der Seite Regelvorlage auswählen unter Anspruchsregelvorlage die Option Ansprüche mithilfe einer benutzerdefinierten Regel senden aus, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Regel konfigurieren unter Name der Anspruchsregel den Anzeigenamen für diese Regel ein, z. B. „Benutzer mit ipoutsiderange = TRUE und groupsid-Fehler verweigern“. Geben oder fügen Sie unter Benutzerdefinierte Regel die folgende Sprachsyntax für Anspruchsregeln ein:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "http://custom/groupsid", Value == "fail"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = "DenyUsersWithClaim");

- Klicke auf Fertig stellen. Vergewissern Sie sich, dass die neue Regel in der Liste „Ausstellungsautorisierungsregeln“ unmittelbar nach der vorherigen Regel und vor der Standardregel „Allen Benutzern Zugriff gewähren“ angezeigt wird. (Die Verweigerungsregel hat auch dann Vorrang, wenn sie weiter oben in der Liste angezeigt wird.) Wenn Sie nicht über die Standardregel für das Erlauben des Zugriffs verfügen, können Sie eine solche Regel am Ende der Liste hinzufügen. Verwenden Sie dazu die Anspruchsregelsprache wie folgt:

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");

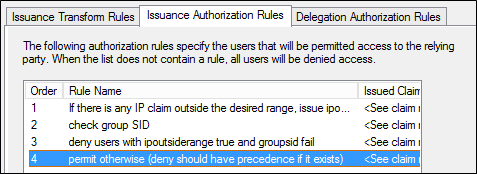

Um die neuen Regeln zu speichern, klicken Sie im Dialogfeld Anspruchsregeln bearbeiten auf „OK“. Die resultierende Liste sollte wie folgt aussehen.

Erstellen des IP-Adressbereichsausdrucks

Der Anspruch x-ms-forwarded-client-ip wird von einem HTTP-Header aufgefüllt, der derzeit nur von Exchange Online festgelegt wird. Exchange Online füllt denn Header auf, wenn die Authentifizierungsanforderung an AD FS übergeben wird. Der Anspruch kann einen der folgenden Werte haben:

Hinweis

Exchange Online unterstützt derzeit nur IPV4- und nicht IPV6-Adressen.

- Eine einzelne IP-Adresse: Die IP-Adresse des direkt mit Exchange Online verbundenen Clients

Hinweis

- Die IP-Adresse eines Clients im Unternehmensnetzwerk wird als IP-Adresse der externen Schnittstelle des ausgehenden Proxys oder Gateways der Organisation angezeigt.

- Clients, die über ein VPN oder Microsoft DirectAccess (DA) mit dem Unternehmensnetzwerk verbunden sind, können je nach Konfiguration von VPN oder DA als interne Unternehmensclients oder als externe Clients angezeigt werden.

- Mindestens eine IP-Adresse: Wenn Exchange Online die IP-Adresse des sich verbindenden Clients nicht ermitteln kann, wird der Wert basierend auf dem Wert des x-forwarded-for-Headers festgelegt, eines nicht standardmäßigen Headers, der in HTTP-basierten Anforderungen enthalten sein kann und von vielen Clients, Lastenausgleichsmodulen und Proxys auf dem Markt unterstützt wird.

Hinweis

- Mehrere IP-Adressen, die die Client-IP-Adresse und die Adresse jedes Proxys angeben, der die Anforderung übergeben hat, werden durch ein Komma getrennt.

- IP-Adressen im Zusammenhang mit der Exchange Online-Infrastruktur werden nicht in der Liste angezeigt.

Reguläre Ausdrücke

Wenn Sie einen Bereich von IP-Adressen abgleichen müssen, müssen Sie einen regulären Ausdruck erstellen, um den Vergleich durchzuführen. In der nächsten Reihe von Schritten finden Sie Beispiele für das Erstellen eines solchen Ausdrucks, der den folgenden Adressbereichen entspricht (beachten Sie, dass Sie diese Beispiele Ihrem öffentlichen IP-Bereich gemäß ändern müssen):

192.168.1.1 – 192.168.1.25

10.0.0.1 – 10.0.0.14

Zunächst lautet das einer einzelnen IP-Adresse entsprechende grundlegende Muster wie folgt: \b###\.###\.###\.###\b

Um dieses Muster zu erweitern, können wir zwei verschiedene IP-Adressen mit einem OR-Ausdruck wie folgt abgleichen: \b###\.###\.###\.###\b|\b###\.###\.###\.###\b

Ein Beispiel zum Abgleich von nur zwei Adressen (z. B. 192.168.1.1 oder 10.0.0.1) wäre: \b192\.168\.1\.1\b|\b10\.0\.0\.1\b

So erhalten Sie die Technik, mit der Sie eine beliebige Anzahl von Adressen eingeben können. Wenn ein Adressbereich zugelassen werden muss, z. B. 192.168.1.1 – 192.168.1.25, muss der Abgleich Zeichen für Zeichen erfolgen: \b192\.168\.1\.([1-9]|1[0-9]|2[0-5])\b

Beachten Sie Folgendes:

Die IP-Adresse wird als Zeichenfolge und nicht als Zahl behandelt.

Die Regel ist wie folgt unterteilt: \b192\.168\.1\.

Dies entspricht einem beliebigen Wert ab 192.168.1.

Im Folgenden werden die Bereiche abgeglichen, die für den Teil der Adresse nach dem letzten Dezimalpunkt erforderlich sind:

([1-9] Gleicht Adressen ab, die auf 1-9 enden

|1[0-9] Gleicht Adressen ab, die auf 10-19 enden

|2[0-5]) Gleicht Adressen ab, die auf 20-25 enden

Beachten Sie, dass die Klammern ordnungsgemäß gesetzt werden müssen, damit der Abgleich nicht bei anderen Teilen von IP-Adressen beginnt.

Wenn der 192-Block übereinstimmt, können wir einen ähnlichen Ausdruck für den 10-Block schreiben: \b10\.0\.0\.([1-9]|1[0-4])\b

Zusammengesetzt sollte der folgende Ausdruck mit allen Adressen für „192.168.1.1~25“ und „10.0.0.1~14“ übereinstimmen: \b192\.168\.1\.([1-9]|1[0-9]|2[0-5])\b|\b10\.0\.0\.([1-9]|1[0-4])\b

Testen des Ausdrucks

Da RegEx-Ausdrücke sehr schwierig werden können, sollten Sie unbedingt ein RegEx-Überprüfungstool verwenden. Wenn Sie eine Internetsuche nach „online regex expression builder“ (Online-Regex-Ausdrucksgenerator) durchführen, finden Sie mehrere gute Onlinehilfsprogramme, mit denen Sie Ihre Ausdrücke anhand von Beispieldaten ausprobieren können.

Beim Testen des Ausdrucks ist es wichtig, dass Sie wissen, was abgeglichen werden muss. Das Exchange Online-System kann viele IP-Adressen durch Kommas getrennt senden. Die oben angegebenen Ausdrücke sind dafür nutzbar. Sie müssen dies jedoch beim Testen Ihrer RegEx-Ausdrücke beachten. Beispielsweise könnten die obigen Beispiele anhand der folgenden Beispieleingabe überprüft werden:

192.168.1.1, 192.168.1.2, 192.169.1.1. 192.168.12.1, 192.168.1.10, 192.168.1.25, 192.168.1.26, 192.168.1.30, 1192.168.1.20

10.0.0.1, 10.0.0.5, 10.0.0.10, 10.0.1.0, 10.0.1.1, 110.0.0.1, 10.0.0.14, 10.0.0.15, 10.0.0.10, 10,0.0.1

Anspruchstypen

AD FS in Windows Server 2012 R2 stellt Anforderungskontextinformationen mithilfe der folgenden Anspruchstypen bereit:

X-MS-Forwarded-Client-IP

Anspruchstyp: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip

Dieser AD FS-Anspruch stellt einen „bestmöglichen Versuch“ dar, die IP-Adresse von Benutzer*innen (z. B. von Outlook-Clients) zu ermitteln, die die Anforderung senden. Dieser Anspruch kann mehrere IP-Adressen enthalten, einschließlich der Adressen der einzelnen Proxys, die die Anforderung weitergeleitet haben. Dieser Anspruch wird über HTTP aufgefüllt. Der Anspruch kann einen der folgenden Werte aufweisen:

- Eine einzelne IP-Adresse: Dies ist die IP-Adresse des direkt mit Exchange Online verbundenen Clients.

Hinweis

Die IP-Adresse eines Clients im Unternehmensnetzwerk wird als IP-Adresse der externen Schnittstelle des ausgehenden Proxys oder Gateways der Organisation angezeigt.

Eine oder mehrere IP-Adressen

Wenn Exchange Online die IP-Adresse des sich verbindenden Clients nicht ermitteln kann, wird der Wert basierend auf dem Wert des x-forwarded-for-Headers festgelegt, eines nicht standardmäßigen Headers, der in HTTP-basierten Anforderungen enthalten sein kann und von vielen auf dem Markt verfügbaren Clients, Lastenausgleichsmodulen und Proxys unterstützt wird.

Mehrere IP-Adressen für die Client-IP-Adresse und die Adressen der einzelnen Proxys, die die Anforderung weitergeleitet haben, werden durch ein Komma getrennt.

Hinweis

IP-Adressen im Zusammenhang mit der Exchange Online-Infrastruktur sind nicht in der Liste enthalten.

Warnung

Exchange Online unterstützt derzeit nur IPv4-Adressen und keine IPv6-Adressen.

X-MS-Client-Application

Anspruchstyp: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-application

Dieser AD FS-Anspruch stellt das vom Endclient verwendete Protokoll dar, das lose der verwendeten Anwendung entspricht. Dieser Anspruch wird über einen HTTP-Header aufgefüllt, der derzeit nur von Exchange Online festgelegt wird. Exchange Online füllt den Header auf, wenn die Authentifizierungsanforderung an AD FS übergeben wird. Je nach Anwendung hat dieser Anspruch einen der folgenden Werte:

Bei Geräten, die Exchange Active Sync verwenden, lautet der Wert „Microsoft.Exchange.ActiveSync“.

Die Verwendung des Microsoft Outlook-Clients kann zu einem der folgenden Werte führen:

Microsoft.Exchange.Autodiscover

Microsoft.Exchange.OfflineAddressBook

Microsoft.Exchange.RPCMicrosoft.Exchange.WebServices

Microsoft.Exchange.RPCMicrosoft.Exchange.WebServices

Weitere mögliche Werte für diesen Header:

Microsoft.Exchange.Powershell

Microsoft.Exchange.SMTP

Microsoft.Exchange.Pop

Microsoft.Exchange.Imap

X-MS-Client-User-Agent

Anspruchstyp: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agent

Dieser AD FS-Anspruch stellt eine Zeichenfolge bereit, die den Gerätetyp darstellt, den der Client für den Zugriff auf den Dienst verwendet. Er kann verwendet werden, wenn Kund*innen den Zugriff für bestimmte Geräte (z. B. bestimmte Typen von Smartphones) verhindern möchten. Dieser Anspruch kann beispielsweise folgende Werte annehmen.

Im Folgenden finden Sie Beispiele für den x-ms-user-agent-Wert bei einem Client, dessen x-ms-client-application-Wert „Microsoft.Exchange.ActiveSync“ lautet.

Vortex/1.0

Apple-iPad1C1/812.1

Apple-iPhone3C1/811.2

Apple-iPhone/704.11

Moto-DROID2/4.5.1

SAMSUNGSPHD700/100.202

Android/0.3

Es ist auch möglich, dass dieser Wert leer ist.

X-MS-Proxy

Anspruchstyp: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-proxy

Dieser AD FS-Anspruch gibt an, dass die Anforderung über den Webanwendungsproxy weitergeleitet wurde. Dieser Anspruch wird vom Webanwendungsproxy aufgefüllt, der den Header bei der Übergabe der Authentifizierungsanforderung an den Back-End-Verbunddienst auffüllt. AD FS konvertiert ihn dann in einen Anspruch.

Der Wert dieses Anspruchs entspricht dem DNS-Namen des Webanwendungsproxys, der die Anforderung übergeben hat.

InsideCorporateNetwork

Anspruchstyp: https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork

Ähnlich wie beim obigen x-ms-proxy-Anspruchstyp gibt dieser Anspruchstyp an, ob die Anforderung den Webanwendungsproxy durchlaufen hat. Im Gegensatz zu x-ms-proxy ist insidecorporatenetwork ein boolescher Typ mit dem Wert TRUE, der eine Anforderung direkt aus dem Unternehmensnetzwerk an den Verbunddienst angibt.

X-MS-Endpoint-Absolute-Path (aktiv oder passiv)

Anspruchstyp: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path

Mit diesem Anspruchstyp können Sie Anforderungen festlegen, die von „aktiven“ (Rich) Clients oder von „passiven“ (webbrowserbasierten) Clients stammen. Dadurch können externe Anforderungen von browserbasierten Anwendungen wie Outlook Web Access, SharePoint Online oder dem Office 365-Portal zugelassen werden, während Anforderungen, die von Rich Clients wie Microsoft Outlook stammen, blockiert werden.

Der Wert dieses Anspruchs ist der Name des AD FS-Diensts, der die Anforderung empfangen hat.