Konfigurieren von Authentifizierungsdrittanbietern als primäre Authentifizierung in AD FS 2019

In Organisationen kommt es immer wieder zu Sicherheitsrisiken wie Brute-Force-Angriffen oder der Kompromittierung oder Sperrung von Benutzerkonten. Diese Angriffe werden durch kennwortbasierte Authentifizierungsanforderungen ausgelöst. Zum Schutz vor Angriffen auf Organisationen wurden in AD FS Funktionen wie intelligente Extranetsperren und die Blockierung von IP-Adressen eingeführt.

Dabei handelt es sich jedoch um reaktive Maßnahmen. Eine proaktive Maßnahme zur Verbesserung des Schutzes vor Angriffen stellt in AD FS die Möglichkeit dar, vor der Abfrage des Kennworts andere Sicherheitsfaktoren anzufordern.

In AD FS 2016 wurde beispielsweise Multi-Faktor-Authentifizierung von Microsoft Entra als primäre Authentifizierung eingeführt, wodurch als erster Faktor OTP-Codes aus der Authenticator-App verwendet werden können. Ab AD FS 2019 können Sie externe Authentifizierungsanbieter als primäre Authentifizierungsfaktoren konfigurieren.

Dies ermöglicht die folgenden beiden Szenarios:

Szenario 1: Schützen des Kennworts

Schützen Sie den kennwortbasierten Anmeldevorgang vor Brute-Force-Angriffen und Sperren, indem zunächst ein weiterer, externer Faktor angefordert wird. Eine Kennworteingabeaufforderung wird nur angezeigt, wenn die externe Authentifizierung erfolgreich abgeschlossen wurde. Dadurch wird verhindert, dass Angreifer auf einfachem Weg Konten gefährden oder deaktivieren können.

Dieses Szenario besteht aus zwei Elementen:

- Aufforderung zu Multi-Faktor-Authentifizierung von Microsoft Entra ID (verfügbar ab AD FS 2016) oder einem externen Authentifizierungsfaktor als primäre Authentifizierung

- Benutzername und Kennwort als zusätzliche Authentifizierung in AD FS

Szenario 2: Kein Kennwort erforderlich

Dieses Szenario kommt ganz ohne Kennwort aus und nutzt in AD FS stattdessen eine starke, mehrstufige Authentifizierung.

- Multi-Faktor-Authentifizierung von Microsoft Entra mit Authenticator-App

- Windows 10 Hello for Business

- Zertifikatauthentifizierung

- Externe Authentifizierungsanbieter

Konzepte

Unter primärer Authentifizierung versteht man die erste Methode, zu der Benutzer*innen vor weiteren Authentifizierungsfaktoren aufgefordert werden. Bisher verfügte AD FS nur über integrierte Methoden für Active Directory, Multi-Faktor-Authentifizierung von Microsoft Entra oder andere LDAP-Authentifizierungsspeicher als primäre Authentifizierung. Externe Methoden konnten als zusätzliche Authentifizierung konfiguriert werden, die nach der erfolgreichen primären Authentifizierung erfolgte.

In AD FS 2019 können alle externen Authentifizierungsanbieter, die in der AD FS-Farm (mit „Register-AdfsAuthenticationProvider“) registriert sind, sowohl für die primäre Authentifizierung als auch als zusätzliche Authentifizierung genutzt werden. Sie können wie auch die integrierten Anbieter (z. B. Formularauthentifizierung und Zertifikatauthentifizierung) für eine Verwendung im Intranet und/oder Extranet aktiviert werden.

Sobald ein externer Anbieter für die Nutzung im Extranet, Intranet oder in beidem aktiviert ist, steht er für Benutzer*innen zur Verfügung. Werden mehrere Methoden aktiviert, können Benutzer*innen auf einer Auswahlseite eine primäre Methode auswählen, genau wie bei der zusätzlichen Authentifizierung.

Voraussetzungen

Stellen Sie vor der Konfiguration externer Authentifizierungsanbieter als primäre Methode sicher, dass folgende Voraussetzungen erfüllt sind:

- Die Verhaltensebene der AD FS-Farm (Farm Behavior Level, FBL) wurde auf 4 erhöht (dieser Wert entspricht AD FS 2019).

- Dies ist der FBL-Standardwert für neue AD FS 2019-Farmen.

- Für AD FS-Farmen basierend auf Windows Server 2012 R2 oder 2016 können Sie den FBL-Wert mit dem PowerShell-Cmdlet „Invoke-AdfsFarmBehaviorLevelRaise“ erhöhen. Weitere Informationen zum Upgrade einer AD FS-Farm finden Sie im Artikel zu Farmupgrades für SQL- oder WID-Farmen.

- Sie können den FBL-Wert mithilfe des Cmdlets „Get-AdfsFarmInformation“ überprüfen.

- Die AD FS 2019-Farm ist für die Verwendung der neuen paginierten Benutzerseiten von 2019 konfiguriert.

- Dies ist das Standardverhalten für neue AD FS 2019-Farmen.

- Für AD FS-Farmen mit einem Upgrade von Windows Server 2012 R2 oder 2016 werden die paginierten Flows automatisch aktiviert, wenn die hier beschriebene externe Authentifizierung als primäre Methode wie im nächsten Abschnitt dieses Artikels beschrieben aktiviert ist.

Aktivieren externer Authentifizierungsmethoden als primäre Methode

Nach der Überprüfung der Voraussetzungen gibt es zwei Möglichkeiten, zusätzliche AD FS-Authentifizierungsanbieter als primäre Methode zu konfigurieren: PowerShell oder AD FS-Verwaltungskonsole.

PowerShell

PS C:\> Set-AdfsGlobalAuthenticationPolicy -AllowAdditionalAuthenticationAsPrimary $true

Der AD FS-Dienst muss neu gestartet werden, nachdem die zusätzliche Authentifizierung als primäre Methode aktiviert oder deaktiviert wurde.

Mithilfe der AD FS-Verwaltungskonsole

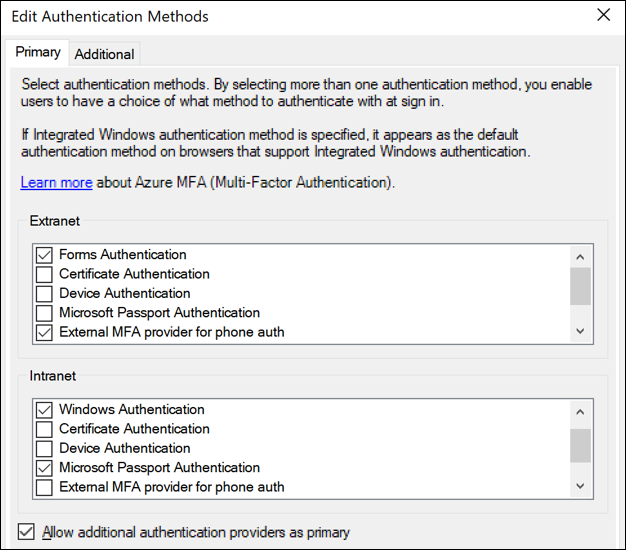

Wählen Sie in der AD FS-Verwaltungskonsole unter Dienst>Authentifizierungsmethoden > Primäre Authentifizierungsmethoden die Option Bearbeiten aus.

Aktivieren Sie das Kontrollkästchen Zusätzliche Authentifizierungsanbieter als primäre Methode zulassen.

Der AD FS-Dienst muss neu gestartet werden, nachdem die zusätzliche Authentifizierung als primäre Methode aktiviert oder deaktiviert wurde.

Aktivieren von Benutzername und Kennwort als zusätzliche Authentifizierung

Aktivieren Sie Benutzername und Kennwort mithilfe von PowerShell oder der AD FS-Verwaltungskonsole als zusätzliche Authentifizierung, um das Szenario zum Schützen des Kennworts abzuschließen. Für beide Methoden werden Beispiele bereitgestellt.

Aktivieren von Benutzername und Kennwort als zusätzliche Authentifizierung mithilfe von PowerShell

PS C:\> $providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider

PS C:\>$providers = $providers + "FormsAuthentication"

PS C:\>Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

Aktivieren von Benutzername und Kennwort als zusätzliche Authentifizierung mithilfe der AD FS-Verwaltungskonsole

Wählen Sie in der AD FS-Verwaltungskonsole unter Dienst>Authentifizierungsmethoden > Zusätzliche Authentifizierungsmethoden die Option Bearbeiten aus.

Aktivieren Sie das Kontrollkästchen Formularauthentifizierung, um Benutzername und Kennwort als zusätzliche Authentifizierung zu aktivieren.