Konfigurieren von Authentifizierungsrichtlinien

In AD FS wurden in Windows Server 2012 R2 sowohl die Zugriffssteuerung als auch der Authentifizierungsmechanismus um mehrere Faktoren erweitert, die Benutzer-, Geräte-, Standort- und Authentifizierungsdaten umfassen. Dank dieser Erweiterungen können Sie – entweder über die Benutzeroberfläche oder über Windows PowerShell – Risiken beim Gewähren von Zugriffsberechtigungen für AD FS-geschützte Anwendungen über eine mehrstufige Zugriffssteuerung und Multi-Faktor-Authentifizierung mindern, die auf der Benutzeridentität oder Gruppenmitgliedschaft, dem Netzwerkstandort, arbeitsplatzgebundenen Gerätedaten und dem Authentifizierungsstatus basieren, der bei der Durchführung der Multi-Faktor-Authentifizierung (MFA) vorlag.

Weitere Informationen zur MFA und mehrstufigen Zugriffssteuerung in Active Directory-Verbunddiensten (AD FS) in Windows Server 2012 R2 finden Sie in den folgenden Themen:

Konfigurieren von Authentifizierungsrichtlinien über das AD FS-Verwaltungs-Snap-In

Sie müssen mindestens Mitglied der Gruppe Administratoren oder einer entsprechenden Gruppe auf dem lokalen Computer sein, um diese Verfahren ausführen zu können. Informationen zu den geeigneten Konten und Gruppenmitgliedschaften finden Sie unter Lokale und Domänenstandardgruppen.

In AD FS in Windows Server 2012 R2 können Sie eine Authentifizierungsrichtlinie für einen globalen Bereich festlegen, die für alle durch AD FS gesicherten Anwendungen und Dienste gilt. Sie können auch Authentifizierungsrichtlinien für bestimmte Anwendungen und Dienste (Vertrauensstellungen der vertrauenden Seite) festlegen, die durch AD FS geschützt werden. Wenn Sie eine Authentifizierungsrichtlinie für eine bestimmte Anwendung (pro Vertrauensstellung der vertrauenden Seite) festlegen, wird dadurch nicht die globale Authentifizierungsrichtlinie außer Kraft gesetzt. Wenn die globale Authentifizierungsrichtlinie oder die pro Vertrauensstellung der vertrauenden Seite geltende Authentifizierungsrichtlinie MFA erfordert, wird die MFA ausgelöst, wenn der Benutzer versucht, sich bei dieser Vertrauensstellung der vertrauenden Seite zu authentifizieren. Die globale Authentifizierungsrichtlinie dient als Fallback für Vertrauensstellungen der vertrauenden Seite (Anwendungen und Dienste), für die keine spezielle Authentifizierungsrichtlinie konfiguriert wurde.

So konfigurieren Sie die primäre Authentifizierung in Windows Server 2012 R2 global

Klicken Sie im Server-Manager auf Tools, und wählen Sie AD FS-Verwaltung aus.

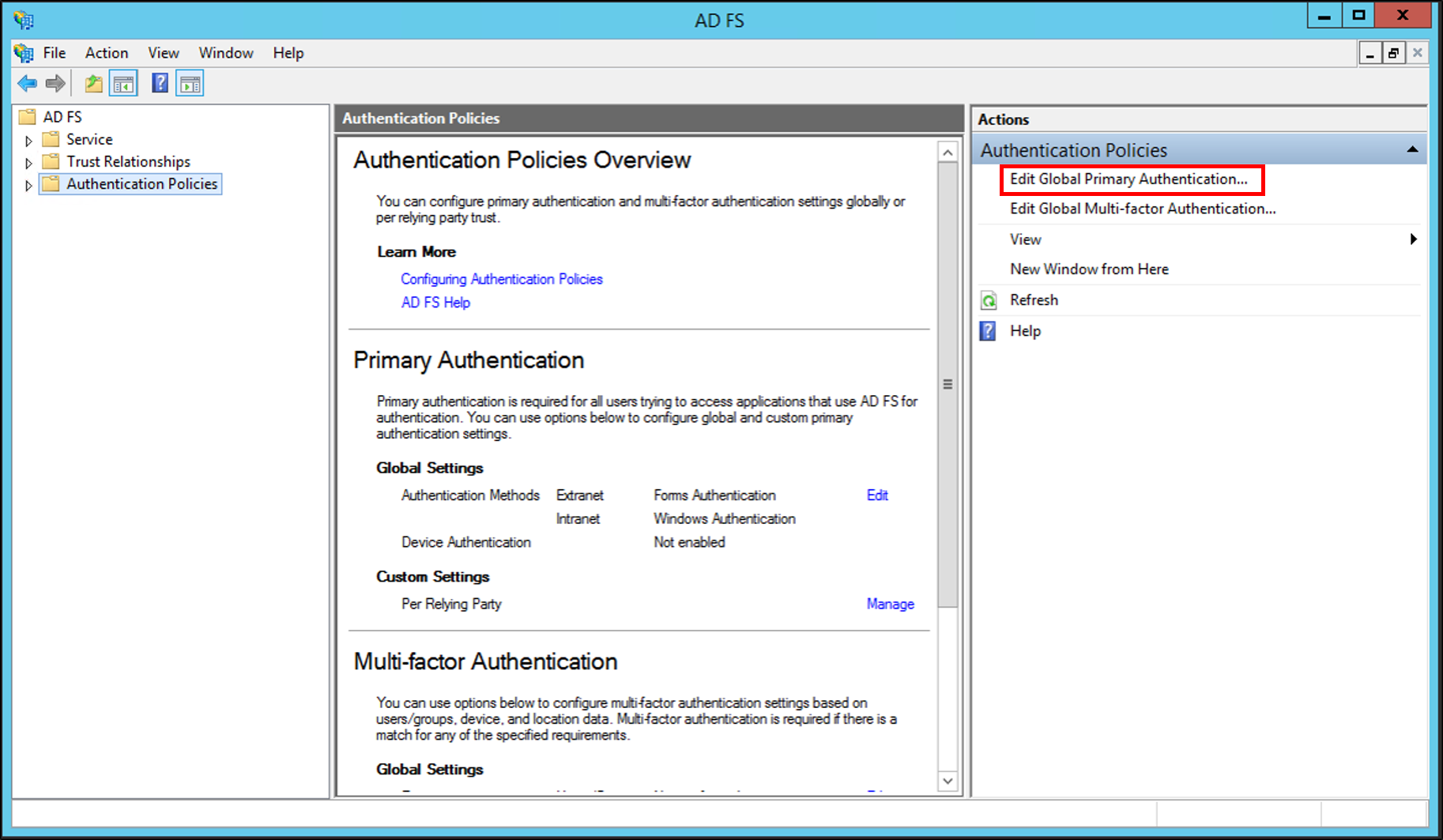

Klicken Sie im AD FS-Snap-In auf Authentifizierungsrichtlinien.

Klicken Sie im Abschnitt Primäre Authentifizierung neben Globale Einstellungen auf Bearbeiten. Sie können auch mit der rechten Maustaste auf Authentifizierungsrichtlinien klicken und Globale primäre Authentifizierung bearbeiten auswählen oder im Bereich Aktionen die Option Globale primäre Authentifizierung bearbeiten auswählen.

Im Fenster Globale Authentifizierungsrichtlinie bearbeiten können Sie auf der Registerkarte Primär die folgenden Einstellungen als Teil der globalen Authentifizierungsrichtlinie konfigurieren:

Die für die primäre Authentifizierung zu verwendenden Authentifizierungsmethoden. Sie können verfügbare Authentifizierungsmethoden im Extranet und Intranet auswählen.

Geräteauthentifizierung über das Kontrollkästchen Geräteauthentifizierung aktivieren. Weitere Informationen finden Sie unter Join to Workplace from Any Device for SSO and Seamless Second Factor Authentication Across Company Applications.

So konfigurieren Sie die primäre Authentifizierung pro Vertrauensstellung der vertrauenden Seite

Klicken Sie im Server-Manager auf Tools, und wählen Sie AD FS-Verwaltung aus.

Klicken Sie im AD FS-Snap-In auf Authentifizierungsrichtlinien\Pro Vertrauensstellung der vertrauenden Seite, und klicken Sie dann auf die Vertrauensstellung der vertrauenden Seite, für die Sie Authentifizierungsrichtlinien konfigurieren möchten.

Klicken Sie entweder mit der rechten Maustaste auf die Vertrauensstellung der vertrauenden Seite, für die Sie Authentifizierungsrichtlinien konfigurieren möchten, und wählen Sie dann Benutzerdefinierte primäre Authentifizierung bearbeiten aus, oder wählen Sie im Bereich Aktionen die Option Benutzerdefinierte primäre Authentifizierung bearbeiten aus.

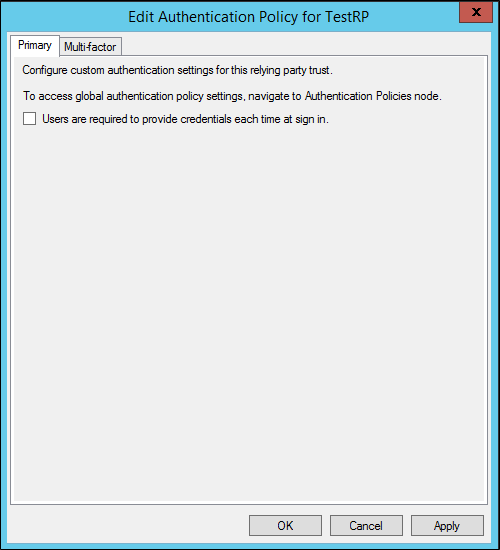

Im Fenster Authentifizierungsrichtlinie für <relying_party_trust_name> bearbeiten können Sie auf der Registerkarte Primär die folgende Einstellung als Teil der Authentifizierungsrichtlinie pro Vertrauensstellung der vertrauenden Seite konfigurieren:

- Legen Sie fest, ob Benutzer ihre Anmeldeinformationen bei jeder Anmeldung angeben müssen (Kontrollkästchen Benutzer müssen ihre Anmeldeinformationen bei jeder Anmeldung angeben).

- Legen Sie fest, ob Benutzer ihre Anmeldeinformationen bei jeder Anmeldung angeben müssen (Kontrollkästchen Benutzer müssen ihre Anmeldeinformationen bei jeder Anmeldung angeben).

So konfigurieren Sie die Multi-Faktor-Authentifizierung global

Klicken Sie im Server-Manager auf Tools, und wählen Sie AD FS-Verwaltung aus.

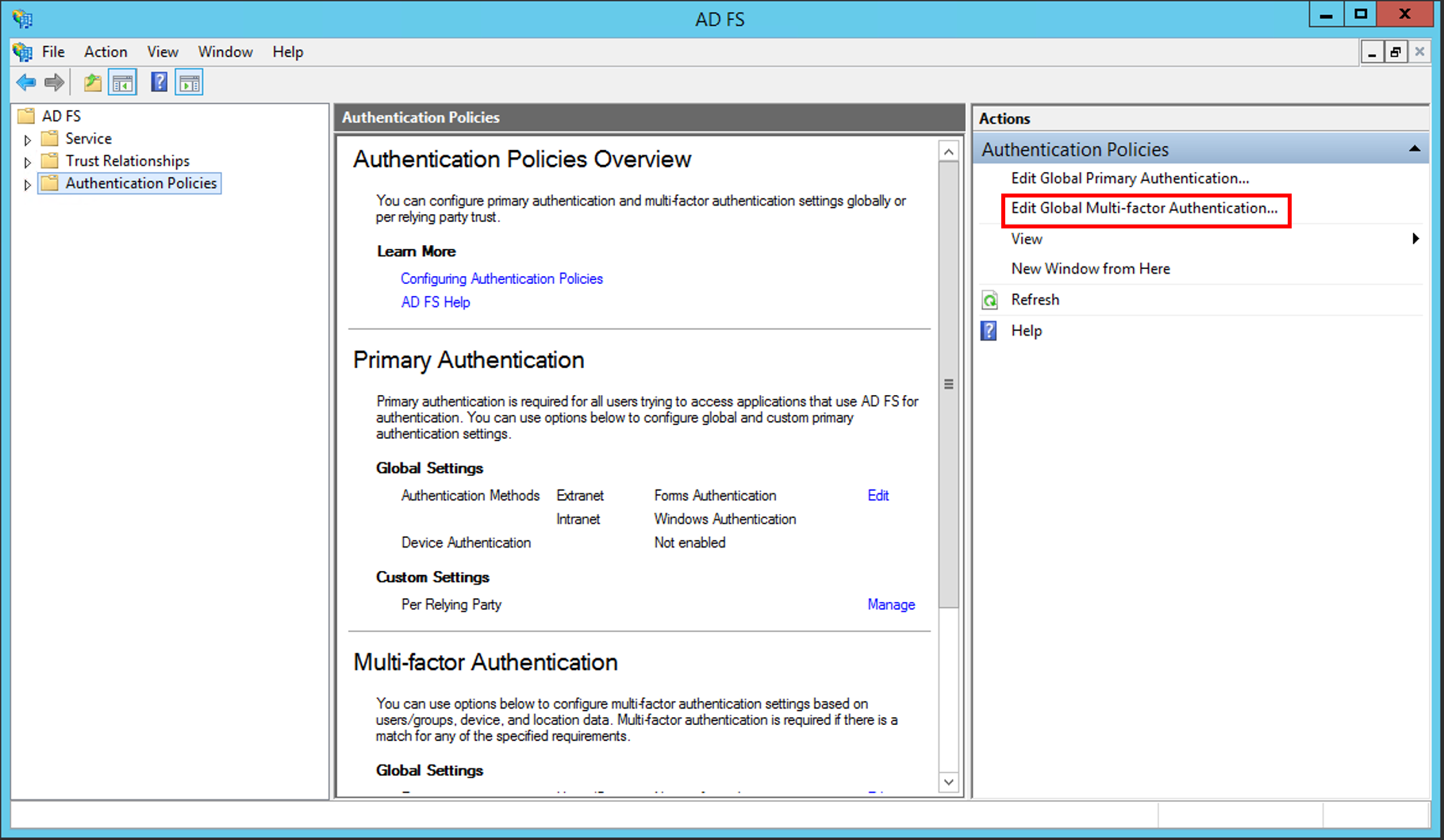

Klicken Sie im AD FS-Snap-In auf Authentifizierungsrichtlinien.

Klicken Sie im Abschnitt Multi-Faktor-Authentifizierung neben Globale Einstellungen auf Bearbeiten. Sie können auch mit der rechten Maustaste auf Authentifizierungsrichtlinien klicken und Globale Multi-Faktor-Authentifizierung bearbeiten auswählen oder im Bereich Aktionen die Option Globale Multi-Faktor-Authentifizierung bearbeiten auswählen.

Im Fenster Globale Authentifizierungsrichtlinie bearbeiten können Sie auf der Registerkarte Mehrstufig die folgenden Einstellungen als Teil der globalen Richtlinie für die Multi-Faktor-Authentifizierung konfigurieren:

Einstellungen oder Bedingungen für MFA mithilfe der verfügbaren Optionen in den Abschnitten Benutzer/Gruppen, Geräte und Standorte

Um die MFA für eine dieser Einstellungen zu aktivieren, muss mindestens eine zusätzliche Authentifizierungsmethode ausgewählt werden. Die Option Zertifikatauthentifizierung ist standardmäßig verfügbar. Sie können auch andere benutzerdefinierte zusätzliche Authentifizierungsmethoden konfigurieren, z. B. die Windows Azure Active Directory-Authentifizierung. Weitere Informationen finden Sie im Handbuch mit exemplarischen Vorgehensweisen: Verwalten von Risiken mit zusätzlicher mehrstufiger Authentifizierung für sensible Anwendungen.

Warnung

Zusätzliche Authentifizierungsmethoden können nur global konfiguriert werden.

So konfigurieren Sie die Multi-Faktor-Authentifizierung pro Vertrauensstellung der vertrauenden Seite

Klicken Sie im Server-Manager auf Tools, und wählen Sie AD FS-Verwaltung aus.

Klicken Sie im AD FS-Snap-In auf Authentifizierungsrichtlinien\Pro Vertrauensstellung der vertrauenden Seite, und klicken Sie dann auf die Vertrauensstellung der vertrauenden Seite, für die Sie die MFA konfigurieren möchten.

Klicken Sie entweder mit der rechten Maustaste auf die Vertrauensstellung der vertrauenden Seite, für die Sie die MFA konfigurieren möchten, und wählen Sie dann Benutzerdefinierte Multi-Faktor-Authentifizierung bearbeiten aus, oder wählen Sie im Bereich Aktionen die Option Benutzerdefinierte Multi-Faktor-Authentifizierung bearbeiten aus.

Im Fenster Authentifizierungsrichtlinie für <relying_party_trust_name> bearbeiten können Sie auf der Registerkarte Mehrstufig die folgenden Einstellungen als Teil der Authentifizierungsrichtlinie pro Vertrauensstellung der vertrauenden Seite konfigurieren:

- Einstellungen oder Bedingungen für MFA mithilfe der verfügbaren Optionen in den Abschnitten Benutzer/Gruppen, Geräte und Standorte

Konfigurieren von Authentifizierungsrichtlinien über Windows PowerShell

Windows PowerShell bietet mehr Flexibilität bei der Verwendung verschiedener Faktoren der Zugriffssteuerung und des Authentifizierungsmechanismus, die in AD FS in Windows Server 2012 R2 verfügbar sind, um Authentifizierungsrichtlinien und Autorisierungsregeln zu konfigurieren, die erforderlich sind, um einen echten bedingten Zugriff für Ihre AD FS-geschützten Ressourcen zu implementieren.

Sie müssen mindestens Mitglied der Gruppe Administratoren oder einer entsprechenden Gruppe auf dem lokalen Computer sein, um diese Verfahren ausführen zu können. Informationen zu den geeigneten Konten und Gruppenmitgliedschaften finden Sie unter Lokale und Domänenstandardgruppen (http://go.microsoft.com/fwlink/?LinkId=83477).

So konfigurieren Sie eine zusätzliche Authentifizierungsmethode über Windows PowerShell

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Warnung

Mit dem Befehl Get-AdfsGlobalAuthenticationPolicy können Sie überprüfen, ob der oben angegebene Befehl erfolgreich ausgeführt wurde.

So konfigurieren Sie die MFA pro Vertrauensstellung der vertrauenden Seite basierend auf den Gruppenmitgliedschaftsdaten eines Benutzers

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Warnung

Achten Sie darauf, <relying_party_trust> durch den Namen Ihrer Vertrauensstellung der vertrauenden Seite zu ersetzen.

- Führen Sie im selben Windows PowerShell-Befehlsfenster den folgenden Befehl aus.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Hinweis

Sie müssen <group_SID> durch den Wert des Sicherheitsbezeichners (SID) Ihrer Active Directory-Gruppe ersetzen.

So konfigurieren Sie die MFA basierend auf den Gruppenmitgliedschaftsdaten von Benutzern global

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Hinweis

Achten Sie darauf, <group_SID> durch den Wert der SID Ihrer AD-Gruppe zu ersetzen.

So konfigurieren Sie die MFA basierend auf dem Benutzerstandort global

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Hinweis

Ersetzen Sie <true_or_false> durch true oder false. Der Wert hängt von Ihrer spezifischen Regelbedingung ab, die darauf basiert, ob die Zugriffsanforderung aus dem Extranet oder Intranet stammt.

So konfigurieren Sie die MFA basierend auf den Benutzergerätedaten global

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Hinweis

Ersetzen Sie <true_or_false> durch true oder false. Der Wert hängt von Ihrer spezifischen Regelbedingung ab, die darauf basiert, ob das Gerät mit dem Arbeitsbereich verknüpft ist oder nicht.

So konfigurieren Sie die MFA global, wenn die Zugriffsanforderung aus dem Extranet und von einem Gerät stammt, das nicht mit dem Arbeitsbereich verknüpft ist

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Hinweis

Sie müssen beide Instanzen von <true_or_false> durch true oder false ersetzen, je nachdem, wie Ihre spezifischen Regelbedingungen lauten. Die Regelbedingungen basieren darauf, ob das Gerät mit dem Arbeitsbereich verknüpft ist und ob die Zugriffsanforderung aus dem Extranet oder Intranet stammt.

So konfigurieren Sie die MFA global, wenn der Zugriff von einem Extranetbenutzer stammt, der zu einer bestimmten Gruppe gehört

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Hinweis

Achten Sie darauf, <group_SID> durch den Wert der Gruppen-SID und <true_or_false> entweder durch true oder false zu ersetzen. Dies richtet sich nach Ihrer spezifischen Regelbedingung, die davon abhängt, ob die Zugriffsanforderung aus dem Extranet oder Intranet stammt.

So gewähren Sie Zugriff auf eine Anwendung basierend auf Benutzerdaten über Windows PowerShell

Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Hinweis

Achten Sie darauf, <relying_party_trust> durch den Wert Ihrer Vertrauensstellung der vertrauenden Seite zu ersetzen.

Führen Sie im selben Windows PowerShell-Befehlsfenster den folgenden Befehl aus.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Hinweis

Achten Sie darauf, <group_SID> durch den Wert der SID Ihrer AD-Gruppe zu ersetzen.

So lassen Sie den Zugriff auf eine durch AD FS geschützte Anwendung nur zu, wenn die Identität des Benutzers durch die MFA bestätigt wurde

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Hinweis

Achten Sie darauf, <relying_party_trust> durch den Wert Ihrer Vertrauensstellung der vertrauenden Seite zu ersetzen.

Führen Sie im selben Windows PowerShell-Befehlsfenster den folgenden Befehl aus.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

So lassen Sie den Zugriff auf eine durch AD FS geschützte Anwendung nur zu, wenn die Zugriffsanforderung von einem mit dem Arbeitsbereich verknüpften Gerät stammt, das für den Benutzer registriert wurde

Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Hinweis

Achten Sie darauf, <relying_party_trust> durch den Wert Ihrer Vertrauensstellung der vertrauenden Seite zu ersetzen.

- Führen Sie im selben Windows PowerShell-Befehlsfenster den folgenden Befehl aus.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

So lassen Sie den Zugriff auf eine durch AD FS geschützte Anwendung nur zu, wenn die Zugriffsanforderung von einem mit dem Arbeitsbereich verknüpften Gerät stammt, das für einen Benutzer registriert wurde, dessen Identität mit der MFA bestätigt wurde

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Hinweis

Achten Sie darauf, <relying_party_trust> durch den Wert Ihrer Vertrauensstellung der vertrauenden Seite zu ersetzen.

Führen Sie im selben Windows PowerShell-Befehlsfenster den folgenden Befehl aus.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

So lassen Sie den Extranetzugriff auf eine durch AD FS geschützte Anwendung nur zu, wenn die Zugriffsanforderung von einem Benutzer stammt, dessen Identität mit der MFA bestätigt wurde

- Öffnen Sie auf dem Verbundserver das Windows PowerShell-Befehlsfenster, und führen Sie den folgenden Befehl aus.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Hinweis

Achten Sie darauf, <relying_party_trust> durch den Wert Ihrer Vertrauensstellung der vertrauenden Seite zu ersetzen.

- Führen Sie im selben Windows PowerShell-Befehlsfenster den folgenden Befehl aus.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"