Ereignisse

29. Apr., 14 Uhr - 30. Apr., 19 Uhr

Nehmen Sie am ultimativen virtuellen Windows Server-Ereignis vom 29. bis 30. April teil, um technische Deep-Dive-Sitzungen und Live-Q&A mit Microsoft-Technikern zu erhalten.

Jetzt anmeldenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

Schlüsselspezifikation („KeySpec“) ist eine Eigenschaft, die einem Zertifikat und einem Schlüssel zugeordnet ist. Sie gibt an, ob ein privater Schlüssel, der einem Zertifikat zugeordnet ist, zum Signieren, Verschlüsseln oder für beides verwendet werden kann.

Ein falscher KeySpec-Wert kann zu AD FS- und Webanwendungsproxy-Fehlern führen. Beispiel:

Im Ereignisprotokoll wird möglicherweise das folgende Ereignis angezeigt:

Log Name: AD FS Tracing/Debug

Source: AD FS Tracing

Date: 2/12/2015 9:03:08 AM

Event ID: 67

Task Category: None

Level: Error

Keywords: ADFSProtocol

User: S-1-5-21-3723329422-3858836549-556620232-1580884

Computer: ADFS1.contoso.com

Description:

Ignore corrupted SSO cookie.

Die KeySpec-Eigenschaft gibt an, wie ein von Microsoft CryptoAPI (CAPI) generierter oder abgerufener Schlüssel von einem Microsoft-Legacy-CSP (Cryptographic Storage Provider, Kryptografiespeicheranbieter) verwendet werden kann.

Zum Signieren und Verschlüsseln kann ein KeySpec-Wert von 1oder AT_KEYEXCHANGE verwendet werden. Der Wert 2 oder AT_SIGNATURE wird nur zum Signieren verwendet.

Die häufigste KeySpec-Fehlkonfiguration ist die Verwendung des Werts 2 für ein anderes Zertifikat als das Tokensignaturzertifikat.

Für Zertifikate, deren Schlüssel mithilfe von CNG-Anbietern (Cryptography Next Generation) generiert wurden, gibt es kein Konzept der Schlüsselspezifikation, und der KeySpec-Wert ist immer Null.

Im nächsten Abschnitt dieses Artikels erfahren Sie, wie Sie nach einem gültigen KeySpec-Wert suchen.

Ein Beispiel für einen Legacy-CSP ist der Microsoft Enhanced Cryptographic Provider.

Das Microsoft RSA-CSP-Schlüsselblobformat umfasst einen Algorithmusbezeichner, entweder CALG_RSA_KEYX oder CALG_RSA_SIGN, um Anforderungen für entweder AT_KEYEXCHANGE**- oder **AT_SIGNATURE-Schlüssel zu bedienen.

Die Bezeichner des RSA-Schlüsselalgorithmus werden den KeySpec-Werten wie folgt zugeordnet

| Vom Anbieter unterstützter Algorithmus | Schlüsselspezifikationswert für CAPI-Aufrufe |

|---|---|

CALG_RSA_KEYX: RSA-Schlüssel, der zum Signieren und Entschlüsseln verwendet werden kann |

AT_KEYEXCHANGE (oder KeySpec=1) |

CALG_RSA_SIGN: Schlüssel nur für RSA-Signatur |

AT_SIGNATURE (oder KeySpec=2) |

Im Folgenden finden Sie die Bedeutung der verschiedenen KeySpec-Werte:

| KeySpec-Wert | Bedeutung | Empfohlene AD FS-Verwendung |

|---|---|---|

0 |

Das Zertifikat ist ein CNG-Zertifikat | Nur SSL-Zertifikat |

1 |

Bei einem Legacy-CAPI-Zertifikat (Nicht-CNG) kann der Schlüssel zum Signieren und Entschlüsseln verwendet werden. | SSL, Tokensignatur, Tokenentschlüsselung, Dienstkommunikationszertifikate |

2 |

Bei einem Legacy-CAPI-Zertifikat (Nicht-CNG) kann der Schlüssel nur zum Signieren verwendet werden. | Nicht empfohlen |

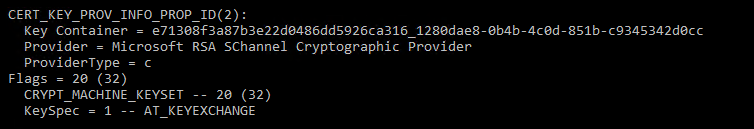

Um einen Zertifikatwert anzuzeigen, können Sie das Befehlszeilentool certutil verwenden.

Im Folgenden finden Sie ein Beispiel: certutil –v –store my. Mit diesem Befehl wird ein Abbild der Zertifikatinformationen auf dem Bildschirm angezeigt.

Suchen Sie unter CERT_KEY_PROV_INFO_PROP_ID nach zwei Dingen:

ProviderType: Dies gibt an, ob das Zertifikat einen Legacy-Kryptografiespeicheranbieter (Cryptographic Storage Provider, CSP) oder einen Schlüsselspeicheranbieter verwendet, der auf neueren CNG-APIs (Certificate Next Generation) basiert. Jeder Wert ungleich Null gibt einen Legacyanbieter an.

KeySpec: In der folgenden Tabelle sind gültige KeySpec-Werte für ein AD FS-Zertifikat aufgeführt:

Legacy-CSP-Anbieter (ProviderType ungleich 0):

| AD FS-Zertifikatzweck | Gültige KeySpec-Werte |

|---|---|

| Dienstkommunikation | 1 |

| Tokenentschlüsselung | 1 |

| Tokensignaturen | 1 und 2 |

| SSL | 1 |

CNG-Anbieter (ProviderType = 0):

| AD FS-Zertifikatzweck | Gültige KeySpec-Werte |

|---|---|

| SSL | 0 |

Wenn Sie den KeySpec-Wert ändern, muss das Zertifikat nicht neu generiert oder neu ausgestellt werden. Der KeySpec-Wert kann durch erneutes Importieren des vollständigen Zertifikats und des privaten Schlüssels aus einer PFX-Datei in den Zertifikatspeicher mit den folgenden Schritten geändert werden:

AT_KEYEXCHANGE-Wert an (der für alle AD FS-Zertifikatzwecke funktioniert): certutil –importpfx certfile.pfx AT_KEYEXCHANGEEreignisse

29. Apr., 14 Uhr - 30. Apr., 19 Uhr

Nehmen Sie am ultimativen virtuellen Windows Server-Ereignis vom 29. bis 30. April teil, um technische Deep-Dive-Sitzungen und Live-Q&A mit Microsoft-Technikern zu erhalten.

Jetzt anmelden