DNS-Richtlinien (Übersicht)

Gilt für: Windows Server 2022, Windows Server 2019, Windows Server 2016

In diesem Thema erfahren Sie mehr über DNS-Richtlinien, die in Windows Server 2016 neu eingeführt wurden. Sie können DNS-Richtlinien für die standortbasierte Datenverkehrsverwaltung und auf der Tageszeit basierende intelligente DNS-Antworten verwenden, um beispielsweise einen einzelnen für die Split-Brain-Bereitstellung konfigurierten DNS-Server zu verwalten oder Filter für DNS-Abfragen anzuwenden. Die folgenden Elemente enthalten weitere Details zu diesen Funktionen.

Anwendungslastenausgleich: Wenn Sie mehrere Instanzen einer Anwendung an unterschiedlichen Standorten bereitgestellt haben, können Sie die DNS-Richtlinie verwenden, um die Datenverkehrsauslastung zwischen den verschiedenen Anwendungsinstanzen auszugleichen und die Datenverkehrsauslastung für die Anwendung dynamisch zuzuweisen.

Standortbasierte Datenverkehrsverwaltung: Sie können die DNS-Richtlinie verwenden, um es primären und sekundären DNS-Servern zu ermöglichen, auf DNS-Clientabfragen basierend auf dem geografischen Standort des Clients und der Ressource zu reagieren, mit der der Client eine Verbindung herzustellen versucht, und dem Client die IP-Adresse der nächstgelegenen Ressource zur Verfügung zu stellen.

Split-Brain-DNS: Bei Split-Brain-DNS werden DNS-Datensätze in verschiedene Zonenbereiche auf demselben DNS-Server aufgeteilt, und DNS-Clients erhalten eine Antwort basierend darauf, ob es sich bei den Clients um interne oder externe Clients handelt. Sie können Split-Brain-DNS für integrierte Active Directory-Zonen oder für Zonen auf eigenständigen DNS-Servern konfigurieren.

Filtern. Sie können die DNS-Richtlinie konfigurieren, um Abfragefilter zu erstellen, die auf den von Ihnen angegebenen Kriterien basieren. Mit Abfragefiltern in der DNS-Richtlinie können Sie den DNS-Server so konfigurieren, dass er basierend auf der DNS-Abfrage und dem DNS-Client reagiert, der die DNS-Abfrage sendet.

Forensik. Sie können die DNS-Richtlinie verwenden, um schädliche DNS-Clients an eine nicht vorhandene IP-Adresse umzuleiten, anstatt sie an den Computer weiterzuleiten, den sie erreichen möchten.

Uhrzeitbasierte Umleitung: Sie können DNS-Richtlinien verwenden, um den Anwendungsdatenverkehr auf verschiedene geografisch verteilte Instanzen einer Anwendung zu verteilen, indem Sie auf der Uhrzeit basierende DNS-Richtlinien verwenden.

Neue Konzepte:

Zum Erstellen von Richtlinien zur Unterstützung der oben aufgeführten Szenarien ist es erforderlich, Gruppen von Einträgen in einer Zone, Gruppen von Clients in einem Netzwerk und andere Elemente zu identifizieren. Diese Elemente werden durch die folgenden neuen DNS-Objekte dargestellt:

Clientsubnetz: Ein Clientsubnetzobjekt stellt ein IPv4- oder IPv6-Subnetz dar, von dem Abfragen an einen DNS-Server gesendet werden. Sie können Subnetze erstellen, um später Richtlinien zu definieren, die auf der Grundlage des Subnetzes angewendet werden sollen, aus dem die Anforderungen stammen. In einem DNS-Szenario mit Split Brain kann die Auflösungsanforderung für einen Namen wie z. B. www.microsoft.com mit einer internen IP-Adresse für Clients aus internen Subnetzen und einer anderen IP-Adresse für Clients in externen Subnetzen beantwortet werden.

Rekursionsbereich: Rekursionsbereiche sind eindeutige Instanzen einer Gruppe von Einstellungen, die die Rekursion auf einem DNS-Server steuern. Ein Rekursionsbereich enthält eine Liste von Weiterleitungen und gibt an, ob Rekursion aktiviert ist. Ein DNS-Server kann viele Rekursionsbereiche aufweisen. Mithilfe von Rekursionsrichtlinien für DNS-Server können Sie einen Rekursionsbereich für einen Satz von Abfragen festlegen. Wenn der DNS-Server für bestimmte Abfragen nicht autoritativ ist, können Sie mit den Rekursionsrichtlinien des DNS-Servers steuern, wie diese Abfragen aufgelöst werden. Sie können angeben, welche Weiterleitungen verwendet werden sollen und ob Rekursion verwendet werden soll.

Zonenbereiche: Eine DNS-Zone kann mehrere Zonenbereiche aufweisen, wobei jeder Zonenbereich einen eigenen Satz von DNS-Einträgen enthält. Derselbe Eintrag kann mit verschiedenen IP-Adressen in mehreren Bereichen enthalten sein. Außerdem erfolgen Zonenübertragungen auf Zonenbereichsebene. Das bedeutet, dass Ressourceneinträge aus einem Zonenbereich in einer primären Zone in den gleichen Zonenbereich in einer sekundären Zone übertragen werden können.

Richtlinientypen

DNS-Richtlinien werden nach Ebene und Typ unterteilt. Sie können Richtlinien für die Abfrageauflösung verwenden, um zu definieren, wie Abfragen verarbeitet werden, und Zonenübertragungsrichtlinien, um zu definieren, wie Zonenübertragungen erfolgen. Jeder Richtlinientyp kann auf Serverebene oder auf Zonenebene angewendet werden.

Richtlinien zur Abfrageauflösung

Sie können DNS-Abfrageauflösungsrichtlinien verwenden, um anzugeben, wie eingehende Auflösungsabfragen von einem DNS-Server verarbeitet werden. Jede DNS-Abfrageauflösungsrichtlinie enthält die folgenden Elemente:

| Feld | BESCHREIBUNG | Mögliche Werte |

|---|---|---|

| Name | Richtlinienname | – Bis zu 256 Zeichen – Kann beliebige Zeichen enthalten, die für Dateinamen gültig sind |

| State | Richtlinienstatus | – Aktivieren (Standard) - Deaktiviert |

| Level | Richtlinienebene | – Server – Zone |

| Verarbeitungsreihenfolge | Sobald eine Abfrage nach Ebene klassifiziert und angewendet wird, findet der Server die erste Richtlinie, für die die Abfrage den Kriterien entspricht, und wendet sie auf die Abfrage an. | – Numerischer Wert – Eindeutiger Wert pro Richtlinie, der die gleiche Ebene enthält und auf den Wert angewendet wird |

| Aktion | Vom DNS-Server auszuführende Aktion | – Zulassen (Standardeinstellung für Zonenebene) – Ablehnen (Standardeinstellung auf Serverebene) – Ignorieren |

| Kriterien | Richtlinienbedingung (AND/OR) und Liste der Kriterien, die für die Anwendung der Richtlinie erfüllt sein müssen | – Bedingungsoperator (AND/OR) – Liste der Kriterien (siehe Kriterientabelle unten) |

| Umfang | Liste der Zonenbereiche und gewichteten Werte pro Bereich. Gewichtete Werte werden für die Lastenausgleichsverteilung verwendet. Wenn diese Liste beispielsweise das Rechenzentrum1 mit einer Gewichtung von 3 und das Rechenzentrum2 mit einer Gewichtung von 5 enthält, antwortet der Server bei drei von acht Anforderungen mit einem Eintrag aus Rechenzentrum1 | – Liste der Zonenbereiche (nach Name) und Gewichtung |

Hinweis

Richtlinien auf Serverebene können nur die Werte Ablehnen oder Ignorieren als Aktion aufweisen.

Das Feld für DNS-Richtlinienkriterien besteht aus zwei Elementen:

| Name | BESCHREIBUNG | Beispielwerte |

|---|---|---|

| Clientsubnetz | Name eines vordefinierten Clientsubnetzes. Wird verwendet, um das Subnetz zu überprüfen, von dem die Abfrage gesendet wurde. | - EQ,Spain,France: Wird als „true“ aufgelöst, wenn das Subnetz entweder als Spanien oder Frankreich identifiziert wird. - NE,Kanada,Mexiko: Wird als „true“ aufgelöst, wenn das Clientsubnetz ein beliebiges anderes Subnetz als Kanada und Mexiko ist. |

| Transportprotokoll | In der Abfrage verwendete Transportprotokoll. Die möglichen Einträge sind UDP und TCP. | - EQ,TCP - EQ,UDP |

| Internetprotokoll | Das in der Abfrage verwendete Transportprotokoll. Die möglichen Einträge sind IPv4 und IPv6. | - EQ,IPv4 - EQ,IPv6 |

| IP-Adresse der Serverschnittstelle | Die IP-Adresse für die eingehende Netzwerkschnittstelle des DNS-Servers | - EQ,10.0.0.1 - EQ,192.168.1.1 |

| FQDN | Der FQDN des Eintrags in der Abfrage mit der Möglichkeit, einen Platzhalterwert zu verwenden | - EQ,www.contoso.com: Wird nur dann als „true“ aufgelöst, wenn die Abfrage versucht, den www.contoso.com-FQDN aufzulösen. - EQ,*.contoso.com,*.woodgrove.com: Wird als „true“ aufgelöst, wenn die Abfrage für einen Eintrag gilt, der auf contoso.comODERwoodgrove.com endet. |

| Abfragetyp | Typ des abgefragten Eintrags (A, SRV, TXT) | - EQ,TXT,SRV: Wird als „true“ aufgelöst, wenn die Abfrage einen TXT ODER SRV-Eintrag anfordert - EQ,MX: wird als „true“ aufgelöst, wenn die Abfrage einen MX-Eintrag anfordert |

| Tageszeit | Tageszeit, zu der die Abfrage empfangen wird | - EQ,10:00-12:00,22:00-23:00: wird als „true“ aufgelöst, wenn die Abfrage zwischen 10 und 12.00 Uhr ODER zwischen 22.00 Uhr und 23.00 Uhr empfangen wird. |

Unter Verwendung der Tabelle oben als Ausgangspunkt könnte die Tabelle unten zur Definition eines Kriteriums genutzt werden, das verwendet wird, um Abfragen für beliebige Eintragstypen mit Ausnahme von SRV-Einträgen in der contoso.com-Domäne abzugleichen, die von einem Client im Subnetz 10.0.0.0/24 über TCP zwischen 20 und 22 Uhr über Schnittstelle 10.0.0.3 stammen:

| Name | Wert |

|---|---|

| Clientsubnetz | EQ,10.0.0.0/24 |

| Transportprotokoll | EQ,TCP |

| IP-Adresse der Serverschnittstelle | EQ,10.0.0.3 |

| FQDN | EQ,*.contoso.com |

| Abfragetyp | NE,SRV |

| Tageszeit | EQ,20:00-22:00 |

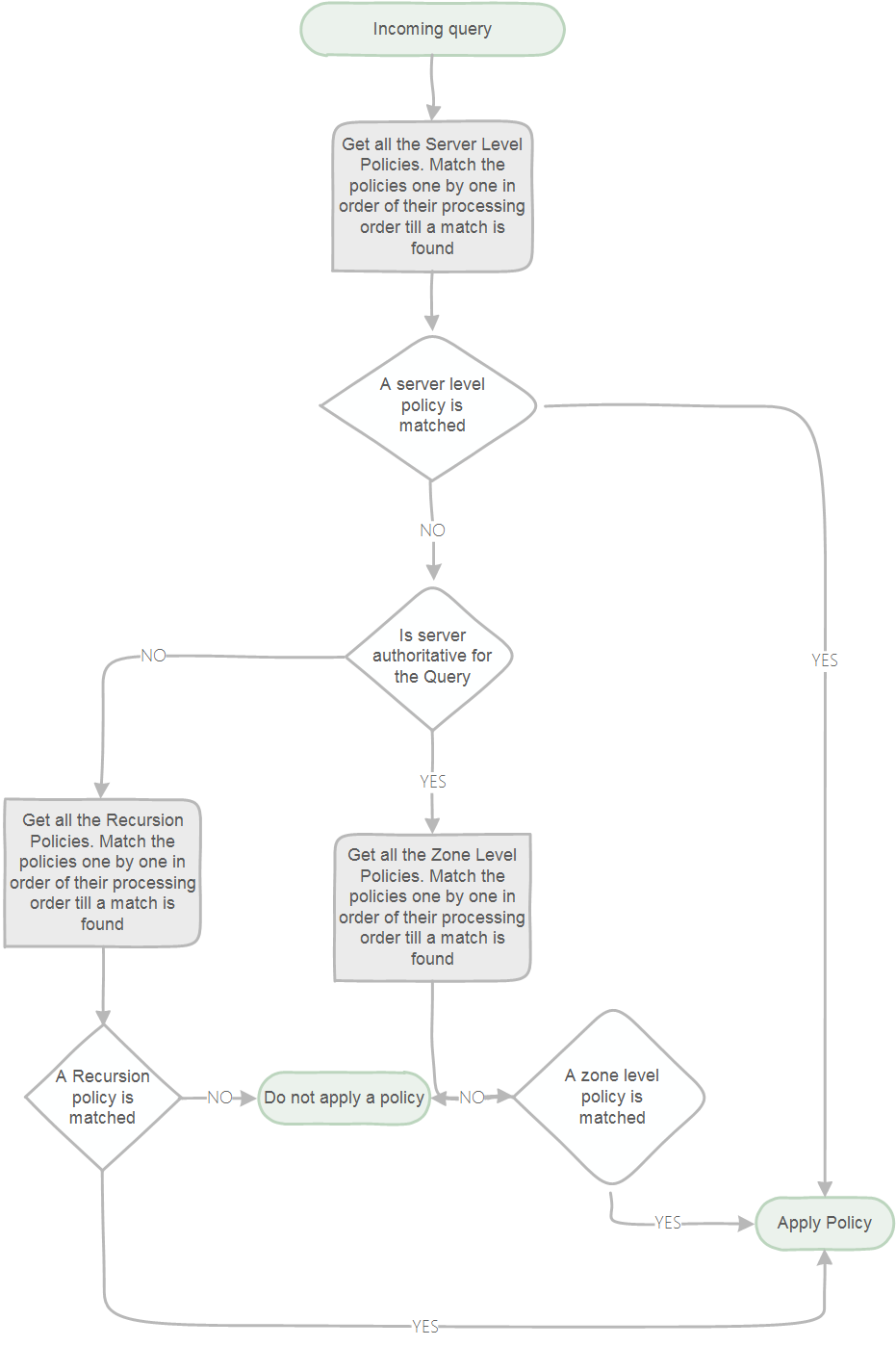

Sie können auf einer Ebene mehrere Richtlinien für die Auflösung von Abfragen erstellen, sofern diese einen anderen Wert für die Verarbeitungsreihenfolge aufweisen. Wenn mehrere Richtlinien verfügbar sind, verarbeitet der DNS-Server eingehende Abfragen wie folgt:

Rekursionsrichtlinien

Rekursionsrichtlinien sind eine spezielle Art von Richtlinien auf Serverebene. Rekursionsrichtlinien steuern, wie der DNS-Server die Rekursion für eine Abfrage ausführt. Rekursionsrichtlinien gelten nur, wenn die Abfrageverarbeitung den Rekursionspfad erreicht. Sie können für einen Satz von Abfragen den Wert DENY oder IGNORE für die Rekursion auswählen. Alternativ können Sie einen Satz von Weiterleitungen für einen Satz von Abfragen auswählen.

Mithilfe von Rekursionsrichtlinien kann eine Split-Brain-DNS-Konfiguration implementiert werden. In dieser Konfiguration führt der DNS-Server für eine Abfrage für einen Satz von Clients Rekursion aus, während der DNS-Server für die gleiche Abfrage für andere Clients keine Rekursion ausführt.

Rekursionsrichtlinien enthalten die gleichen Elemente wie eine reguläre DNS-Abfrageauflösungsrichtlinie sowie die Elemente in der Tabelle unten:

| Name | BESCHREIBUNG |

|---|---|

| Bei Rekursion anwenden | Gibt an, dass diese Richtlinie nur für Rekursion verwendet werden soll. |

| Rekursionsbereich | Name des Rekursionsbereichs. |

Hinweis

Rekursionsrichtlinien können nur auf Serverebene erstellt werden.

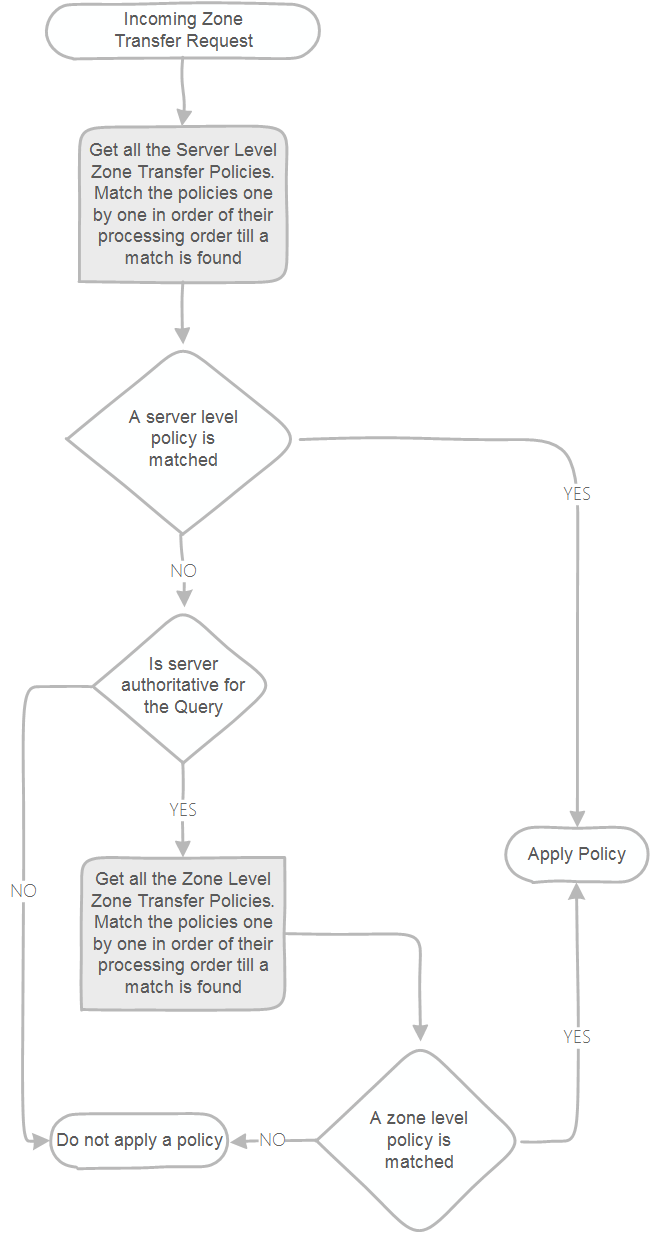

Zonenübertragungsrichtlinien

Mithilfe von Zonenübertragungsrichtlinien wird gesteuert, ob eine Zonenübertragung von Ihrem DNS-Server zulässig ist oder nicht. Richtlinien für die Zonenübertragung können entweder auf Server- oder auf Zonenebene erstellt werden. Richtlinien auf Serverebene gelten für jede Zonenübertragungsabfrage, die beim DNS-Server eingeht. Richtlinien auf Zonenebene gelten nur für die Abfragen für eine Zone, die auf dem DNS-Server gehostet ist. Die gängigste Verwendung für Richtlinien auf Zonenebene besteht darin, Sperrlisten oder sichere Listen zu implementieren.

Hinweis

Zonenübertragungsrichtlinien können nur DENY oder IGNORE als Aktionen verwenden.

Sie können die Zonenübertragungsrichtlinie unten auf Serverebene verwenden, um eine Zonenübertragung für die contoso.com Domäne aus einem bestimmten Subnetz abzulehnen:

Add-DnsServerZoneTransferPolicy -Name DenyTransferOfContosoToFabrikam -Zone contoso.com -Action DENY -ClientSubnet "EQ,192.168.1.0/24"

Sie können auf einer Ebene mehrere Richtlinien für die Zonenübertragung erstellen, sofern diese einen anderen Wert für die Verarbeitungsreihenfolge aufweisen. Wenn mehrere Richtlinien verfügbar sind, verarbeitet der DNS-Server eingehende Abfragen wie folgt:

Verwalten von DNS-Richtlinien

Sie können DNS-Richtlinien mithilfe von PowerShell erstellen und verwalten. In den Beispielen unten werden verschiedene Beispielszenarien beschrieben, die Sie über DNS-Richtlinien konfigurieren können:

Datenverkehrsmanagement

Sie können Datenverkehr basierend auf einem FQDN an verschiedene Server weiterleiten, abhängig vom Standort des DNS-Clients. Im folgenden Beispiel wird gezeigt, wie Sie Richtlinien zur Datenverkehrsverwaltung erstellen, um die Kunden aus einem bestimmten Subnetz zu einem nordamerikanischen Rechenzentrum und aus einem anderen Subnetz zu einem europäischen Rechenzentrum zu leiten.

Add-DnsServerClientSubnet -Name "NorthAmericaSubnet" -IPv4Subnet "172.21.33.0/24"

Add-DnsServerClientSubnet -Name "EuropeSubnet" -IPv4Subnet "172.17.44.0/24"

Add-DnsServerZoneScope -ZoneName "Contoso.com" -Name "NorthAmericaZoneScope"

Add-DnsServerZoneScope -ZoneName "Contoso.com" -Name "EuropeZoneScope"

Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.17.97.97" -ZoneScope "EuropeZoneScope"

Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.21.21.21" -ZoneScope "NorthAmericaZoneScope"

Add-DnsServerQueryResolutionPolicy -Name "NorthAmericaPolicy" -Action ALLOW -ClientSubnet "eq,NorthAmericaSubnet" -ZoneScope "NorthAmericaZoneScope,1" -ZoneName "Contoso.com"

Add-DnsServerQueryResolutionPolicy -Name "EuropePolicy" -Action ALLOW -ClientSubnet "eq,EuropeSubnet" -ZoneScope "EuropeZoneScope,1" -ZoneName contoso.com

Mit den ersten beiden Zeilen des Skripts werden Clientsubnetzobjekte für Nordamerika und Europa erstellt. Die beiden Zeilen danach erstellen einen Zonenbereich pro Region innerhalb der contoso.com-Domäne. Die beiden Zeilen danach erstellen einen Eintrag in jeder Zone, der www.contoso.com einer anderen IP-Adresse zugeordnet, eine für Europa, eine andere für Nordamerika. Schließlich erstellen die letzten Zeilen des Skripts zwei DNS-Abfrageauflösungsrichtlinien, eine, die auf das Subnetz „Nordamerika‘“ angewendet werden soll, die andere auf das Subnetz „Europa“.

Blockieren von Abfragen für eine Domäne

Sie können eine DNS-Abfrageauflösungsrichtlinie verwenden, um Abfragen an eine Domäne zu blockieren. Im Beispiel unten werden alle Abfragen an treyresearch.net blockiert:

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicy" -Action IGNORE -FQDN "EQ,*.treyresearch.com"

Blockieren von Abfragen aus einem Subnetz

Außerdem können Sie Abfragen aus einem bestimmten Subnetz blockieren. Das folgende Skript erstellt ein Subnetz für 172.0.33.0/24 und erstellt dann eine Richtlinie, um alle Abfragen aus diesem Subnetz zu ignorieren:

Add-DnsServerClientSubnet -Name "MaliciousSubnet06" -IPv4Subnet 172.0.33.0/24

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicyMalicious06" -Action IGNORE -ClientSubnet "EQ,MaliciousSubnet06"

Zulassen von Rekursion für interne Clients

Sie können die Rekursion mithilfe einer DNS-Abfrageauflösungsrichtlinie steuern. Das Beispiel unten kann verwendet werden, um Rekursion für interne Clients zu aktivieren, während sie für externe Clients in einem Split Brain-Szenario deaktiviert wird.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.34"

Die erste Zeile im Skript ändert den Standardrekursionsbereich, der einfach als „.“ (Punkt) bezeichnet wird, um Rekursion zu deaktivieren. In der zweiten Zeile wird ein Rekursionsbereich namens InternalClients mit aktivierter Rekursion erstellt. In der dritten Zeile wird schließlich eine Richtlinie erstellt, um den neu erstellten Rekursionsbereich auf alle Abfragen anzuwenden, die über eine Serverschnittstelle mit der IP-Adresse 10.0.0.34 eingehen.

Erstellen einer Zonenübertragungsrichtlinie auf Serverebene

Sie können die Zonenübertragung in einer präziseren Form steuern, indem Sie DNS-Zonenübertragungsrichtlinien verwenden. Das Beispielskript unten kann verwendet werden, um Zonenübertragungen für jeden Server in einem bestimmten Subnetz zuzulassen:

Add-DnsServerClientSubnet -Name "AllowedSubnet" -IPv4Subnet 172.21.33.0/24

Add-DnsServerZoneTransferPolicy -Name "NorthAmericaPolicy" -Action IGNORE -ClientSubnet "ne,AllowedSubnet"

Die erste Zeile im Skript erstellt ein Subnetzobjekt namens AllowedSubnet mit dem IP-Block 172.21.33.0/24. Die zweite Zeile erstellt eine Zonenübertragungsrichtlinie, um Zonenübertragungen an einen beliebigen DNS-Server im zuvor erstellten Subnetz zuzulassen.

Erstellen einer Zonenübertragungsrichtlinie auf Zonenebene

Es können auch Zonenübertragungsrichtlinien auf Zonenebene erstellt werden. Im folgenden Beispiel wird jede Anforderung für eine Zonenübertragung für contoso.com ignoriert, die von einer Serverschnittstelle mit der IP-Adresse 10.0.0.33 eingeht:

Add-DnsServerZoneTransferPolicy -Name "InternalTransfers" -Action IGNORE -ServerInterfaceIP "eq,10.0.0.33" -PassThru -ZoneName "contoso.com"

DNS-Richtlinienszenarien

Informationen zur Verwendung der DNS-Richtlinie für bestimmte Szenarien finden Sie in den folgenden Themen in diesem Leitfaden.

- Verwenden von DNS-Richtlinien für eine auf Geolocation basierende Datenverkehrsverwaltung mit Primärservern

- Verwenden von DNS-Richtlinien für eine auf Geolocation basierende Datenverkehrsverwaltung mit primären und sekundären Bereitstellungen

- Verwenden von DNS-Richtlinien für intelligente DNS-Antworten basierend auf der Tageszeit

- Auf der Tageszeit basierende DNS-Antworten mit einem Azure-Cloud-App-Server

- Verwenden von DNS-Richtlinien für die Split-Brain-DNS-Bereitstellung

- Verwenden von DNS-Richtlinien für Split-Brain-DNS in Active Directory

- Verwenden der DNS-Richtlinie zum Anwenden von Filtern auf DNS-Abfragen

- Verwenden der DNS-Richtlinie für den Anwendungslastenausgleich

- Verwenden der DNS-Richtlinie für den Anwendungslastenausgleich mit Geolocation-Informationen

Verwenden der DNS-Richtlinie auf schreibgeschützten Domänencontrollern

DNS-Richtlinien sind mit schreibgeschützten Domänencontrollern kompatibel. Beachten Sie, dass ein Neustart des DNS-Serverdiensts erforderlich ist, damit neue DNS-Richtlinien auf schreibgeschützten Domänencontrollern geladen werden. Dies ist auf beschreibbaren Domänencontrollern nicht erforderlich.