Exchange Online Protection – Spear Phishing attack, ASF e Safe Links

Por: Caio Ribeiro César

Neste artigo, irei discutir algumas práticas adotadas por atacantes para efetuar o que chamamos de ataques phishing individual (spear phishing).

Os métodos de ataque phishing vem evoluindo, uma das maneiras de fazer com que o ataque seja sucedido com mais facilidade é mesclar técnicas de engenharia social com o ataque phishing. O ataque direcionado geralmente é feito com um ataque de engenharia social para se ter um vínculo de confiança entre o atacante e a vítima - como por exemplo recebendo uma ligação informando que a pessoa irá enviar um email com um link. Quando este email é entregue, a pessoa geralmente confia no atacante e não hesita em acessar a URL.

Então inicialmente irei explicar como o ataque phising é feito, para depois podermos entender como o Exchange Online Protection atua em mecanismos de defesa.

Um ataque phising precisa de um site (geralmente um clone de um site confiável) e um método para a publicação do site “falso”. A maneira mais simples de se comunicar pela internet é via email (porém existem ataques phishings feitos pela web como em fóruns ou outras maneiras de se publicar qualquer informação).

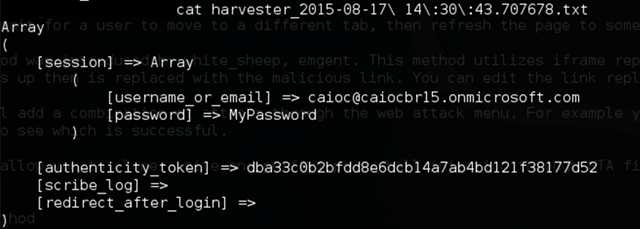

Não somente o site deve ser clonado, como o atacante cria um mecanismo em que qualquer post efetuado neste site, seja consumido pelo servidor web e estas informações fiquem visíveis para o atacante.

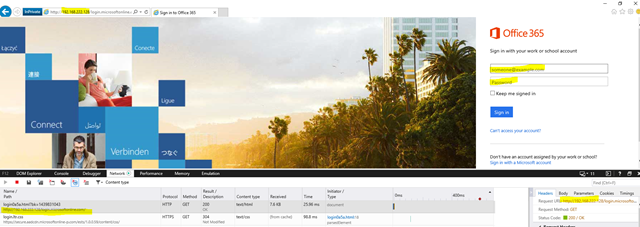

Como no exemplo abaixo, a própria página do portal é copiada e qualquer post efetuado nesta página fica visível no webserver interno do site falso:

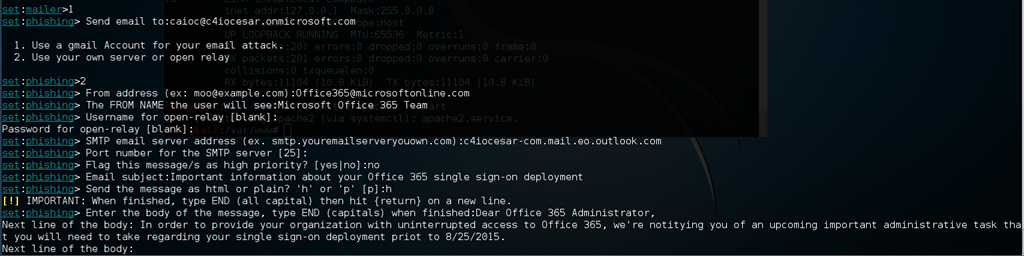

Após a cópia de um site que é confiável pela vítima, o atacante deve mandar o site (geralmente com um spoof de email por relays abertos na internet).

Aqui também explica-se o motivo de ter mecanismos de autenticação ou conexão nos SMTP relays das organizações. Isto evita que atacantes utilizem os servidores de email como métodos de envio de informação inidônia.

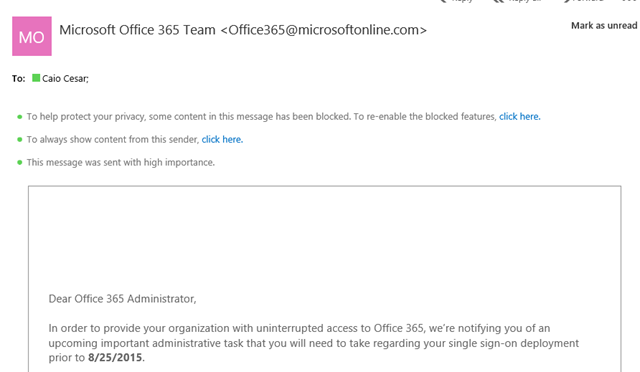

Então configuro o meu webserver como open relay por alguns minutos para que possa demonstrar o envio do email. Nota-se também que o atacante consegue simular um email “confiável” pelo texto e remetente. Neste modelo, utilizei um template html para customizar a mensagem enviada:

A vítima então efetua o acesso na URL enviada por email, e o post de informação inserido no sign-in é consumido pelo webserver do site clonado:

Logicamente, publicando-se este serviço por um endereco de NAT ou com um FQDN valido de internet, pode-se fazer um ataque externo. Nota-se que nesta simulação de ataque, estou usando um endereco interno para demonstrar como o phishing é feito.

A dúvida que resta aos administradores é - como prevenir que os usuários finais sejam vítimas destes ataques?

O Exchange Online Protection possui ferramentas de inteligência que evitam que tais emails sejam entregues para a mailbox do usuário final.

Algumas opções para os administradores, para habilitar ferramentas adicionais que ajudam a combater tal ataque são:

ASF (Advanced SPAM Filter)

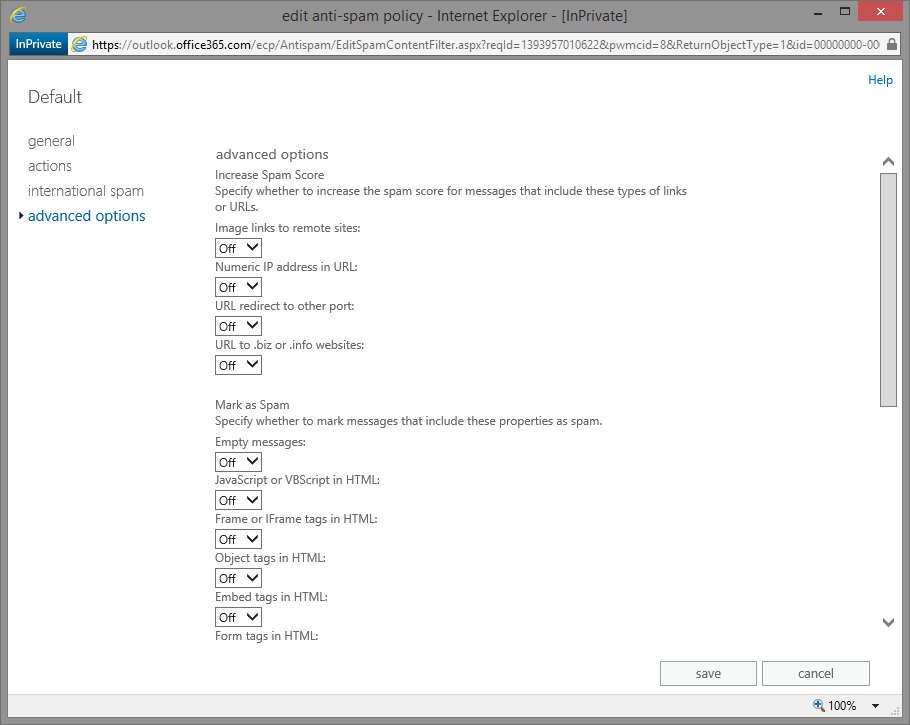

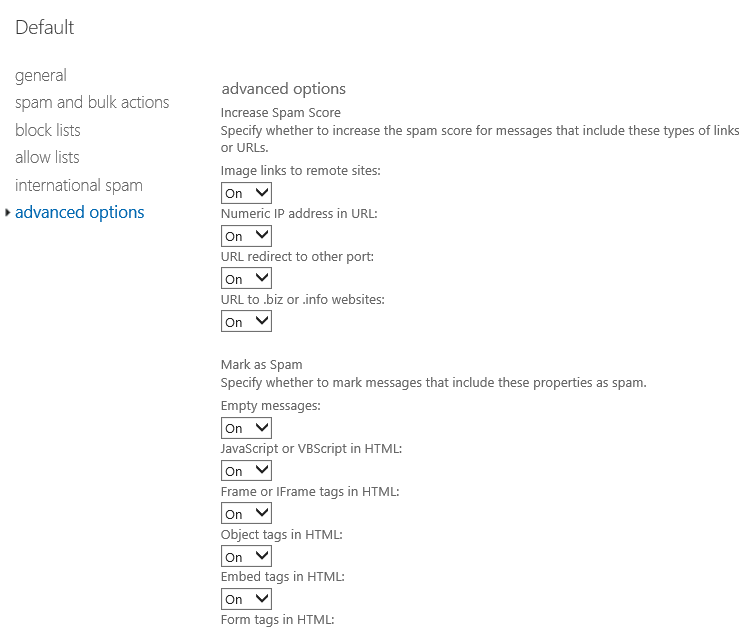

O Advanced Spam Filter atua no filtro de spam do Exchange Online Protection, lendo o corpo da mensagem e tendo ações que inibem os atacantes de enviar emails de phishing para a mailbox do usuário final.

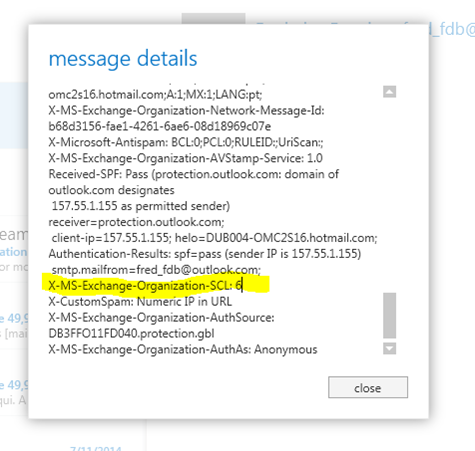

Aqui um exemplo de uma mensagem de phishing que é contida habilitando o ASF:

Como podemos ler no message trace, a mensagem recebe um Spam Confidence Level score de 6 devido ao fato de que existe um IP rotendo a URL para um endereço diferente (Numeric IP in URL).

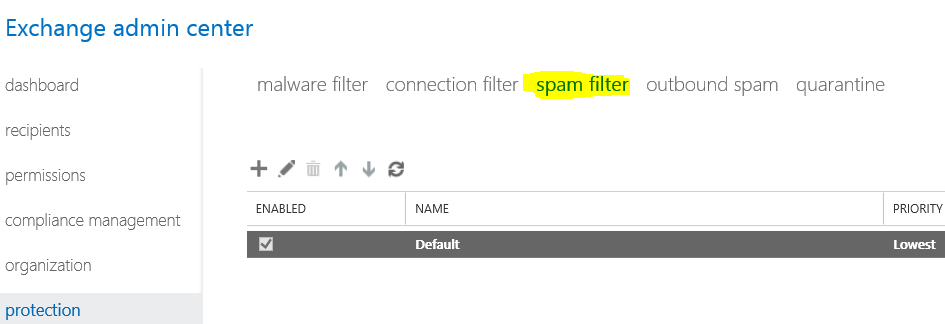

Para habilitar funcionalidades de ASF, altere as opções necessárias de Off para On no próprio portal do EOP:

Safe Links

Um método que atua no EOP, evitando que usuários possam acessar um link que não é seguro (como um phishing).

Quando o usuário final efetuar o acesso em uma URL, esta é validada em um servidor Proxy da Microsoft para possamos ter certeza de que nao se trata de uma URL com malware, redirect ou phishing. O usuário final é alertado caso haja algo errado (e as ações podem ser monitoradas por administradores).

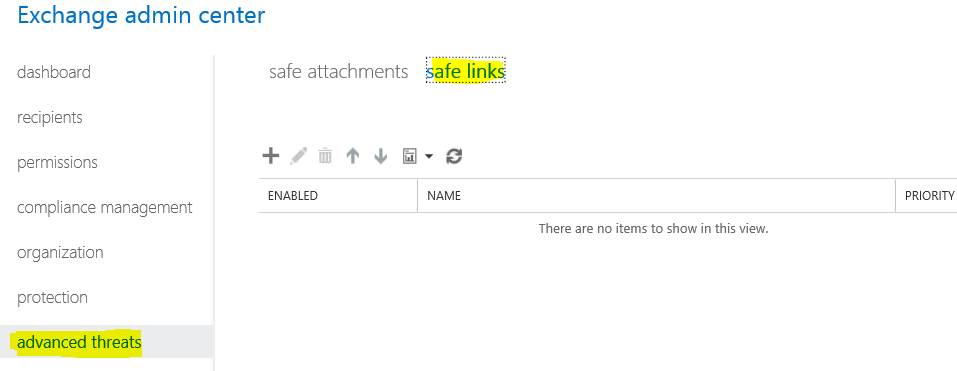

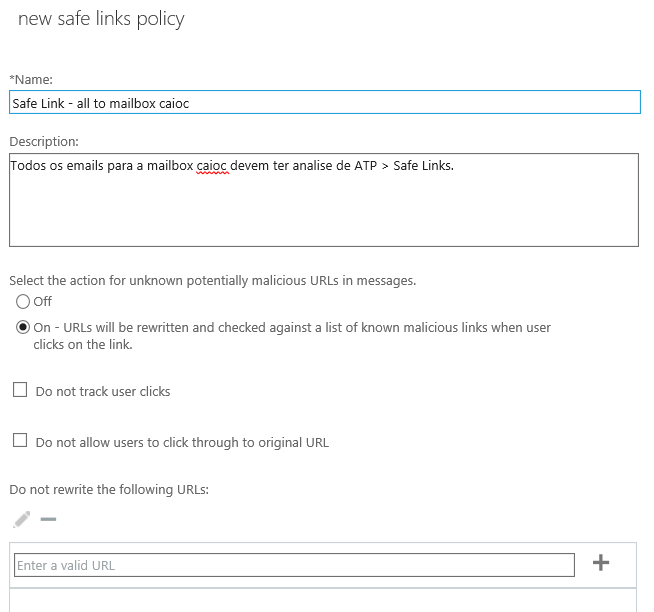

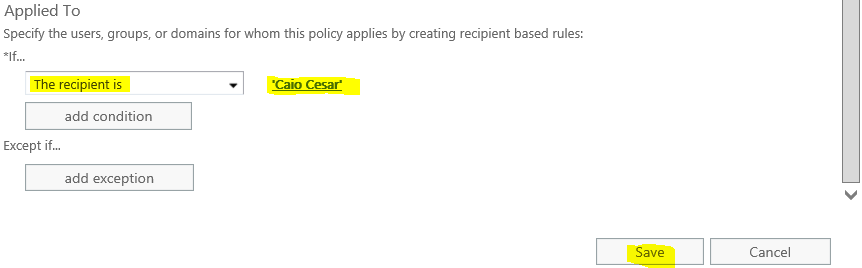

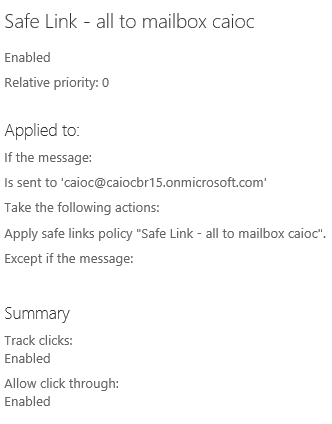

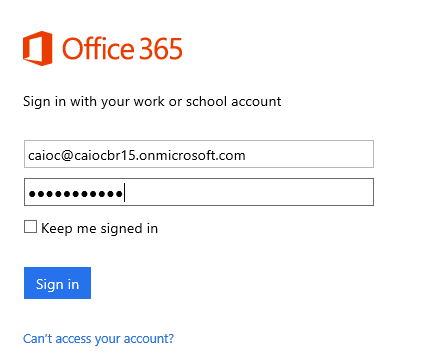

Seguindo entao o artigo externo da Microsoft para habiltiar a funcionalidade de safe links, habilito todos os Emails que contém URL para a mailbox do usuário “Caio César”:

2)

3)

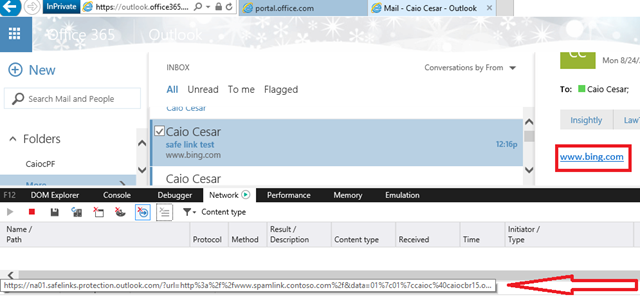

Ao enviar um email com um redirecionamento para um phishing website, o usuário tenta acessar o site. Podemos ver que somos redirecionados para o endereço “ .safelinks.protection.outlook.com”:

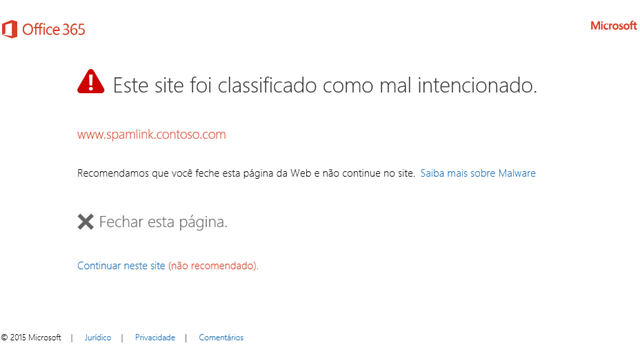

O usuário final recebe a seguinte informação:

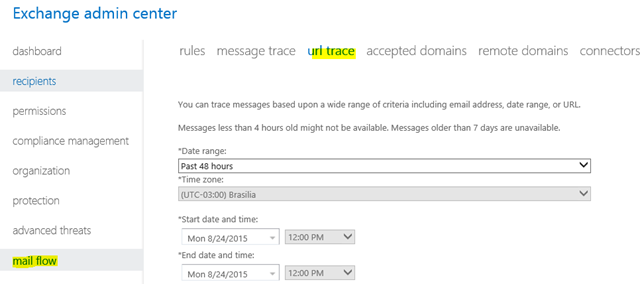

O administrador pode então obter mais informações dos possíveis ataques vs. usuários que optaram por ignorar a classificação do EOP:

1)

2)