O365 Two-Factor Authentication

By: Caio Ribeiro César

Two-factor authentication (2FA) é um método de autenticação que requer o uso de mais de um mecanismo de validação, adicionando uma segunda etapa de segurança no momento que o usuario inicia a sessão.

Funciona utilizando dois dos mecanismos de autenticação, comprovando a autenticidade do usuário:

- aquilo que o usuário é (impressão digital, padrão retinal, sequência de DNA, padrão de voz, reconhecimento de assinatura, sinais elétricos unicamente identificáveis produzidos por um corpo vivo, ou qualquer outro meio biométrico)

- aquilo que o usuário tem (cartão de identificação, security token, software token ou telefone celular)

- aquilo que o usuário conhece (senha, frase de segurança, PIN)

A segurança da autenticação em fatores é baseada nas etapas de validação (todas devem ser efetuadas com sucesso).

Dificulta os ataques a senhas, serviços ou informações, por ter mais de uma etapa de acesso:

- Caso um atacante possua acesso a uma senha de usuario, esta informação será inútil sem um segundo dispositivo de confiança

- Caso o usuário perca o dispositivo, a pessoa que tiver acesso não conseguirá utilizar a conta de usuario por não saber a senha.

Windows Azure Multi-Factor Authentication é o serviço do O365 que habilita a funcionalidade de 2FA para a senha e um dos métodos abaixo:

- WebApp (Smartphone)

- Chamada telefônica

- Mensagem de texto

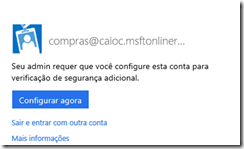

Ao utilizar o serviço de 2FA os administradores podem habilitar a funcionalidade para os usuarios, assim que o usuario iniciar a próxima sessão no portal ele será solicitado a atualizar os dados pessoais.

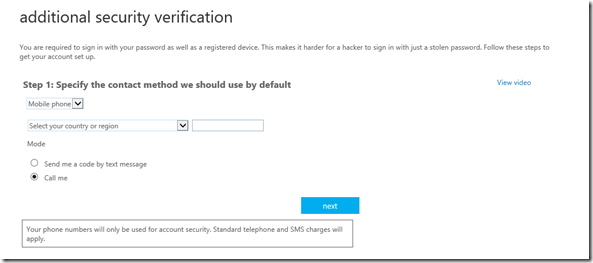

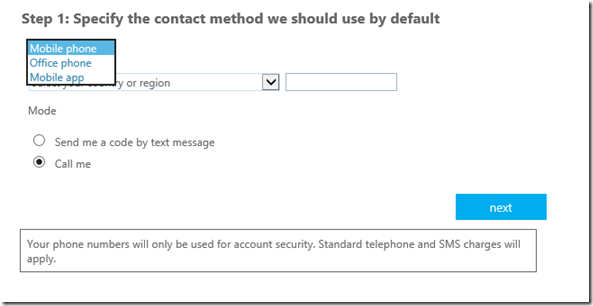

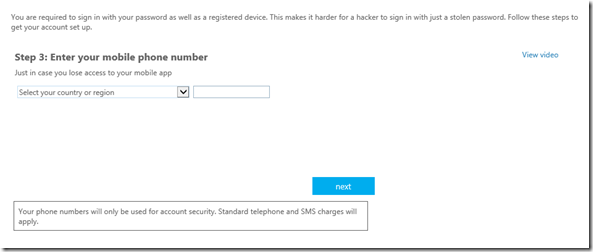

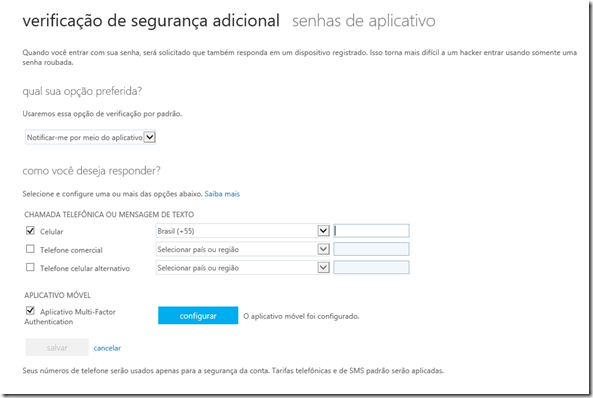

O usuário final poderá especificar até 3 números de telefone que poderão ser utilizados para a autenticação, estes números serão identificados como telefones celulares, escritorio, alternativos. Ficarão salvos na propriedade de Objeto do usuario.

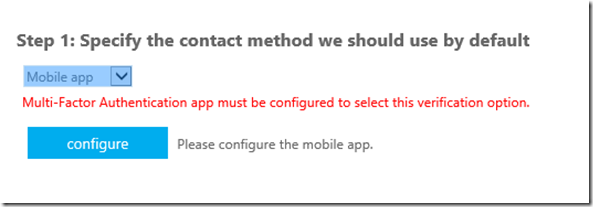

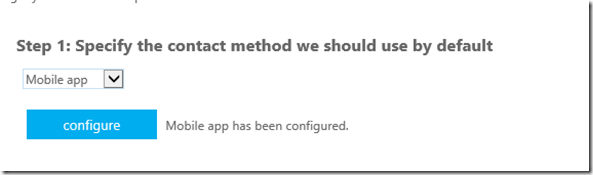

Adicionalmente, o usuario pode optar (caso utilize Smartphone) pela aplicação de Multi-Factor Authentication, que oferece opções de acesso como um token ou pelo serviço de push. Esta app deve ser instalada no Smartphone (disponível em WPhone, Android e Iphone).

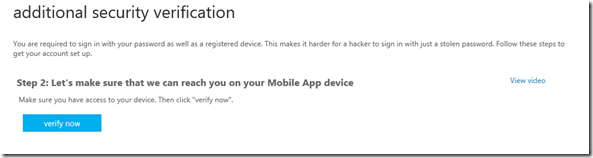

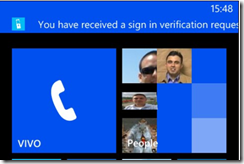

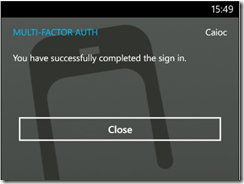

Quando o usuario inicia a sessão, uma notificação aparece no Smartphone. O usuario pode então aprovar ou negar a solicitação de autenticação. Devido ao tamanho da aplicação, é necessário o acesso de uma rede WiFi para instalação e configuração.

Uma vez instalada, a aplicação pode funcionar em dois métodos de validação:

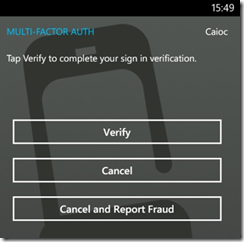

- Notificação: neste método, o acesso não autorizado é impedido mediante a notificação Push do Smartphone. Ao receber a notificação, o usuario final deverá validá-la como legítima e selecionar a opção de autenticação. Caso contrário, ao seleccionar a opção de “Negar”, o acesso é bloqueado.

- Token: neste método, a aplicação Windows Azure Multi-Factor Authentication gera múltiplos códigos de acesso que devem ser adicionados após a primeira autenticação de senha. Esta é a melhor opção em zonas de cobertura irregular.

O serviço de 2FA pode efetuar chamadas telefónicas automatizadas para números fixos ou celulares. Basta o usuario atender a ligação e presionar a tecla # do teclado para se autenticar.

O serviço de 2FA pode também enviar mensagens de texto para qualquer celular. Esta mensagem de texto contém um código de acesso único, que debe ser utilizado para a autenticação.

Ativando MFA:

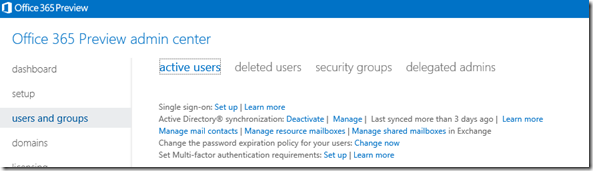

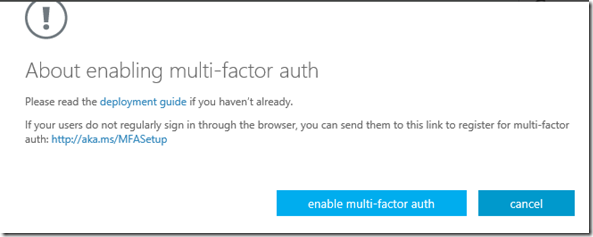

1- Logue com o admin e selecione “Set Up” para “Set Multi-factor authentication requirements”

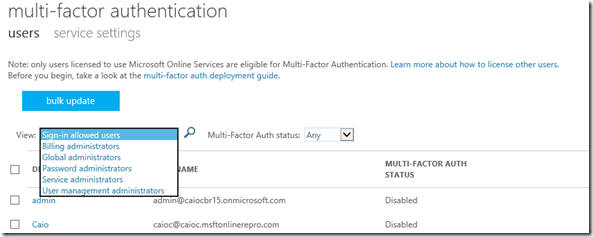

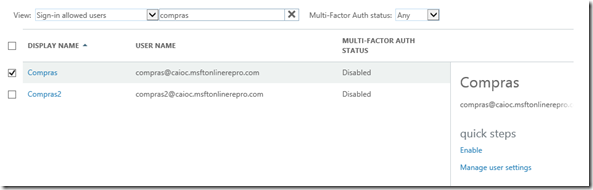

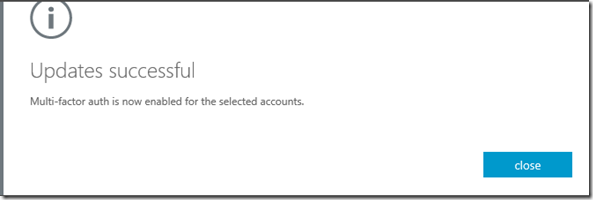

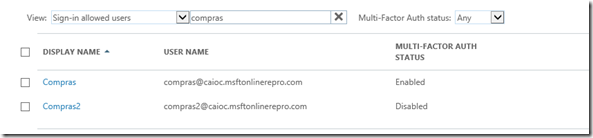

2- Selecione os usuários e habilite o serviço

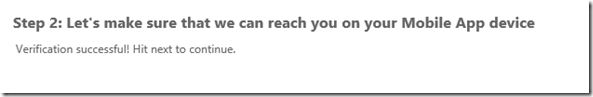

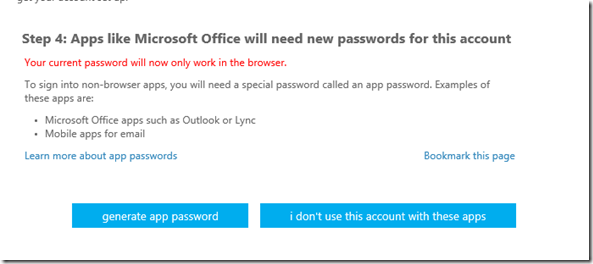

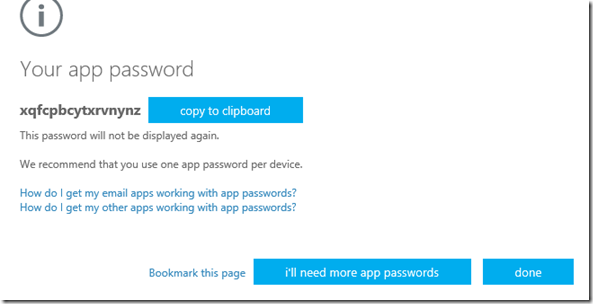

3- Usuário final deve configurar suas informações pessoais

4 – No smartphone, após instalar a aplicação

Para que o usuário final altere os métodos de autenticação, basta alterar as opções no perfil:

* Esta feature não está disponível em Small Business SKUs.