Выслеживание и уничтожение вредоносного ПО, требующего мзду

Вредоносное ПО, пугающее пользователей (scareware) – тип ПО, маскирующегося под антивирусные программы, – появилось десяток лет тому назад и не собирается уходить. Цель таких программ – одурачить пользователя, демонстрируя, что его компьютер тяжело поражен вирусами, и лучший способ избавиться от них – приобрести полную версию программы, которая своими заботами любезно остановит заражение. Я писал об этом в 2006 году в сообщении «Теория заговора производителей средств защиты от вредоносных программ» и сегодняшние фиктивные антивирусы не сильно отличаются от прежних, зачастую представляясь пакетами с собственными логотипами и темами. Один из них даже обозначен как антивирус Sysinternals:

Изменение, произошедшее в этой индустрии за последние несколько лет, связано с тем, что сегодня большая часть пугающих программ (scareware) также становится программами, требующими мзду (ransomware). Примеры 2006 года просто изводили вас предупреждениями, что система заражена, но, тем не менее, позволяли использовать компьютер. Современное scareware, как минимум, предотвращает запуск диагностики и антивирусов, а зачастую вообще не позволяет запускать любые программы. Без специальных приемов очистки система, зараженная ransomware, позволяет лишь осуществить платеж по требованию шантажиста.

В этом сообщении я расскажу, как разные варианты ransomware блокируют пользователя в системе, как они выживают при перезагрузке, и как можно использовать программу Sysinternals Autoruns для выслеживания и удаления самых современных экземпляров таких программ из зараженной системы.

Добыча

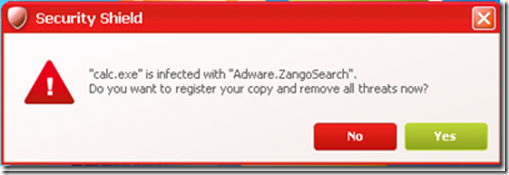

Перед началом охоты стоит познакомиться с ее объектом. Наиболее распространенный тип программ-вымогателей денег, вроде ложного антивируса, обычно ставит целью постоянно раздражать пользователя, а не полностью изолировать его от системы. Наиболее распространенные штаммы используют встроенные списки исполняемых программ, чтобы знать, что именно они будут блокировать, обычно включающие большинство антивирусов и даже основные инструменты Sysinternals. Они, как правило, позволяют пользователю запускать системные приложения вроде Paint, но иногда блокируют некоторые из них. При блокировке они выводят диалоговое окно с ложным сообщением о блокировке из-за заражения:

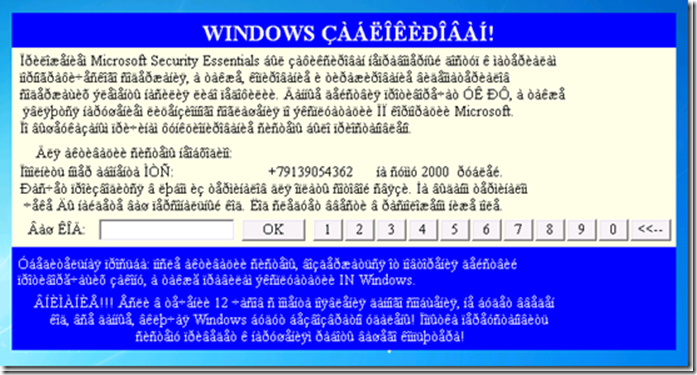

Но за последнюю пару лет вредоносное ПО стало более агрессивным, не занимаясь ничем, кроме вымогания денег. В этом примере компьютер полностью захватывается, блокируется доступ ко всему, кроме собственного окна, и программа требует код разблокировки для восстановления контроля над системой, который пользователь должен купить, позвонив по приведенному номеру (в данном случае, с кодом России):

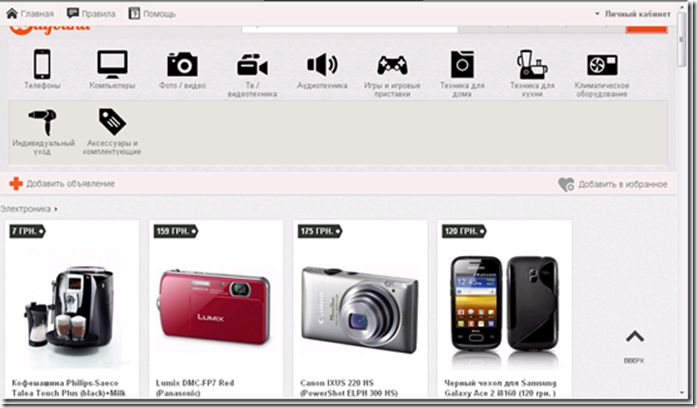

Есть вариант, когда подобным образом захватывается компьютер, но пользователя вынуждают сделать онлайн-покупки для восстановления контроля над компьютером (я не исследовал, сколько покупок возвращают контроль над ПК):

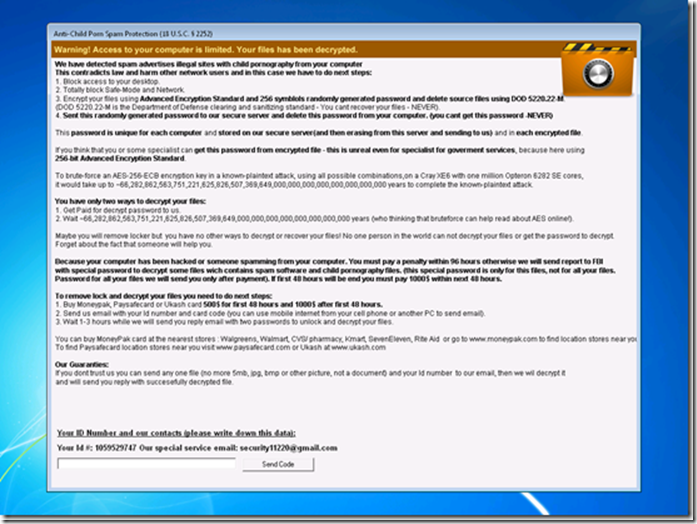

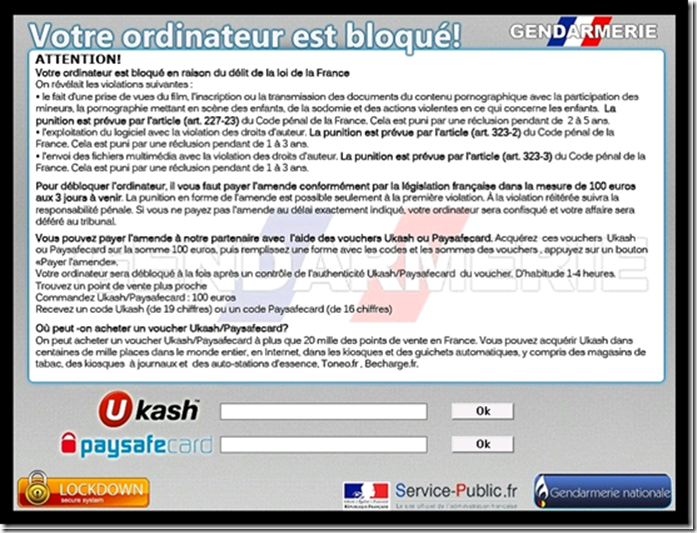

И есть еще один вид программ, который, как я считаю, также может быть отнесен к пугающему ПО, поскольку он сообщает пользователю, что в его системе скрывается детская порнография. А это может оказаться ужасной новостью для большинства людей. Распространитель таких сообщений должен думать, что страх перед необходимостью защищаться от обвинений в детской порнографии отговорит жертву от обращения к властям и убеждения их в своей невиновности, что вместо этого ей будет проще заплатить требуемую сумму.

Некоторые программы этого класса заходят настолько далеко, что представляются официальным правительственным ПО. Вот один экземпляр, вроде бы от французской полиции, информирующий пользователя, что на его компьютере найдены пиратские фильмы и что он должен заплатить штраф:

Что касается способов, которыми это ПО изолирует пользователя от компьютера, то на практике используются разные приемы. Один, наиболее общий, используется множеством ложных антивирусов, подобных Security Shield, и состоит в блокировании выполнения других программ путем отслеживания появления новых окон и насильственного прекращения соответствующих процессов. Другой способ, применяемый в примере с онлайновыми продажами, заключается в сокрытии всех окон (установке атрибута невидимости), которые не относятся к вредоносной программе. В этом случае вы можете запускать другие программы, но не можете взаимодействовать с ними. Похожий подход используется во вредоносном ПО, которое создает полноэкранное окно и постоянно поднимает его над остальными окнами системы, заслоняя собой окна других приложений. Я также наблюдал и обходной путь, когда создается новый рабочий стол и пользователь переключается на него, аналогично тому, как это делается в Sysinternals Desktops, и хотя ваши программы по-прежнему работают, вы не можете переключиться на исходный рабочий стол, чтобы взаимодействовать с ними.

Находим позицию для охоты

Первый шаг очистки системы, крепко схваченной ransomware, состоит в определение места, откуда будет выполняться чистка. Все приемы блокировки делают невозможным взаимодействие с системой из зараженной учетной записи, которая обычно является главной административной учетной записью. Если пострадавшая система имеет другую административную учетную запись, а вредоносное ПО не смогло добраться до места глобального автостарта, откуда заражаются все учетные записи, то вам повезло, и вы можете выполнить очистку из нее.

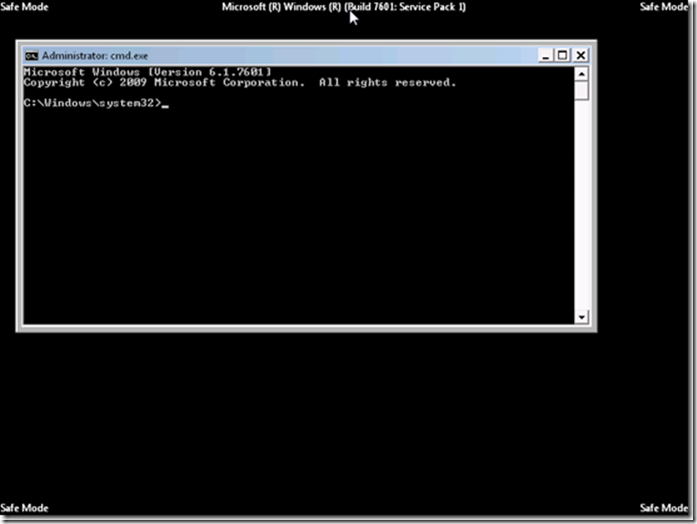

К несчастью, большинство систем оставляют лишь одну административную системную запись, удаляя альтернативные. Резервный вариант – попробовать безопасный режим загрузки системы SafeMode, который запускается при нажатии на F8 в процессе загрузки (немного сложнее в Windows 8). Большая часть программ-вымогателей настраивается на автоматический запуск, создавая записи в ключах реестра Run или RunOnce раздела HKCU\Software\Microsoft\Windows\CurrentVersion (или вариантах HKLM), которые не обрабатываются в безопасном режиме, поэтому безопасный режим представляет собой удобную площадку для проведения очистки системы от такого ПО. Все большее число программ-вымогателей изменяет раздел HKCU\Software\Microsoft\Window NT\CurrentVersion\Winlogon\Shell (или HKLM), который обрабатывается как в режиме SafeMode , так и в SafewithNetworking . Однако режим загрузки SafeModewithCommandPromptотменяет выбор программы-оболочки из реестра, поэтому с его помощью можно перехитрить большинство современных программ-вымогателей, и он является следующей запасной позицией:

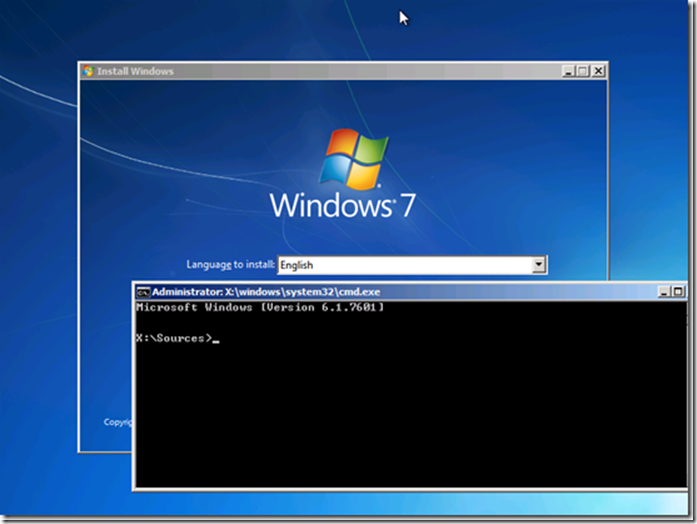

Наконец, если вредоносная программа оказывается активной даже при загрузке в режиме SafeModewithCommandPrompt, у вас не остается выбора, кроме как отправится на охоту из альтернативной установки Windows. При этом возможен ряд вариантов. Если у вас стоит Windows 8, то идеальный вариант – создание установки Windows 8 To Go, так как это полная версия Windows. Другой способ – загрузить установочный диск и нажать Shift+F10 при достижении первого графического экрана, чтобы открыть окно командной строки:

У вас не будет доступа к Internet Explorer, и многие другие приложения не будут работать корректно в урезанном окружении Windows Setup, но вы сможете запустить инструменты Sysinternals. Наконец, можно создать загрузочный носитель Windows Preinstallation Environment (WinPE), имеющий окружение подобное Windows Setup и использовать что-то вроде Microsoft Diagnostic and Repair Tooltkit (MSDaRT).

Охота

Теперь, когда мы определились с объектом охоты, самое время подумать об оружии. Самое простое, конечно, использовать готовый антивирус. Если вы вошли с помощью альтернативной учетной записи или в безопасном режиме, то можете использовать стандартные продукты для онлайнового сканирования, многие из которых свободно доступны, подобно Windows Defender корпорации Microsoft. Если вы загружены из другой установки Windows, вам понадобиться использовать автономный сканер, подобный Windows Defender Offline. Если антивирус неспособен обнаружить или вычистить заражение, вам придется обратиться к более точному и ручному оружию.

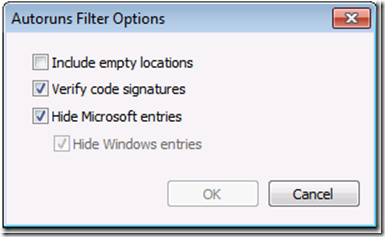

Утилитой, способной перерубить путы вредоносного кода в системе, является Sysinternals Autoruns. Она знает более сотни мест, откуда зараза может стартовать при загрузке Windows, входе пользователя в систему, или запуске особых встроенных приложений. Способ ее запуска зависит от того, из какого окружения вы ведете охоту, но, в любом случае, она должна запускаться с правами администратора. Также Autoruns автоматически начинает сканирование при запуске, вы должны прервать его, нажав клавишу ESC, затем открыть диалог фильтрации и выбрать параметры проверки сигнатур и сокрытия всех входов Microsoft, так чтобы вредоносное ПО проявилось более отчетливо и уже после этого перезапустить сканирование:

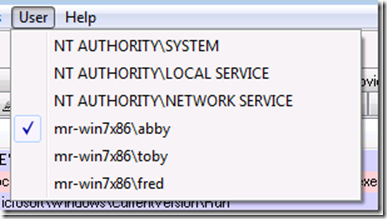

Если вы вошли с помощью учетной записи, отличной от зараженной, то необходимо указать утилите на зараженную учетную запись из меню «Пользователи» (Users). В данном примере Autoruns запускается из учетной записи Fred, но поскольку заражена запись Abby, я выбрал профиль Abby:

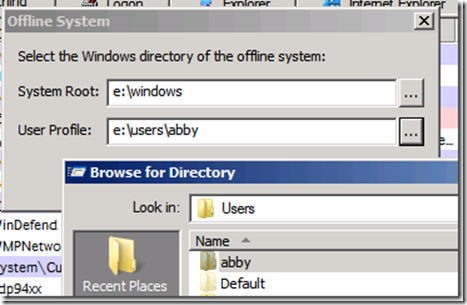

Если вы загрузились из другой ОС, то придется воспользоваться поддержкой автономной работы, которая требует указания корневого каталога целевой установки Windows и целевого профиля пользователя. Откройте диалоговое окно «Analyze Offline System» из меню File и введите соответствующие каталоги:

После сканирования системы утилитой Autoruns вы должны определить вредоносное ПО. Как я объяснял в своей презентации «Охота за вредоносным ПО с помощью инструментов Sysinternals», часто вредоносное ПО демонстрирует следующие свойства:

- Отсутствие иконки

- Отсутствие описания или имени компании

- Неподписанные Microsoft образы

- Живет в каталоге Windows или профиле пользователя

- Запаковано

- Включает странные URL в свои строки

- Имеет открытые конечные точки TCP/IP

- Содержит подозрительные DLL или сервисы

Конечно, так как Autoruns просто показывает конфигурацию самостоятельно запускаемых программ, а не работающие процессы, некоторые из этих свойств не имеют значения. Тем не менее, мне удалось найти несколько дюжин вариантов современных программ-вымогателей, которые соответствуют более чем одному пункту списка, наиболее часто не имея описания или имени компании и имея случайное или подозрительное имя файла.

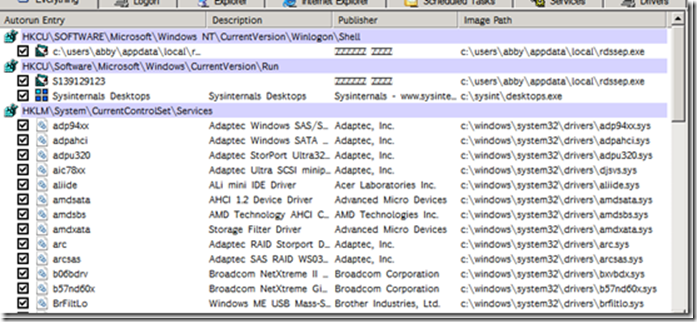

Один из недостатков автономного сканирования состоит в неверной работе проверки подписей. Это происходит потому, что Windows применяет подписывание каталогов, когда подписи хранятся в отдельных файлах, в противоположность прямой подписи в самих образах программ. Autoruns не обрабатывает автономные файлы каталогов (возможно, я добавлю такую поддержку в ближайшем будущем), поэтому все образы, подписанные через каталог, будут показываться как непроверенные и подсвечиваться красным. Так как большая часть вредоносного ПО не претендует на то, чтобы в поле компании стояло слово Microsoft, то можно попытаться выполнить первоначальное сканирование с отключенной опцией проверки кодов подписей. Ниже приведен результат автономного сканирования с отключенной проверкой подписей системы, зараженной ransomware, которое получило контроль над двумя позициями автостарта – поглядим, сможете ли вы их обнаружить:

Если вы не уверены в каком-то запускаемом файле, то можете попытаться загрузить его на сайт Virustotal.com для анализа примерно 40 наиболее популярными антивирусами, найти информацию в интернете, или посмотреть на встроенные в файл строки с помощью утилиты Sysinternals Strings.

Ликвидация

После того, как вы определили, какие входы относятся к вредоносному ПО, следующий шаг состоит в снятии флажка в записи autostart. Это позволит снова активировать ее после, если вы обнаружите, что ошиблись. Это не препятствует также перемещению вредоносных и любых других подозрительных файлов из каталога, в котором они помещены для автоматического запуска, в другой. Перемещение всех этих файлов с большей вероятностью разрушит вредоносное ПО, даже если вы ошибетесь с местом автозапуска.

Затем убедитесь, что добыча мертва, загрузив систему и войдя в зараженную учетную запись. Если вы снова увидите следы заражения, то могли что-то пропустить во время анализа Autoruns, поэтому повторите все шаги. Если это не принесет успеха, вредоносное ПО может быть более изощренной природы, например, заражая главную загрузочную запись системы, или поражая систему каким-то необычным способом, чтобы предохранить себя при перезагрузке. Есть ransomware, которое идет еще дальше и шифрует файлы, но это происходит довольно редко. К счастью авторы таких программ ленивы и не стараются сделать свои творения эффективными, так что быстрый анализ с помощью Autoruns фактически всегда приводит к смертельному исходу.

Удачной охоты!