不審なメール、拡散されてませんか ? Office 365 側からまとめて管理することができます! ~Windows Defender Advanced Threat Protection と Office 365 Threat Intelligence の連携について~

こんにちは!セキュリティ担当の荒木 さつきです。

皆様もすでにご存知かと思いますが、Office 365 は企業・組織の IT 管理者向けの様々なサービスを提供しております。今回はその中から Office 365 Threat Intelligence (O365 TI) を使った、Windows 10 Defender ATP (WDATP) との連携機能を動画を交えながらご紹介させていただきます。

1. Defender = アンチウイルスではありません!

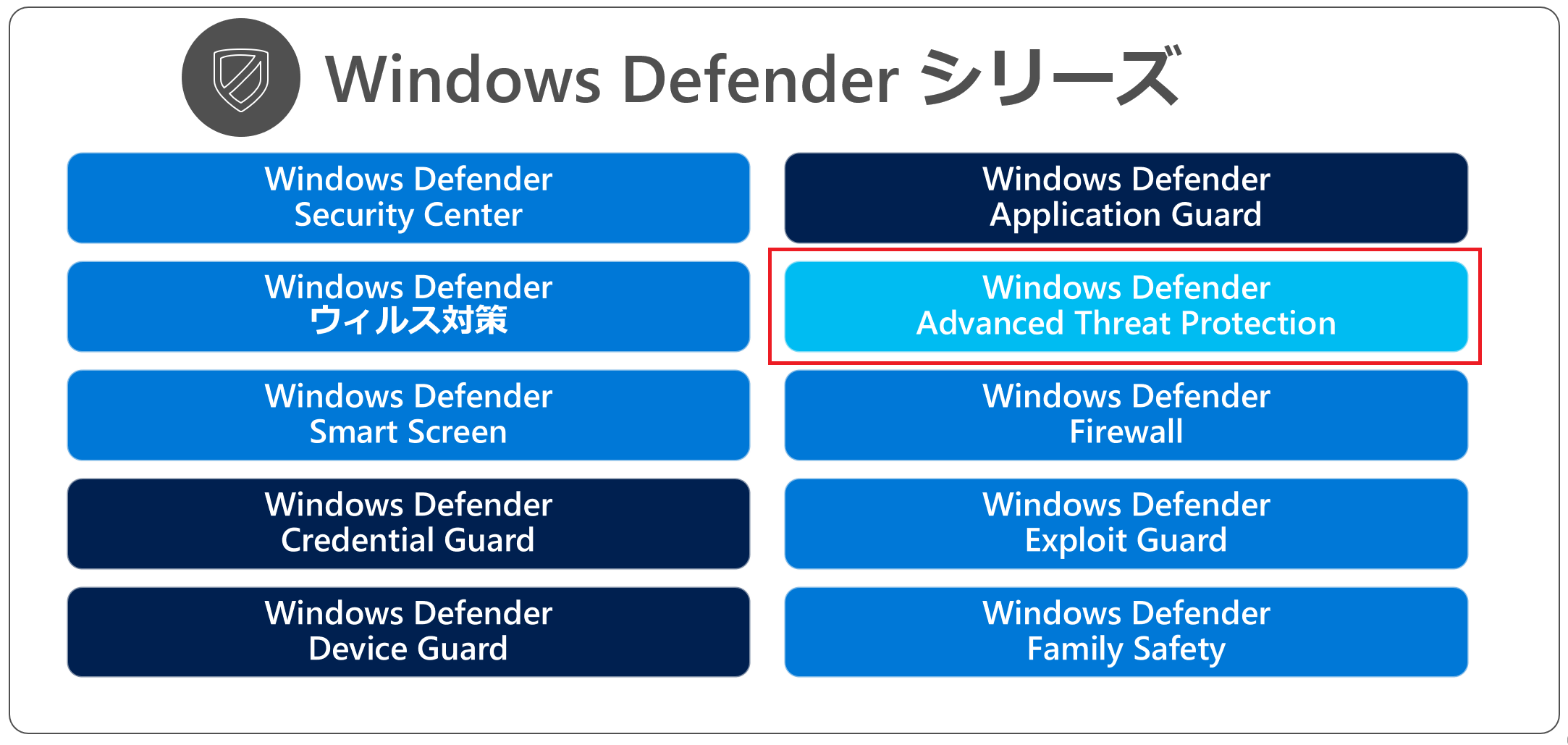

本題に入る前に Windows 10 のセキュリティ機能を簡単に紹介します。皆様は「Windows Defender」という言葉から何を想像されるでしょうか ? 多くの方が、アンチウイルス ソフトを想像されるかと思いますが、それは Windows Defender のごく一部の機能でしかありません。現在、「Windows Defender」は Windows エンドポイント セキュリティを包括的に担保するブランドとして以下のセキュリティ機能を有しています。

今回、O365 TI と連携する Window Defender Advanced Threat Protection (WDATP) は、エンドポイント セキュリティにおいて Endpoint Detection and Response (EDR) の役割を担っています。

2.Windows Defender ATP の役割

少し前まではエンドポイント セキュリティといえば、検知したマルウェアをパターン化しマッチングにさせるパターン ファイル方式でしたが、マルウェア全体の約 96 %がポリモーフィック型であることを示すデータからもわかるように、現在のマルウェアはパターン ファイルだけでは検知が難しくなっています。また最近では Powershell や Office のマクロ等を用いたファイルレス攻撃も増加の傾向にあります。

このような状況からパターン ファイル以外の要素を使ってエンドポイントへの攻撃を検知する必要が出てきました。

マイクロソフトでは、Defender シリーズでこれらの機能をサポートしています。上の図にも記載されている、「Windows Defender Exploit Guard」ではパターンファイルを使わずに OS のふるまいを監視し、セキュリティ上問題のある行動を制限することができます。

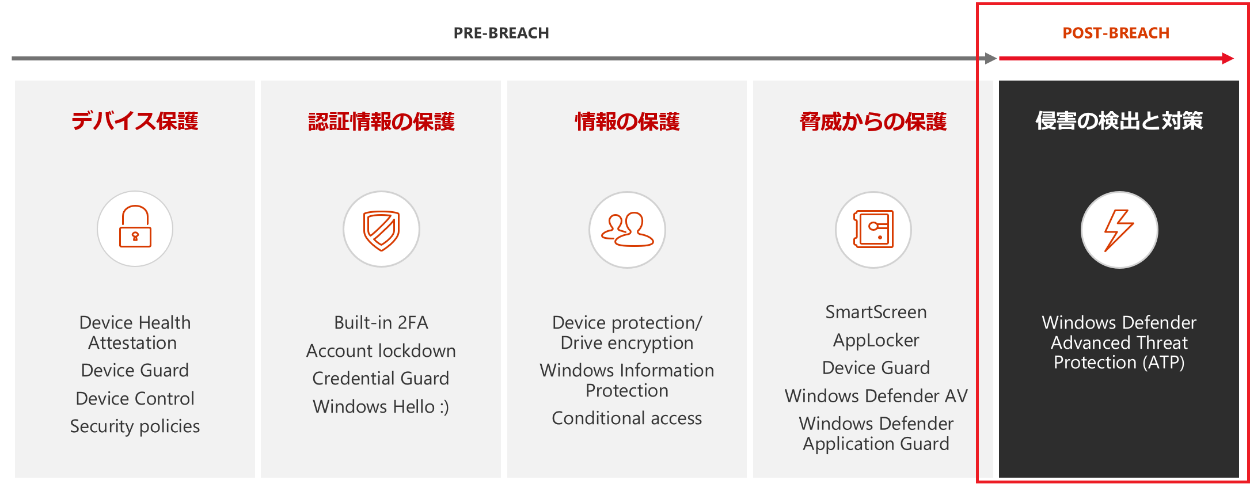

上の図はマイクロソフトが考えているエンドポイント セキュリティ対策の考え方です。

従来は「PRE-BREACH」という考え方に基づいて、検知されたセキュリティ上の問題を取り除く機能を中心に考えられていましたが、今日ではそれらに加えて「エンドポイントがセキュリティの攻撃によって侵入された」という前提に基づいて、侵入後の原因究明や発端となったマルウェアの拡散を防止する対策が取られています。この機能が「POST-BREACH」に相当します。

「POST-BREACH」を担当する機能は一般的に EDR (Endpoint Detection Protection) と呼ばれており、Defender シリーズでは WDATP が EDR 機能を担保しています。WDATP は「POST-BREACH」機能に加えて、攻撃の予兆の段階からふるまいを監視することでエンドポイントを保護します。また侵入後の対応を自動化する機能を有しているため、深夜や休日等、管理者不在の場合でも発生したセキュリティ攻撃に対して迅速に対応することができます。

WDATP を含めた Defender シリーズをもっと知りたい!という方は下記リンクも併せてご参照ください。

はい、これで見えますね: ファイルレス マルウェアをさらけ出す 次世代型のマルウェア対策機能を提供する Windows Defender ウイルス対策の本当の実力とは? Windows Defender Exploit Guard Windows Defender Advanced Threat Protection

3. WDATP が攻撃の痕跡を検知

さて、ここからいよいよ本題です。今回は WDATP で検知したエンドポイントのふるまいから原因を突き止め、O365 TI を使って内部の拡散状況を調査します。

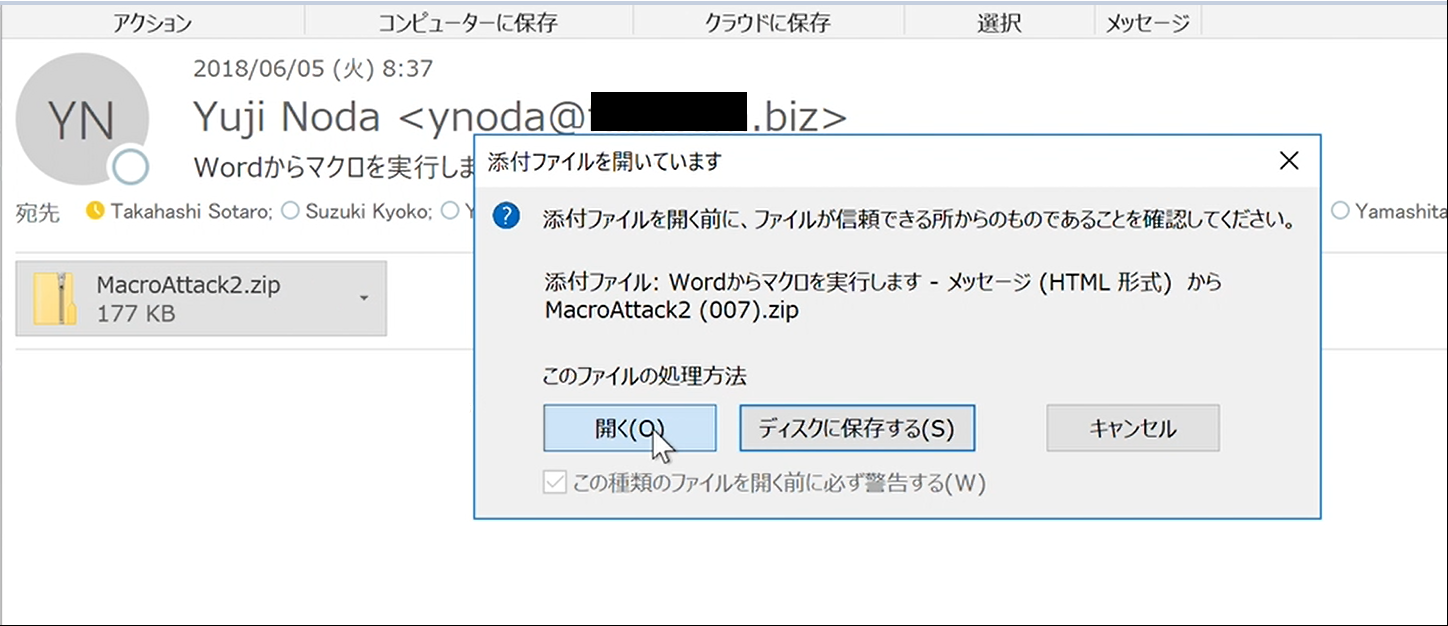

ユーザーがメールを開き、添付ファイルを実行しました。

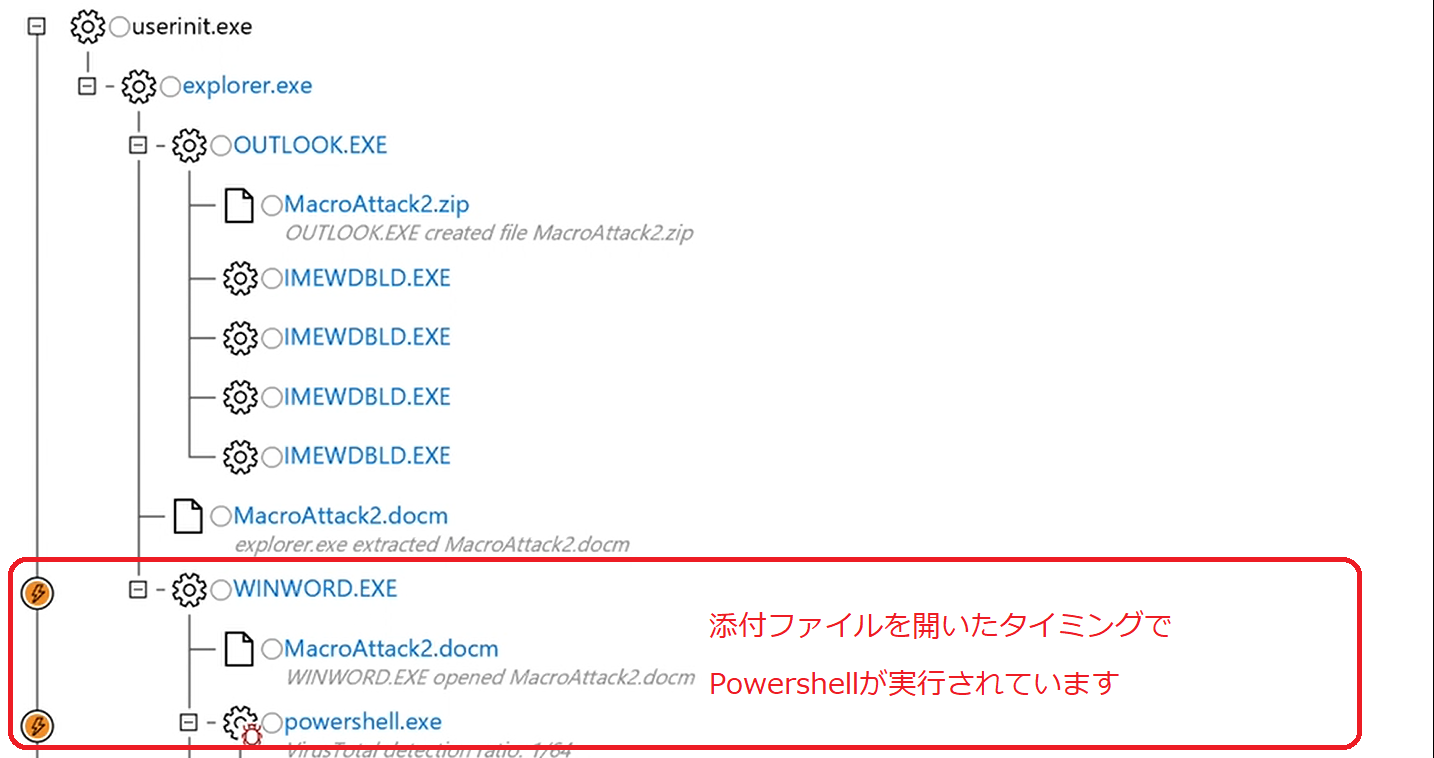

エンドポイント側で表面上は何も変化が見られませんが、WDATP が検知したイベントを確認すると添付ファイルを開くタイミングでいくつかのセキュリティの問題が確認されています。

上の画面は「Windows Defender Security Center」の画面です。クラウド上で管理画面が展開されているため、管理者はエンドポイントに出向くことなく対象となるエンドポイントのふるまいを確認することができます。

4. O365 TI を使って、拡散状況を確認

確認の結果、メール経由でエンドポイントに到達したファイルがセキュリティ上の問題を引き起こしていることがわかりました。同一メールをテナントで確認するために、WDATP と O365 TI を連携させます。

[video width="640" height="480" mp4="https://msdnshared.blob.core.windows.net/media/2018/11/WDATP-to-O365TI_1.mp4"][/video]

Windows Defender Security Centerで検知したファイルを Office 365 TI 側で確認し、同じメールの有無を確認しています。

5. 被害拡大を防止するために O365 TI から直接メールを削除

O365 TI 側で検索した結果、複数のメールアドレスにこのメールが配信されていることがわかりました。ここでは、O365 TI から拡散されたメールを削除してみましょう。

[video width="640" height="480" mp4="https://msdnshared.blob.core.windows.net/media/2018/11/WDATP-to-O365TI_2.mp4"][/video]

エンドポイント側で対象となるメールが削除されました。

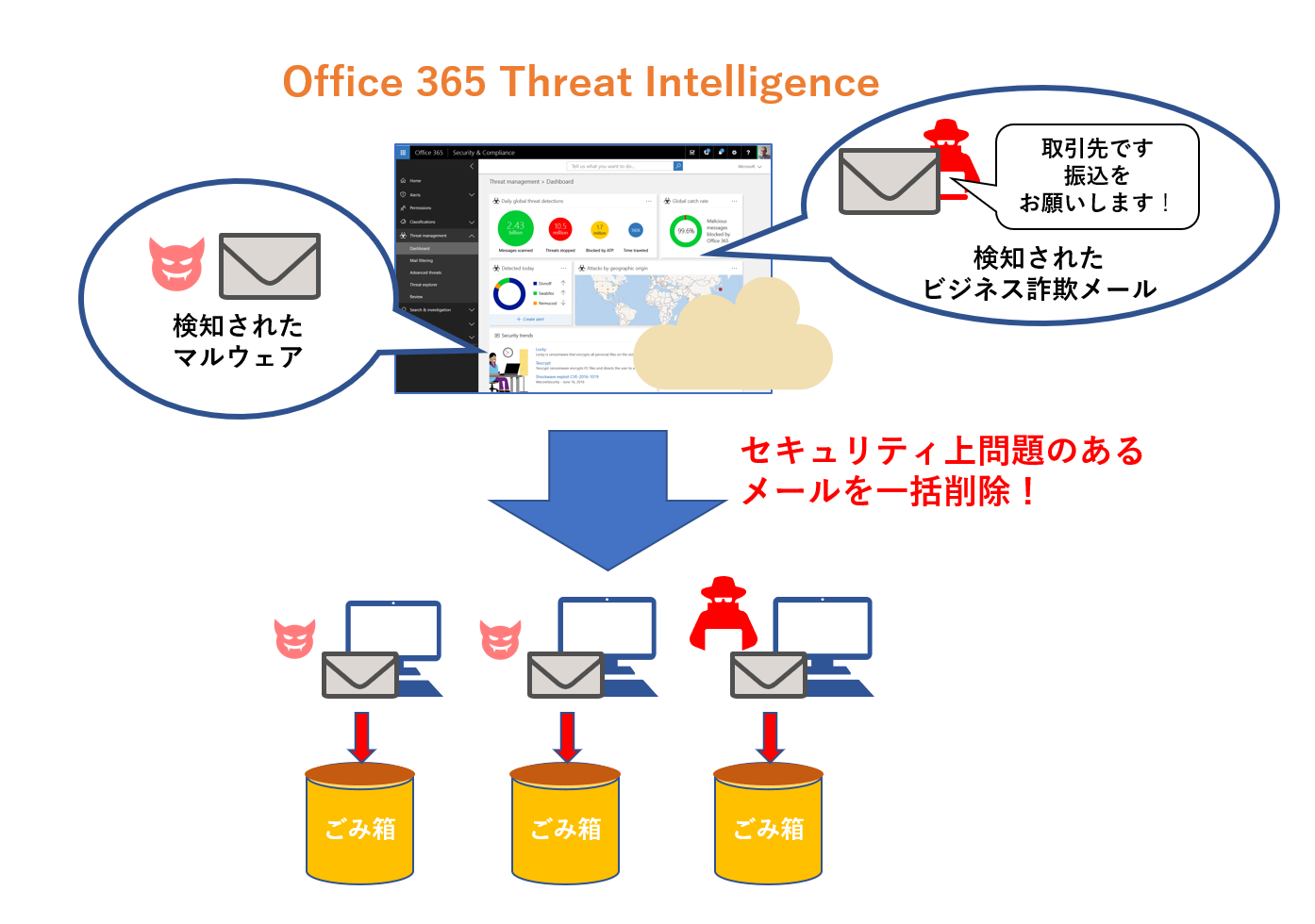

6. O365 TI は EOP や Office 365 ATP とも連携可能

今回は WDATP で検知した不審な挙動に基づいて原因となったファイルを特定し、O365 TI でファイルの拡散状況を確認・削除するところを紹介しました。O365 TIはこれ以外にもさまざまな機能を持っています。EOP や Office 365 で検知されたメールに対しても同等の機能を持ち、管理者側で対象となるメールを一元管理することができます。以下、連携した場合の一例です。

例)

1. Office 365 ATP の添付ファイル保護機能を使いサンドボックスで検知されたメールを O365 TI 側で一括管理

2. Office 365 ATP の高度なフィッシング対策機能を使い検知したビジネス詐欺 (BEC) メールを O365 TI 側で一括管理

このように Office 365 TI はさまざまなサービスと連携し、管理者の運用負荷を軽減しながら確実にセキュリティの問題に対処することができます。

このように Office 365 TI はさまざまなサービスと連携し、管理者の運用負荷を軽減しながら確実にセキュリティの問題に対処することができます。

Office365 ATP については以下リンクも併せてご参照ください。

https://technet.microsoft.com/ja-JP/library/exchange-online-advanced-threat-protection-service-description.aspx

7. その他

現時点では今回ご紹介した機能拡張はオンプレミス環境については対象外となっております。Office 365 ATP・TI は Office 365 Enterprise E5 コンポーネントに含まれており、ご利用にあたっては Office 365 E5 のご契約が必要となります。(ATP・TI 単体でもご契約頂くことが可能です。) また、Windows 10 Defender ATP をご利用いただくためには Windows 10 E5 のご契約が必要となります。現在、Office 365・Windows 10 をご契約のお客様は本機能を追加でご利用頂くことで未知の脅威に対し、より強固な対策を実現することが可能です。

また、マイクロソフトでは上記機能を含めた包括的なセキュリティ対策としてMicrosoft 365(M365)を提供しております。お客様のセキュリティニーズに合わせて必要な機能・構成をご選択ください。

https://www.microsoft.com/ja-JP/Microsoft-365