Configuración de proveedores de credenciales comunes en el administrador de credenciales

SE APLICA A: todos los niveles de API Management

En este artículo, aprenderá a configurar proveedores de identidades para conexiones administradas en su instancia de API Management. Se muestra la configuración de los siguientes proveedores comunes:

- Proveedor de Microsoft Entra

- Proveedor genérico OAuth 2.0

Puede configurar un proveedor de credenciales en el administrador de credenciales de su instancia de API Management. Para ver un ejemplo paso a paso de cómo configurar un proveedor de Microsoft Entra y una conexión, consulte:

Requisitos previos

Para configurar cualquiera de los proveedores compatibles en API Management, primero configure una aplicación OAuth 2.0 en el proveedor de identidad que se usará para autorizar el acceso a la API. Para obtener más información sobre la configuración, consulte la documentación para desarrolladores del proveedor.

Si va a crear un proveedor de credenciales que usa el tipo de concesión de código de autorización, configure una URL de redirección (a veces denominada URL de devolución de llamada de autorización o un nombre similar) en la aplicación. Para el valor, ingrese

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.En función de su situación, configure los ajustes de la aplicación, como los ámbitos (permisos de API).

Como mínimo, recupere las siguientes credenciales de aplicación que se configurarán en API Management: Id. de cliente y Secreto de cliente de la aplicación.

En función del proveedor y de su situación, es posible que necesite recuperar otras configuraciones, como URL de punto de conexión de autorización o ámbitos.

Proveedor de Microsoft Entra

El administrador de credenciales de API admite el proveedor de identidades de Microsoft Entra, que es el servicio de identidad de Microsoft Azure que proporciona funcionalidades de administración de identidades y control de acceso. Permite a los usuarios iniciar sesión de forma segura mediante protocolos estándar del sector.

- Tipos de concesión admitidos: código de autorización, credenciales de cliente

Nota:

Actualmente, el proveedor de credenciales de Microsoft Entra solo admite los puntos de conexión de Azure AD v1.0.

Configuración del proveedor de Microsoft Entra

| Propiedad | Descripción | Necesario | Valor predeterminado |

|---|---|---|---|

| Nombre del proveedor | Nombre del recurso del proveedor de credenciales en API Management. | Sí | N/D |

| Proveedor de identidades | Seleccione Azure Active Directory v1 | Sí | N/D |

| Tipo de concesión | El tipo de concesión de autorización OAuth 2.0 a usar En función de su situación, seleccione Código de autorización o Credenciales del cliente. |

Sí | Código de autorización |

| Dirección URL de autorización | https://graph.microsoft.com |

Sí | N/D |

| Id. de cliente | El identificador de la aplicación (cliente) usado para identificar la aplicación de Microsoft Entra. | Sí | N/D |

| Secreto del cliente | El secreto de cliente usado para la aplicación de Microsoft Entra. | Sí | N/D |

| URL de inicio de sesión | La dirección URL de inicio de sesión de Microsoft Entra. | No | https://login.windows.net |

| Dirección URL del recurso | La URL del recurso que requiere autorización Ejemplo: https://graph.microsoft.com |

Sí | N/D |

| Id. de inquilino | El identificador de inquilino de la aplicación de Microsoft Entra. | No | común |

| Ámbitos | Uno o más permisos de API para su aplicación de Microsoft Entra, separados por el carácter " ". Ejemplo: ChannelMessage.Read.All User.Read |

No | Permisos de API establecidos en la aplicación de Microsoft Entra. |

Proveedores genéricos de OAuth 2.0

Puede usar dos proveedores genéricos para configurar las conexiones:

- OAuth 2.0 genérico

- OAuth 2.0 genérico con PKCE

Un proveedor genérico le permite usar su propio proveedor de identidad OAuth 2.0 en función de sus necesidades específicas.

Nota

Se recomienda usar el proveedor genérico OAuth 2.0 con PKCE para mejorar la seguridad si su proveedor de identidad lo admite. Más información

- Tipos de concesión admitidos: código de autorización, credenciales de cliente

Configuración del proveedor de credenciales genérico

| Propiedad | Descripción | Necesario | Valor predeterminado |

|---|---|---|---|

| Nombre del proveedor | Nombre del recurso del proveedor de credenciales en API Management. | Sí | N/D |

| Proveedor de identidades | Seleccione Oauth 2 genérico o Oauth 2 genérico con PKCE. | Sí | N/D |

| Tipo de concesión | El tipo de concesión de autorización OAuth 2.0 a usar En función de su situación y de su proveedor de identidad, seleccione Código de autorización o Credenciales del cliente. |

Sí | Código de autorización |

| Dirección URL de autorización | URL de punto de conexión de autorización | No | No se usa |

| Id. de cliente | El identificador usado para identificar una aplicación ante el servidor de autorización del proveedor de identidades. | Sí | N/D |

| Secreto del cliente | El secreto que usa la aplicación para autenticarse con el servidor de autorización del proveedor de identidades | Sí | N/D |

| Dirección URL de actualización | La URL a la que su aplicación realiza una solicitud para intercambiar un token de actualización por un token de acceso renovado | No | No se usa |

| Dirección URL de token | La URL del servidor de autorización del proveedor de identidad que se usa para solicitar tokens mediante programación. | Sí | N/D |

| Ámbitos | Una o varias acciones específicas que la aplicación está autorizada a realizar o información que puede solicitar en nombre de un usuario desde una API, separadas por el carácter " ". Ejemplo: user web api openid |

No | N/D |

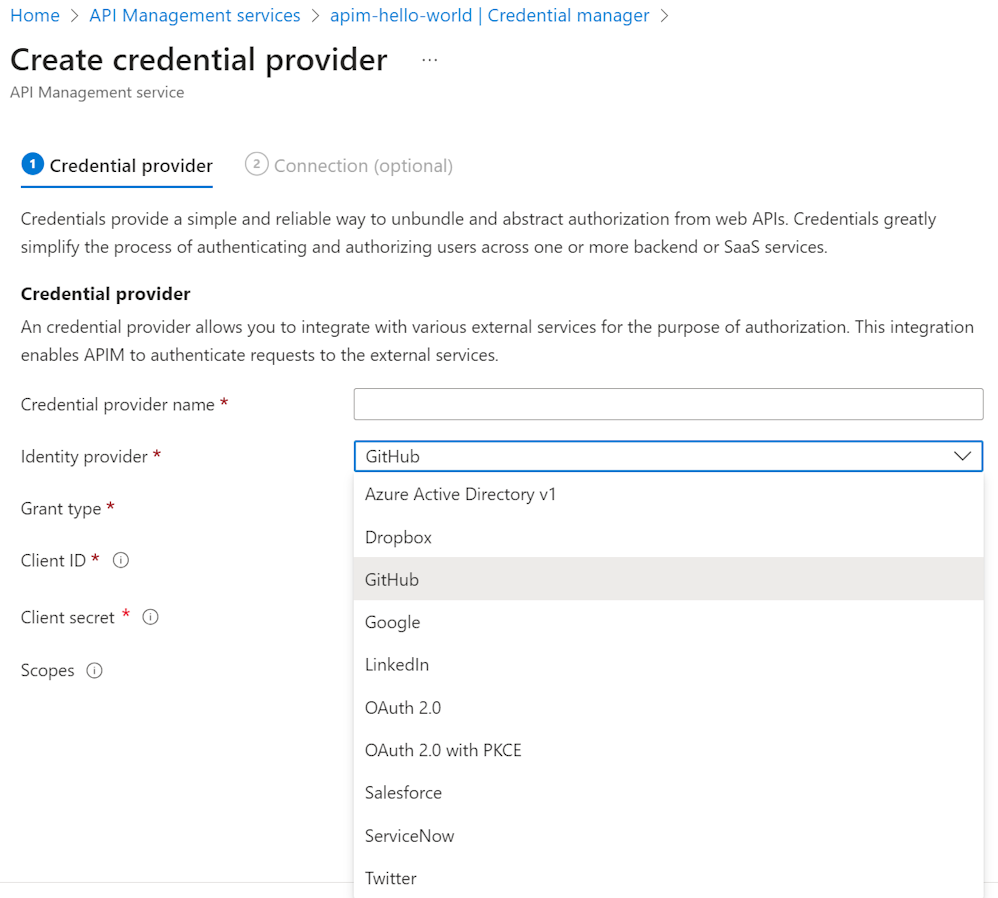

Otros proveedores de identidades

API Management admite varios proveedores para ofertas SaaS populares, como GitHub, LinkedIn, etc. Puede seleccionar de una lista de estos proveedores en Azure Portal cuando cree un proveedor de credenciales.

Tipos de concesión admitidos: código de autorización, credenciales de cliente (depende del proveedor).

La configuración requerida para estos proveedores difiere de un proveedor a otro, pero es similar a la de los proveedores genéricos de OAuth 2.0. Consulte la documentación para desarrolladores de cada proveedor.

Contenido relacionado

- Más información sobre la administración de conexiones en API Management.

- Cree una conexión para Microsoft Entra ID o GitHub.