Creación de una regla de análisis personalizada desde cero

Ya configuró conectores y otros medios de recopilación de datos de actividad en su patrimonio digital. Ahora debe profundizar en todos los datos para detectar patrones de actividad y detectar actividades que no se ajusten a esos patrones y que puedan representar una amenaza de seguridad.

Microsoft Sentinel y sus numerosas soluciones proporcionadas en el Centro de contenido ofrecen plantillas para los tipos de reglas de análisis más comunes. Le recomendamos encarecidamente que use esas plantillas y las personalice para adaptarlas a los escenarios específicos de su empresa. Sin embargo, es posible que necesite algo completamente distinto, por lo que en ese caso puede crear una regla desde cero mediante el Asistente para reglas de Analytics.

En este artículo se explica el funcionamiento del Asistente para reglas de Analytics y todas las opciones disponibles. Se acompaña de capturas de pantalla e instrucciones para acceder al asistente tanto desde Azure Portal (usuarios de Microsoft Sentinel que no tengan una suscripción de Microsoft Defender), como desde el portal de Defender (usuarios de la plataforma unificada de operaciones de seguridad de Microsoft Defender).

Importante

Microsoft Sentinel está disponible como parte de la versión preliminar pública de la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

- Debe tener el rol de colaborador de Microsoft Sentinel o cualquier otro rol o conjunto de permisos que incluya permisos de escritura en el área de trabajo de Log Analytics y su grupo de recursos.

Diseño y compilación de la consulta

Antes de hacer nada, debe diseñar y compilar una consulta en el Lenguaje de consulta Kusto (KQL), que la regla usará para consultar una o varias tablas en el área de trabajo de Log Analytics.

Determine el origen de datos en el que desee buscar para detectar actividades inusuales o sospechosas. Busque el nombre de la tabla de Log Analytics en la que se ingieren los datos de ese origen. Encontrará el nombre de la tabla en la página del conector de datos de ese origen. Use el nombre de esa tabla (o una función basada en ella) como base para la consulta.

Decida qué tipo de análisis debe realizar la consulta en la tabla. Esta decisión determinará qué comandos y funciones se deben usar en la consulta.

Decida qué elementos de datos (campos o columnas) se deben obtener de los resultados de la consulta. Esta decisión determinará cómo se estructurará el resultado de la consulta.

Procedimientos recomendados para las consultas de reglas de análisis

Se recomienda usar un analizador de Modelo avanzado de información de seguridad (ASIM) como origen de consulta, en lugar de usar una tabla nativa. Esto garantizará que la consulta admita cualquier origen de datos o familia de orígenes de datos relevante, actuales o futuros, en lugar de un origen de datos único.

La longitud de la consulta debe ser de entre 1 y 10 000 caracteres y no puede contener "

search *" ni "union *". Puede usar funciones definidas por el usuario para superar la limitación de longitud de consulta.No se admite el uso de funciones ADX para crear consultas de Azure Data Explorer en la ventana de consulta de Log Analytics.

Al usar la función

bag_unpacken una consulta, si se proyectan las columnas como campos mediante "project field1" y la columna no existe, se producirá un error en la consulta. Para evitar que esto suceda, debe proyectar la columna de la siguiente manera:project field1 = column_ifexists("field1","")

Para obtener más ayuda para crear consultas de Kusto, consulte Lenguaje de consulta Kusto en Microsoft Sentinel y Procedimientos recomendados para consultas del Lenguaje de consulta Kusto.

Compile y pruebe las consultas en la pantalla Registros. Cuando esté conforme, guarde la consulta para usarla en la regla.

Creación de una regla de análisis

En esta sección se describe cómo crear una regla mediante los portales de Azure o Defender.

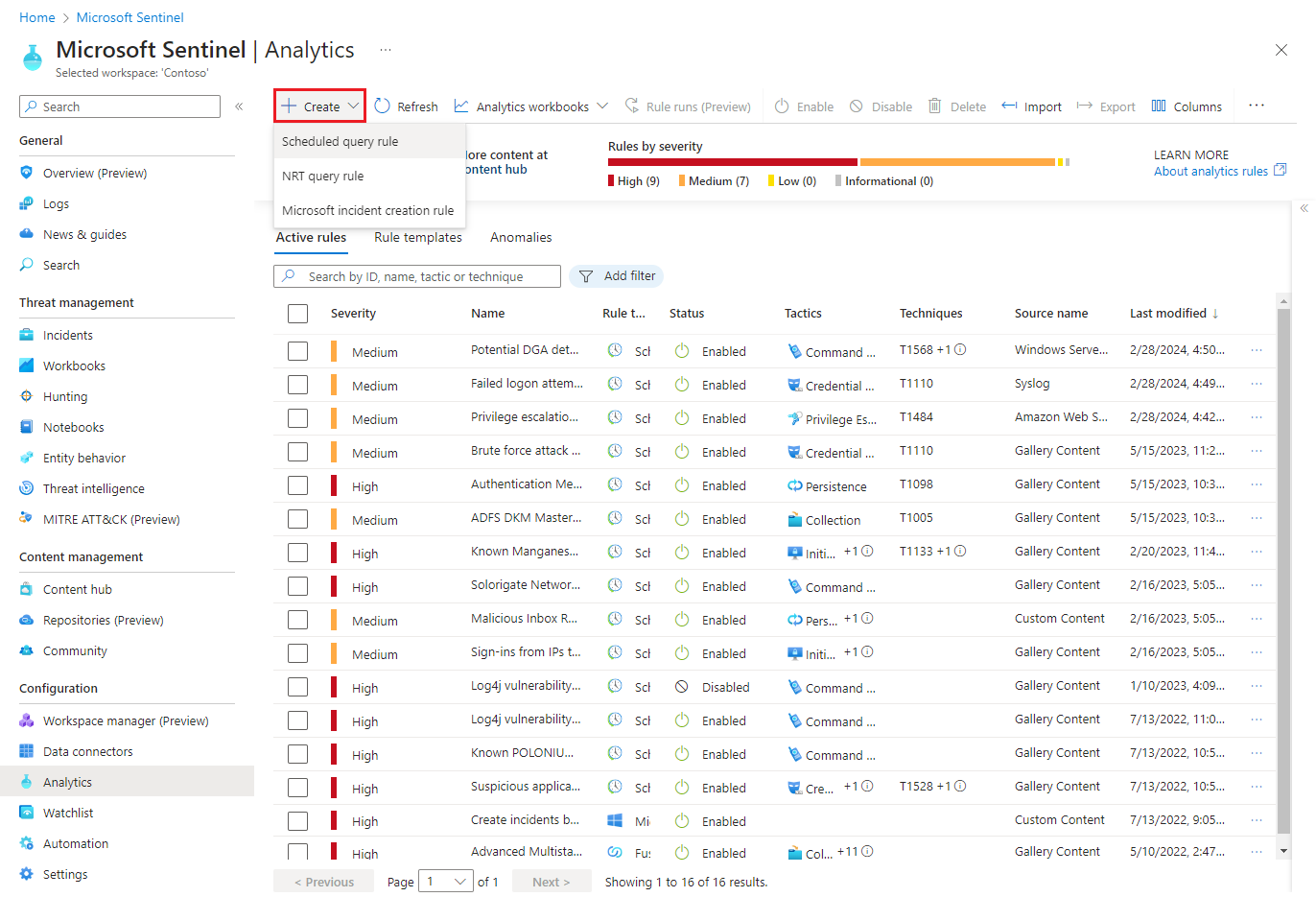

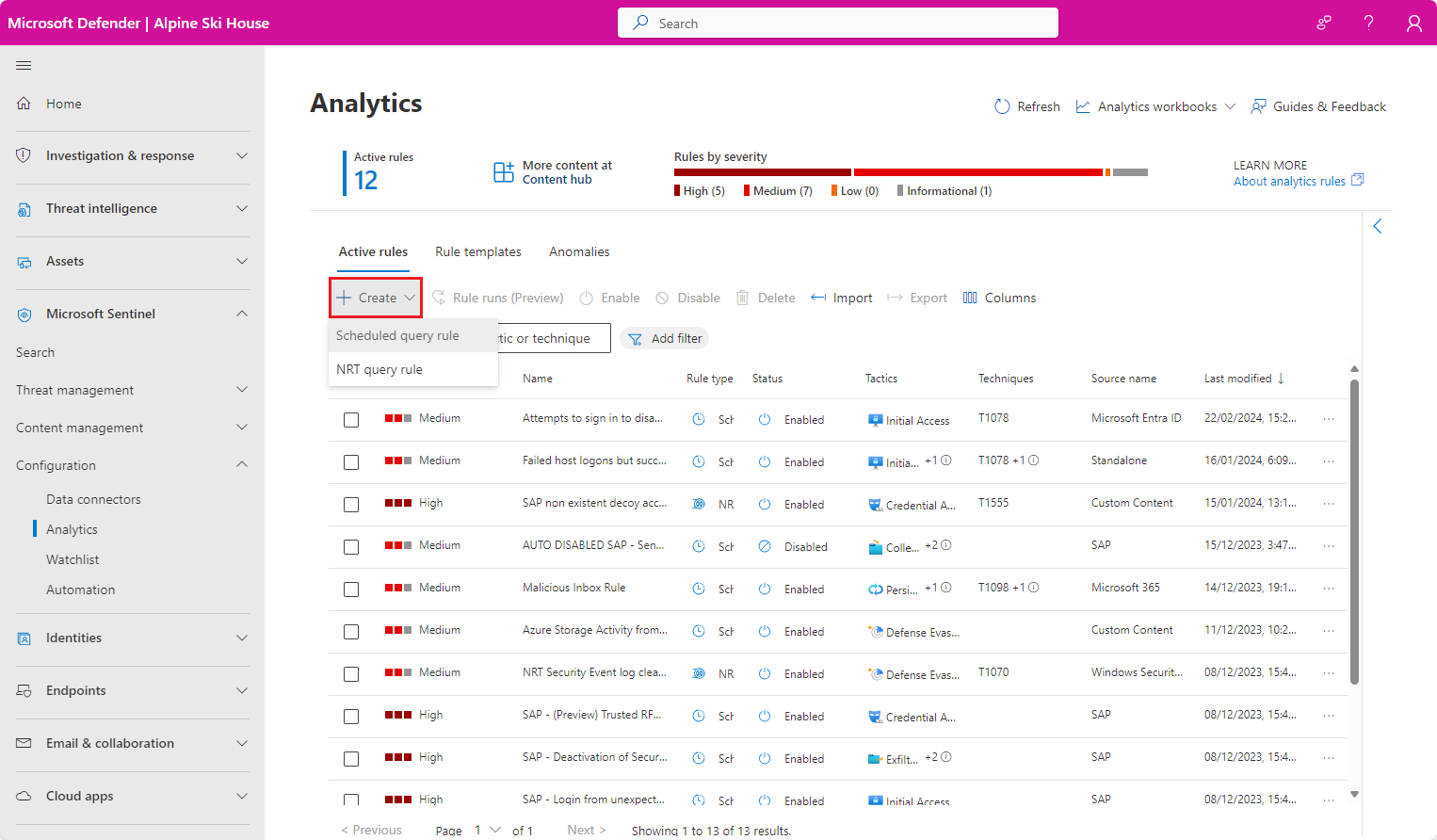

Inicio del Asistente para reglas de Analytics

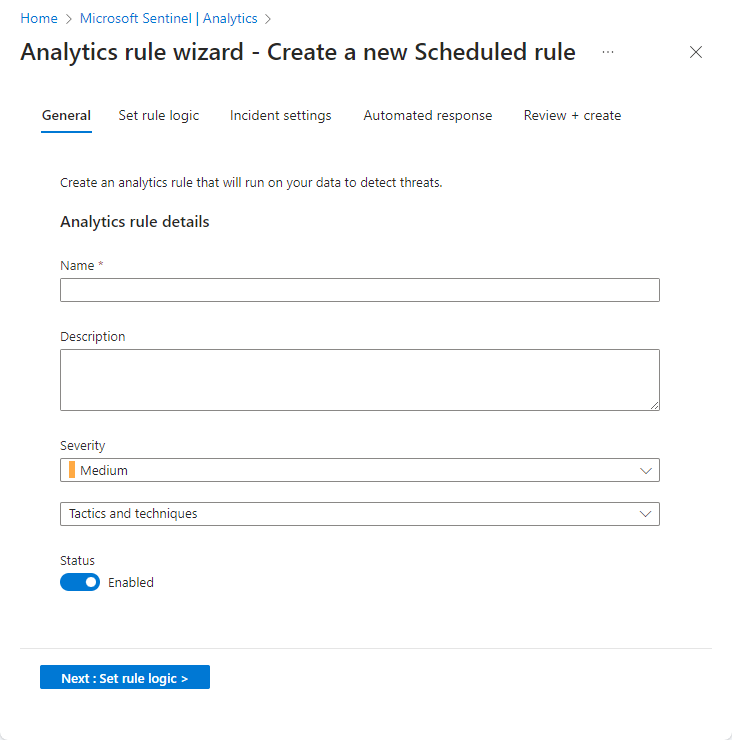

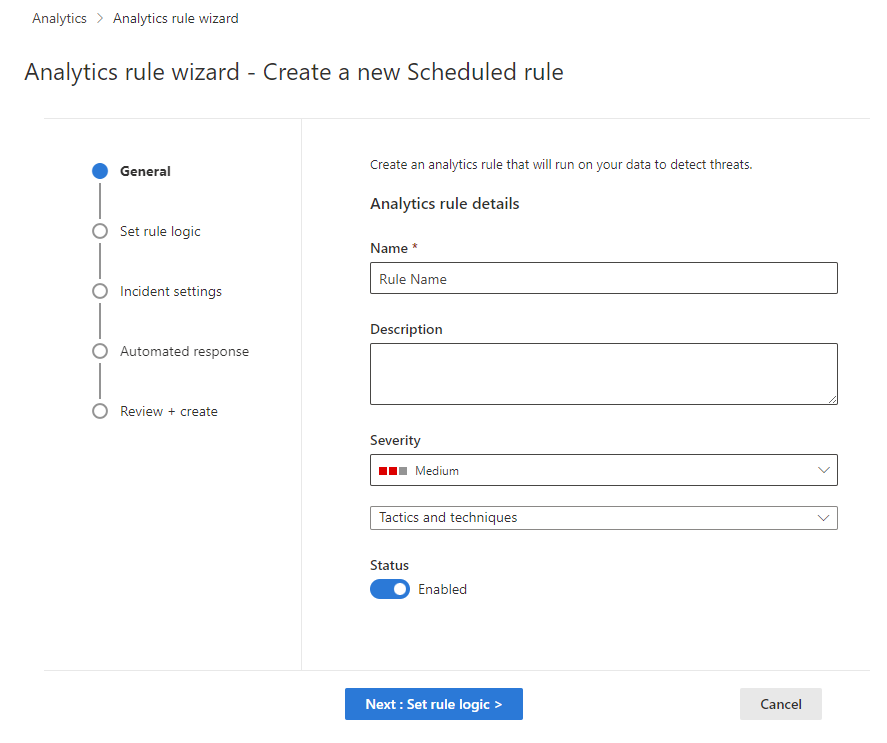

Asignación de un nombre a la regla y definición de la información general

En Azure Portal, las fases se representan visualmente como pestañas. En el portal de Defender, se representan visualmente como hitos en una escala de tiempo. Consulte las capturas de pantalla siguientes para ver ejemplos.

Proporcione un Nombre único y una Descripción.

Establezca la alerta Gravedad según corresponda, que coincida con el impacto que podría tener la actividad que desencadena la regla en el entorno de destino, si la regla es un verdadero positivo.

severity Descripción Informativo No afecta al sistema, pero la información podría ser indicativo de los pasos futuros planeados por un actor de amenazas. Baja El impacto inmediato sería mínimo. Es probable que un actor de amenazas tenga que llevar a cabo varios pasos antes de lograr un impacto en un entorno. Mediano El actor de amenazas podría tener algún impacto en el entorno con esta actividad, pero sería limitado en el ámbito o requeriría actividad adicional. Alta La actividad identificada proporciona al actor de amenazas acceso amplio para realizar acciones en el entorno o se desencadena mediante el impacto en el entorno. Los valores predeterminados del nivel de gravedad no son una garantía del nivel de impacto actual o ambiental. Personalice los detalles de alerta para personalizar la gravedad, las tácticas y otras propiedades de una instancia determinada de una alerta con los valores de los campos pertinentes de una salida de consulta.

Las definiciones de gravedad de las plantillas de reglas de análisis de Microsoft Sentinel solo son relevantes para las alertas creadas por las reglas de análisis. Para las alertas ingeridas desde otros servicios, el servicio de seguridad de origen define la gravedad.

En el campo Tácticas y técnicas, puede elegir cualquiera de las categorías de actividades de amenazas por las que se clasifica la regla. Se basan en las tácticas y técnicas del marco de MITRE ATT&CK.

Los incidentes creados a partir de alertas detectadas por reglas asignadas a tácticas y técnicas de MITRE ATT&CK heredan automáticamente la asignación de la regla.

Para obtener más información sobre cómo maximizar la cobertura del panorama de amenazas de MITRE ATT&CK, consulte Cobertura de seguridad mediante el marco MITRE ATT&CK®

Cuando cree la regla, el valor predeterminado del campo Status (Estado) es Enabled (Habilitado), lo que significa que se ejecutará inmediatamente después de que termine de crearla. Si no desea ejecutarla de inmediato, seleccione Disabled (Deshabilitado) para agregar la regla a la pestaña Active rules (Reglas activas), desde donde podrá habilitarla cuando sea necesario.

Nota:

Hay otra manera, actualmente en versión preliminar, de crear una regla sin que se esta se ejecute inmediatamente. Puede programar la regla para que se ejecute por primera vez en una fecha y hora específicas. Consulte Programación y ámbito de la consulta a continuación.

Seleccione Siguiente: Establecer la lógica de la regla.

Definición de la lógica de la regla

Escribir una consulta para la regla.

Pegue la consulta que ha diseñado, compilado y probado en la ventana Consulta de regla. Cada cambio que realice en esta ventana se valida al instante, por lo que si hay algún error, verá una indicación justo debajo de la ventana.

Asignar las entidades.

Las entidades son esenciales para detectar e investigar amenazas. Asigne los tipos de entidad reconocidos por Microsoft Sentinel a los campos de los resultados de la consulta. Esta asignación integra las entidades detectadas en el campo Entidades del esquema de alertas.

Para ver las instrucciones completas sobre la asignación de entidades, consulte Asignación de campos de datos a entidades en Microsoft Sentinel.

Exponer detalles personalizados en las alertas.

De forma predeterminada, en los incidentes solo son visibles las entidades de alerta y los metadatos, sin explorar en profundidad los eventos sin procesar en los resultados de la consulta. Este paso toma otros campos de los resultados de la consulta y los integra en el campo ExtendedProperties de las alertas, lo que hace que se muestren de entrada en las alertas y en los incidentes creados a partir de esas alertas.

Para ver las instrucciones completas para mostrar detalles personalizados, consulte Exposición de detalles de eventos personalizados de alertas en Microsoft Sentinel.

Personalizar los detalles de las alertas.

Esta opción permite personalizar las propiedades de las alertas, que de otro modo serían estándar, en función del contenido de varios campos de cada alerta individual. Estas personalizaciones se integran en el campo ExtendedProperties de las alertas. Por ejemplo, puede personalizar el nombre o la descripción de la alerta para incluir un nombre de usuario o una dirección IP en la alerta.

Para ver las instrucciones completas para personalizar los detalles de las alertas, consulte Personalización de los detalles de la alerta de Microsoft Sentinel.

Programación y ámbito de la consulta.

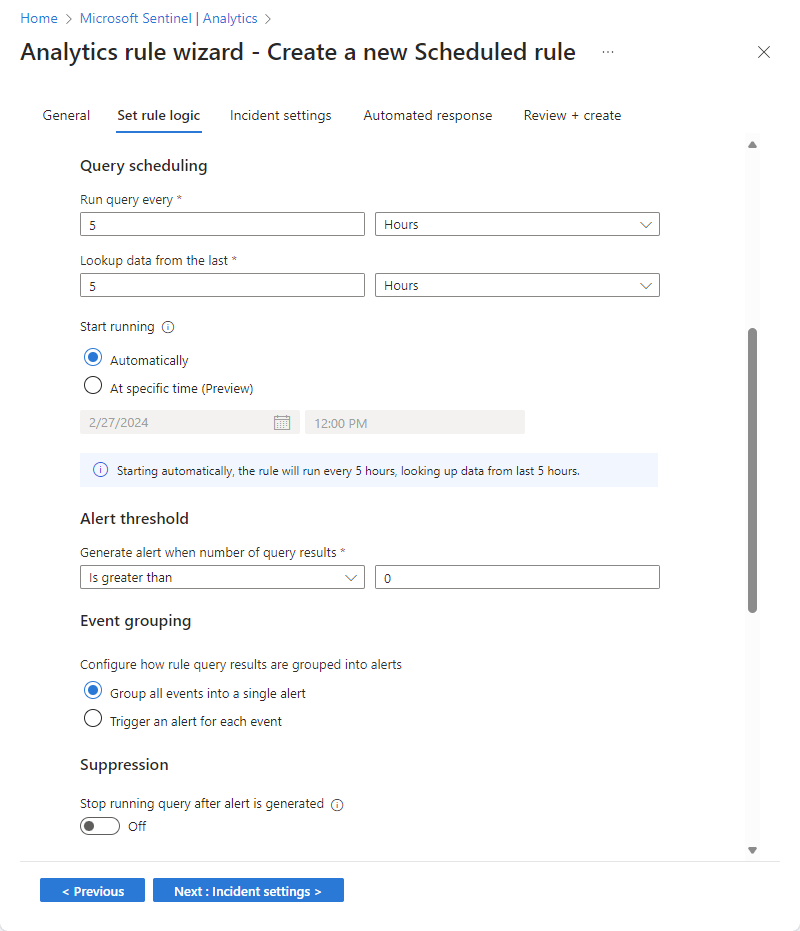

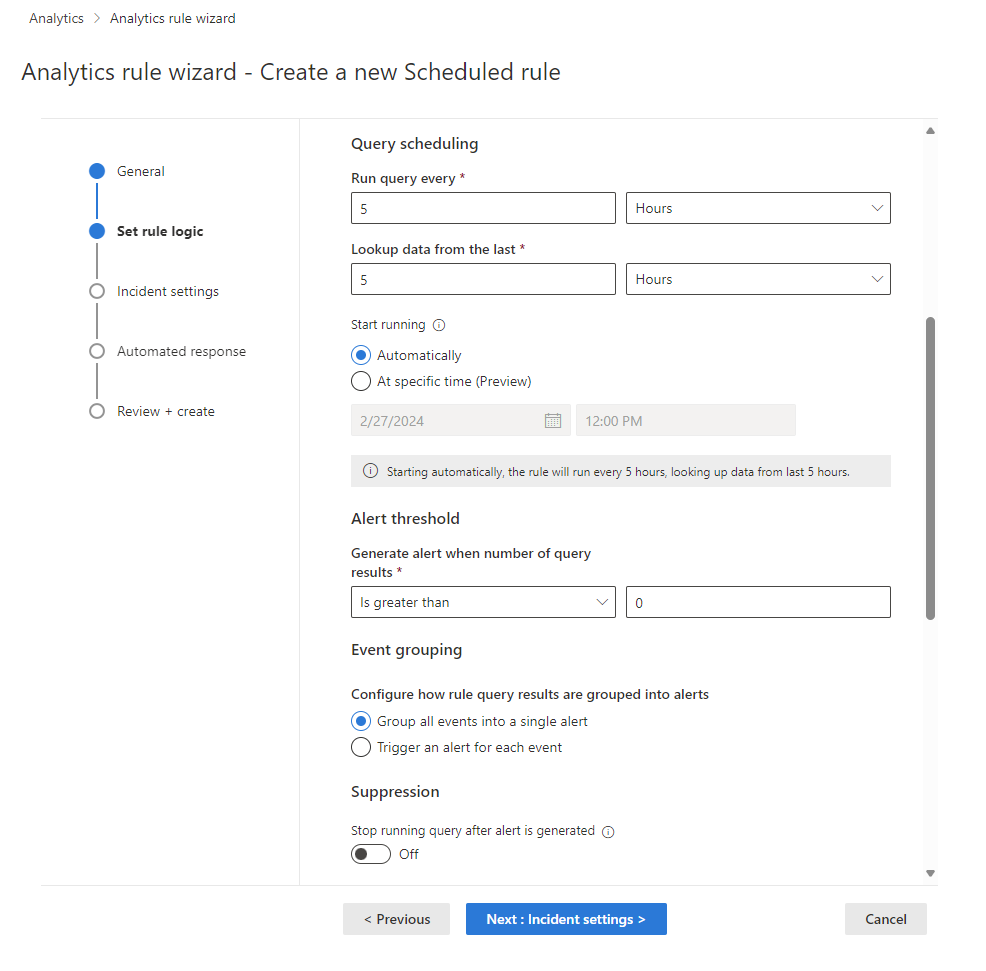

Establezca los parámetros siguientes en la sección Programación de consultas:

Configuración Comportamiento Ejecutar consulta cada Controla el intervalo de consulta: frecuencia con la que se ejecuta la consulta. Buscar datos del último Determina el período de búsqueda: el período de tiempo cubierto por la consulta. El intervalo permitido para ambos parámetros es de 5 minutos a 14 días.

El intervalo de consulta debe ser menor o igual que el período de búsqueda. Si es más corto, los períodos de consulta se superpondrán, lo que puede provocar cierta duplicación de resultados. Sin embargo, la validación de reglas no permitirá establecer un intervalo superior al período de búsqueda, ya que eso daría lugar a vacíos en la cobertura.

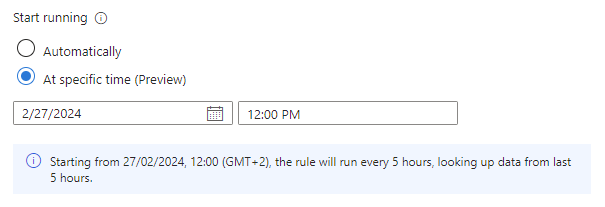

Establecer Empezar a ejecutar:

Configuración Comportamiento Automáticamente La regla se ejecutará por primera vez inmediatamente después de su creación y, posteriormente, en el intervalo establecido en Ejecutar la consulta cada. En un momento específico (versión preliminar) Establezca una fecha y hora para que la regla se ejecute por primera vez, después de lo cual se ejecutará en el intervalo establecido en la opción Ejecutar consulta cada. La hora de inicio de la ejecución debe estar comprendida entre los 10 minutos y los 30 días posteriores a la hora de creación (o habilitación) de la regla.

La línea de texto de la opción Iniciar ejecución (con el icono de información a la izquierda) resume la programación de consultas actual y la configuración de búsqueda.

Nota:

Retraso de la ingesta

Para tener en cuenta la latencia que puede producirse entre la generación de un evento en el origen y su ingesta en Microsoft Sentinel, y para garantizar una cobertura completa sin duplicación de datos, Microsoft Sentinel ejecuta reglas de análisis programadas con un retraso de cinco minutos desde su hora programada.

Para más información, consulte Control del retraso de ingesta en las reglas de análisis programadas.

Establecer el umbral para crear alertas.

Use la sección Umbral de alerta para definir el nivel de confidencialidad de la regla.

- Establezca Generar alerta cuando el número de resultados de la consulta en Es mayor quey escriba el número mínimo de eventos que deben encontrarse durante el período de tiempo de la consulta para que la regla genere una alerta.

- Este campo es obligatorio, por lo que si no desea establecer un umbral (es decir, si desea desencadenar la alerta para un único evento en un período de tiempo determinado), escriba

0en el campo del número.

Configurar la agrupación de eventos.

En Agrupación de eventos, elija una de las dos formas de controlar la agrupación de eventos en alertas:

Configuración Comportamiento Agrupar todos los eventos en una misma alerta

(predeterminado).La regla genera una única alerta cada vez que se ejecuta, siempre y cuando la consulta devuelva más resultados de los especificados en el umbral de alerta anterior. Esta única alerta resume todos los eventos devueltos en los resultados de la consulta. Desencadenar una alerta para cada evento La regla genera una alerta única para cada evento devuelto por la consulta. Esto resulta útil si quiere que los eventos se muestren individualmente, o si quiere agruparlos según determinados parámetros (por ejemplo, por usuario, nombre de host o cualquier otro elemento). Puede definir estos parámetros en la consulta. Las reglas de análisis pueden generar hasta 150 alertas. Si Agrupación de eventos se establece en Desencadenar una alerta para cada evento y la consulta de la regla devuelve más de 150 eventos, los primeros 149 eventos generarán una alerta única (de 149 alertas) y la alerta 150 resumirá todo el conjunto de eventos devueltos. En otras palabras, la alerta 150 es la que se habría generado si la opción Agrupación de eventos se hubiera establecido en Agrupar todos los eventos en una sola alerta.

Suprimir temporalmente la regla después de generar una alerta.

In the Suppression (Supresión), en el valor Stop running query after alert is generated (Detener la ejecución de la consulta después de que se genere una alerta), seleccione On (Activar) si, una vez que recibe la alerta, desea suspender la operación de esta reglar durante un periodo que supere el intervalo de consulta. Si lo activa, en Stop running query for (Detener la ejecución de la consulta durante), seleccione el periodo durante el que debe detenerse la consulta, con un máximo de 24 horas.

Simular los resultados de la consulta y la configuración de la lógica.

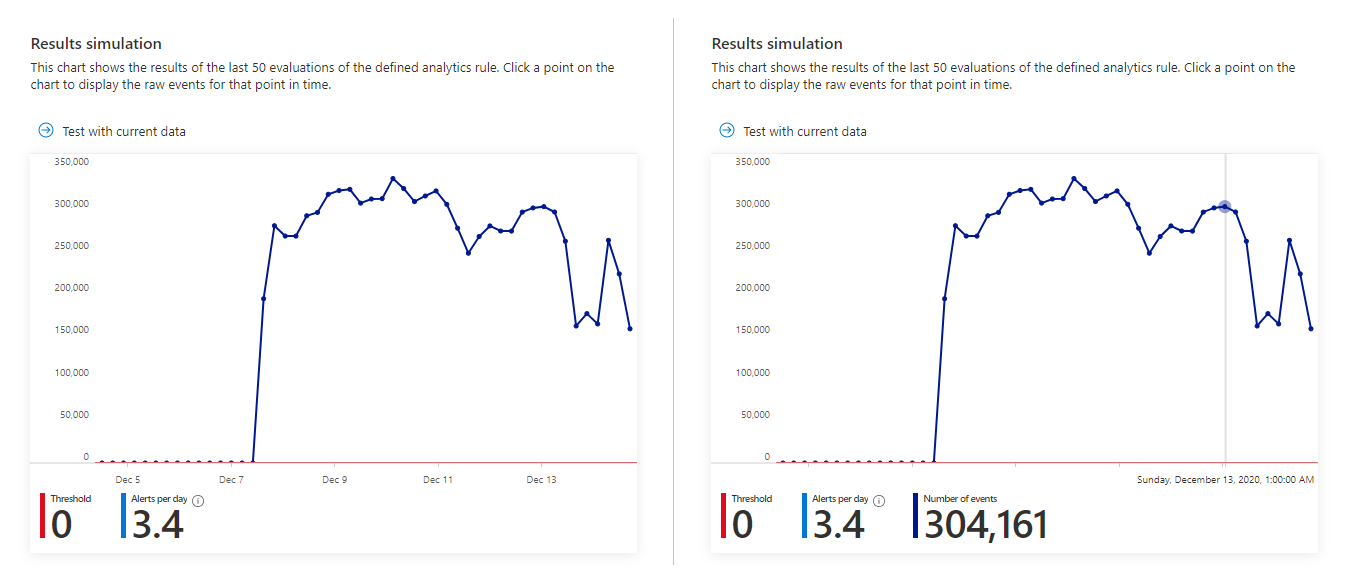

En el área Simulación de resultados, seleccione Probar con los datos actuales. Microsoft Sentinel mostrará un gráfico de los resultados (eventos de registro) que la consulta habría generado en las últimas 50 veces que se habrían ejecutado, según la programación definida actualmente. Si modifica la consulta, vuelva a seleccionar Probar con los datos actuales para actualizar el gráfico. El gráfico muestra el número de resultados en un periodo definido, lo que determina la configuración de la sección Query scheduling (Programación de consultas).

Este es el aspecto que podría tener la simulación de resultados en la consulta de la captura de pantalla anterior. El lado izquierdo es la vista predeterminada, mientras que el lado derecho es lo que se ve al mantener el mouse sobre un momento dado del gráfico.

Si cree que la consulta desencadenaría alertas en exceso o con demasiada frecuencia, puede experimentar con la configuración de las secciones Programación de consultas y Umbral de alerta y volver a seleccionar Probar con los datos actuales.

Seleccione Siguiente: Configuración de incidentes.

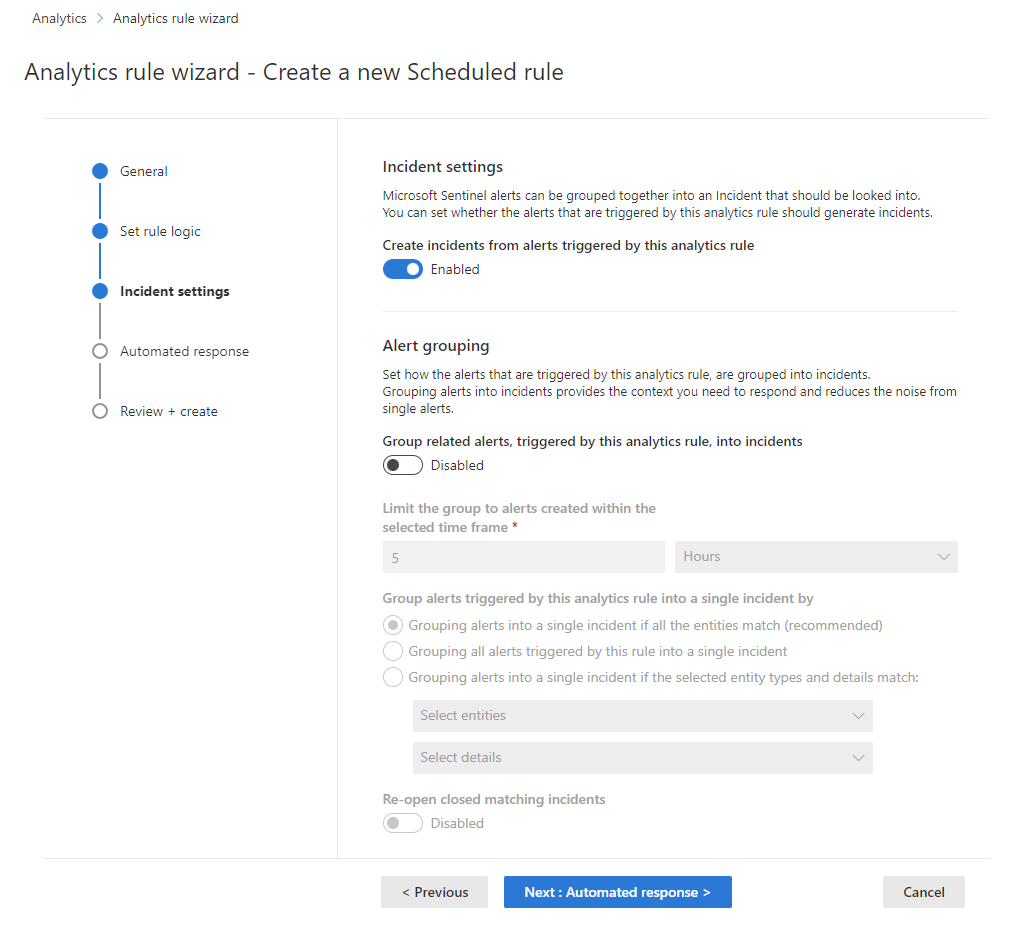

Configuración de la creación de incidentes

En la pestaña Configuración de incidentes, elija si Microsoft Sentinel convertirá las alertas en incidentes sobre los que se puedan realizar acciones, y si las alertas se agruparán en incidentes y cómo.

Habilitar la creación de incidentes.

En la sección Configuración de los incidentes, el valor predeterminado de Crear incidentes a partir de las alertas desencadenadas por esta regla de análisis es Habilitado, lo que significa que Microsoft Sentinel creará un solo incidente independiente para cada una de las alertas que desencadene la regla.

Si no desea que esta regla provoque la aparición de incidentes (por ejemplo, si esta regla es solo para recopilar información para su posterior análisis), seleccione Disabled (Deshabilitado).

Importante

Si ha incorporado Microsoft Sentinel a la plataforma de operaciones de seguridad unificadas en el portal de Microsoft Defender y esta regla está consultando y creando alertas de orígenes de Microsoft 365 o Microsoft Defender, debe establecer esta configuración en Deshabilitado.

Si desea que se cree un solo incidente a partir de un grupo de alertas, en lugar de uno para cada alerta, consulte la sección siguiente.

Establecer la configuración de agrupación de alertas.

En la sección Alert grouping (Agrupación de alertas), si desea que se genere un solo incidente a partir de un grupo de hasta 150 alertas similares o recurrentes (consulte la nota), en Group related alerts, triggered by this analytics rule, into incidents (Agrupar en incidentes alertas relacionadas desencadenadas por esta regla de análisis) seleccione Enabled (Habilitado) y establezca los siguientes parámetros.

Limite el grupo a las alertas creadas en el período de tiempo seleccionado: Determine el período de tiempo en el que se agruparán las alertas similares o periódicas. Todas las alertas correspondientes que se encuentren dentro de este periodo de tiempo generarán colectivamente un incidente o un conjunto de incidentes (en función de la configuración de agrupación que encontrará a continuación). Las alertas que aparezcan fuera de este periodo de tiempo generarán un incidente, o conjunto de incidentes, independientes.

Agrupe las alertas desencadenadas por esta regla de análisis en un único incidente por: elija el motivo por el que se agruparán las alertas:

Opción Descripción Agrupar las alertas en un solo incidente si todas las entidades coinciden Las alertas se agrupan si comparten los mismos valores entre todas las entidades asignadas, definidas en la pestaña Set rule logic (Establecer lógica de regla) anterior. Esta es la configuración recomendada. Agrupar todas las alertas desencadenadas por esta regla en un único incidente Todas las alertas que genera esta regla se agrupan aunque no compartan valores idénticos. Agrupar las alertas en un solo incidente si las entidades seleccionadas y los detalles coinciden Las alertas se agrupan si comparten valores idénticos para todas las entidades asignadas, los detalles de las alertas y los detalles personalizados seleccionados en las listas desplegables correspondientes.

Es posible que quiera usar esta configuración si, por ejemplo, quiere crear incidentes independientes basados en las direcciones IP de origen o de destino, o si desea agrupar las alertas que coincidan con una entidad y gravedad específicas.

Nota: Al seleccionar esta opción, debe tener al menos un tipo de entidad o campo seleccionado para la regla. De lo contrario, se producirá un error en la validación de la regla y esta no se creará.Vuelva a abrir los incidentes coincidentes cerrados: si se ha resuelto y cerrado un incidente y, posteriormente, se genera otra alerta que habría pertenecido a ese incidente, establezca esta opción en Enabled (Habilitado) si quiere que el incidente cerrado se vuelva a abrir, o bien déjela como Disabled (Deshabilitado) si quiere que la alerta cree un incidente nuevo.

Nota

Se pueden agrupar hasta 150 alertas en un solo incidente.

El incidente solo se creará después de que se hayan generado todas las alertas. Todas las alertas se agregarán al incidente inmediatamente después de su creación.

Si hay más de 150 alertas generadas por una regla que las agrupa en un solo incidente, se generará un nuevo incidente con los mismos detalles del incidente que el original, y las alertas sobrantes se agruparán en el nuevo incidente.

Seleccione Siguiente: Respuesta automatizada.

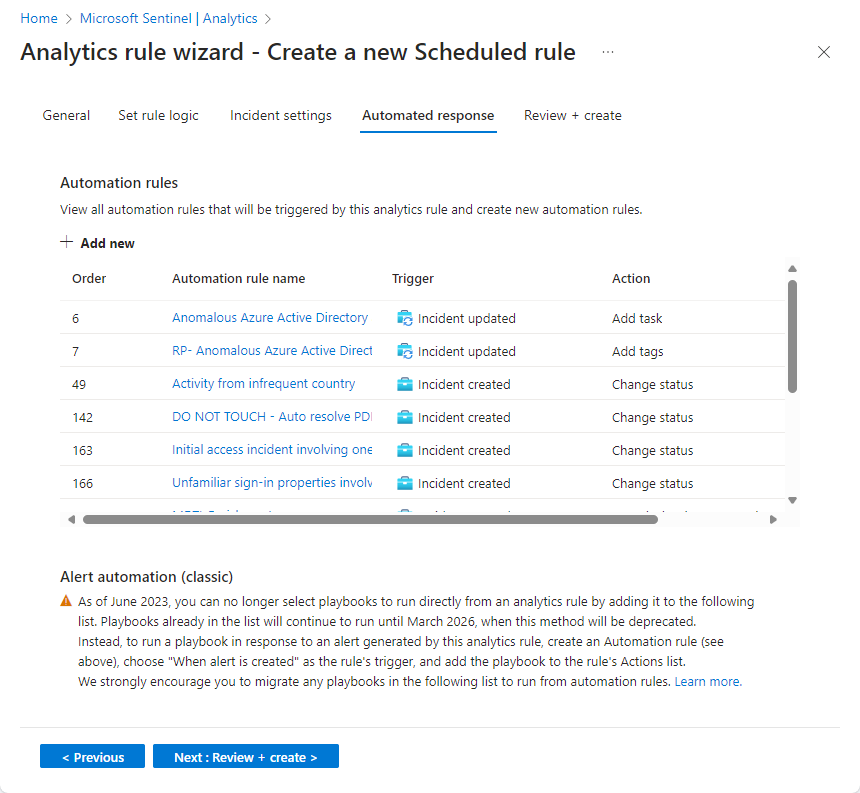

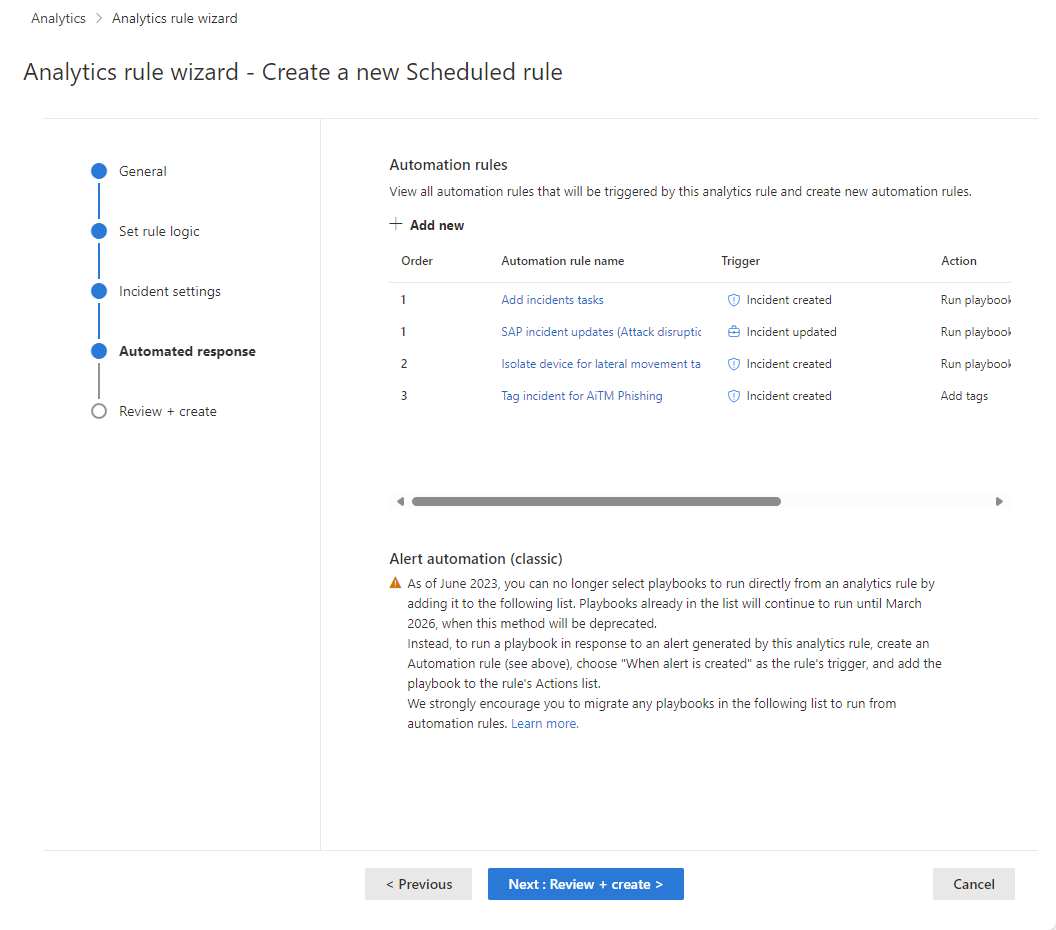

Establecimiento de respuestas automatizadas y creación de la regla

En la pestaña Respuestas automatizadas, puede usar las reglas de automatización para establecer respuestas automatizadas que se produzcan en cualquiera de estos tres tipos de ocasiones:

- Cuando esta regla de análisis genera una alerta.

- Cuando se cree un incidente a partir de las alertas generadas por esta regla de análisis.

- Cuando se actualiza un incidente con alertas generadas por esta regla de análisis.

La cuadrícula que se muestra en Reglas de automatización, muestra las reglas de automatización que ya se aplican a esta regla de análisis (asumiendo que cumple las condiciones definidas en esas reglas). Para editar cualquiera de ellas, seleccione el nombre de la regla o los puntos suspensivos al final de cada fila. También puede seleccionar Agregar nueva para crear una nueva regla de automatización.

Use reglas de automatización para realizar evaluaciones de prioridades básicas, asignaciones, flujos de trabajo y cierres de incidentes.

Automatice tareas más complejas e invoque respuestas de sistemas remotos para corregir amenazas mediante una llamada a los cuadernos de estrategias de estas reglas de automatización. Puede invocar cuadernos de estrategias para incidentes y también para alertas individuales.

Para obtener más información e instrucciones sobre cómo crear cuadernos de estrategias y reglas de automatización, consulte Automatizar las respuestas frente a amenazas.

Para obtener más información sobre cuándo usar el desencadenador creado por el incidente, el desencadenador actualizado por el incidente o el desencadenador creado por la alerta , consulte Uso de desencadenadores y acciones en los cuadernos de estrategias de Microsoft Sentinel.

- En Automatización de alertas (clásico) en la parte inferior de la pantalla, verá los cuadernos de estrategias que haya configurado para que se ejecuten automáticamente cuando se genere una alerta mediante el método anterior.

A partir de junio de 2023, ya no puede agregar cuadernos de estrategias a esta lista. Los cuadernos de estrategias que ya aparecen aquí seguirán ejecutándose hasta que este método esté en desuso, a partir de marzo de 2026.

Si sigue teniendo alguno de los cuadernos de estrategias enumerados aquí, debe crear una regla de automatización basada en el desencadenador creado por la alerta e invocar el cuaderno de estrategias desde la regla de automatización. Una vez hecho esto, seleccione los puntos suspensivos al final de la línea del cuaderno de estrategias que se muestra aquí y seleccione Quitar. Consulte Migración de cuadernos de estrategias de desencadenamiento de alertas de Microsoft Sentinel a reglas de automatización para ver las instrucciones completas.

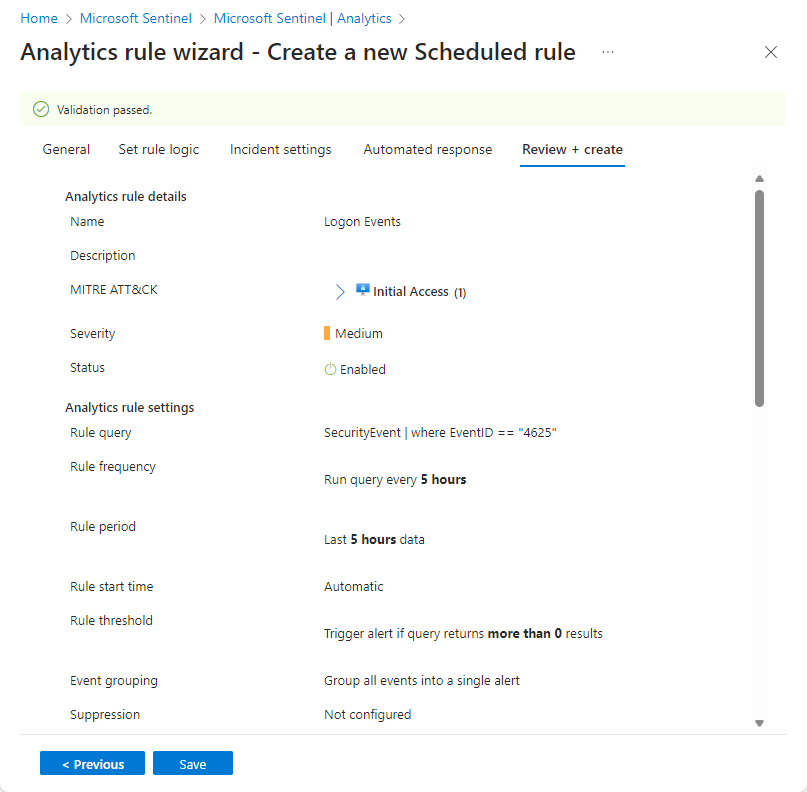

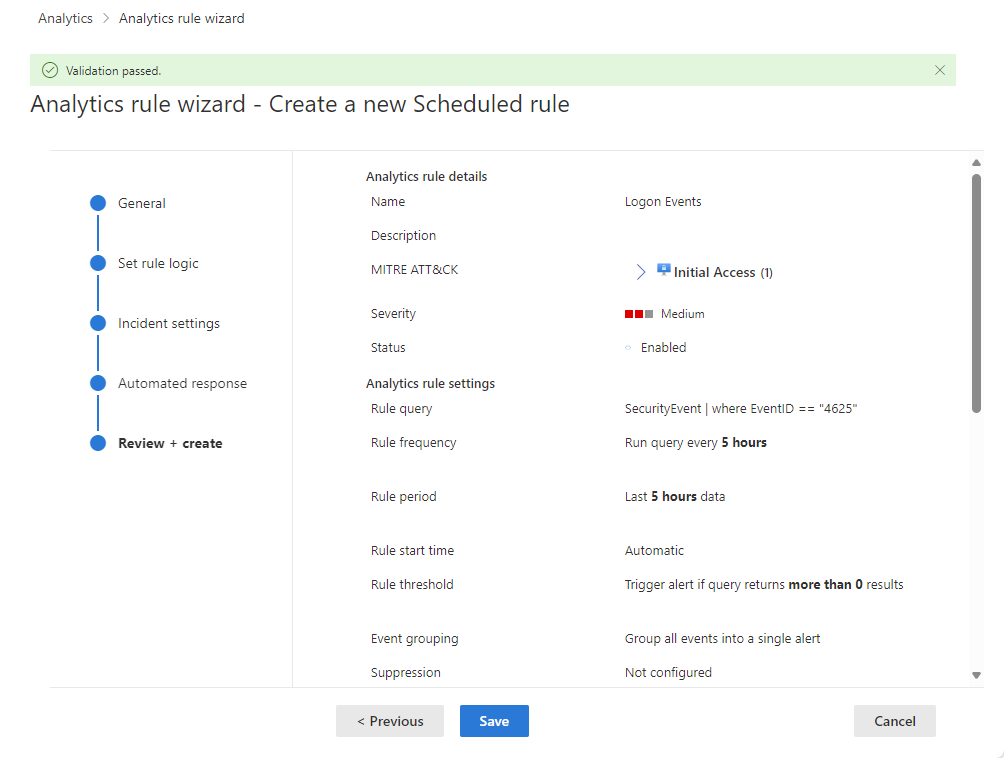

Seleccione Siguiente: Revisar y crear para revisar toda la configuración de la nueva regla de análisis. Cuando aparezca el mensaje “Validación superada”, seleccione Crear.

Visualización de la regla y su salida

Ver la definición de la regla:

- Puede encontrar la regla personalizada recién creada (de tipo "Programado") en la tabla en la pestaña Reglas activas de la pantalla Análisis principal. Desde esta lista puede habilitar, deshabilitar o eliminar cada regla.

Ver los resultados de la regla:

- Para ver los resultados de las reglas de análisis que cree en Azure Portal, vaya a la página Incidentes, donde puede evaluar las prioridades con respecto a los incidentes, investigarlos y solucionar las amenazas.

Ajustar la regla:

- Puede actualizar la consulta de regla para excluir falsos positivos. Para obtener más información, consulte Control de falsos positivos en Microsoft Sentinel.

Nota

Las alertas generadas en Microsoft Sentinel están disponibles a través de Seguridad de Microsoft Graph. Para obtener más información, vea la documentación sobre alertas de Seguridad de Microsoft Graph.

Exportación de la regla a una plantilla de ARM

Si desea empaquetar la regla para administrarla e implementarla como código, puede exportarla fácilmente a una plantilla de Azure Resource Manager (ARM). También puede importar reglas de archivos de plantilla para verlos y editarlos en la interfaz de usuario.

Pasos siguientes

Al usar reglas de análisis para detectar amenazas de Microsoft Sentinel, asegúrese de habilitar todas las reglas asociadas a los orígenes de datos conectados para garantizar la cobertura de seguridad completa para su entorno.

Para automatizar la habilitación de reglas, inserte reglas en Microsoft Sentinel mediante API y PowerShell, aunque para ello es necesario un trabajo adicional. Al usar la API o PowerShell, debe exportar las reglas a JSON antes de habilitar las reglas. La API o PowerShell pueden ser útiles al habilitar reglas en varias instancias de Microsoft Sentinel con una configuración idéntica en cada instancia.

Para más información, vea:

- Solución de problemas de reglas de análisis en Microsoft Sentinel

- Exploración e investigación de incidentes en Microsoft Sentinel

- Entidades en Microsoft Sentinel

- Tutorial: Uso de cuadernos de estrategias con reglas de automatización en Microsoft Sentinel

Además, obtenga información de un ejemplo del uso de reglas de análisis personalizadas al supervisar Zoom con un conector personalizado.