Configuración de la carga de registros automática con una instancia local de Docker en Windows

Puede configurar la carga de registros automática para los informes continuos de Defender for Cloud Apps con Docker y en Windows.

Requisitos previos

Especificaciones de arquitectura:

Sistema operativo: uno de los siguientes:

Windows 10 (fall creators update)

Windows Sever versión 1709+ (SAC)

Windows Server 2019 (LTSC)

Espacio en disco: 250 GB

Núcleos de CPU: 2

Arquitectura de CPU: Intel 64 y AMD 64

RAM: 4 GB

Para obtener una lista de las arquitecturas de Docker admitidas, consulte la documentación de instalación de Docker.

Establezca el firewall como se describe en Requisitos de red.

La virtualización en el sistema operativo debe estar habilitada con Hyper-V

Importante

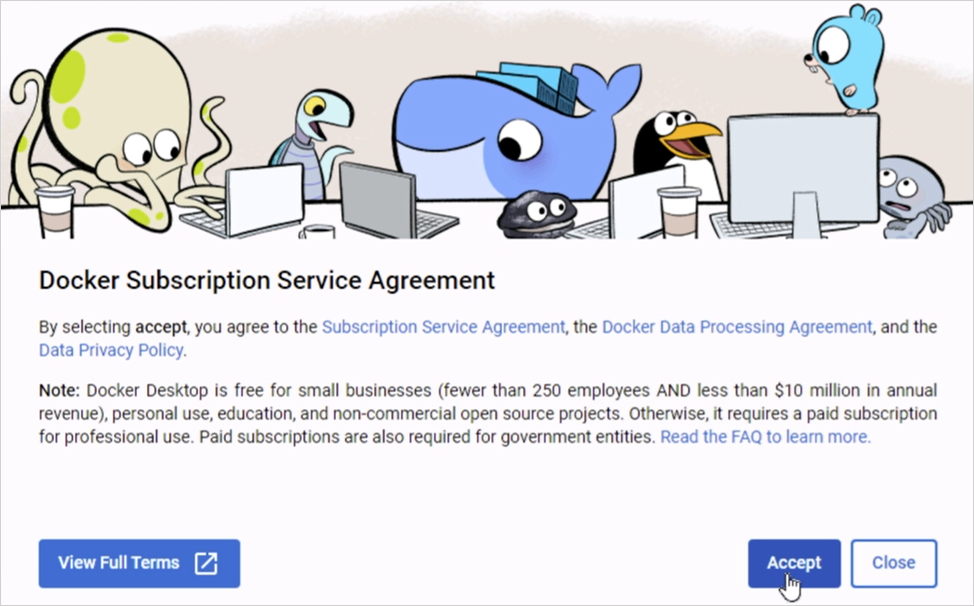

- Los clientes empresariales con más de 250 usuarios o más de 10 millones de USD en ingresos anuales necesitan una suscripción de pago para usar Docker Desktop para Windows. Para obtener más información, consulte Introducción a la suscripción de Docker.

- Un usuario debe iniciar sesión para que Docker recopile registros. Se recomienda indicar a los usuarios de Docker que se desconecten sin cerrar la sesión.

- Docker para Windows no se admite oficialmente en escenarios de virtualización de VMWare.

- Docker para Windows no se admite oficialmente en escenarios de virtualización anidados. Si todavía tiene previsto usar la virtualización anidada, consulte la guía oficial de Docker.

- Para obtener información sobre consideraciones de configuración e implementación adicionales para Docker para Windows, consulte Instalación de Docker Desktop en Windows.

Nota:

Si tiene un recopilador de registros existente y desea quitarlo antes de implementarlo de nuevo, o si simplemente desea quitarlo, ejecute los siguientes comandos:

docker stop <collector_name>

docker rm <collector_name>

Rendimiento del recopilador de registros

El recopilador de registros puede manejar correctamente una capacidad de registros de hasta 50 GB por hora. Los principales cuellos de botella del proceso de recopilación de registros son:

Ancho de banda de red: el ancho de banda de red determina la velocidad de carga de registros.

Rendimiento de E/S de la máquina virtual: determina la velocidad a la que se escriben los registros en el disco del recopilador de registros. El recopilador de registros tiene un mecanismo de seguridad integrado que supervisa la velocidad a la que llegan los registros y la compara con la velocidad de carga. En caso de congestión, el recopilador de registros comienza a quitar archivos de registro. Si la configuración normalmente supera los 50 GB por hora, se recomienda dividir el tráfico entre varios recopiladores de registros.

Establecimiento y configuración

Paso 1: Configuración del portal web: definición de orígenes de datos y vinculación a un recopilador de registros

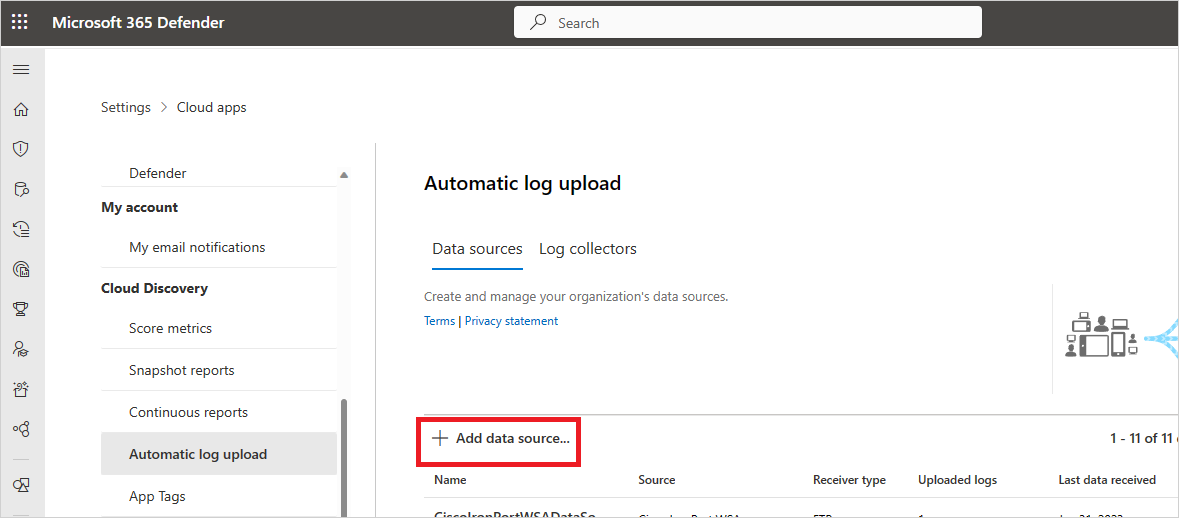

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Cloud Discovery, seleccione Carga automática del registro. A continuación, seleccione la pestaña Orígenes de datos.

Cree un origen de datos coincidente para cada firewall o servidor proxy desde el que quiera cargar registros.

- Seleccione Agregar origen de datos.

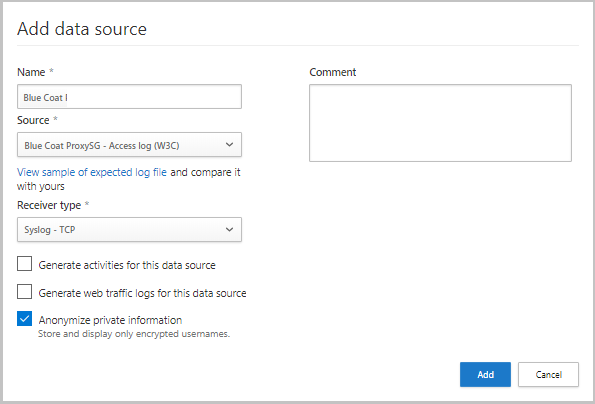

- Ponga nombre al servidor proxy o firewall.

- Seleccione el dispositivo en la lista Origen. Si selecciona Formato de los registros personalizados para trabajar con un dispositivo de red que no aparezca en la lista, consulte el artículo sobre cómo trabajar con el analizador de registros personalizados para ver las instrucciones de configuración.

- Compare el registro con el ejemplo del formato de registro esperado. Si el formato de archivo del registro no coincide con este ejemplo, debe agregar el origen de datos como Otro.

- Establezca el tipo de receptor en FTP, FTPS, Syslog – UDP, Syslog – TCP o Syslog – TLS.

Nota:

La integración con protocolos de transferencia segura (FTPS y Syslog – TLS) a menudo requiere una configuración adicional o firewall/proxy.

f. Repita este proceso para cada servidor proxy y firewall cuyos registros se puedan usar para detectar tráfico en la red. Se recomienda configurar un origen de datos dedicado por dispositivo de red para poder hacer lo siguiente:

- Supervisar el estado de cada dispositivo por separado para fines de investigación.

- Explorar Shadow IT Discovery de cada dispositivo, si cada uno de ellos lo usa un segmento de usuarios distinto.

- Seleccione Agregar origen de datos.

Vaya a la pestaña Recopiladores de registros de la parte superior.

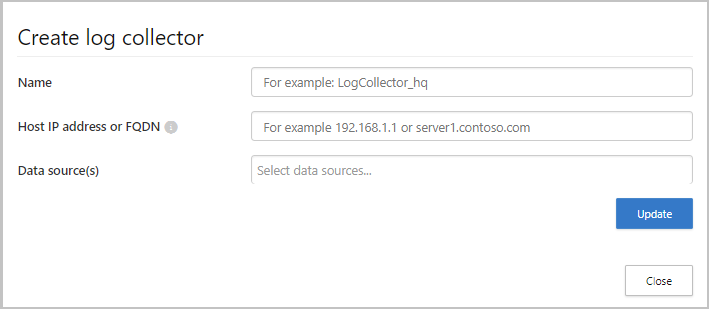

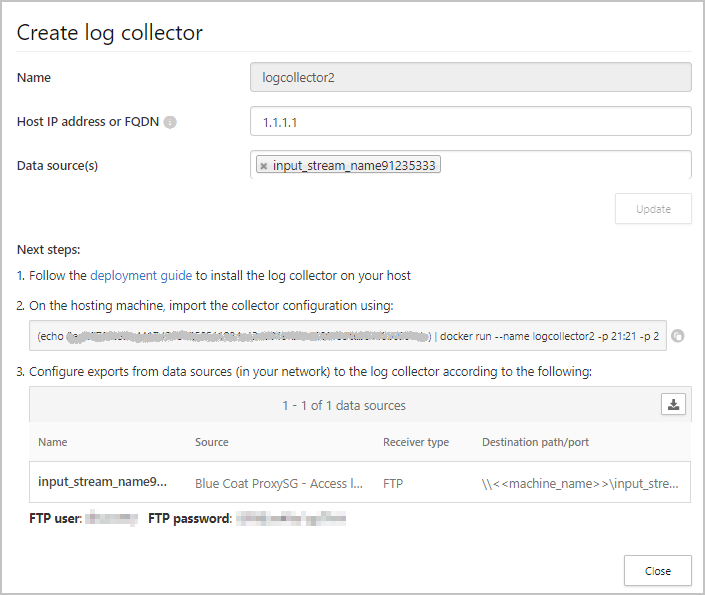

- Seleccione Agregar recopilador de registros.

- Ponga nombre al recopilador de registros.

- Escriba la dirección IP de host (dirección IP privada) de la máquina que se va a usar para implementar Docker. La dirección IP del host puede reemplazarse con el nombre del equipo si un servidor DNS (o equivalente) resolverá el nombre de host.

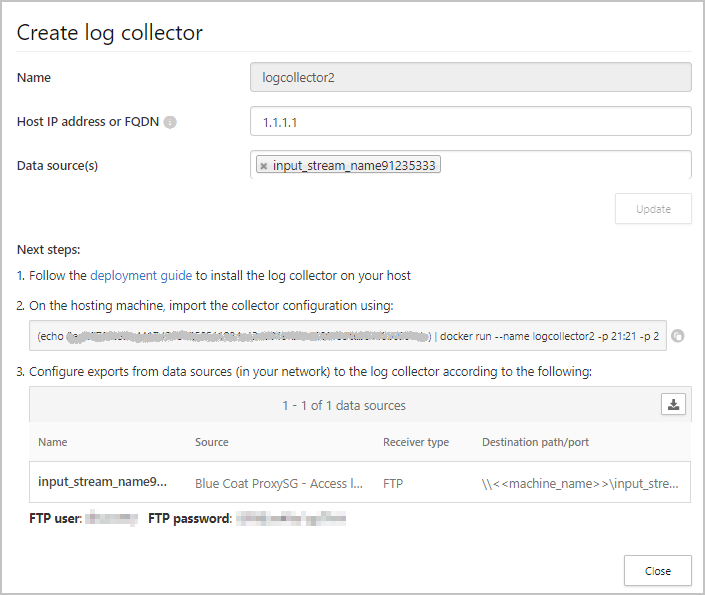

- Seleccione todos los orígenes de datos que desea conectar al recopilador y seleccione Actualizar para guardar la configuración.

Aparecerá más información de implementación. Copie el comando de ejecución desde el cuadro de diálogo. Puede usar el icono Copiar al Portapapeles,

. Lo necesitará más adelante.

. Lo necesitará más adelante.Exporte la configuración de origen de datos esperada. Esta configuración describe cómo debe establecer la exportación de registro en los dispositivos.

Nota:

- Un único recopilador de registros puede administrar varios orígenes de datos.

- Copie el contenido de la pantalla, ya que necesitará la información al configurar el recopilador de registros para comunicarse con Defender for Cloud Apps. Si ha seleccionado Syslog, esta información incluirá información sobre el puerto en el que escucha el agente de escucha de Syslog.

- Para los usuarios que envían datos de registro a través de FTP por primera vez, se recomienda cambiar la contraseña para el usuario FTP. Para obtener más información, consulte Cambio de la contraseña de FTP.

Paso 2: Implementación local de la máquina

En los pasos siguientes se describe la implementación en Windows. Los pasos de implementación en otras plataformas son ligeramente diferentes.

Abra un terminal de PowerShell como administrador en la máquina Windows.

Ejecute el siguiente comando para descargar el archivo de script PowerShell del instalador de Windows Docker:

Invoke-WebRequest https://adaprodconsole.blob.core.windows.net/public-files/LogCollectorInstaller.ps1 -OutFile (Join-Path $Env:Temp LogCollectorInstaller.ps1)Para validar que el programa de instalación está firmado por Microsoft, vea Validar firma del programa de instalación.

Para habilitar la ejecución del script de PowerShell, ejecute

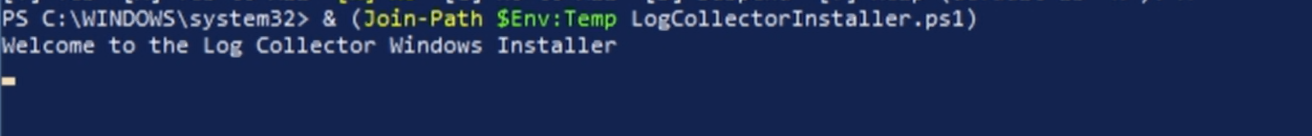

Set-ExecutionPolicy RemoteSigned.Ejecutar:

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)Se instalará el cliente de Docker en la máquina.

Después de ejecutar el comando, la máquina se reiniciará automáticamente.

Cuando la máquina esté en funcionamiento de nuevo, ejecute el mismo comando en PowerShell:

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)

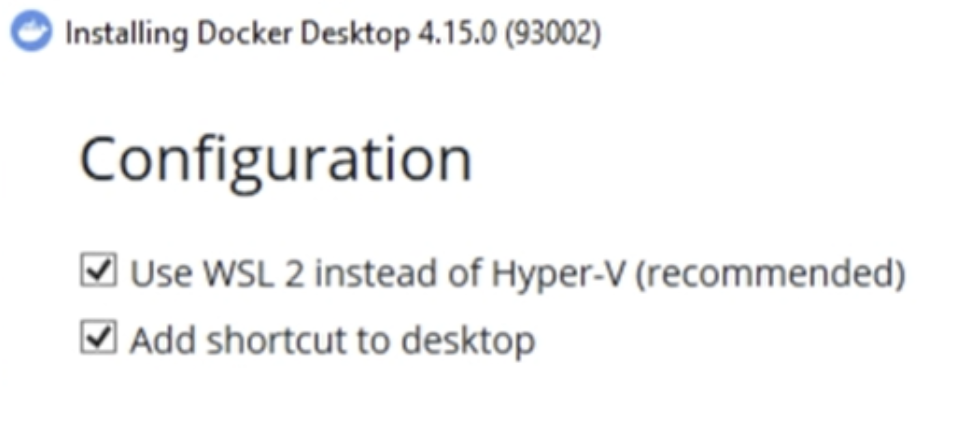

Ejecute el instalador de Docker. Seleccione Usar WSL 2 en lugar de Hyper-V (recomendado):

Una vez completada la instalación, la máquina se reiniciará automáticamente de nuevo.

Una vez completado el reinicio, abra el cliente de Docker y lea el contrato de suscripción de Docker:

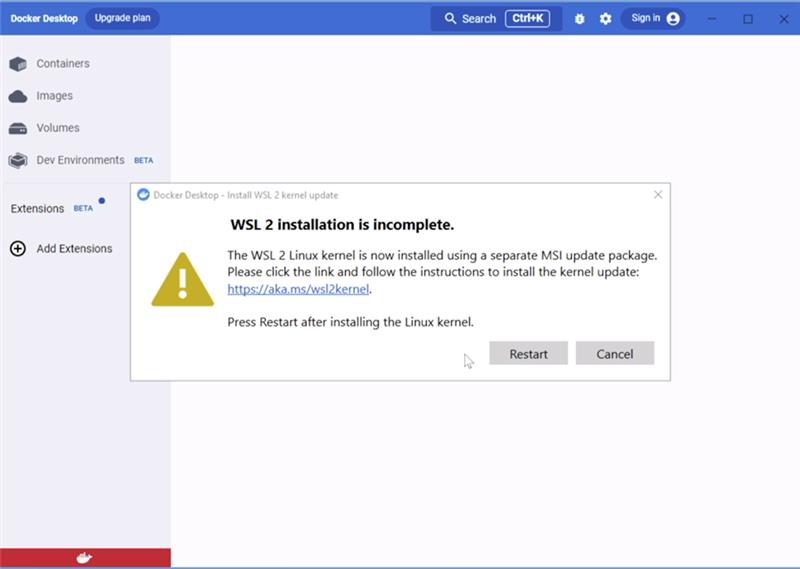

Si no se ha completado la instalación de WSL2, se mostrará el siguiente mensaje emergente:

Complete la instalación descargando el paquete como se explica en Descarga del paquete de actualización del kernel de Linux.

Vuelva a abrir el cliente de Docker Desktop y asegúrese de que se ha iniciado:

Ejecute CMD como administrador y escriba el comando de ejecución generado en el portal. Si necesita configurar un proxy, agregue la dirección IP del proxy y el número de puerto. Por ejemplo, si los detalles de proxy son 192.168.10.1:8080, el comando de ejecución actualizado es:

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starter

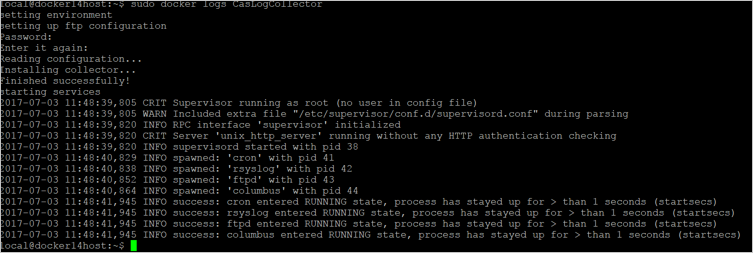

Ejecute el comando siguiente para comprobar si el recopilador se ejecuta correctamente:

docker logs <collector_name>

Debería ver el mensaje: Finalizó correctamente.

Paso 3: Configuración local de los dispositivos de red

Configure los firewalls y los servidores proxy de la red de modo que exporten periódicamente los registros al puerto Syslog dedicado del directorio FTP según las instrucciones del cuadro de diálogo. Por ejemplo:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Paso 4: Comprobación de la implementación correcta en el portal

Compruebe el estado del recopilador en la tabla Recopilador de registros y asegúrese de que el estado es Conectado. Si es Creado, es posible que la conexión y el análisis del recopilador de registros no se hayan completado.

También puede ir al registro de gobernanza y comprobar que los registros se están cargando periódicamente en el portal.

Como alternativa, puede comprobar el estado del recopilador de registros desde el contenedor de Docker mediante los siguientes comandos:

- Inicie sesión en el contenedor utilizando este comando:

docker exec -it <Container Name> bash - Compruebe el estado del recopilador de registros mediante este comando:

collector_status -p

Si tiene problemas durante la implementación, consulte Solución de problemas de Cloud Discovery.

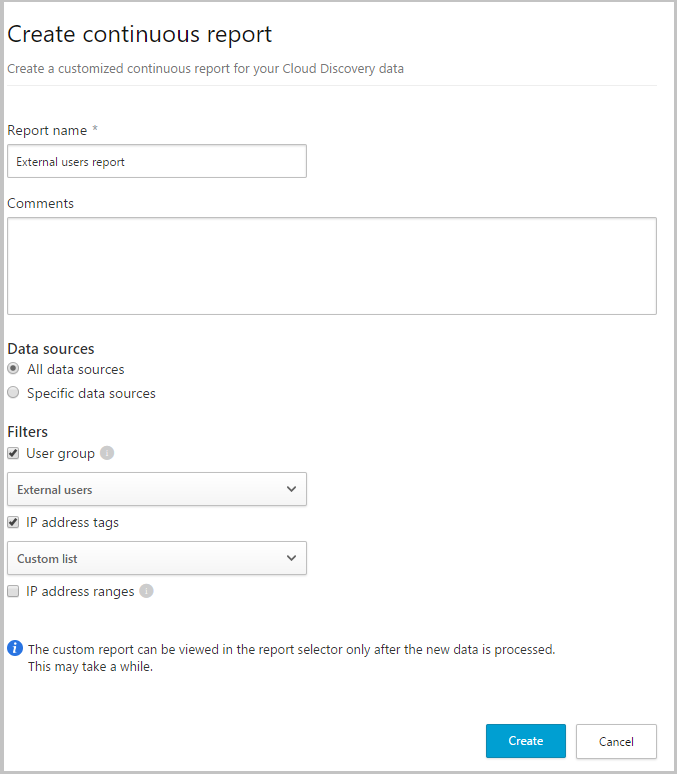

Opcional: crear informes continuos personalizados

Compruebe que se cargan los registros de Defender for Cloud Apps y que se generan los informes. Después de la comprobación, cree informes personalizados. Puede crear informes de detección personalizados basados en grupos de usuarios de Microsoft Entra. Por ejemplo, si quiere ver el uso de la nube por parte del departamento de marketing, importe el grupo de marketing mediante la característica para importar grupos de usuarios. Después, cree un informe personalizado para este grupo. También puede personalizar un informe en función de la etiqueta de dirección IP o los intervalos de direcciones IP.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Cloud Discovery, seleccione Informes continuos.

Seleccione el botón Crear informe y rellene los campos.

En Filtros, puede filtrar los datos por origen de datos, por grupo de usuarios importados o por etiquetas e intervalos de direcciones IP.

Nota:

Al aplicar filtros en los informes continuos, la selección no se excluye, sino que se incluye. Por ejemplo, si aplica un filtro en un grupo de usuarios determinado, solo se incluirá ese grupo de usuarios en el informe.

Opcional: validar la firma del programa de instalación

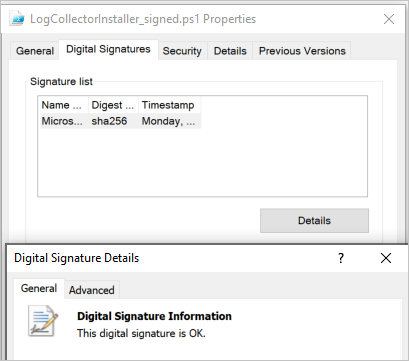

Para asegurarse de que el programa de instalación de Docker está firmado por Microsoft:

Haga clic con el botón derecho en el archivo y seleccione Propiedades.

Seleccione Firmas digitales y asegúrese de que indica Esta firma digital es correcta.

Asegúrese de que Microsoft Corporation aparece como la única entrada en Nombre del firmante.

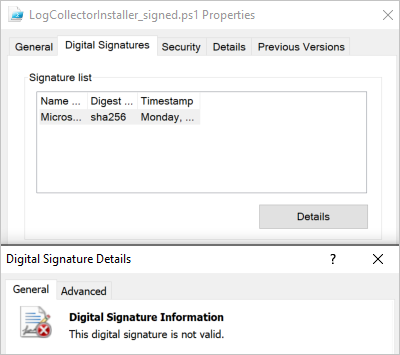

Si la firma digital no es válida, se indicará La firma digital no es válida:

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.