Configuración de la Microsoft Defender para punto de conexión en directivas de macOS en Jamf Pro

Se aplica a:

- Defender para punto de conexión en Mac

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

Esta página le guiará por los pasos que debe seguir para configurar directivas de macOS en Jamf Pro.

Tendrá que realizar los pasos siguientes:

- Obtención del paquete de incorporación de Microsoft Defender para punto de conexión

- Create un perfil de configuración en Jamf Pro mediante el paquete de incorporación

- Configuración de Microsoft Defender para punto de conexión

- Configuración de las notificaciones de Microsoft Defender para punto de conexión

- Configuración de Microsoft AutoUpdate (MAU)

- Conceder acceso completo al disco a Microsoft Defender para punto de conexión

- Aprobar extensiones del sistema para Microsoft Defender para punto de conexión

- Configuración de la extensión de red

- Configuración de servicios en segundo plano

- Concesión de permisos de Bluetooth

- Programación de exámenes con Microsoft Defender para punto de conexión en macOS

- Implementación de Microsoft Defender para punto de conexión en macOS

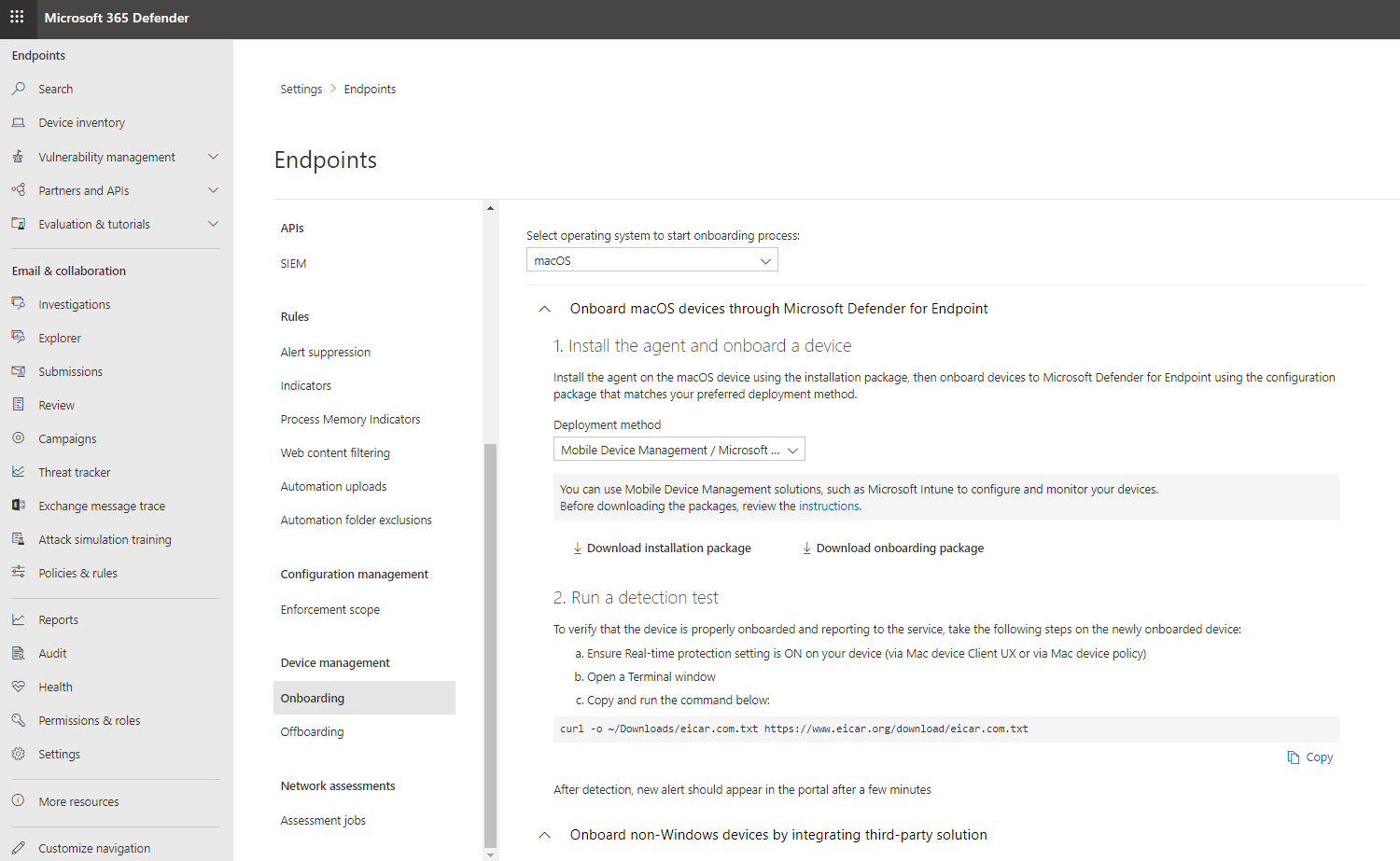

Paso 1: Obtener el paquete de incorporación de Microsoft Defender para punto de conexión

En Microsoft Defender XDR, vaya a Configuración > Puntos de conexión > Incorporación.

Seleccione macOS como sistema operativo y Mobile Administración de dispositivos/Microsoft Intune como método de implementación.

Seleccione Descargar paquete de incorporación (WindowsDefenderATPOnboardingPackage.zip).

Extraiga

WindowsDefenderATPOnboardingPackage.zip.Copie el archivo en la ubicación que prefiera. Por ejemplo,

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\jamf\WindowsDefenderATPOnboarding.plist.

Paso 2: Create un perfil de configuración en Jamf Pro mediante el paquete de incorporación

Busque el archivo

WindowsDefenderATPOnboarding.plistde la sección anterior.Inicie sesión en Jamf Pro, vaya aPerfiles de configuración de equipos> y seleccione Nuevo.

Escriba los siguientes detalles en la pestaña General :

- Nombre: incorporación de MDE para macOS

- Descripción: MDE incorporación de EDR para macOS

- Categoría: Ninguna

- Método de distribución: Instalar automáticamente

- Nivel: Nivel de equipo

Vaya a la página Application & Custom Settings (Configuración personalizada) y seleccione Upload Add (Cargar>agregar).

Seleccione Cargar archivo (archivo PLIST) y, a continuación, en Dominio de preferencia escriba:

com.microsoft.wdav.atp.Seleccione Abrir y seleccione el archivo de incorporación.

Seleccione Cargar.

Seleccione la pestaña Ámbito .

Seleccione los equipos de destino.

Seleccione Guardar.

Seleccione Listo.

Paso 3: Configuración de Microsoft Defender para punto de conexión

Puede usar JAMF Pro GUI para editar valores individuales de la configuración de Microsoft Defender para punto de conexión, o bien usar el método heredado mediante la creación de una lista Plist de configuración en un editor de texto y su carga en JAMF Pro.

Tenga en cuenta que debe usar exactamente com.microsoft.wdav como dominio de preferencias, Microsoft Defender para punto de conexión solo usa este nombre y com.microsoft.wdav.ext para cargar su configuración administrada.

(La com.microsoft.wdav.ext versión se puede usar en raras ocasiones cuando se prefiere usar el método de GUI, pero también es necesario configurar una configuración que aún no se ha agregado al esquema).

Método de GUI

Descargue schema.json archivo del repositorio de GitHub de Defender y guárdelo en un archivo local:

curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonCreate un nuevo perfil de configuración en Equipos:> Perfiles de configuración, escriba los siguientes detalles en la pestaña General:

- Nombre: Configuración de MDATP MDAV

- Description:<blank>

- Categoría: Ninguno (valor predeterminado)

- Nivel: Nivel de equipo (valor predeterminado)

- Método de distribución: Instalar automáticamente (valor predeterminado)

Desplácese hacia abajo hasta la pestaña Configuración personalizada & aplicación , seleccione Aplicaciones externas, haga clic en Agregar y use Esquema personalizado como origen para usar para el dominio de preferencia.

Escriba

com.microsoft.wdavcomo dominio de preferencias, seleccione Agregar esquema y cargue el archivo schema.json descargado en el paso 1. Haga clic en Guardar.Puede ver todos los valores de configuración de Microsoft Defender para punto de conexión admitidos a continuación, en Propiedades del dominio de preferencias. Haga clic en Agregar o quitar propiedades para seleccionar la configuración que desea administrar y haga clic en Aceptar para guardar los cambios. (La configuración no seleccionada no se incluirá en la configuración administrada; un usuario final podrá configurar esas opciones en sus máquinas).

Cambie los valores de la configuración a los valores deseados. Puede hacer clic en Más información para obtener documentación sobre una configuración determinada. (Puede hacer clic en Plist preview (Vista previa de Plist) para inspeccionar el aspecto de la lista de configuración. Haga clic en Editor de formularios para volver al editor visual).

Seleccione la pestaña Ámbito .

Seleccione Grupo de máquinas de Contoso.

Seleccione Agregar y, a continuación, seleccione Guardar.

Seleccione Listo. Verá el nuevo perfil de configuración.

Microsoft Defender para punto de conexión agrega una nueva configuración con el tiempo. Esta nueva configuración se agregará al esquema y se publicará una nueva versión en GitHub. Todo lo que necesita hacer para tener actualizaciones es descargar un esquema actualizado, editar el perfil de configuración existente y editar el esquema en la pestaña Application & Custom Settings (Configuración personalizada de la aplicación & ).

Método heredado

Use los siguientes valores de configuración de Microsoft Defender para punto de conexión:

- enableRealTimeProtection

- passiveMode

Nota:

No está activado de forma predeterminada, si planea ejecutar un antivirus de terceros para macOS, establézcalo en

true.- Exclusiones

- excludedPath

- excludedFileExtension

- excludedFileName

- exclusionesMergePolicy

- allowedThreats

Nota:

EICAR está en el ejemplo, si va a pasar por una prueba de concepto, quítelo especialmente si está probando EICAR.

- disallowedThreatActions

- potentially_unwanted_application

- archive_bomb

- cloudService

- automaticSampleSubmission

- tags

- hideStatusMenuIcon

Para obtener información, vea Lista de propiedades para el perfil de configuración completa de JAMF.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Guarde el archivo como

MDATP_MDAV_configuration_settings.plist.En el panel de Jamf Pro, abra Equipos y sus perfiles de configuración. Haga clic en Nuevo y cambie a la pestaña General .

Escriba los siguientes detalles en la pestaña General :

- Nombre: Configuración de MDATP MDAV

- Description:<blank>

- Categoría: Ninguno (valor predeterminado)

- Método de distribución: Instalar automáticamente (valor predeterminado)

- Nivel: Nivel de equipo (valor predeterminado)

En Application & Custom Settings (Configuración personalizada de application &), seleccione Configurar.

Seleccione Cargar archivo (archivo PLIST).

En Dominio de preferencias, escriba

com.microsoft.wdavy seleccione Cargar archivo PLIST.Seleccione Elegir archivo.

Seleccione el archivo MDATP_MDAV_configuration_settings.plist y, a continuación, seleccione Abrir.

Seleccione Cargar.

Seleccione Guardar.

Se carga el archivo.

Seleccione la pestaña Ámbito .

Seleccione Grupo de máquinas de Contoso.

Seleccione Agregar y, a continuación, seleccione Guardar.

Seleccione Listo. Verá el nuevo perfil de configuración.

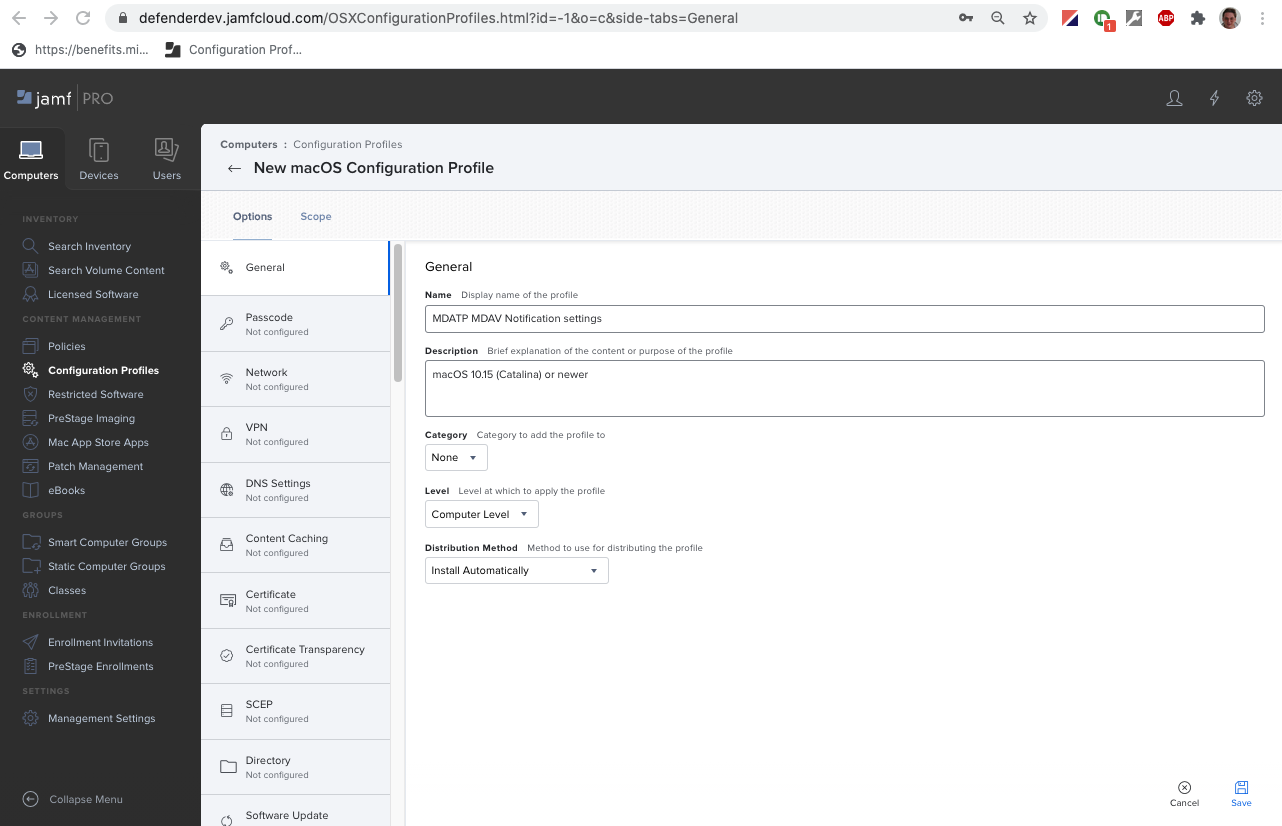

Paso 4: Configuración de las notificaciones

Estos pasos son aplicables en macOS 11 (Big Sur) o posterior.

En el panel de Jamf Pro, seleccione Equipos y, a continuación, Perfiles de configuración.

Haga clic en Nuevo y escriba los siguientes detalles en la pestaña General para Opciones:

- Nombre: Configuración de notificación mdav de MDATP

- Descripción: macOS 11 (Big Sur) o posterior

- Categoría: Ninguno (valor predeterminado)

- Método de distribución: Instalar automáticamente (valor predeterminado)

- Nivel: Nivel de equipo (valor predeterminado)

Pestaña Notificaciones, haga clic en Agregar y escriba los valores siguientes:

- Id. de lote:

com.microsoft.wdav.tray - Alertas críticas: haga clic en Deshabilitar

- Notificaciones: haga clic en Habilitar

- Tipo de alerta de banner: seleccione Incluir y Temporal(valor predeterminado)

- Notificaciones en la pantalla de bloqueo: haga clic en Ocultar

- Notificaciones en el Centro de notificaciones: Haga clic en Mostrar

- Icono de la aplicación badge: haga clic en Mostrar

- Id. de lote:

Notificaciones de pestaña, haga clic en Agregar una vez más, desplácese hacia abajo hasta Nueva configuración de notificaciones

- Id. de lote:

com.microsoft.autoupdate.fba - Configure el resto de los valores en los mismos valores que los anteriores.

Tenga en cuenta que ahora tiene dos "tablas" con configuraciones de notificación, una para el identificador de lote: com.microsoft.wdav.tray y otra para el identificador de lote: com.microsoft.autoupdate.fba. Aunque puede configurar las opciones de alerta según sus requisitos, los identificadores de agrupación deben ser exactamente los mismos que se han descrito antes y el modificador Incluir debe estar activado para las notificaciones.

- Id. de lote:

Seleccione la pestaña Ámbito y, a continuación, seleccione Agregar.

Seleccione Grupo de máquinas de Contoso.

Seleccione Agregar y, a continuación, seleccione Guardar.

Seleccione Listo. Verá el nuevo perfil de configuración.

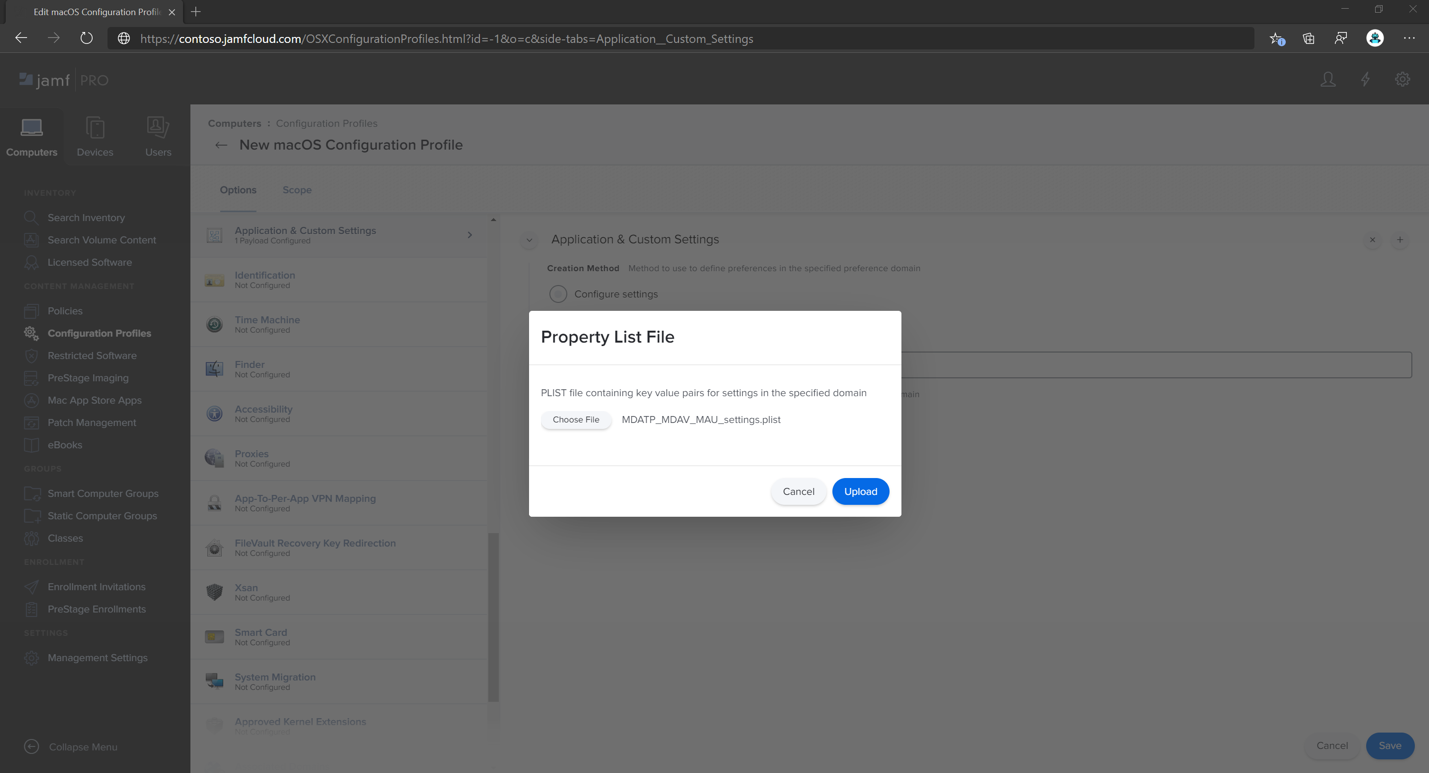

Paso 5: Configurar Microsoft AutoUpdate (MAU)

Use los siguientes valores de configuración de Microsoft Defender para punto de conexión:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Guárdelo como

MDATP_MDAV_MAU_settings.plist.En el panel de Jamf Pro, seleccione General.

Escriba los siguientes detalles en la pestaña General :

- Nombre: configuración de MDATP MDAV MAU

- Descripción: Configuración de Microsoft AutoUpdate para MDATP para macOS

- Categoría: Ninguno (valor predeterminado)

- Método de distribución: Instalar automáticamente (valor predeterminado)

- Nivel: Nivel de equipo (valor predeterminado)

En Application & Custom Settings (Configuración personalizada) seleccione Configurar.

Seleccione Cargar archivo (archivo PLIST).

En Dominio de preferencia escriba:

com.microsoft.autoupdate2y, a continuación, seleccione Cargar archivo PLIST.Seleccione Elegir archivo.

Seleccione MDATP_MDAV_MAU_settings.plist.

Seleccione Guardar.

Seleccione la pestaña Ámbito .

Seleccione Agregar.

Seleccione Listo.

Paso 6: Conceder acceso completo al disco a Microsoft Defender para punto de conexión

En el panel de Jamf Pro, seleccione Perfiles de configuración.

Seleccione + Nuevo.

Escriba los siguientes detalles en la pestaña General :

- Nombre: MDATP MDAV: conceder acceso completo al disco a EDR y AV

- Descripción: en macOS 11 (Big Sur) o posterior, el nuevo control de directiva de preferencias de privacidad

- Categoría: Ninguna

- Método de distribución: Instalar automáticamente

- Nivel: Nivel de equipo

En Configurar el control de directivas de preferencias de privacidad , seleccione Configurar.

En Control de directivas de preferencias de privacidad, escriba los detalles siguientes:

- Identificador:

com.microsoft.wdav - Tipo de identificador: id. de lote

- Requisito de código:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- Identificador:

Seleccione + Agregar.

En Aplicación o servicio: establezca en SystemPolicyAllFiles.

En "access": establezca en Allow (Permitir).

Seleccione Guardar (no la que se encuentra en la parte inferior derecha).

Haga clic en el

+signo situado junto a App Access para agregar una nueva entrada.Escriba los detalles siguientes:

- Identificador:

com.microsoft.wdav.epsext - Tipo de identificador: id. de lote

- Requisito de código:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- Identificador:

Seleccione + Agregar.

En Aplicación o servicio: establezca en SystemPolicyAllFiles.

En "access": establezca en Allow (Permitir).

Seleccione Guardar (no la que se encuentra en la parte inferior derecha).

Seleccione la pestaña Ámbito .

Seleccione + Agregar.

Seleccione Grupos de equipos> en Nombre> de grupo, seleccione MachineGroup de Contoso.

Seleccione Agregar.

Seleccione Guardar.

Seleccione Listo.

Como alternativa, puede descargar fulldisk.mobileconfig y cargarlo en perfiles de configuración de JAMF como se describe en Implementación de perfiles de configuración personalizados mediante Jamf Pro|Método 2: Cargar un perfil de configuración en Jamf Pro.

Nota:

El acceso total al disco concedido a través del perfil de configuración mdm de Apple no se refleja en Configuración del sistema => Privacidad & Seguridad => Acceso total al disco.

Paso 7: Aprobar extensiones del sistema para Microsoft Defender para punto de conexión

En Perfiles de configuración, seleccione + Nuevo.

Escriba los siguientes detalles en la pestaña General :

- Nombre: Extensiones del sistema MDAV de MDATP

- Descripción: Extensiones del sistema MDATP

- Categoría: Ninguna

- Método de distribución: Instalar automáticamente

- Nivel: Nivel de equipo

En Extensiones del sistema , seleccione Configurar.

En Extensiones del sistema, escriba los detalles siguientes:

- Nombre para mostrar: Extensiones del sistema de Microsoft Corp.

- Tipos de extensión del sistema: extensiones del sistema permitidas

- Identificador de equipo: UBF8T346G9

- Extensiones de sistema permitidas:

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Seleccione la pestaña Ámbito .

Seleccione + Agregar.

Seleccione Grupos de equipos> en Nombre> de grupo, seleccione Grupo de máquinas de Contoso.

Seleccione + Agregar.

Seleccione Guardar.

Seleccione Listo.

Paso 8: Configurar la extensión de red

Como parte de las funcionalidades de detección y respuesta de puntos de conexión, Microsoft Defender para punto de conexión en macOS inspecciona el tráfico de socket e informa de esta información al portal de Microsoft Defender. La siguiente directiva permite que la extensión de red realice esta funcionalidad.

Estos pasos son aplicables en macOS 11 (Big Sur) o posterior.

En el panel de Jamf Pro, seleccione Equipos y, a continuación, Perfiles de configuración.

Haga clic en Nuevo y escriba los siguientes detalles para Opciones:

Pestaña General:

- Nombre: Microsoft Defender extensión de red

- Descripción: macOS 11 (Big Sur) o posterior

- Categoría: Ninguno (valor predeterminado)

- Método de distribución: Instalar automáticamente (valor predeterminado)

- Nivel: Nivel de equipo (valor predeterminado)

Filtro de contenido de pestaña:

- Nombre del filtro: filtro de contenido Microsoft Defender

- Identificador:

com.microsoft.wdav - Deje en blanco la dirección del servicio, la organización, el nombre de usuario, la contraseña, el certificado (no está seleccionada la opción Incluir)

- Orden de filtro: Inspector

- Filtro de socket:

com.microsoft.wdav.netext - Requisito designado de filtro de socket:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Deje los campos Filtro de red en blanco (No está seleccionada la opción Incluir)

Tenga en cuenta que los valores exactos Identificador, Filtro de socket y Requisito designado de filtro de socket , tal como se especificó anteriormente.

Seleccione la pestaña Ámbito .

Seleccione + Agregar.

Seleccione Grupos de equipos> en Nombre> de grupo, seleccione Grupo de máquinas de Contoso.

Seleccione + Agregar.

Seleccione Guardar.

Seleccione Listo.

Como alternativa, puede descargar netfilter.mobileconfig y cargarlo en perfiles de configuración de JAMF como se describe en Implementación de perfiles de configuración personalizados mediante Jamf Pro|Método 2: Cargar un perfil de configuración en Jamf Pro.

Paso 9: Configurar servicios en segundo plano

Precaución

macOS 13 (Ventura) contiene nuevas mejoras de privacidad. A partir de esta versión, de forma predeterminada, las aplicaciones no se pueden ejecutar en segundo plano sin el consentimiento explícito. Microsoft Defender para punto de conexión debe ejecutar su proceso de demonio en segundo plano.

Este perfil de configuración concede permisos al servicio en segundo plano para Microsoft Defender para punto de conexión. Si anteriormente configuró Microsoft Defender para punto de conexión a través de JAMF, se recomienda actualizar la implementación con este perfil de configuración.

Descargue background_services.mobileconfig desde nuestro repositorio de GitHub.

Cargue mobileconfig descargado en los perfiles de configuración de JAMF como se describe en Implementación de perfiles de configuración personalizados mediante Jamf Pro|Método 2: Cargar un perfil de configuración en Jamf Pro.

Paso 10: Concesión de permisos de Bluetooth

Precaución

macOS 14 (Sonoma) contiene nuevas mejoras de privacidad. A partir de esta versión, de forma predeterminada, las aplicaciones no pueden acceder a Bluetooth sin el consentimiento explícito. Microsoft Defender para punto de conexión lo usa si configura directivas de Bluetooth para el control de dispositivos.

Descargue bluetooth.mobileconfig desde el repositorio de GitHub.

Advertencia

La versión actual de JAMF Pro aún no admite este tipo de carga. Si carga esta configuración móvil tal cual, JAMF Pro quitará la carga no admitida y no se aplicará a las máquinas cliente. Primero debe firmar mobileconfig descargado, después de que JAMF Pro lo considere "sellado" y no lo manipule. Consulte las instrucciones siguientes:

- Debe tener al menos un certificado de firma instalado en keyChain, incluso un certificado autofirmado funcionará. Puede inspeccionar lo que tiene con:

> /usr/bin/security find-identity -p codesigning -v

1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert"

2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)"

3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)"

4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)"

4 valid identities found

- Elija cualquiera de ellos y proporcione el texto entre comillas como parámetro -N:

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

- Ahora puede cargar el archivo bluetooth-signed.mobileconfig generado en JAMF Pro como se describe en Implementación de perfiles de configuración personalizados mediante Jamf Pro|Método 2: Cargar un perfil de configuración en Jamf Pro.

Nota:

Bluetooth concedido a través del perfil de configuración mdm de Apple no se refleja en Configuración del sistema => Privacidad & Seguridad => Bluetooth.

Paso 11: Programar exámenes con Microsoft Defender para punto de conexión en macOS

Siga las instrucciones de Programación de exámenes con Microsoft Defender para punto de conexión en macOS.

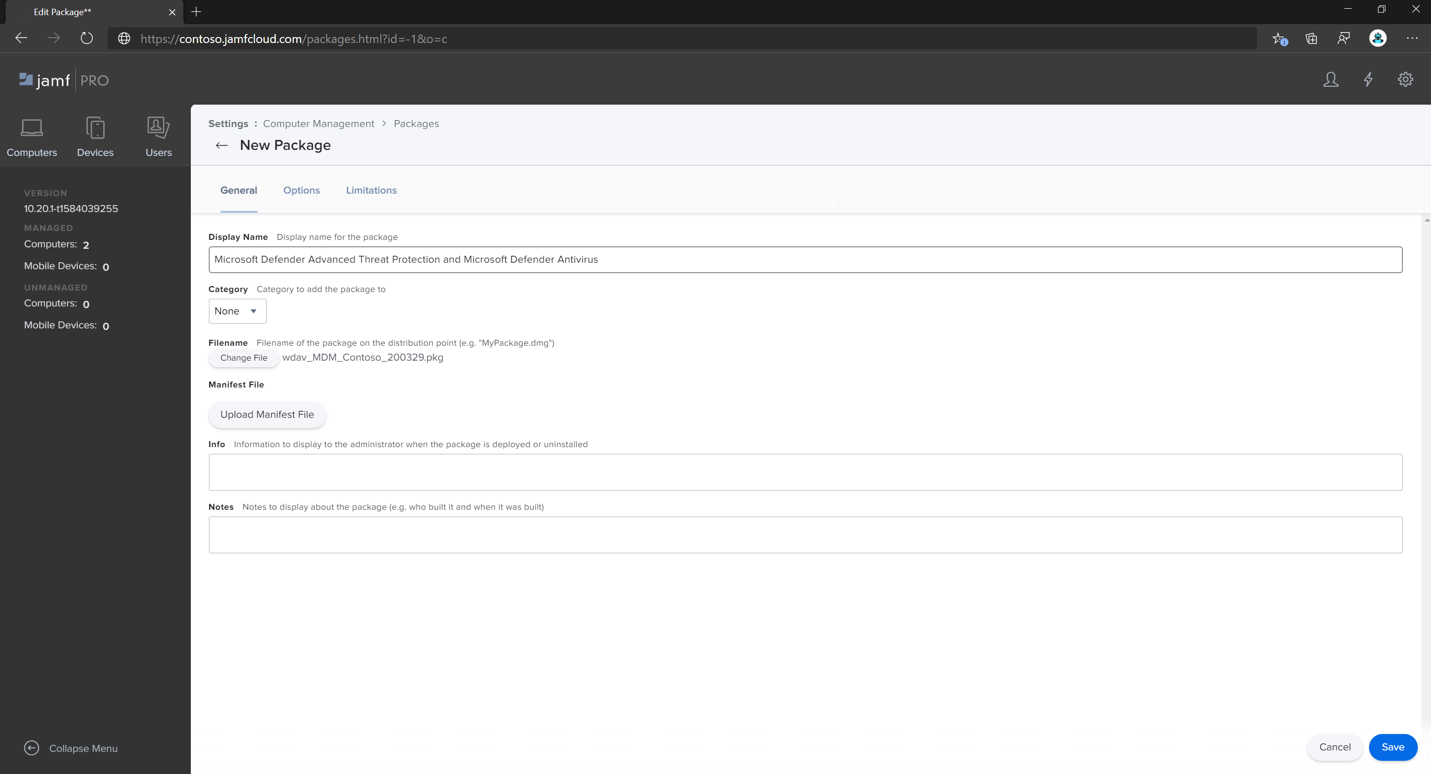

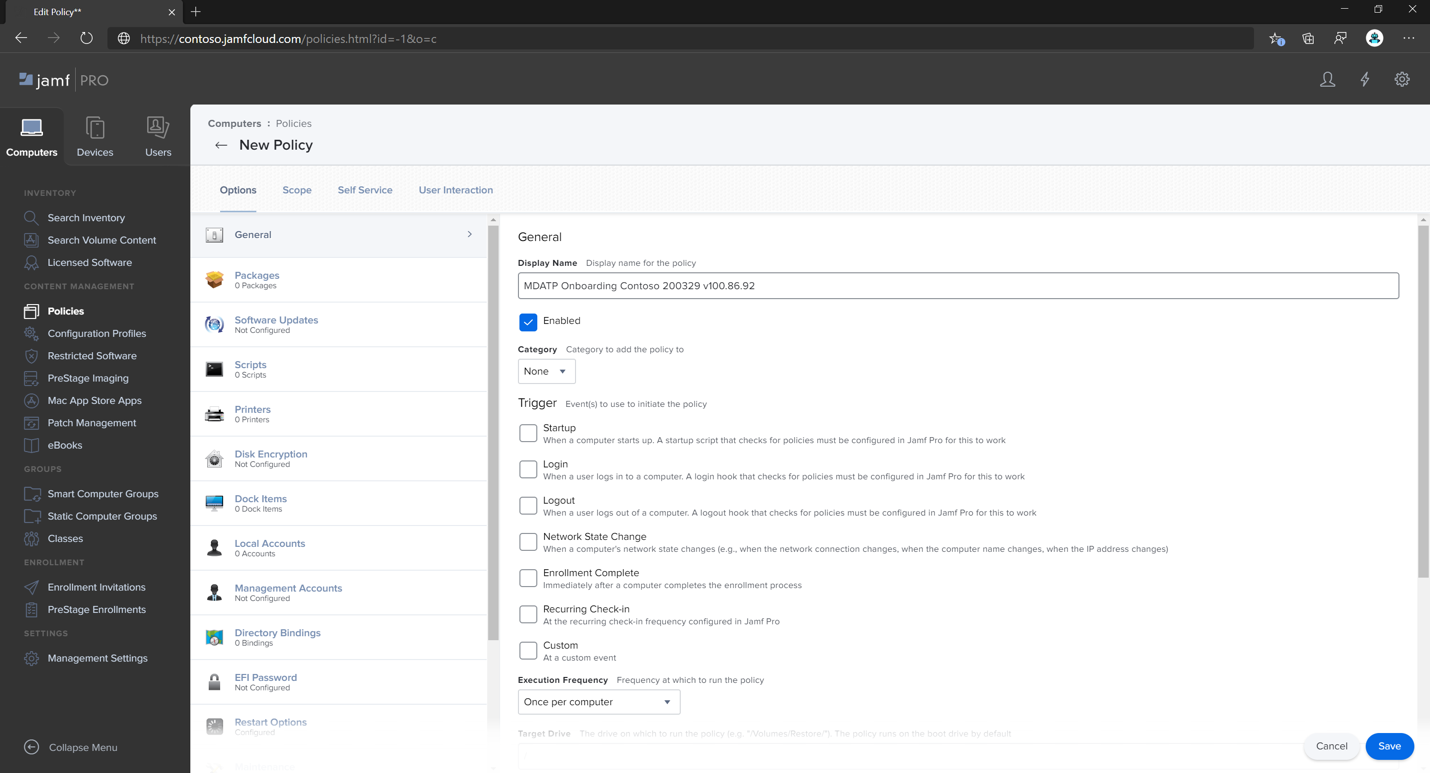

Paso 12: Implementación de Microsoft Defender para punto de conexión en macOS

Nota:

En los pasos siguientes, el nombre del .pkg archivo y los valores de Nombre para mostrar son ejemplos. En estos ejemplos, 200329 representa la fecha en que se crearon el paquete y la directiva (en yymmdd formato) y v100.86.92 representa la versión de la aplicación Microsoft Defender que se está implementando.

Estos valores se deben actualizar para que se ajusten a la convención de nomenclatura que se usa en el entorno para paquetes y directivas.

Vaya a donde guardó

wdav.pkg.Cámbiele el nombre a

wdav_MDM_Contoso_200329.pkg.Abra el panel de Jamf Pro.

Seleccione el equipo y haga clic en el icono de engranaje de la parte superior y, a continuación, seleccione Administración de equipos.

En la pestaña General, escriba los siguientes detalles en Nuevo paquete:

- Nombre para mostrar: déjelo en blanco por ahora. Porque se restablecerá cuando elija el archivo pkg.

- Categoría: Ninguno (valor predeterminado)

- Nombre de archivo: Elegir archivo

Abra el archivo y apunte a

wdav.pkgowdav_MDM_Contoso_200329.pkg.Seleccione Abrir. Establezca el nombre para mostrar en Microsoft Defender Advanced Threat Protection y Microsoft Defender Antivirus.

El archivo de manifiesto no es necesario. Microsoft Defender para punto de conexión funciona sin archivo de manifiesto.

Pestaña Opciones: mantenga los valores predeterminados.

Pestaña Limitaciones: mantenga los valores predeterminados.

Seleccione Guardar. El paquete se carga en Jamf Pro.

El paquete puede tardar unos minutos en estar disponible para la implementación.

Vaya a la página Directivas .

Seleccione + Nuevo para crear una nueva directiva.

En General, escriba el nombre para mostrar MDATP Onboarding Contoso 200329 v100.86.92 o posterior.

Seleccione Registro periódico.

Seleccione Guardar.

Seleccione Packages Configure (Configurar paquetes>).

Seleccione el botón Agregar situado junto a Microsoft Defender Advanced Threat Protection y Microsoft Defender Antivirus.

Seleccione Guardar.

Create un grupo inteligente para máquinas con perfiles de Microsoft Defender.

Para mejorar la experiencia del usuario, los perfiles de configuración de las máquinas inscritas deben instalarse antes del paquete de Microsoft Defender. En la mayoría de los casos, JAMF Prof inserta perfiles de configuración inmediatamente, las directivas que se ejecutan después de algún tiempo (es decir, durante el registro).

Sin embargo, en algunos casos, la implementación de perfiles de configuración se puede implementar con un retraso significativo (es decir, si el equipo de un usuario está bloqueado).

JAMF Pro proporciona una manera de garantizar el orden correcto. Puede crear un grupo inteligente para las máquinas que ya recibieron el perfil de configuración de Microsoft Defender e instalar el paquete de Microsoft Defender solo en esas máquinas (¡y en cuanto reciban este perfil!)

Para ello, cree primero un grupo inteligente. En la nueva ventana del explorador, abra Grupos de equipos inteligentes en el menú de la izquierda, haga clic en Nuevo. Asigne un nombre, cambie a la pestaña Criterios , haga clic en Agregar y Mostrar criterios avanzados.

Seleccione Nombre de perfil como criterio y use el nombre de un perfil de configuración creado anteriormente como Valor:

Haga clic en Guardar. Vuelva a la ventana donde configura una directiva de paquete.

Seleccione la pestaña Ámbito .

Seleccione los equipos de destino.

En Ámbito, seleccione Agregar.

Cambie a la pestaña Grupos de equipos . Busque el grupo inteligente que creó y agréguelo .

Seleccione Autoservicio si desea que los usuarios instalen Microsoft Defender voluntariamente a petición.

Seleccione Listo.

Ámbito del perfil de configuración

JAMF requiere que defina un conjunto de máquinas para un perfil de configuración. Debe asegurarse de que todas las máquinas que reciben el paquete de Defender también reciben todos los perfiles de configuración enumerados anteriormente.

Advertencia

JAMF admite grupos de equipos inteligentes que permiten la implementación, como perfiles de configuración o directivas en todas las máquinas que coinciden con determinados criterios evaluados dinámicamente. Es un concepto eficaz que se usa ampliamente para la distribución de perfiles de configuración.

Sin embargo, tenga en cuenta que estos criterios no deben incluir la presencia de Defender en una máquina. Aunque el uso de este criterio puede parecer lógico, crea problemas difíciles de diagnosticar.

Defender se basa en todos estos perfiles en el momento de su instalación. La creación de perfiles de configuración en función de la presencia de Defender retrasa eficazmente la implementación de perfiles de configuración y da lugar a un producto inicialmente incorrecto o a solicitudes de aprobación manual de determinados permisos de aplicación, que, de lo contrario, son aprobados automáticamente por los perfiles.

La implementación de una directiva con el paquete de Microsoft Defender después de implementar perfiles de configuración garantiza la mejor experiencia del usuario final, ya que todas las configuraciones necesarias se aplicarán antes de que se instale el paquete.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de