Incorporación a Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Incorporación de dispositivos mediante cualquiera de las herramientas de administración admitidas

La herramienta de implementación que usa influye en la forma en que incorpora puntos de conexión al servicio.

Para empezar a incorporar los dispositivos:

- Vaya a Seleccionar método de implementación.

- Elija el sistema operativo para los dispositivos que desea incorporar.

- Seleccione la herramienta que tiene previsto usar.

- Siga las instrucciones para Incorporar los dispositivos.

En este vídeo se proporciona información general rápida sobre el proceso de incorporación y las distintas herramientas y métodos.

Implementación mediante un enfoque basado en anillos

Nuevas implementaciones

Un enfoque basado en anillos es un método para identificar un conjunto de puntos de conexión para incorporar y comprobar que se cumplen determinados criterios antes de continuar con la implementación del servicio en un conjunto mayor de dispositivos. Puede definir los criterios de salida para cada anillo y asegurarse de que están satisfechos antes de pasar al siguiente anillo. La adopción de una implementación basada en anillos ayuda a reducir los posibles problemas que podrían surgir al implementar el servicio.

En esta tabla se proporciona un ejemplo de los anillos de implementación que puede usar:

| Anillo de implementación | Descripción |

|---|---|

| Calcular | Anillo 1: identifique 50 dispositivos que se incorporarán al servicio para realizar pruebas. |

| Piloto | Anillo 2: identifique e incorpore los próximos 50-100 puntos de conexión en un entorno de producción. Microsoft Defender para punto de conexión admite varios puntos de conexión que puede incorporar al servicio. Para obtener más información, consulte Seleccionar método de implementación. |

| Implementación completa | Anillo 3: Implemente el servicio al resto del entorno en incrementos mayores. Para obtener más información, consulte Introducción a la implementación de Microsoft Defender para punto de conexión. |

Criterios de salida

Un conjunto de ejemplo de criterios de salida para cada anillo puede incluir:

- Los dispositivos aparecen en la lista de inventario de dispositivos

- Las alertas aparecen en el panel

- Ejecutar una prueba de detección

- Ejecución de un ataque simulado en un dispositivo

Implementaciones existentes

Puntos de conexión de Windows

En el caso de windows o servidores Windows, seleccione varias máquinas para realizar pruebas con antelación (antes del martes de revisión) mediante el programa de validación de actualizaciones de seguridad (SUVP).

Para obtener más información, consulte:

- ¿Qué es el programa de validación de actualizaciones de seguridad?

- Programa de validación de actualizaciones de software y establecimiento de Centro de protección contra malware de Microsoft - TwC Interactive Timeline Part 4

Puntos de conexión que no son de Windows

Con macOS y Linux, podría tomar un par de sistemas y ejecutarse en el canal Beta.

Nota:

Lo ideal es que al menos un administrador de seguridad y un desarrollador puedan encontrar problemas de compatibilidad, rendimiento y confiabilidad antes de que la compilación llegue al canal actual.

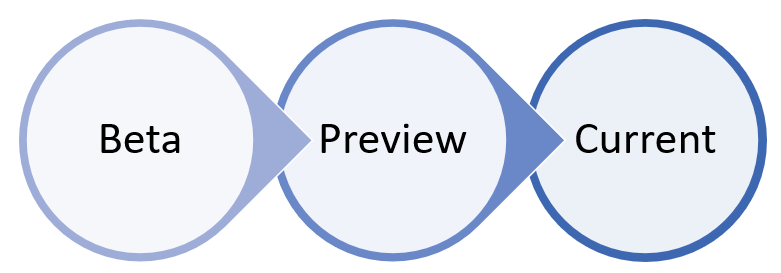

La elección del canal determina el tipo y la frecuencia de las actualizaciones que se ofrecen al dispositivo. Los dispositivos beta son los primeros en recibir actualizaciones y nuevas características, seguidos más adelante de la versión preliminar y, por último, de Actual.

Para obtener una vista previa de las nuevas características y proporcionar comentarios anticipados, se recomienda configurar algunos dispositivos de la empresa para que usen beta o versión preliminar.

Advertencia

Cambiar el canal después de la instalación inicial requiere que se vuelva a instalar el producto. Para cambiar el canal del producto: desinstale el paquete existente, vuelva a configurar el dispositivo para que use el nuevo canal y siga los pasos de este documento para instalar el paquete desde la nueva ubicación.

Implementaciones de ejemplo

Para proporcionar algunas instrucciones sobre las implementaciones, en esta sección le guiaremos a través del uso de dos herramientas de implementación para incorporar puntos de conexión.

Las herramientas de las implementaciones de ejemplo son:

Para obtener información e instrucciones adicionales, consulte el PDF o Visio para ver las distintas rutas de acceso para implementar Defender para punto de conexión.

Las implementaciones de ejemplo le guiarán en la configuración de algunas de las funcionalidades de Defender para punto de conexión, pero encontrará información más detallada sobre cómo configurar las funcionalidades de Defender para punto de conexión en el paso siguiente.

Paso siguiente

Después de incorporar los puntos de conexión, pase al paso siguiente, donde configurará las distintas funcionalidades, como la detección y respuesta de puntos de conexión, la protección de próxima generación y la reducción de la superficie expuesta a ataques.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de