Procedimiento para sincronizar objetos y credenciales en un dominio administrado de Microsoft Entra Domain Services

Los objetos y credenciales de un dominio administrado de Microsoft Entra Domain Services se pueden crear localmente en el dominio o sincronizarse desde un inquilino de Microsoft Entra. La primera vez que se implementa Domain Services, se configura una sincronización unidireccional automática y comienza a replicar los objetos de Microsoft Entra ID. Esta sincronización unidireccional continúa ejecutándose en segundo plano para mantener actualizado el dominio administrado de Domain Services con los cambios de Microsoft Entra ID. No se produce ninguna sincronización a la inversa, de Domain Services a Microsoft Entra ID.

En un entorno híbrido, los objetos y las credenciales de un dominio de AD DS local se pueden sincronizar con Microsoft Entra ID mediante Microsoft Entra Connect. Una vez que los objetos se han sincronizado correctamente con Microsoft Entra ID, la sincronización en segundo plano automática hace que esos objetos y credenciales estén disponibles para las aplicaciones que usan el dominio administrado.

En el siguiente diagrama se muestra cómo funciona la sincronización entre Domain Services, Microsoft Entra ID y un entorno de AD DS local opcional:

Sincronización de Microsoft Entra ID a Domain Services

Las cuentas de usuario, la pertenencia a grupos y los hash de credenciales se sincronizan de manera unidireccional de Microsoft Entra ID a Domain Services. Este proceso de sincronización es automático; No tiene que configurar, supervisar ni administrar este proceso de sincronización. La sincronización inicial puede tardar entre unas horas hasta un par de días, según el número de objetos del directorio de Microsoft Entra. Una vez completada la sincronización inicial, los cambios que se realizan en Microsoft Entra ID (por ejemplo, los cambios de contraseña o de atributos) se sincronizan automáticamente en Domain Services.

Cuando se crea un usuario en Microsoft Entra ID, no se sincroniza en Domain Services hasta que cambia su contraseña en Microsoft Entra ID. Este proceso de cambio de contraseña hace que los valores hash de contraseña para la autenticación Kerberos y NTLM se generen y almacenen en Microsoft Entra ID. Los hash de contraseña son necesarios para poder autenticar a un usuario en Domain Services.

El proceso de sincronización es, por diseño, unidireccional. No hay ninguna sincronización inversa de los cambios de Domain Services en Microsoft Entra ID. Un dominio administrado es, en gran medida, de solo lectura, excepto para las unidades organizativas personalizadas que se creen. No se podrán realizar cambios en los atributos de usuario, las contraseñas de usuario o las pertenencias a grupos en un dominio administrado.

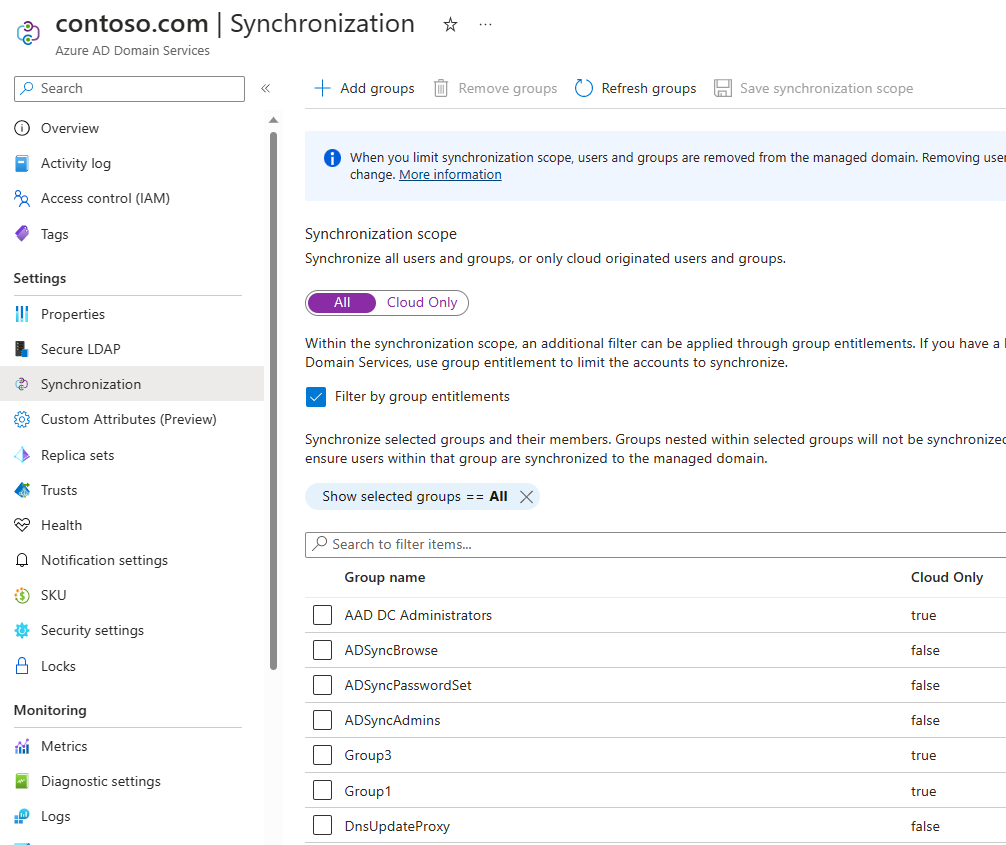

Sincronización con ámbito y filtro de grupo

Puede limitar el ámbito de sincronización a solo las cuentas de usuario que se originaron en la nube. Dentro de ese ámbito de sincronización, puede filtrar por grupos o usuarios específicos. Puede elegir entre grupos solo en la nube, grupos locales o ambos. Para obtener más información sobre cómo configurar la sincronización con ámbito, consulte Configuración de la sincronización con ámbito.

Sincronización y asignación de atributos en Domain Services

En la siguiente tabla se enumeran algunos atributos comunes y se indica cómo se sincronizan en Domain Services.

| Atributo en Domain Services | Origen | Notas |

|---|---|---|

| UPN | Atributo UPN del usuario en el inquilino de Microsoft Entra | El atributo UPN del inquilino de Microsoft Entra se sincroniza tal cual en Domain Services. La forma más fiable de iniciar sesión consiste en usar el atributo UPN. |

| SAMAccountName | Atributo mailNickname del usuario en el inquilino de Microsoft Entra o en uno generado automáticamente | El atributo SAMAccountName se obtiene del atributo mailNickname en el inquilino de Microsoft Entra. Si existen varias cuentas de usuario que tienen el mismo atributo mailNickname, SAMAccountName se genera automáticamente. Si el prefijo de UPN o el atributo mailNickname del usuario tienen más de 20 caracteres, SAMAccountName se genera automáticamente para cumplir el límite de 20 caracteres de los atributos SAMAccountName. |

| Contraseñas | Contraseña del usuario del inquilino de Microsoft Entra | Los hash de contraseñas heredados necesarios para la autenticación NTLM o Kerberos se sincronizan desde el inquilino de Microsoft Entra. Si el inquilino de Microsoft Entra está configurado para la sincronización híbrida mediante Microsoft Entra Connect, estos hash de contraseña se obtienen del entorno de AD DS local. |

| SID de los grupos y usuarios primarios | Generado automáticamente | El SID principal de las cuentas de usuario o grupo se genera automáticamente en Domain Services. Este atributo no coincide con el SID principal de los grupos o usuarios del objeto de un entorno de AD DS local. Esto se debe a que el dominio administrado tiene un espacio de nombres de SID diferente al del dominio de AD DS local. |

| Historial de SID de usuarios y grupos | SID de usuarios y grupos primarios locales | El atributo SidHistory de usuarios y grupos en Domain Services se establece para que coincida con el correspondiente SID principal de grupos o usuarios en un entorno de AD DS. Esta característica facilita la migración mediante lift-and-shift de aplicaciones del entorno local a Domain Services, ya que no es necesario volver a incluir los recursos en listas ACL. |

Sugerencia

Inicie sesión en el dominio administrado con el formato de UPN: el atributo SAMAccountName, como AADDSCONTOSO\driley, puede generarse automáticamente en algunas cuentas de usuario de un dominio administrado. Los atributos SAMAccountName de los usuarios generados automáticamente pueden ser distintos de sus prefijos de UPN, por lo que no es siempre una manera fiable de iniciar sesión.

Por ejemplo, si varios usuarios tienen el mismo atributo mailNickname o prefijos UPN excesivamente largos, el atributo SAMAccountName para estos usuarios puede generarse automáticamente. Use el formato UPN, como driley@aaddscontoso.com, para iniciar sesión de forma fiable en un dominio administrado.

Asignación de atributos para cuentas de usuario

En la tabla siguiente se muestra cómo determinados atributos de objetos de usuario en Microsoft Entra ID se sincronizan con los atributos correspondientes en Domain Services.

| Atributo de usuario en Microsoft Entra ID | Atributo de usuario en Domain Services |

|---|---|

| accountEnabled | userAccountControl (establece o borra el bit ACCOUNT_DISABLED) |

| city | l |

| companyName | companyName |

| country | co |

| department | department |

| DisplayName | DisplayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (a veces, puede generarse automáticamente) |

| manager | manager |

| mobile | mobile |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (establece o borra el bit DONT_EXPIRE_PASSWORD) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Asignación de atributos de grupos

En la siguiente tabla se muestra cómo determinados atributos de objetos de grupo en Microsoft Entra ID se sincronizan con los atributos correspondientes en Domain Services.

| Atributo de grupo en Microsoft Entra ID | Atributo de grupo en Domain Services |

|---|---|

| DisplayName | DisplayName |

| DisplayName | SAMAccountName (a veces, puede generarse automáticamente) |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Sincronización desde AD DS local a Microsoft Entra ID y Domain Services

Microsoft Entra Connect se utiliza para sincronizar cuentas de usuario, pertenencias a grupos y hash de credenciales de un entorno de AD DS local a Microsoft Entra ID. Los atributos de cuentas de usuario, como el UPN y el identificador de seguridad local (SID), se sincronizan. Para iniciar sesión con Domain Services, los hash de contraseña heredados necesarios para la autenticación NTLM y Kerberos también se sincronizan en Microsoft Entra ID.

Importante

Microsoft Entra Connect solo debe instalarse y configurarse para la sincronización con entornos de AD DS locales. No se admite la instalación de Microsoft Entra Connect en un dominio administrado para volver a sincronizar objetos con Microsoft Entra ID.

Si configura la reescritura, los cambios de Microsoft Entra ID se vuelven a sincronizar con el entorno de AD DS local. Por ejemplo, si un usuario cambia la contraseña mediante la administración de autoservicio de contraseña de Microsoft Entra, la contraseña se volverá a actualizar en el entorno de AD DS local.

Nota:

Utilice siempre la versión más reciente de Microsoft Entra Connect para asegurarse de contar con correcciones para todos los errores conocidos.

Sincronización en un entorno local de varios bosques

Muchas organizaciones tienen un entorno de AD DS local bastante complejo que incluye varios bosques. Microsoft Entra Connect admite la sincronización de usuarios, grupos y hash de credenciales de entornos de varios bosques con Microsoft Entra ID.

Microsoft Entra ID tiene un espacio de nombres mucho más sencillo y plano. Si quiere que los usuarios puedan acceder de manera confiable a las aplicaciones protegidas mediante Microsoft Entra ID, resuelva todos los conflictos de UPN que haya en las cuentas de usuario de los todos los bosques. Los dominios administrados usan una estructura plana de unidad organizativa, similar a Microsoft Entra ID. Las cuentas de usuario y los grupos se almacenan en el contenedor Usuarios de AADDC, aunque se sincronicen desde dominios o bosques locales distintos, incluso si se ha configurado una estructura jerárquica de unidad organizativa local. El dominio administrado simplifica las estructuras jerárquicas de unidades organizativas.

Como hemos mencionado antes, no hay sincronización de Domain Services a Microsoft Entra ID. Puede crear una unidad organizativa (UO) personalizada en Domain Services y, después, usuarios, grupos o cuentas de servicio en esa unidad. Ninguno de los objetos creados en las unidades organizativas personalizadas se vuelven a sincronizar con Microsoft Entra ID. Estos objetos solo están disponibles en el dominio administrado y no se pueden ver usando cmdlets de PowerShell en Microsoft Graph, Microsoft Graph API ni el Centro de administración de Microsoft Entra.

Qué no se sincroniza con Domain Services

Los siguientes objetos o atributos no se sincronizan desde un entorno de AD DS local en Microsoft Entra ID ni Domain Services:

- Atributos excluidos: gracias a Microsoft Entra Connect, puede elegir qué atributos no se sincronizarán con Microsoft Entra ID a partir de un entorno de AD DS local. Estos atributos excluidos no están disponibles en Domain Services.

- Directivas de grupo: las directivas de grupo configuradas en un entorno de AD DS local no se sincronizan en Domain Services.

- Carpeta Sysvol: el contenido de la carpeta Sysvol de un entorno de AD DS local no se sincroniza en Domain Services.

- Objetos de PC: los objetos de PC de equipos unidos a un entorno de AD DS local no se sincronizan en Domain Services. Estos equipos no tienen una relación de confianza con el dominio administrado y solo pertenecen al entorno de AD DS local. En Domain Services, solo se muestran objetos de equipos que se han unido explícitamente al dominio administrado.

- Atributos SidHistory de usuarios y grupos: los SID principales de usuario y grupo de un entorno de AD DS local se sincronizan en Domain Services. Pero los atributos SidHistory que ya existen para usuarios y grupos no se sincronizan desde el entorno de AD DS local en Domain Services.

- Estructuras de unidades organizativas (UO): las unidades organizativas definidas en un entorno de AD DS local no se sincronizan en Domain Services. Hay dos unidades organizativas integradas en Azure Domain Services, una para usuarios y otra para equipos. El dominio administrado tiene una estructura plana de unidad organizativa. Puede optar por crear una unidad organizativa personalizada en el dominio administrado.

Consideraciones de seguridad y sincronización de hash de contraseña

Cuando se habilita Domain Services, se necesitan los hash de contraseña heredados para la autenticación NTLM y Kerberos. Microsoft Entra ID no almacena contraseñas no cifradas, por lo que estos hash no se pueden generar automáticamente para las cuentas de usuario existentes. Los hash de contraseña en los formatos compatibles NTLM y Kerberos siempre se almacenarán de forma cifrada en Microsoft Entra ID.

Las claves de cifrado serán únicas para cada inquilino de Microsoft Entra. Estos hash se cifran de forma que solo Domain Services tiene acceso a las claves de descifrado. Ningún otro servicio o componente de Microsoft Entra ID tendrá acceso a ellas.

Los hash de contraseña heredados se sincronizan desde Microsoft Entra ID en los controladores de dominio de un dominio administrado. Los discos de estos controladores de dominio administrados en Domain Services se cifran en reposo. Estos hash de contraseña se almacenarán y protegerán en dichos controladores de dominio de modo similar a cómo se almacenan y protegen las contraseñas en un entorno de AD DS local.

En el caso de los entornos de Microsoft Entra solo de nube, los usuarios deben restablecer o cambiar su contraseña para que los hash de contraseña se puedan generar y almacenar en Microsoft Entra ID. En el caso de cualquier cuenta de usuario en la nube creada en Microsoft Entra ID tras habilitar Microsoft Entra Domain Services, los hash de contraseña se generarán y almacenarán en los formatos compatibles NTLM y Kerberos. Todas las cuentas de usuario en la nube deben cambiar la contraseña antes de sincronizarse en Domain Services.

En el caso de las cuentas de usuario híbridas sincronizadas desde el entorno de AD DS local mediante Microsoft Entra Connect, deberá configurar Microsoft Entra Connect para que sincronice los hash de contraseña en los formatos compatibles NTLM y Kerberos.

Pasos siguientes

Para obtener más información sobre los detalles de la sincronización de contraseña, consulte Funcionamiento de la sincronización de hash de contraseña con Microsoft Entra Connect.

Para empezar a usar Domain Services, cree un dominio administrado.