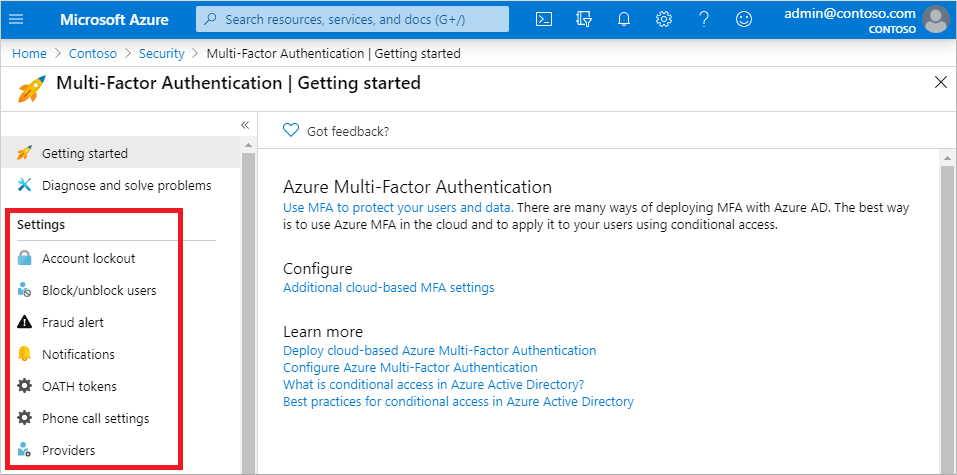

Configuración Microsoft Entra configuración de autenticación multifactor

Para personalizar la experiencia del usuario final para la autenticación multifactor (MFA) de Microsoft Entra, puede configurar opciones para opciones como umbrales de bloqueo de cuentas o alertas y notificaciones de fraude.

La siguiente configuración de MFA de Microsoft Entra está disponible:

| Característica | Descripción |

|---|---|

| Bloqueo de cuenta (solo servidor MFA) | Bloquear temporalmente las cuentas mediante MFA de Microsoft Entra si hay demasiados intentos de autenticación denegados en una fila. Esta característica solo se aplica a los usuarios que usan un servidor MFA al introducir un PIN para autenticarse. |

| Bloqueo y desbloqueo de usuarios | Impedir que los usuarios específicos puedan recibir solicitudes de MFA de Microsoft Entra. Todos los intentos de autenticación para los usuarios bloqueados se denegarán automáticamente. El usuario no tiene problemas con MFA durante 90 días desde el momento en que se bloquea |

| Alerta de fraude | Defina configuraciones que permitan a los usuarios notificar solicitudes de comprobación fraudulentas. |

| Notificar actividad sospechosa | Defina configuraciones que permitan a los usuarios notificar solicitudes de comprobación fraudulentas. |

| Notificaciones | Permite notificaciones de eventos desde el Servidor MFA. |

| Tokens OATH | Se usa en entornos de MFA de Microsoft Entra basados en la nube para administrar tokens OATH para los usuarios. |

| Configuración de las llamadas telefónicas | Configure valores relacionados con llamadas de teléfono y saludos para entornos locales y en la nube. |

| Proveedores | Se mostrarán los proveedores de autenticación existentes que pueden haberse asociado con su cuenta. La adición de nuevos proveedores estará deshabilitada a partir del 1 de septiembre de 2018. |

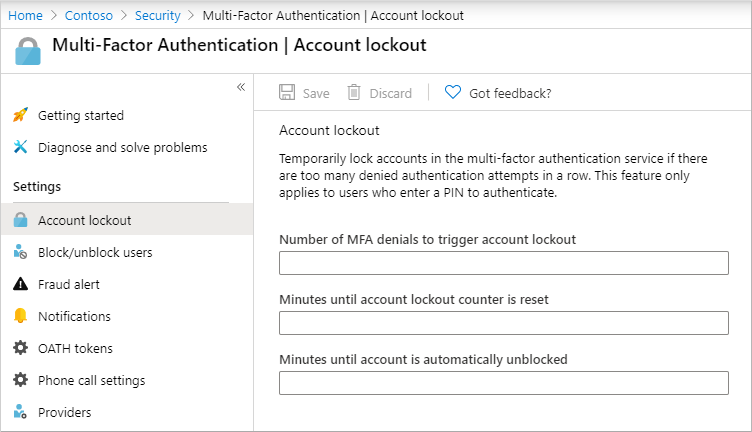

Bloqueo de cuenta (solo servidor MFA)

Nota:

El bloqueo de cuenta solo afecta a los usuarios que inician sesión mediante el servidor MFA local.

Para evitar intentos repetidos de MFA como parte de un ataque, la configuración de bloqueo de cuenta le permite especificar el número de intentos erróneos que se permiten antes de que la cuenta quede bloqueada durante un período de tiempo. La configuración de bloqueo de la cuenta solo se aplica cuando se especifica un código PIN para el aviso de MFA usando un servidor MFA local.

Las siguientes configuraciones están disponibles:

- Número de denegaciones de MFA para desencadenar el bloqueo de cuenta

- Minutos hasta que se restablezca el contador de bloqueos de cuenta

- Minutos hasta que la cuenta se desbloquee automáticamente

Para configurar las opciones de bloqueo de cuenta, complete los siguientes pasos:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Vaya a Protección>Autenticación multifactor>Bloqueo de cuenta. Es posible que tenga que hacer clic en Mostrar más para ver Autenticación multifactor.

Escriba los valores necesarios para el entorno y seleccione Guardar.

Bloqueo y desbloqueo de usuarios

Si el dispositivo de un usuario se ha perdido o ha sido robado, puede bloquear los intentos de MFA de Microsoft Entra de la cuenta asociada. Todos los intentos de MFA de Microsoft Entra para los usuarios bloqueados se denegarán automáticamente. El usuario no tiene problemas con MFA durante 90 días desde el momento en que se bloquea.

Bloquear a un usuario

Para bloquear a un usuario, complete los siguientes pasos.

- Vaya a Protección>Autenticación multifactor>Boquear o desbloquear usuarios.

- Seleccione Agregar para bloquear a un usuario.

- Escriba el nombre de usuario del usuario bloqueado en el formato

username@domain.comy, a continuación, proporcione un comentario en el cuadro Motivo. - Seleccione Aceptar para bloquear al usuario.

Desbloquear un usuario

Para desbloquear a un usuario, complete los siguientes pasos:

- Vaya a Protección>Autenticación multifactor>Boquear o desbloquear usuarios.

- En la columna Acción situada junto al usuario, seleccione Desbloquear.

- Escriba un comentario en el campo Motivo para desbloquear.

- Seleccione Aceptar para desbloquear al usuario.

Alerta de fraude

La característica de alerta de fraude permite a los usuarios informar sobre intentos fraudulentos de acceso a sus recursos. Cuando se recibe un mensaje de MFA desconocido y sospechoso, los usuarios pueden informar del intento de fraude mediante la aplicación Microsoft Authenticator o a través de su teléfono.

Microsoft recomienda usar el informe de actividades sospechosas en lugar de alerta de fraude debido a su integración con Identity Protection para la corrección controlada por riesgos, mejores funcionalidades de informes y la administración con privilegios mínimos.

Están disponibles las siguientes opciones de configuración de alertas de fraude:

Bloquear automáticamente a los usuarios que notifican fraudes. Si un usuario informa un fraude, los intentos de Azure AD Multifactor Authentication de la cuenta de usuario se bloquean durante 90 días o hasta que un administrador desbloquee esa cuenta. Un administrador puede revisar los inicios de sesión usando el informe de inicio de sesión y puede tomar las medidas adecuadas para prevenir el fraude en el futuro. El administrador puede, a continuación, desbloquear la cuenta de usuario.

Código para notificar fraudes durante el saludo inicial. Cuando los usuarios reciben una llamada telefónica para realizar la autenticación multifactor, normalmente presionan # para confirmar la información de inicio de sesión. Si desea notificar un fraude, el usuario introduce un código antes de presionar #. De manera predeterminada, dicho código es 0, pero se puede personalizar. Si el bloqueo automático está habilitado, después de que el usuario presione 0# para notificar el fraude, debe presionar 1 para confirmar el bloqueo de la cuenta.

Nota:

El saludo predeterminado de Microsoft solicita a los usuarios que presionen 0# para enviar una alerta de fraude. Si quiere usar un código distinto a 0, grabe y cargue su propio saludo personalizado con las instrucciones adecuadas para sus usuarios.

Para habilitar y configurar las alertas de fraude, complete los pasos siguientes:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Protección>Autenticación multifactor>Alerta de fraude.

- Establezca Permitir a los usuarios enviar alertas de fraude a Activado.

- Configure las opciones Bloquear automáticamente a los usuarios que notifican fraudes o Código para notificar fraudes durante el saludo inicial según sea necesario.

- Seleccione Guardar.

Notificar actividad sospechosa

Ya está disponible Notificar actividad sospechosa, la característica actualizada Alerta de fraude de MFA. Cuando se recibe una solicitud de MFA desconocida y sospechosa, los usuarios pueden denunciar el intento de fraude mediante Microsoft Authenticator o el teléfono. Estas alertas están integradas en Identity Protection para una cobertura y funcionalidad más completas.

Los usuarios que denuncien como sospechosa una solicitud de MFA se establecen en Usuario con alto riesgo. Los administradores pueden usar directivas basadas en riesgos para limitar el acceso a estos usuarios o habilitar el autoservicio de restablecimiento de contraseña (SSPR) para que los usuarios corrijan los problemas por sí solos. Si anteriormente usó la característica de bloqueo automático Alerta de fraude y no tiene una licencia de Microsoft Entra ID P2 para las directivas basadas en riesgos, puede usar eventos de detección de riesgos para detectar y deshabilitar usuarios afectados y evitar automáticamente que inicien una sesión. Para obtener más información sobre el uso de directivas basadas en riesgos, consulte Directivas de acceso basadas en riesgos.

Para habilitar Notificar actividad sospechosa desde la configuración de Métodos de autenticación:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Protección>Métodos de autenticación>Configuración.

- Establezca Notificar actividad sospechosa en Habilitado. La característica permanece deshabilitada si elige Administrado por Microsoft. Para más información sobre los valores administrados de Microsoft, consulte Protección de métodos de autenticación en Microsoft Entra ID.

- Seleccione Todos los usuarios o un grupo específico.

- Si también carga saludos personalizados para el inquilino, seleccione un Código de informe. El código de informe es el número que los usuarios escriben en su teléfono para notificar actividades sospechosas. El código de informe solo es aplicable si un Administrador de directivas de autenticación también carga saludos personalizados. De lo contrario, el código predeterminado es 0, independientemente de cualquier valor especificado en la directiva.

- Haga clic en Save(Guardar).

Nota:

Si habilita La actividad sospechosa de informe y especifica un valor de informe de voz personalizado mientras el inquilino todavía tiene habilitada la alerta de fraude en paralelo con un número de informe de voz personalizado configurado, se usará el valor de Notificar actividad sospechosa en lugar de alerta de fraude.

Visualización de eventos de actividad sospechosa

Cuando un usuario denuncia como sospechosa una solicitud de MFA, el evento aparece en el informe Inicios de sesión (como un inicio de sesión rechazado por el usuario), en los registros de auditoría y en el informe Detecciones de riesgos.

Para ver el informe de detecciones de riesgos, seleccione Protección>Protección de identidad>Detección de riesgo. El evento de riesgo forma parte del informe Detecciones de riesgos estándar y aparecerá como Tipo de detección: El usuario notificó una actividad sospechosa; Nivel de riesgo: Alto; y Origen: Notificado por el usuario final.

Para ver los informes de fraude en el informe de inicios de sesión, seleccione Identidad>Supervisión y estado>Registros de inicios de sesión>Detalles de autenticación. El informe de fraude forma parte del informe Inicios de sesión de Microsoft Entra estándar y aparece en Detalle del resultado como la denegación de MFA y el código de fraude especificado.

Para ver los informes de fraude en los registros de auditoría, seleccione Identidad>Supervisión y estado>Registros de auditoría. El informe de fraude aparece en tipo de actividad Fraude informado: el usuario está bloqueado para MFA o Fraude notificado: no se toman medidas en función de la configuración de nivel de inquilino para el informe de fraude.

Nota:

Un usuario no se notifica como de alto riesgo si realiza la autenticación sin contraseña.

Administración de eventos de actividad sospechosa

Una vez que un usuario ha denunciado una solicitud como sospechosa, el riesgo debe investigarse y corregirse con Identity Protection.

Notificación de alertas de fraude y actividad sospechosa

Notificar actividad sospechosa y la implementación heredada de Alerta de fraude pueden funcionar en paralelo. Puede mantener la funcionalidad de Alerta de fraude en todo el inquilino mientras empieza a usar Notificar actividad sospechosa con un grupo de pruebas a tales efectos.

Si Alerta de fraude está habilitada con Bloqueo automático, y Notificar actividad sospechosa está habilitado, el usuario se agregará a la lista de bloqueados y se establecerá como de alto riesgo y en el ámbito de cualquier otra directiva configurada. Se deberá quitar estos usuarios de la lista de bloqueados y se deberá corregir su riesgo para permitirles iniciar sesión con MFA.

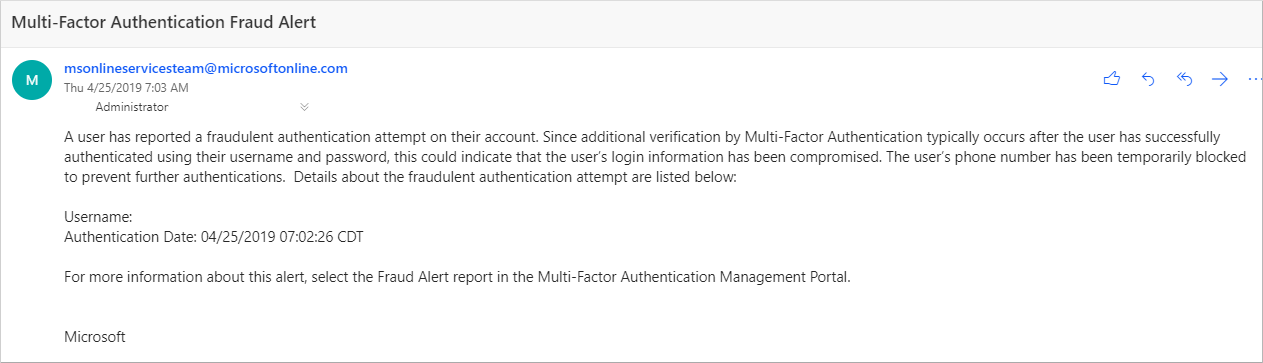

Notificaciones

Puede configurar Microsoft Entra ID para enviar notificaciones por correo electrónico cuando los usuarios informen de alertas de fraude. Normalmente, estas notificaciones se envían a los administradores de identidad, ya que es probable que las credenciales de la cuenta del usuario estén en peligro. En el ejemplo siguiente se muestra el aspecto de un correo electrónico de notificación de alerta de fraude:

Para configurar notificaciones de alertas de fraude:

- Vaya a Protección>Autenticación multifactor>Notificaciones.

- Escriba la dirección de correo electrónico a la que enviar la notificación.

- Para quitar una dirección de correo electrónico existente, seleccione la opción ... situada junto a la dirección de correo electrónico y, a continuación, seleccione Eliminar.

- Seleccione Guardar.

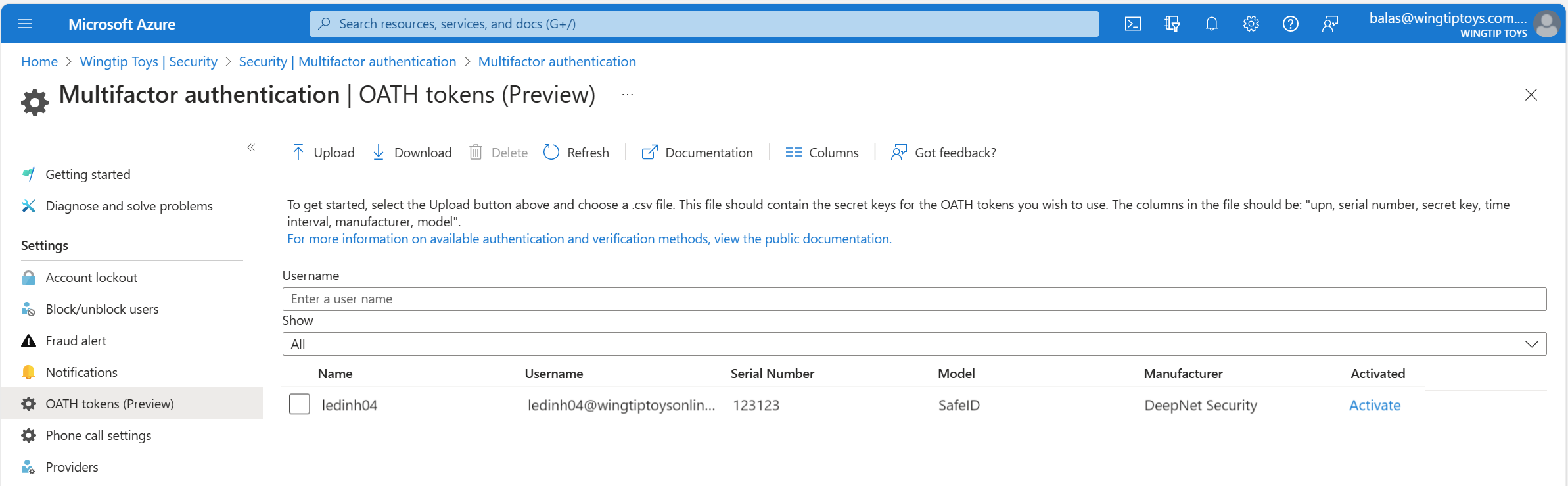

Tokens OATH

Microsoft Entra ID admite el uso de tokens OATH TOTP SHA-1 que actualizan los códigos cada 30 o 60 segundos. Puede adquirir estos tokens a través del proveedor de su elección.

Los tokens de hardware TOTP de OATH suelen incluir una clave secreta, o valor de inicialización, programada previamente en el token. Necesita introducir esas claves en Microsoft Entra ID tal como se describe en los pasos siguientes. Las claves secretas se limitan a 128 caracteres lo que puede no ser compatible con todos los tokens. La clave secreta solo puede contener los caracteres a-z o A-Z y los dígitos 1-7. Debe estar codificada en Base32.

Los tokens de hardware OATH TOTP programables que pueden volver a sembrarse también pueden configurarse con Microsoft Entra ID en el flujo de configuración de tokens de software.

Los tokens de hardware OATH se admiten como parte de una versión preliminar pública. Para más información sobre las versiones preliminares, consulte Términos de uso complementarios de las versiones preliminares de Microsoft Azure.

Después de adquirir tokens, debe cargarlos en un formato de archivo de valores separados por comas (CSV). Incluya el UPN, el número de serie, la clave secreta, el intervalo de tiempo, el fabricante y el modelo, tal como se muestra en este ejemplo:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Nota

Asegúrese de incluir la fila de encabezado en el archivo CSV.

Inicie sesión en el Centro de administración Microsoft Entra como administrador global, vaya a Protección>Autenticación multifactor>tokens OATH y cargue el archivo CSV.

En función del tamaño del archivo CSV, puede tardar unos minutos en procesarse. Seleccione Actualizar para obtener el estado. Si hay algún error en el archivo, puede descargar un archivo CSV que enumere los errores. Los nombres de campo del archivo CSV descargado son diferentes de los de la versión cargada.

Una vez solucionados los errores, para activar cada clave, el administrador puede seleccionar Activar en el token y escribir el valor de OTP que se muestra en el token.

Los usuarios pueden tener una combinación de hasta cinco tokens de hardware OATH o aplicaciones de autenticación, como la aplicación Microsoft Authenticator, que está configurada para utilizarse en cualquier momento.

Importante

Asegúrese de asignar solo cada token a un solo usuario. En el futuro, la compatibilidad con la asignación de un único token a varios usuarios se detendrá para evitar un riesgo de seguridad.

Configuración de la llamada telefónica

Si los usuarios reciben llamadas telefónicas de solicitudes de MFA, puede configurar su experiencia, como el identificador del autor de la llamada o el saludo de voz que escuchan.

En Estados Unidos, si no ha configurado el identificador del autor de la llamada de MFA, las llamadas de voz de Microsoft proceden de los números siguientes. Los usuarios con filtros de llamadas no deseadas deben excluir estos números.

Número predeterminado: +1 (855) 330-8653

En la tabla siguiente, se muestran más números para distintos países o regiones.

| País o región | Números |

|---|---|

| Austria | +43 6703062076 |

| Bangladés | +880 9604606026 |

| Croacia | +385 15507766 |

| Ecuador | +593 964256042 |

| Estonia | +372 6712726 |

| Francia | +33 744081468 |

| Ghana | +233 308250245 |

| Grecia | +30 2119902739 |

| Guatemala | +502 23055056 |

| RAE de Hong Kong | +852 25716964 |

| India | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordan | +962 797639442 |

| Kenia | +254 709605276 |

| Países Bajos | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistán | +92 4232618686 |

| Polonia | +48 699740036 |

| Arabia Saudí | +966 115122726 |

| Sudáfrica | +27 872405062 |

| España | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Suecia | +46 701924176 |

| Taiwán | +886 277515260 |

| Turquía | +90 8505404893 |

| Ucrania | +380 443332393 |

| Emiratos Árabes Unidos | +971 44015046 |

| Vietnam | +84 2039990161 |

Nota:

A veces, cuando las llamadas de autenticación multifactor de Microsoft Entra se realizan mediante la red telefónica pública, se enrutan a través de un operador que no admite el id. del autor de la llamada. Por este motivo, el id. del autor de la llamada no se garantiza, aunque la autenticación multifactor de Microsoft Entra lo envíe siempre. Esto se aplica a las llamadas de teléfono y a los mensajes de texto que haya proporcionado autenticación multifactor de Microsoft Entra. Si tiene que validar que un mensaje de texto procede de autenticación multifactor de Microsoft Entra, vea ¿Qué códigos cortos se usan para enviar mensajes?.

Para configurar su propio número de identificador del autor de la llamada, complete los pasos siguientes:

- Vaya a Protección>Autenticación multifactor>Configuración de la llamada telefónica.

- Establezca el Número de id. del autor de llamada de MFA en el número que quiera que los usuarios vean en sus teléfonos. Solo se permiten números de Estados Unidos.

- Seleccione Guardar.

Nota:

A veces, cuando las llamadas de autenticación multifactor de Microsoft Entra se realizan mediante la red telefónica pública, se enrutan a través de un operador que no admite el id. del autor de la llamada. Por este motivo, el id. del autor de la llamada no se garantiza, aunque la autenticación multifactor de Microsoft Entra lo envíe siempre. Esto se aplica a las llamadas de teléfono y a los mensajes de texto que haya proporcionado autenticación multifactor de Microsoft Entra. Si tiene que validar que un mensaje de texto procede de autenticación multifactor de Microsoft Entra, vea ¿Qué códigos cortos se usan para enviar mensajes?.

Mensajes de voz personalizados

Puede usar sus propias grabaciones o saludos para la autenticación multifactor de Microsoft Entra. Se pueden usar estos mensajes además de las grabaciones de Microsoft predeterminadas o para reemplazarlas.

Antes de comenzar, tenga en cuenta las restricciones siguientes:

- Los formatos de archivo compatibles son .wav y. mp3.

- El límite de tamaño de archivo es de 1 MB.

- Los mensajes de autenticación deben durar menos de 20 segundos. Los mensajes que duren más de 20 segundos pueden hacer que la verificación cause error. Si el usuario no responde antes de que finalice el mensaje se agota el tiempo de espera de la verificación.

Comportamiento de idioma de mensaje personalizado

Cuando se reproduce un mensaje de voz personalizado para el usuario, el idioma del mensaje depende de los siguientes factores:

- Idioma del usuario.

- El idioma detectado en el explorador del usuario.

- Otros escenarios de autenticación pueden comportarse de manera diferente.

- El idioma de otros mensajes personalizados disponibles.

- El idioma lo elige el administrador, cuando se agrega un mensaje personalizado.

Por ejemplo, si solo hay un mensaje personalizado y está en alemán:

- Un usuario que se autentique en alemán oirá el mensaje personalizado en ese idioma.

- Un usuario que se autentique en inglés oirá el mensaje personalizado en ese idioma.

Valores predeterminados de los mensajes de voz personalizados

Puede usar los siguientes scripts de ejemplo para crear sus propios mensajes personalizados. Estas frases son las predeterminadas si no configura sus propios mensajes personalizados.

| Nombre del mensaje | Script |

|---|---|

| Autenticación correcta | Su inicio de sesión se comprobó correctamente. Adiós. |

| Solicitud de extensión | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla de la almohadilla para continuar. |

| Confirmación de fraude | Se ha enviado una alerta de fraude. Para desbloquear su cuenta, póngase en contacto con el departamento de soporte técnico de TI de su empresa. |

| Saludo de fraude (estándar) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla almohadilla (#) para finalizar la comprobación. Si no inició esta comprobación, es posible que otra persona esté intentando acceder a su cuenta. Presione cero para enviar una alerta de fraude. Se enviará una notificación al equipo de TI de su empresa y se bloqueará cualquier otro intento de comprobación. |

| Fraude notificado | Se ha enviado una alerta de fraude. Para desbloquear su cuenta, póngase en contacto con el departamento de soporte técnico de TI de su empresa. |

| Activación | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla almohadilla (#) para finalizar la comprobación. |

| Reintento tras denegación de autenticación | Comprobación denegada. |

| Reintento (estándar) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla almohadilla (#) para finalizar la comprobación. |

| Saludo (estándar) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla almohadilla (#) para finalizar la comprobación. |

| Saludo (PIN) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Escriba el PIN seguido de la tecla almohadilla para finalizar la comprobación. |

| Saludo de fraude (PIN) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Escriba el PIN seguido de la tecla almohadilla para finalizar la comprobación. Si no inició esta comprobación, es posible que otra persona esté intentando acceder a su cuenta. Presione cero para enviar una alerta de fraude. Se enviará una notificación al equipo de TI de su empresa y se bloqueará cualquier otro intento de comprobación. |

| Reintento (PIN) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Escriba el PIN seguido de la tecla almohadilla para finalizar la comprobación. |

| Solicitud de extensión tras dígitos | Si ya se encuentra conectado a esta extensión, presione la tecla almohadilla para continuar. |

| Autenticación denegada | Lo sentimos, no puede iniciar sesión en este momento. Inténtelo de nuevo más tarde. |

| Saludo de activación (estándar) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla almohadilla (#) para finalizar la comprobación. |

| Reintento de activación (estándar) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Presione la tecla almohadilla (#) para finalizar la comprobación. |

| Saludo de activación (PIN) | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Escriba el PIN seguido de la tecla almohadilla para finalizar la comprobación. |

| Solicitud de extensión antes de dígitos | Gracias por usar el sistema de comprobación de inicio de sesión de Microsoft. Transfiera esta llamada a la extensión <extensión>. |

Configuración de un mensaje personalizado

Para usar sus propios mensajes personalizados, complete los pasos siguientes:

- Vaya a Protección>Autenticación multifactor>Configuración de la llamada telefónica.

- Seleccione Agregar saludo.

- Elija un tipo de saludo en Tipo, como Saludo (Estándar) o Autenticación correcta.

- Seleccione el idioma. Consulte la sección anterior sobre el comportamiento del lenguaje de mensajes personalizados.

- Busque y seleccione un archivo de sonido .mp3 o .wav para cargarlo.

- Seleccione Agregar y, después, Guardar.

Configuración del servicio MFA

La configuración contraseñas de aplicación, la IP de confianza, las opciones de verificación y la opción recordar la autenticación multifactor en dispositivos de confianza están disponibles en la configuración del servicio. Este es un portal heredado.

Puede acceder a la configuración del servicio desde el centro de administración de Microsoft Entra accediendo a Protección>Autenticación multifactor>Primeros pasos>Configurar>Ajustes adicionales de MFA basados en la nube. Se abre una ventana o pestaña con opciones adicionales de configuración del servicio.

IP de confianza

Las condiciones de ubicación son la manera recomendada de configurar MFA con acceso condicional debido a la compatibilidad con IPv6 y otras mejoras. Para obtener más información sobre las condiciones de ubicación, vea Uso de la condición de ubicación en una directiva de acceso condicional. Para conocer los pasos para definir ubicaciones y crear una directiva de acceso condicional, vea Acceso condicional: Bloquear el acceso por ubicación.

La característica IP de confianza de la autenticación multifactor de Microsoft Entra también omite las solicitudes de MFA a los usuarios que inician sesión desde un intervalo de direcciones IP definido. Puede establecer intervalos de IP de confianza en los entornos locales. Cuando los usuarios se encuentran en una de estas ubicaciones, no hay ningún mensaje de autenticación multifactor de Microsoft Entra. La característica IP de confianza requiere Microsoft Entra edición id. P1.

Nota:

Las direcciones IP de confianza pueden incluir intervalos de direcciones IP privadas solo cuando se usa un servidor MFA. En el caso de la instancia de la autenticación multifactor de Microsoft Entra basada en la nube, solo puede usar intervalos de direcciones IP públicas.

Los intervalos IPv6 se admiten en ubicaciones con nombre.

Si su organización implementa la extensión NPS para proporcionar MFA en aplicaciones locales, tenga en cuenta que la dirección IP de origen siempre parecerá ser el servidor NPS a través del que fluye el intento de autenticación.

| Tipo de inquilino de Microsoft Entra | Opciones de características de direcciones IP de confianza |

|---|---|

| Administrado | Intervalos específicos de direcciones IP: los administradores pueden especificar un intervalo de direcciones IP que puede omitir la autenticación multifactor para los usuarios que inician sesión desde la intranet de la empresa. Se puede configurar un máximo de cincuenta intervalos de direcciones IP de confianza. |

| Federado | Todos los usuarios federados: todos los usuarios federados que inician sesión desde la organización pueden omitir el proceso de autenticación multifactor. Los usuarios pueden omitir la verificación mediante el uso de una notificación que emiten los servicios de federación de Active Directory (AD FS). Intervalos específicos de direcciones IP: los administradores pueden especificar un intervalo de direcciones IP que puede omitir la autenticación multifactor para los usuarios que inician sesión desde la intranet de la empresa. |

La omisión de las direcciones IP de confianza solo funciona desde la intranet de la empresa. Si selecciona la opción Todos los usuarios federados y un usuario inicia sesión desde fuera de la intranet de la empresa, el usuario tendrá que autenticarse mediante la autenticación multifactor. El proceso es el mismo, incluso si el usuario presenta una notificación de AD FS.

Nota:

Si tanto la MFA por usuario como las directivas de acceso condicional están configuradas en el inquilino, debe agregar direcciones IP de confianza a la directiva de acceso condicional y actualizar la configuración del servicio MFA.

Experiencia del usuario dentro de la red corporativa

Cuando se deshabilita la característica de direcciones IP de confianza, la autenticación multifactor es necesaria para los flujos del explorador. Se necesitan contraseñas de aplicación para las anteriores aplicaciones de cliente enriquecidas.

Cuando se usan direcciones IP de confianza, no se requiere la autenticación multifactor para los flujos del explorador. Las contraseñas de aplicación no son obligatorias para las anteriores aplicaciones de cliente enriquecidas, siempre que el usuario no haya creado una contraseña de aplicación. Después de que la contraseña de aplicación esté en uso, recuerde que esa contraseña sigue siendo necesaria.

Experiencia del usuario fuera de la red corporativa

Independientemente de si se han definido direcciones IP de confianza, la autenticación multifactor es necesaria para los flujos del explorador. Se necesitan contraseñas de aplicación para las anteriores aplicaciones de cliente enriquecidas.

Habilitación de las ubicaciones con nombre mediante el acceso condicional

Puede usar las reglas de acceso condicional para definir ubicaciones con nombre mediante los pasos siguientes:

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección> Acceso condicional> Ubicaciones designadas.

- Seleccione Nueva ubicación.

- Escriba un nombre para la ubicación.

- Seleccione Marcar como ubicación de confianza.

- Escriba el intervalo de direcciones IP en la notación CIDR del entorno. Por ejemplo, 40.77.182.32/27.

- Seleccione Crear.

Habilite la característica de direcciones IP de confianza mediante el acceso condicional.

Para habilitar direcciones IP de confianza mediante directivas de acceso condicional, realice los pasos siguientes:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

Vaya a Protección> Acceso condicional> Ubicaciones designadas.

Seleccione Configurar direcciones IP de confianza de autenticación multifactor.

En la página Configuración del servicio, en IP de confianza, elija una de estas opciones:

Para solicitudes de usuarios federados cuyo origen esté en mi intranet: para elegir esta opción, active la casilla. Todos los usuarios federados que inicien sesión desde la red corporativa omitirán la autenticación multifactor mediante una notificación que haya emitido AD FS. Asegúrese de que AD FS tiene una regla para agregar la notificación de intranet al tráfico adecuado. Si la regla no existe, cree la siguiente regla en AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Nota:

La opción Omitir la autenticación multifactor para las solicitudes de usuarios federados en mi intranet afectará a la evaluación del acceso condicional para las ubicaciones. Cualquier solicitud con el insidecorporatenetwork notificación se trataría como procedente de una ubicación de confianza si se selecciona esa opción.

Para solicitudes de un intervalo específico de IP públicas: para elegir esta opción, escriba las direcciones IP en el cuadro de texto mediante la notación CIDR.

- Para las direcciones IP que se encuentran en el intervalo xxx.xxx.xxx.1 mediante xxx.xxx.xxx.254, use una notación comoxxx.xxx.xxx.0/24.

- Para una única dirección IP, use una notación como xxx.xxx.xxx.xxx/32.

- Especifique un máximo de 50 intervalos de direcciones IP. Los usuarios que inician sesión desde estas direcciones IP omiten la autenticación multifactor.

Seleccione Guardar.

Habilite la característica de direcciones IP de confianza mediante la configuración del servicio.

Si no quiere usar directivas de acceso condicional para habilitar direcciones IP de confianza, puede definir la configuración del servicio de autenticación multifactor de Microsoft Entra mediante los pasos siguientes:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Navegue a Protección>Autenticación multifactor>configuración de MFA basada en la nube adicional.

En la página Configuración del servicio, en IP de confianza, seleccione una de las opciones siguientes (o ambas):

Para solicitudes de usuarios federados en mi intranet: para elegir esta opción, active la casilla. Todos los usuarios federados que inicien sesión desde la red corporativa omitirán la autenticación multifactor mediante una notificación que haya emitido AD FS. Asegúrese de que AD FS tiene una regla para agregar la notificación de intranet al tráfico adecuado. Si la regla no existe, cree la siguiente regla en AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Para solicitudes de un intervalo específico de subredes de direcciones IP: para elegir esta opción, escriba las direcciones IP en el cuadro de texto mediante la notación CIDR.

- Para las direcciones IP que se encuentran en el intervalo xxx.xxx.xxx.1 mediante xxx.xxx.xxx.254, use una notación comoxxx.xxx.xxx.0/24.

- Para una única dirección IP, use una notación como xxx.xxx.xxx.xxx/32.

- Especifique un máximo de 50 intervalos de direcciones IP. Los usuarios que inician sesión desde estas direcciones IP omiten la autenticación multifactor.

Seleccione Guardar.

Métodos de comprobación

Puede elegir los métodos de verificación que estén disponibles para los usuarios en el portal de configuración del servicio. Cuando los usuarios inscriben sus cuentas en la autenticación multifactor de Microsoft Entra, eligen su método de verificación preferido entre las opciones que ha habilitado. Las instrucciones para el proceso de inscripción de los usuarios se proporcionan en Configuración de mi cuenta para la autenticación multifactor.

Están disponibles los siguientes métodos de verificación:

| Método | Descripción |

|---|---|

| Llamada al teléfono | Hace una llamada de voz automática. El usuario responde a la llamada y pulsa la tecla # del teléfono para autenticarse. El número de teléfono no se sincroniza con la instancia local de Active Directory. |

| Mensaje de texto al teléfono | Envía un mensaje de texto que contiene un código de verificación. Se pide al usuario que escriba el código de verificación en la interfaz de inicio de sesión. Este proceso se llama "SMS unidireccional". SMS bidireccional significa que el usuario debe devolver un mensaje de texto con un código determinado. SMS bidireccional se encuentra en desuso y no se admitirá después del 14 de noviembre de 2018. Los administradores deben habilitar otro método para los usuarios que antes usaban SMS bidireccional. |

| Notificación a través de aplicación móvil | Envía una notificación push al teléfono o dispositivo registrado del usuario. El usuario ve la notificación y selecciona Comprobar para completar la comprobación. La aplicación Microsoft Authenticator está disponible para Windows Phone, Android e IOS. |

| Código de verificación de aplicación móvil o token de hardware | La aplicación Microsoft Authenticator genera un nuevo código de verificación de OATH cada 30 segundos. El usuario escribe el código de verificación en la interfaz de inicio de sesión. La aplicación Microsoft Authenticator está disponible para Windows Phone, Android e IOS. |

Para más información, consulte ¿Qué métodos de autenticación y verificación hay disponibles en Microsoft Entra ID?

Habilitar y deshabilitar los métodos de verificación

Para habilitar o deshabilitar los métodos de verificación, complete los pasos siguientes:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Identidad>Usuarios.

- Seleccione MFA por usuario.

- En la opción Autenticación multifactor que está en la parte superior de la página, seleccione Configuración del servicio.

- En la página de Configuración del servicio, en Opciones de verificación, active o desactive las casillas adecuadas.

- Seleccione Guardar.

Recordar autenticación multifactor

La característica Recordar la autenticación multifactor permite a los usuarios omitir las verificaciones posteriores durante un número especificado de días, una vez hayan iniciado sesión correctamente en un dispositivo mediante MFA. Para mejorar la facilidad de uso y minimizar el número de veces que un usuario tiene que realizar MFA en un dispositivo, seleccione una duración de 90 días o más.

Importante

Si una cuenta o un dispositivo corren peligro, el hecho de recordar MFA para los dispositivos de confianza puede afectar a la seguridad. Si una cuenta corporativa se pone en peligro o un dispositivo de confianza es objeto de pérdida o robo, debe revocar las sesiones de MFA.

La acción de revocación revoca el estado de confianza de todos los dispositivos y el usuario debe volver a realizar la autenticación multifactor. También puede pedir a los usuarios que restauren el estado de MFA original en sus propios dispositivos, tal y como se indica en Administración de la configuración de la autenticación multifactor.

Cómo funciona la característica

La característica Recordar autenticación multifactor establece una cookie persistente en el explorador cuando un usuario selecciona la opción No preguntar de nuevo durante X días en el momento del inicio de sesión. No se volverá a pedir al usuario que use MFA desde ese explorador hasta que la cookie expire. Si el usuario abre un explorador diferente en el mismo dispositivo o borra sus cookies, se le pedirá de nuevo la verificación.

La opción No preguntar de nuevo durante X días no está disponible en las aplicaciones sin explorador, independientemente de si la aplicación admite la autenticación moderna. Estas aplicaciones usan tokens de actualización que proporcionan nuevos tokens de acceso cada hora. Cuando se valida un token de actualización, Microsoft Entra ID comprueba que la última autenticación multifactor estaba dentro del número de días especificado.

La característica reduce el número de autenticaciones en las aplicaciones web, que normalmente se solicitan siempre. La característica puede aumentar el número de autenticaciones para los clientes de autenticación moderna, que normalmente se solicita cada 180 días, si se configura una duración inferior. También se puede aumentar el número de autenticaciones cuando se combina con las directivas de acceso condicional.

Importante

La característica Recordar la autenticación multifactor no es compatible con la característica Mantener la sesión iniciada de AD FS cuando los usuarios realizan la autenticación multifactor para AD FS mediante el Servidor MFA o una solución de terceros para la autenticación multifactor.

Si los usuarios seleccionan Mantener la sesión iniciada en AD FS y también marcan su dispositivo como de confianza para MFA, no se comprobará el usuario automáticamente después de que expire el número de días de la característica Recordar la autenticación multifactor. Microsoft Entra ID solicita una nueva autenticación multifactor, pero AD FS devuelve un token con la fecha y la notificación originales de MFA en lugar de volver a realizar la autenticación multifactor. Esta reacción crea un bucle de comprobación entre Microsoft Entra ID y AD FS.

La característica Recordar la autenticación multifactor no es compatible con los usuarios de B2B y no será visible para ellos cuando inicien sesión en los inquilinos invitados.

La función recordar la autenticación multifactor no es compatible con el control de acceso condicional de frecuencia de inicio de sesión. Para más información, vea Configuración de la administración de las sesiones de autenticación con el acceso condicional.

Habilitar Recordar autenticación multifactor

Para habilitar y configurar la opción para que los usuarios recuerden su estado de MFA y omitan las solicitudes, complete los pasos siguientes:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Identidad>Usuarios.

- Seleccione MFA por usuario.

- En la opción Autenticación multifactor que está en la parte superior de la página, seleccione Configuración del servicio.

- En la página Configuración del servicio, en Recordar la autenticación multifactor, seleccione la opción Permitir que los usuarios recuerden la autenticación multifactor en dispositivos de confianza.

- Establezca el número de días para permitir que los dispositivos de confianza omitan las autenticaciones multifactor. Para que la experiencia del usuario sea óptima, amplíe la duración a 90 o más días.

- Seleccione Guardar.

Marca de un dispositivo como de confianza

Después de habilitar la característica Recordar autenticación multifactor, al iniciar sesión los usuarios pueden marcar un dispositivo como de confianza si seleccionan No volver a preguntar.

Pasos siguientes

Para obtener más información, consulte ¿Qué métodos de autenticación y comprobación están disponibles en Microsoft Entra ID?