Tutorial: Eventos de inicio de sesión de usuario seguros con la autenticación multifactor de Microsoft Entra

La autenticación multifactor es un proceso por el que, durante un evento de inicio de sesión, se solicitan a un usuario otras formas de identificación. Por ejemplo, se le puede pedir que introduzca un código en el teléfono móvil o el escaneado de la huella digital. Al exigir una segunda forma de autenticación, aumenta la seguridad, porque este factor adicional no es fácil de obtener o duplicar para un atacante.

Las directivas de acceso condicional y autenticación multifactor de Microsoft Entra proporcionan la flexibilidad necesaria para solicitar MFA a los usuarios durante eventos de inicio de sesión específicos. Para información general sobre MFA, se recomienda ver este vídeo: Configuración y aplicación de la autenticación multifactor en el inquilino.

Importante

En este tutorial se muestra a los administradores cómo habilitar la autenticación multifactor de Microsoft Entra. Para avanzar paso a paso por la autenticación multifactor como usuario, consulte Inicio de sesión en su cuenta profesional o educativa mediante el método de verificación en dos pasos.

Si el equipo de TI no ha habilitado la posibilidad de usar la autenticación multifactor de Microsoft Entra o si surgen problemas para iniciar sesión, póngase en contacto con el departamento de soporte técnico para obtener ayuda adicional.

En este tutorial, aprenderá a:

- Crear una directiva de acceso condicional a fin de habilitar la autenticación multifactor de Microsoft Entra para un grupo de usuarios.

- Configurar las condiciones de la directiva que solicitan la autenticación multifactor.

- Probar la configuración y el uso de la autenticación multifactor como usuario.

Requisitos previos

Para completar este tutorial, necesitará los siguientes recursos y privilegios:

Un inquilino de Microsoft Entra en funcionamiento con Microsoft Entra ID P1 o licencias de prueba habilitadas.

- Si es necesario, cree una de forma gratuita.

Una cuenta con privilegios de Administrador de acceso condicional, Administrador de seguridad o Administrador global. Un administrador de directivas de autenticación también puede administrar algunos valores de MFA. Para más información, consulte Administrador de directivas de autenticación.

Una cuenta que no sea de administrador con una contraseña que conozca. Para los fines de este tutorial, hemos creado una cuenta de este tipo, denominada testuser. En este tutorial, probará la experiencia de usuario final de la configuración y uso de la autenticación multifactor de Microsoft Entra.

- Si necesita información sobre cómo crear una cuenta de usuario, consulte Agregar o eliminar usuarios mediante Microsoft Entra ID.

Un grupo del que sea miembro el usuario que no es administrador. Para los fines de este tutorial, se ha creado un grupo de este tipo, denominado MFA-Test-Group. En este tutorial, habilitará la autenticación multifactor de Microsoft Entra para este grupo.

- Si necesita más información sobre cómo crear un grupo, consulte Creación de un grupo básico e incorporación de miembros con Microsoft Entra ID.

Creación de una directiva de acceso condicional

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

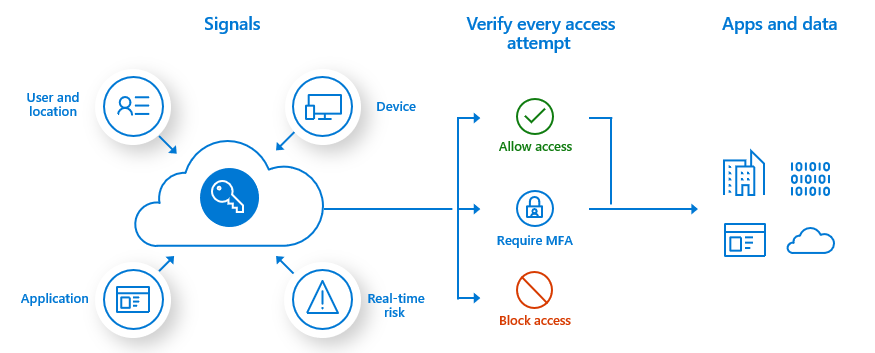

Se recomienda habilitar y usar la autenticación multifactor Microsoft Entra con directivas de acceso condicional. El acceso condicional permite crear y definir directivas que reaccionan a los eventos de inicio de sesión y solicitan acciones adicionales antes de que se conceda a un usuario el acceso a una aplicación o un servicio.

Las directivas de acceso condicional se pueden aplicar a usuarios, grupos y aplicaciones específicos. El objetivo es proteger su organización y, al mismo tiempo, proporcionar los niveles adecuados de acceso a los usuarios que lo necesitan.

En este tutorial, se va a crear una directiva básica de acceso condicional para solicitar la autenticación multifactor cuando un usuario inicie sesión. En un tutorial posterior de esta serie, se configurará la autenticación multifactor de Microsoft Entra mediante una directiva de acceso condicional basada en riesgos.

En primer lugar, cree una directiva de acceso condicional y asigne el grupo de usuarios de prueba de la siguiente manera:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

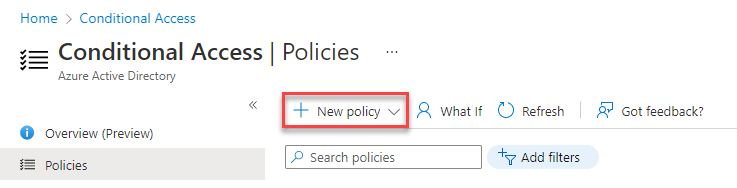

Vaya a Protección>Acceso condicional, seleccione + Nueva directiva y, por último, Crear nueva directiva.

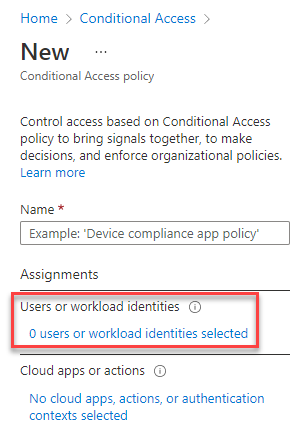

Escriba un nombre para la directiva, como Piloto de MFA.

En Asignaciones, seleccione el valor actual en Users or workload identities(Usuarios o identidades de carga de trabajo).

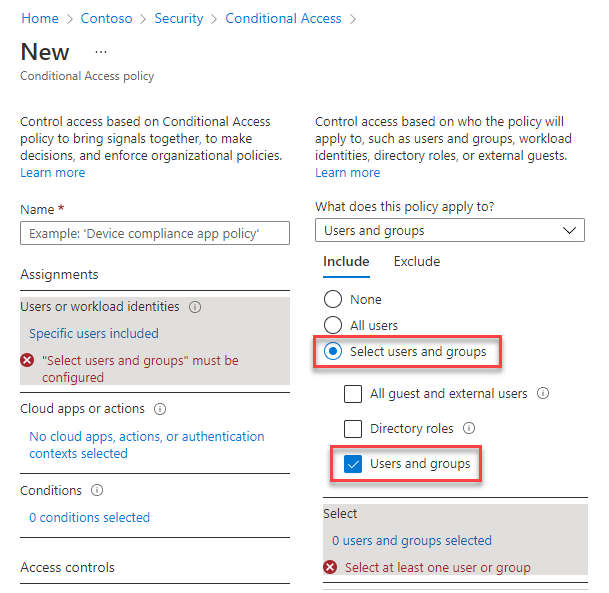

En What does this policy apply to? (¿A qué se aplica esta directiva?), compruebe que Usuarios y grupos está seleccionado.

En Incluir, elija Seleccionar usuarios y grupos y, luego, elija Usuarios y grupos.

Puesto que todavía no se ha asignado ninguno, la lista de usuarios y grupos (que se muestra en el paso siguiente) se abre automáticamente.

Busque y seleccione el grupo de Microsoft Entra, como Grupo-Prueba-MFA y, a continuación, elija Seleccionar.

Se ha seleccionado el grupo al que se va a aplicar la directiva. En la sección siguiente, se configuran las condiciones en las que se va a aplicar la directiva.

Configuración de las condiciones de la autenticación multifactor

Ahora que ya ha creado la directiva de acceso condicional y ha asignado un grupo de usuarios de prueba, definirá las aplicaciones en la nube o acciones que desencadenarán la directiva. Estas aplicaciones en la nube o acciones son los escenarios que considera que requieren un procesamiento adicional, como solicitar la autenticación multifactor. Por ejemplo, puede decidir que el acceso a una aplicación financiera o al uso de las herramientas de administración requiere una solicitud de autenticación adicional.

Configuración de las aplicaciones que requieren autenticación multifactor

En este tutorial, configurará la directiva de acceso condicional para que se solicite autenticación multifactor cuando un usuario inicie sesión.

Seleccione el valor actual en Aplicaciones en la nube o acciones y, luego, en Seleccionar a qué se aplica esta directiva, compruebe que Aplicaciones en la nube está seleccionada.

En Incluir, elija Seleccionar aplicaciones.

Puesto que aún no hay ninguna aplicación seleccionada, la lista de aplicaciones (que se muestra en el paso siguiente) se abre automáticamente.

Sugerencia

Puede decidir si aplica la directiva de acceso condicional a Todas las aplicaciones en la nube o bien si va a elegir la opción para Seleccionar aplicaciones. Para proporcionar flexibilidad, también puede excluir determinadas aplicaciones de la directiva.

Examine la lista de eventos de inicio de sesión disponibles que se pueden usar. En este tutorial, elija API de administración de servicios de Windows Azure para que la directiva se aplique a los eventos de inicio de sesión. Luego, elija Seleccionar.

Configuración de la autenticación multifactor para el acceso

A continuación, configure los controles de acceso. Los controles de acceso permiten definir los requisitos para que se conceda acceso a un usuario. Es posible que deba usar una aplicación cliente aprobada o un dispositivo unido a Microsoft Entra ID en un entorno híbrido.

En este tutorial, se configurarán los controles de acceso para que se solicite la autenticación multifactor durante un evento de inicio de sesión.

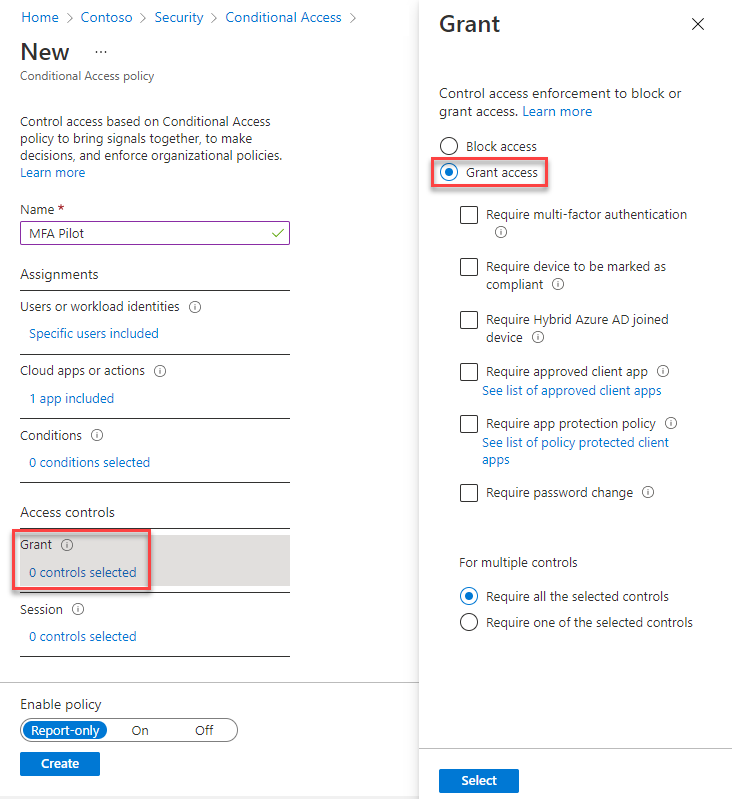

En Controles de acceso, seleccione el valor actual en Conceder y, luego, elija Conceder acceso.

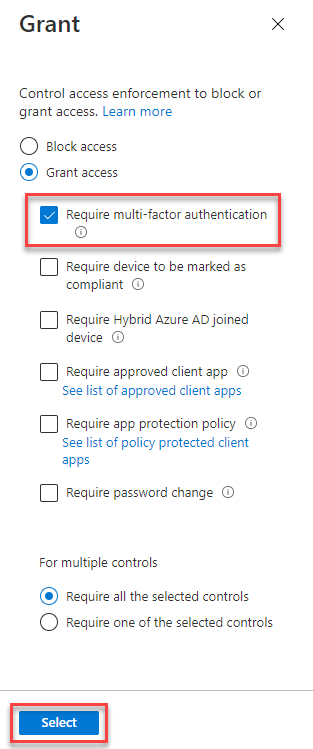

Seleccione Requerir autenticación multifactor y, después, elija Seleccionar.

Activación de la directiva

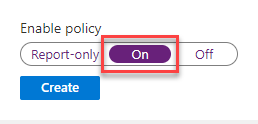

Las directivas de acceso condicional se pueden establecer en Solo informe, si quiere ver cómo afectaría la configuración a los usuarios, o en Desactivada, si no quiere usar la directiva en este momento. Como este tutorial está destinado a un grupo de usuarios de prueba, se va a habilitar la directiva y, después, se probará la autenticación multifactor de Microsoft Entra.

En Habilitar directiva, seleccione Activar.

Para aplicar la directiva de acceso condicional, seleccione Crear.

Probar la autenticación multifactor de Microsoft Entra

Veamos la directiva de acceso condicional y la autenticación multifactor de Microsoft Entra en acción.

En primer lugar, inicie sesión en un recurso que no requiera la autenticación multifactor:

Abra una nueva ventana del explorador en InPrivate o en modo de incógnito y vaya a https://account.activedirectory.windowsazure.com.

El uso de un modo privado para el explorador impide que las credenciales existentes afecten a este evento de inicio de sesión.

Inicie sesión con el usuario de prueba que no es administrador, como usuarioDePrueba. Asegúrese de incluir

@y el nombre de dominio de la cuenta de usuario.Si es la primera vez que inicia sesión con esta cuenta, se le pedirá que cambie la contraseña. Sin embargo, no hay ningún mensaje para configurar o usar la autenticación multifactor.

Cierre la ventana del explorador.

Ha configurado la directiva de acceso condicional para solicitar autenticación adicional para iniciar sesión. Debido a esa configuración, se le pide que use la autenticación multifactor de Microsoft Entra o que configure un método si aún no lo ha hecho. Para probar este nuevo requisito, inicie sesión en el Centro de administración de Microsoft Entra:

Abra una nueva ventana del explorador en modo de incógnito o InPrivate e inicie sesión en el Centro de administración de Microsoft Entra.

Inicie sesión con el usuario de prueba que no es administrador, como usuarioDePrueba. Asegúrese de incluir

@y el nombre de dominio de la cuenta de usuario.Debe registrarse y usar la autenticación multifactor de Microsoft Entra.

Seleccione Siguiente para comenzar el proceso.

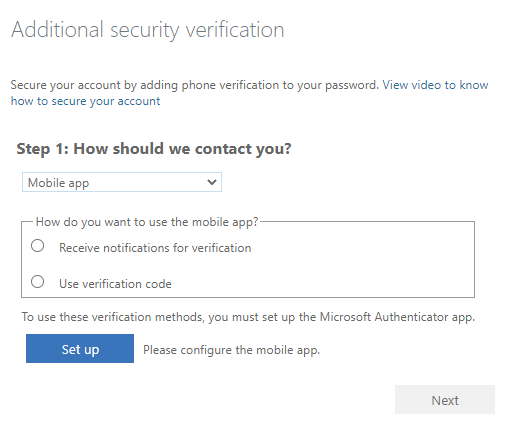

Puede optar por configurar un teléfono de autenticación, un teléfono del trabajo o una aplicación móvil para la autenticación. El teléfono de autenticación admite mensajes de texto y llamadas telefónicas, el teléfono del trabajo admite llamadas a números que tienen una extensión y la aplicación móvil admite el uso de una aplicación móvil para recibir notificaciones de autenticación o para generar códigos de autenticación.

Siga las instrucciones de la pantalla para configurar el método de autenticación multifactor que ha seleccionado.

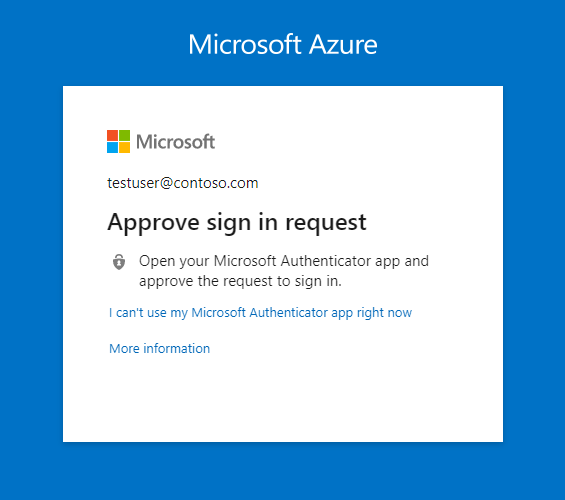

Cierre la ventana del explorador y vuelva a iniciar sesión en el centro de administración de Microsoft Entra para probar el método de autenticación configurado. Por ejemplo, si configuró una aplicación móvil para la autenticación, debería ver un mensaje como el siguiente.

Cierre la ventana del explorador.

Limpieza de recursos

Si ya no quiere usar la directiva de acceso condicional que configuró en este tutorial, elimínela siguiendo estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

Vaya a Protección>Acceso condicional y seleccione la directiva que ha creado, por ejemplo, Piloto de MFA.

Seleccione Eliminar y confirme que quiere eliminar la directiva.

Pasos siguientes

En este tutorial, ha habilitado la autenticación multifactor de Microsoft Entra mediante directivas de acceso condicional para un grupo de usuarios seleccionado. Ha aprendido a:

- Crear una directiva de acceso condicional a fin de habilitar la autenticación multifactor de Microsoft Entra para un grupo de usuarios de Microsoft Entra.

- Configurar las condiciones de directiva que solicitan la autenticación multifactor.

- Probar la configuración y el uso de la autenticación multifactor como usuario.