Envíe una solicitud para publicar su aplicación en la galería de aplicaciones de Microsoft Entra

Puede publicar aplicaciones que desarrolle en la galería de aplicaciones de Microsoft Entra, que es un catálogo de miles de aplicaciones. Al publicar las aplicaciones, están disponibles públicamente para que los usuarios se agreguen a sus inquilinos. Para más información, consulte Información general de la galería de aplicaciones de Microsoft Entra.

Para publicar su aplicación en la galería de aplicaciones de Microsoft Entra, deberá realizar las siguientes tareas:

- Asegúrese de completar los requisitos previos.

- Cree y publique documentación.

- Envíe la aplicación.

- Únase a Microsoft Partner Network.

Prerrequisitos

Para publicar la aplicación en la galería, primero debe leer y aceptar términos y condiciones concretos.

- Implementación de compatibilidad con el inicio de sesión único (SSO). Para obtener más información sobre las opciones admitidas, consulte Planeación de una implementación de inicio de sesión único.

Para el SSO con contraseña, asegúrese de que la aplicación admita la autenticación por formulario para que se pueda usar el almacenamiento de contraseña.

En el caso de las aplicaciones federadas (SAML/WS-Fed), la aplicación debe admitir preferiblemente el modelo de software como servicio (SaaS), pero no es obligatorio y también puede ser una aplicación local. Las aplicaciones de la galería empresarial tienen que admitir varias configuraciones de usuario y no la de un usuario específico.

Para OpenID Connect, la aplicación debe ser multiinquilino y el marco de consentimiento de Microsoft Entra debe implementarse correctamente. Consulte este vínculo para convertir la aplicación en multiinquilino.

- El aprovisionamiento es opcional, pero es muy recomendable. Para más información acerca de la SCIM de Microsoft Entra ID, consulte cómo crear un punto de conexión de SCIM y configurar el aprovisionamiento de usuarios con Microsoft Entra ID.

Puede registrarse para una cuenta gratuita de prueba de desarrollo. Es gratis durante 90 días y obtiene todas las características premium de Microsoft Entra. También puede ampliar la cuenta si la usa para tareas de desarrollo: Únase al Programa para desarrolladores de Microsoft 365.

Creación y publicación de documentación

Proporcione documentación de la aplicación para el sitio

La facilidad de adopción es un factor importante para aquellos que toman decisiones sobre el software empresarial. La documentación que es clara y fácil de seguir ayuda a los usuarios a adoptar tecnología y reduce los costos de soporte técnico.

Cree documentación que incluya la siguiente información como mínimo:

- Una introducción a la funcionalidad de inicio de sesión único

- Protocolos

- SKU y versión

- Lista de proveedores de identidades admitidos con vínculos de documentación

- Información de licencia de la aplicación

- Control de acceso basado en rol para configurar el inicio de sesión único

- Pasos de configuración de inicio de sesión único

- Elementos de configuración de la interfaz de usuario para SAML con los valores esperados del proveedor

- Información del proveedor de servicio que se va a pasar a los proveedores de identidades

- Si isa OIDC/OAuth, una lista de permisos necesarios para el consentimiento, con justificaciones comerciales

- Pasos de prueba para usuarios piloto

- Información de solución de problemas, incluidos mensajes y códigos de error

- Mecanismos de soporte técnico para usuarios

- Detalles sobre el punto de conexión de SCIM, incluidos los recursos y atributos admitidos

Documentación de la aplicación sobre el sitio de Microsoft

Cuando la aplicación de SAML se agrega a la galería, se crea documentación que explica el proceso paso a paso. Para obtener un ejemplo, consulte Tutoriales para integrar aplicaciones SaaS con Microsoft Entra ID. Esta documentación se crea en función del envío a la galería. Puede actualizar fácilmente la documentación si realiza cambios en la aplicación mediante la cuenta de GitHub.

En el caso de la aplicación OIDC, no hay documentación específica de la aplicación, solo tenemos el tutorial genérico para todas las aplicaciones de OpenID Connect.

Envío de la aplicación

Cuando haya comprobado que la aplicación funciona con Microsoft Entra ID, envíe la solicitud de aplicación en el portal de redes de aplicaciones de Microsoft. La primera vez que intente iniciar sesión en el portal, se mostrará una de las dos pantallas.

- Si recibe el mensaje "Eso no funcionó", debe ponerse en contacto con el equipo de integración del SSO de Microsoft Entra. Proporcione la cuenta de correo electrónico que desea usar para enviar la solicitud. Se prefiere una dirección de correo electrónico empresarial, como

name@yourbusiness.com. A continuación, el equipo de Microsoft Entra agrega la cuenta en el portal de redes de aplicaciones de Microsoft. - Si aparece una página "Solicitar acceso", rellene la justificación comercial y seleccione Solicitar acceso.

Una vez se añada su cuenta, puede iniciar sesión en el portal de redes de aplicaciones de Microsoft y enviar la solicitud; para ello, seleccione el icono Enviar solicitud (ISV) en la página principal. Si ve el error «Inicio de sesión bloqueado» al iniciar sesión, consulte el artículo en el que se explica cómo solucionar problemas de inicio de sesión en el portal de redes de aplicaciones de Microsoft.

Opciones específicas de la implementación

En el formulario de registro de aplicaciones, seleccione la característica que desea habilitar. Seleccione OpenID Connect OAuth 2.0, SAML 2.0/WS-Fed o SSO con contraseña (nombre de usuario y contraseña) dependiendo de la característica que admita la aplicación.

Si va a implementar un punto de conexión de SCIM 2.0 para el aprovisionamiento de usuarios, seleccione Aprovisionamiento de usuarios (SCIM 2.0). Descargue el esquema que se proporcionará en la solicitud de incorporación. Para obtener más información, consulte Exportación de la configuración de aprovisionamiento y reversión a un estado correcto conocido. El esquema que configuró se usa al probar la aplicación que no pertenece a la galería para crear la aplicación de galería.

Si desea registrar una aplicación MDM en la galería de Microsoft Entra, seleccione Registrar una aplicación de MDM.

Puede realizar un seguimiento de las solicitudes de aplicación por nombre de cliente en el portal de redes de aplicaciones de Microsoft. Para obtener más información, consulte el artículo relativo a las solicitudes de aplicación por clientes.

Escalas de tiempo

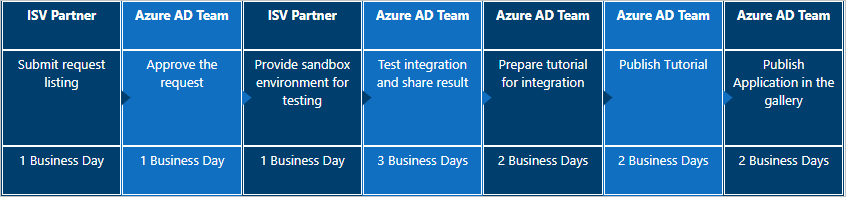

Agregar una aplicación de SAML 2.0 o WS-Fed a la lista de la galería toma entre 12 y 15 días laborables.

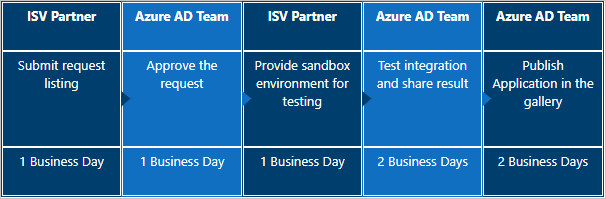

Agregar una aplicación de OpenID Connect a la lista de la galería toma entre 7 y 10 días laborables.

Agregar una aplicación de aprovisionamiento de SCIM a la galería varía en función de varios factores.

No todas las aplicaciones están incorporadas. Según los términos y condiciones, se puede elegir no mostrar una aplicación. La incorporación de aplicaciones incumbe exclusivamente al equipo de incorporación.

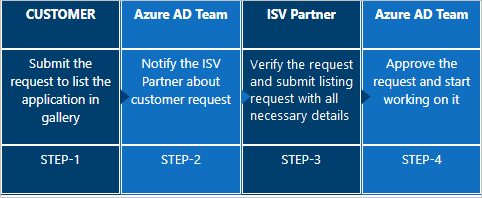

Este es el flujo de las aplicaciones solicitadas por el cliente.

Para escalar problemas de cualquier tipo, envíe un correo electrónico al equipo de integración de SSO de Microsoft Entra. Normalmente, se envía una respuesta lo antes posible.

Actualización o eliminación de la aplicación de la Galería

Puede enviar la solicitud de actualización de la aplicación en el portal de Microsoft Application Network. La primera vez que intente iniciar sesión en el portal, se mostrará una de las dos pantallas.

Si recibe el mensaje "Eso no funcionó", debe ponerse en contacto con el equipo de integración del SSO de Microsoft Entra. Proporcione la cuenta de correo electrónico que desea usar para enviar la solicitud. Se prefiere una dirección de correo electrónico empresarial, como

name@yourbusiness.com. A continuación, el equipo de Microsoft Entra agrega la cuenta en el portal de redes de aplicaciones de Microsoft.Si aparece una página "Solicitar acceso", rellene la justificación comercial y seleccione Solicitar acceso.

Una vez agregada la cuenta, puede iniciar sesión en el portal de Microsoft Application Network y enviar la solicitud seleccionando el icono Enviar solicitud (ISV) en la página principal y seleccionar Actualizar la descripción de la aplicación en la galería y seleccionar una de las siguientes opciones según su elección.

Si quiere actualizar la característica de inicio de sesión único en aplicaciones, seleccione Actualizar la característica de inicio de sesión único federado en mi aplicación.

Si quiere actualizar la característica de inicio de sesión único de contraseñas, seleccione Actualizar la característica de inicio de sesión único con contraseña en mi aplicación.

Si quiere actualizar su lista de SSO con contraseña a SSO federado, seleccione Actualizar mi aplicación de SSO con contraseña a SSO federado.

Si quiere actualizar la lista de MDM, seleccione Actualizar mi aplicación MDM.

Si quiere mejorar la característica de aprovisionamiento de usuarios, seleccione Mejorar la característica de aprovisionamiento de usuarios de mi aplicación.

Si quiere eliminar la aplicación de la galería de aplicaciones de Microsoft Entra, seleccione Quitar mi aplicación de la lista de la galería.

Si ve el error Inicio de sesión bloqueado al iniciar sesión, consulte el artículo en el que se explica cómo solucionar problemas de inicio de sesión en el portal de redes de aplicaciones de Microsoft.

Únase a Microsoft Partner Network

Microsoft Partner Network proporciona acceso instantáneo a programas, herramientas, conexiones y recursos exclusivos. Para unirse a la red y crear el plan de comercialización, vea Llegue a los clientes comerciales.

Pasos siguientes

- Obtenga más información sobre cómo administrar aplicaciones empresariales con ¿Qué es la administración de aplicaciones en Microsoft Entra ID?