Planificación de la administración de identidad y acceso para clientes (versión preliminar)

Id. externa de Microsoft Entra es una solución personalizable y extensible para agregar la administración de identidades y acceso de clientes (CIAM) a la aplicación. Dado que se basa en la plataforma de Microsoft Entra, usted se beneficia de la coherencia en la integración de aplicaciones, la administración de inquilinos y las operaciones en los escenarios de personal y cliente. Al diseñar la configuración, es importante comprender los componentes de un inquilino externo y las características de Microsoft Entra que están disponibles para los escenarios de los clientes.

Importante

Id. externa de Microsoft Entra para aplicaciones orientadas a externos está actualmente en versión preliminar. Consulte los Términos de licencia universal para servicios en línea para conocer los términos legales que se aplican a las funciones y servicios de Azure que se encuentran en fase beta, de vista previa o que no están disponibles de forma general.

En este artículo se proporciona un marco general para integrar la aplicación y configurar el Id. externa de Microsoft Entra. Describe las funcionalidades disponibles en un inquilino externo y describe las consideraciones de planeación importantes para cada paso de la integración.

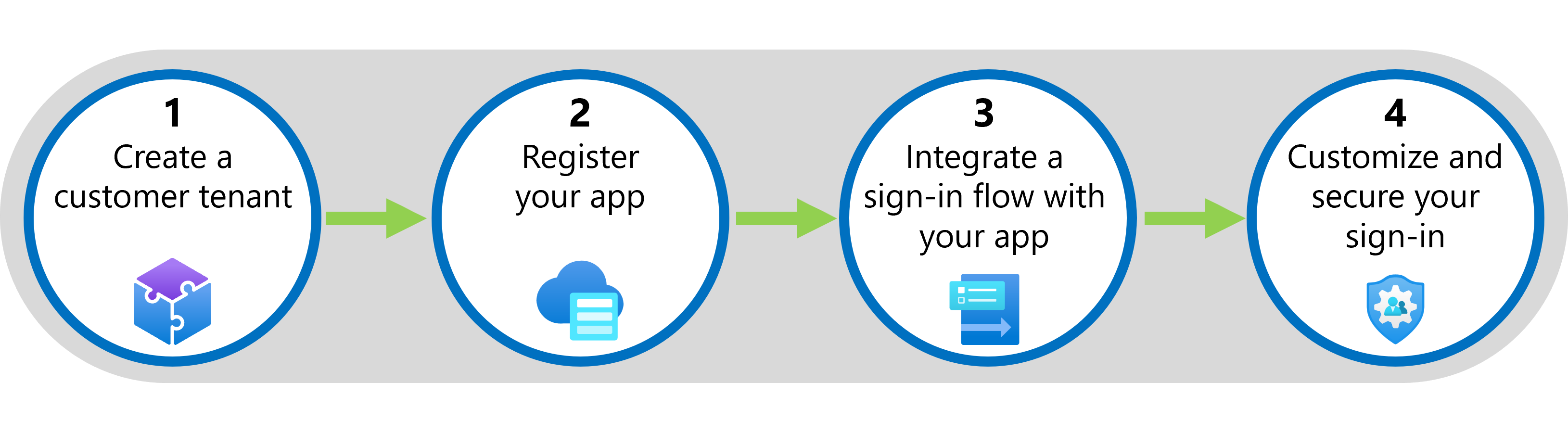

La incorporación de un inicio de sesión seguro a la aplicación y la configuración de una administración de identidades y acceso de clientes implica cuatro pasos principales:

En este artículo se describen cada uno de estos pasos así como las consideraciones de planeamiento importantes. En la tabla siguiente, seleccione un paso para obtener detalles y consideraciones de planeamiento o vaya directamente a las guías paso a paso.

Paso 1: Creación de un inquilino externo

Un inquilino externo es el primer recurso que debe crear para empezar a trabajar con el Id. externa de Microsoft Entra. El inquilino externo es donde registra la aplicación orientada al cliente. También contiene un directorio donde se administran las identidades y el acceso del cliente, separados del inquilino del personal.

Al crear un inquilino externo, puede establecer la ubicación geográfica correcta y el nombre de dominio. Si actualmente usa Azure AD B2C, el nuevo modelo de recursos y inquilinos externos no afecta a los inquilinos de Azure AD B2C existentes.

Cuentas de usuario en un inquilino externo

El directorio de un inquilino externo contiene cuentas de usuario de administrador y cliente. Puede crear y administrar cuentas de administrador para el inquilino externo. Normalmente, las cuentas de cliente se crean mediante el registro de autoservicio, pero puede crear y administrar cuentas locales del cliente.

Las cuentas de cliente tienen un conjunto predeterminado de permisos. Los clientes están restringidos a acceder a información sobre otros usuarios del inquilino externo. De forma predeterminada, los clientes no pueden acceder a información sobre otros usuarios, grupos o dispositivos.

Creación de un inquilino externo

Crear un inquilino externo en el Centro de administración de Microsoft Entra.

Si aún no tiene un inquilino de Microsoft Entra y quiere probar el identificador externo de Microsoft Entra, se recomienda usar la experiencia de introducción para iniciar una evaluación gratuita.

Paso 2: Registro de la aplicación

Para que las aplicaciones puedan interactuar con el identificador externo de Microsoft Entra, debe registrarlas en el inquilino externo. El Id. de Microsoft Entra realiza la administración de identidades y acceso solo para las aplicaciones registradas. Registrar la aplicación establece una relación de confianza y permite integrar la aplicación con el identificador externo de Microsoft Entra.

Después, para completar la relación de confianza entre el Id. de Microsoft Entra y la aplicación, actualice el código fuente de la aplicación con los valores asignados durante el registro de la aplicación, como el id. de aplicación (cliente), el subdominio de directorio (inquilino) y el secreto de cliente.

Proporcionamos guías de ejemplo de código y guías de integración detalladas para varios tipos de aplicaciones y lenguajes. Dependiendo del tipo de aplicación que quiera registrar, puede encontrar instrucciones en nuestra página de ejemplos por tipo de aplicación e idioma.

Registro de la aplicación

Busque instrucciones específicas de la aplicación que desea registrar en nuestra página de ejemplos por tipo de aplicación e idioma.

Si no tenemos una guía específica de su plataforma o idioma, consulte las instrucciones generales para registrar una aplicación en un inquilino externo.

Paso 3: Integración de un flujo de inicio de sesión con la aplicación

Una vez configurado el inquilino externo y registrado la aplicación, cree un flujo de usuario de registro e inicio de sesión. A continuación, integre la aplicación con el flujo de usuario para que cualquier persona que acceda a ella pase por la experiencia de registro e inicio de sesión que ha diseñado.

Para integrar la aplicación con un flujo de usuario, agregue la aplicación a las propiedades del flujo de usuario y actualice el código de la aplicación con la información del inquilino y el punto de conexión de autorización.

Flujo de autenticación

Cuando un cliente intenta iniciar sesión en la aplicación, esta envía una solicitud de autorización al punto de conexión que usted proporcionó al asociarla con el flujo de usuario. El flujo de usuario define y controla la experiencia de inicio de sesión del cliente.

Si el usuario inicia sesión por primera vez, se le presenta la experiencia de registro. Se escribe la información basada en los atributos de usuario integrados o personalizados que ha optado por recopilar.

Cuando el registro se completa, el Id. de Microsoft Entra genera un token y redirige al cliente a la aplicación. Se crea una cuenta de cliente para el cliente en el directorio.

Flujo de usuario de registro e inicio de sesión

Al planear la experiencia de registro e inicio de sesión, determine los requisitos:

Número de flujos de usuario. Cada aplicación solo puede tener un flujo de usuario de registro e inicio de sesión. Si tiene varias aplicaciones, puede usar un único flujo de usuario para todos ellos. O bien, si desea una experiencia diferente para cada aplicación, puede crear varios flujos de usuario. El máximo es de 10 flujos de usuario por inquilino externo.

Personalizaciones de marca e idioma de la empresa. Aunque más adelante en el paso 4 se describe la configuración de las personalizaciones de marca y de lenguaje de la empresa, puede configurarlas en cualquier momento, ya sea antes o después de integrar una aplicación con un flujo de usuario. Si configura la personalización de marca de la empresa antes de crear el flujo de usuario, las páginas de inicio de sesión reflejarán esa personalización de marca. De lo contrario, las páginas de inicio de sesión reflejarán la personalización de marca neutra predeterminada.

Atributos que se van a recopilar. En la configuración del flujo de usuario, puede seleccionar entre un conjunto de atributos de usuario integrados que quiera recopilar de los clientes. El cliente escribe la información en la página de registro y se almacena con su perfil en el directorio. Si desea recopilar más información, puede definir atributos personalizados y agregarlos al flujo de usuario.

Consentimiento de términos y condiciones. Puede usar atributos de usuario personalizados para pedir a los usuarios que acepten los términos y condiciones. Por ejemplo, puede agregar casillas al formulario de registro e incluir vínculos a los términos de uso y directivas de privacidad.

Requisitos para las notificaciones de token. Si la aplicación requiere atributos de usuario específicos, puede incluirlos en el token enviado a la aplicación.

Proveedores de identidades sociales. Puede configurar los proveedores de identidades sociales Google y Facebook y, a continuación, agregarlos al flujo de usuario como opciones de inicio de sesión.

Integración de un flujo de usuario con la aplicación

Si desea recopilar información de los clientes más allá de los atributos de usuario integrados, defina atributos personalizados para que estén disponibles a medida que configura el flujo de usuario.

Cree un flujo de usuario de registro e inicio de sesión para clientes.

Agregue la aplicación al flujo de usuario.

Paso 4: Personalización y protección del inicio de sesión

Al planear la configuración de las personalizaciones de marca e idioma de la empresa y las extensiones personalizadas, tenga en cuenta los siguientes puntos:

Personalización de marca de empresa. Después de crear un nuevo inquilino externo, puede personalizar la apariencia de las aplicaciones basadas en web para los clientes que inician sesión o se registran, para personalizar su experiencia del usuario final. En el Id. de Microsoft Entra aparece la personalización de marca predeterminada de Microsoft en las páginas de inicio de sesión antes de personalizar cualquier configuración. Esta personalización de marca representa la apariencia global y la sensación que el usuario percibe que se aplica a todos los inicios de sesión en el inquilino. Obtenga más información sobre la personalización de la apariencia y la sensación del inicio de sesión.

Extensión de las notificaciones del token de autenticación. Id. externa de Microsoft Entra está diseñado para ofrecer flexibilidad. Puede usar una extensión de autenticación personalizada para agregar notificaciones de sistemas externos al token de aplicación justo antes de que este se emita a la aplicación. Obtenga más información sobre como agregar su propia lógica de negocios con extensiones de autenticación personalizadas.

Autenticación multifactor (MFA). También puede habilitar la seguridad de acceso a las aplicaciones aplicando MFA, que agrega una segunda capa crítica de seguridad a los inicios de sesión de usuario mediante la necesidad de verificación a través código de acceso de un solo uso por correo electrónico. Obtenga más información sobre MFA para clientes.

Autenticación nativa. La autenticación nativa permite hospedar la interfaz de usuario en la aplicación cliente en lugar de delegar la autenticación en exploradores. Obtenga más información sobre autenticación nativa en Id. externa de Microsoft Entra.

Seguridad y gobernanza. Obtenga información sobre características de seguridad y gobernanza disponibles en el inquilino externo, como Identity Protection.

Personalización y protección del inicio de sesión

- Personalización de la información de marca

- Incorporación de proveedores de identidades

- Recopilación de atributos durante el registro

- Incorporación de atributos al token

- Incorporación de autenticación multifactor

Pasos siguientes

- Inicie una evaluación gratuita o cree el inquilino externo.

- Busque ejemplos e instrucciones para integrar la aplicación.

- Consulte también la Centro desarrollador de Id. externa de Microsoft Entra para obtener el contenido y los recursos para desarrolladores más recientes.