Configuración de la comprobación de la separación de tareas de un paquete de acceso en la administración de derechos

En la administración de derechos puede configurar varias directivas con diferentes configuraciones para cada comunidad de usuarios que necesitará acceso mediante un paquete de acceso. Por ejemplo, es posible que los empleados solo necesiten la aprobación del administrador para obtener acceso a determinadas aplicaciones, pero los invitados procedentes de otras organizaciones pueden requerir un patrocinador y un jefe de departamento del equipo de recursos para obtener la aprobación. En las directivas para los usuarios que ya están en el directorio, puede especificar el grupo determinado de usuarios para el que se puede solicitar acceso. Pero puede que tenga un requisito para evitar que los usuarios obtengan acceso excesivo. Para cumplir este requisito, querrá restringir aún más quién puede solicitar acceso en función del acceso que ya tenga el solicitante.

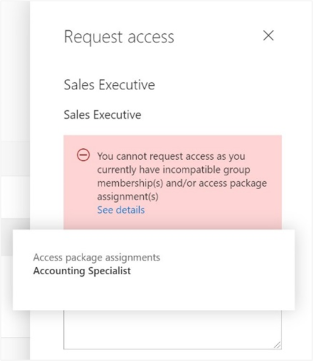

Con la configuración de separación de tareas en un paquete de acceso, puede configurar que un usuario que sea miembro de un grupo o que ya tenga una asignación a un paquete de acceso no pueda solicitar un paquete de acceso adicional.

Escenarios de separación de comprobaciones de obligaciones

Por ejemplo, tiene un paquete de acceso, Campaña de marketing, al que pueden solicitar acceso personas de la organización y de otras organizaciones para trabajar con el departamento de marketing de la organización mientras esa campaña está en marcha. Puesto que los empleados del departamento de marketing ya deben tener acceso a ese material de campaña de marketing, no quiere que los empleados del departamento de marketing soliciten acceso a ese paquete de acceso. O bien, es posible que ya tenga un grupo dinámico, Empleados del departamento de marketing, en el que están todos los empleados de marketing. Podría indicar que el paquete de acceso no es compatible con la pertenencia a ese grupo dinámico. Entonces, si un empleado del departamento de marketing busca un paquete de acceso para solicitarlo, no podría solicitar acceso al paquete de acceso de la Campaña de marketing.

Suponga también que tiene una aplicación con dos roles de aplicación, Ventas del oeste y Ventas del este (que representan los territorios de ventas), y quiere asegurarse de que un usuario solo pueda tener un territorio de ventas a la vez. Si tiene dos paquetes de acceso, el paquete de acceso Territorio Oeste que proporciona el rol Ventas del Oeste y el paquete de acceso Territorio Este que proporciona el rol Ventas del Este, puede configurar:

- el paquete de acceso Territorio Oeste para que no sea compatible con el paquete Territorio Este, y

- el paquete de acceso Territorio Este para que no sea compatible con el paquete Territorio Oeste.

Si ha estado usando Microsoft Identity Manager u otros sistemas de administración de identidades locales para automatizar el acceso a las aplicaciones locales, también puede integrar estos sistemas con la administración de derechos. Si va a controlar el acceso a las aplicaciones integradas de Microsoft Entra con la administración de derechos y quiere evitar que los usuarios tengan acceso incompatible, puede configurar que un paquete de acceso no sea compatible con un grupo. Podría ser un grupo, que el sistema de administración de identidades local envía a Microsoft Entra ID a través de Microsoft Entra Connect. Esta comprobación garantiza que un usuario no podrá solicitar un paquete de acceso si ese paquete de acceso daría un acceso que no es compatible con el que el usuario tiene en las aplicaciones locales.

Requisitos previos

Para usar la administración de derechos y asignar usuarios a los paquetes de acceso, debe tener una de las licencias siguientes:

- Microsoft Entra ID P2 o Microsoft Entra ID Governance

- Licencia de Enterprise Mobility + Security (EMS) E5

Configuración de otro paquete de acceso o pertenencia a grupos como incompatible para solicitar acceso a un paquete de acceso

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo o Administrador de paquetes de acceso

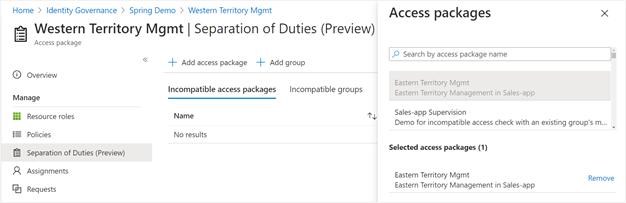

Siga estos pasos para cambiar la lista de grupos incompatibles u otros paquetes de acceso para un paquete de acceso existente:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abra el paquete de acceso que los usuarios solicitarán.

En el menú de la izquierda, seleccione Separación de obligaciones.

Si quiere evitar que los usuarios que ya tienen otra asignación de paquete de acceso soliciten este paquete de acceso, seleccione Agregar paquete de acceso y seleccione el paquete de acceso que el usuario ya tiene asignado.

Si quiere evitar que los usuarios que tienen una pertenencia a un grupo existente soliciten este paquete de acceso, seleccione Agregar grupo y seleccione el grupo al que ya pertenece el usuario.

Configuración de paquetes de acceso incompatibles mediante programación con Graph

Puede configurar los grupos y otros paquetes de acceso que no son compatibles con un paquete de acceso mediante Microsoft Graph. Un usuario de un rol adecuado con una aplicación con el permiso delegado EntitlementManagement.ReadWrite.All, o una aplicación con ese permiso de aplicación EntitlementManagement.ReadWrite.All, puede llamar a la API para agregar, eliminar y enumerar los grupos incompatibles y los paquetes de acceso de un paquete de acceso.

Configuración de paquetes de acceso incompatibles mediante Microsoft PowerShell

También puede configurar los grupos y otros paquetes de acceso incompatibles con un paquete de acceso en PowerShell con los cmdlets del módulo de PowerShell de Microsoft Graph para Identity Governance, versión 1.16.0 o posterior.

El script siguiente muestra el uso del perfil v1.0 de Graph con el fin de crear una relación para indicar que otro paquete de acceso es incompatible.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "5925c3f7-ed14-4157-99d9-64353604697a"

$otherapid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Visualización de otros paquetes de acceso configurados como incompatibles con este paquete de acceso

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo o Administrador de paquetes de acceso

Siga estos pasos para ver la lista de otros paquetes de acceso que han indicado que no son compatibles con un paquete de acceso existente:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abra el paquete de acceso.

En el menú de la izquierda, seleccione Separación de obligaciones.

Seleccione Incompatible con.

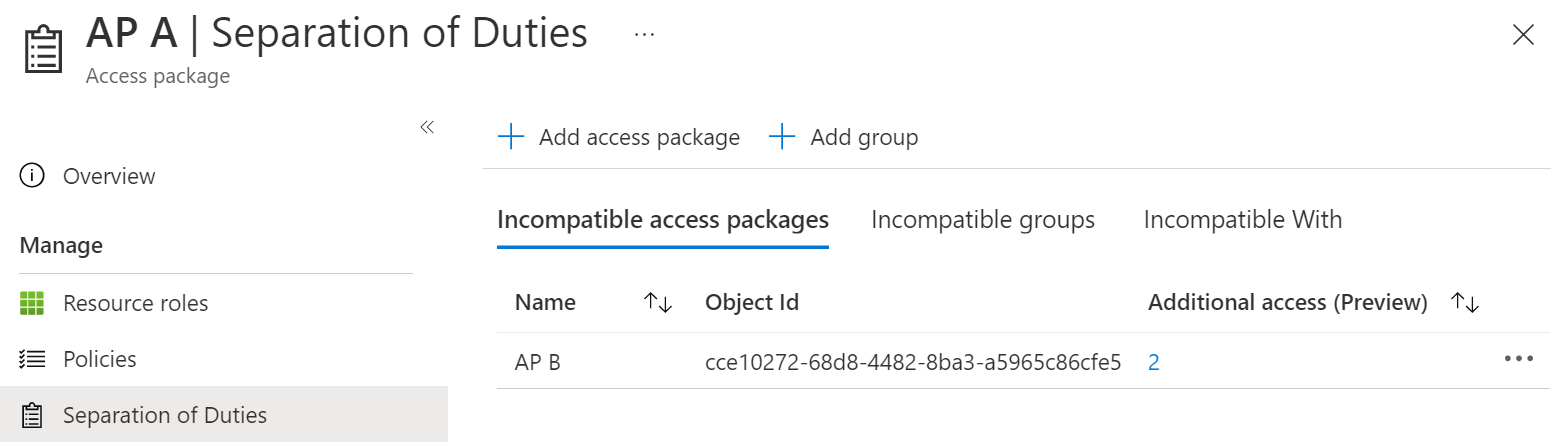

Identificación de usuarios que ya tienen un acceso incompatible a otro paquete de acceso (versión preliminar)

Si ha configurado opciones de acceso incompatibles en un paquete de acceso que ya tiene usuarios asignados, puede descargar una lista de aquellos usuarios que tengan ese acceso adicional. Los usuarios que también tengan una asignación al paquete de acceso incompatible no podrán volver a solicitar el acceso.

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo o Administrador de paquetes de acceso

Siga estos pasos para ver la lista de usuarios que tienen asignaciones a dos paquetes de acceso.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abra el paquete de acceso donde haya configurado otro paquete de acceso como incompatible.

En el menú de la izquierda, seleccione Separación de obligaciones.

En la tabla, en caso de que haya un valor distinto de cero en la columna Acceso adicional para el segundo paquete de acceso, hay uno o varios usuarios con asignaciones.

Seleccione ese recuento para ver la lista de asignaciones incompatibles.

Si lo desea, puede seleccionar el botón Descargar para guardar esa lista de asignaciones como un archivo CSV.

Identificación de usuarios que tendrán un acceso incompatible a otro paquete de acceso

Si va a configurar opciones de acceso incompatibles en un paquete de acceso que ya tiene usuarios asignados, cualquiera de esos usuarios que también tenga una asignación al grupo o paquete de acceso incompatibles no podrá volver a solicitar acceso.

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo o Administrador de paquetes de acceso

Siga estos pasos para ver la lista de usuarios que tienen asignaciones a dos paquetes de acceso.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquete de acceso.

Abra el paquete de acceso donde va a configurar asignaciones incompatibles.

En el menú de la izquierda, seleccione Asignaciones.

En el campo Estado, asegúrese de que está seleccionado el estado Entregado.

Seleccione el botón Descargar y guarde el archivo CSV resultante como primer archivo con una lista de asignaciones.

En la barra de navegación, seleccione Gobierno de identidades.

En el menú de la izquierda, seleccione Paquetes de acceso y abra el paquete de acceso que vaya a marcar como no compatible.

En el menú de la izquierda, seleccione Asignaciones.

En el campo Estado, asegúrese de que está seleccionado el estado Entregado.

Seleccione el botón Descargar y guarde el archivo CSV resultante como segundo archivo con una lista de asignaciones.

Use un programa de hoja de cálculo, como Excel, para abrir los dos archivos.

Los usuarios que aparecen en ambos archivos tendrán asignaciones incompatibles ya existentes.

Identificación de usuarios que ya tienen acceso incompatible mediante programación

Puede recuperar asignaciones a un paquete de acceso mediante Microsoft Graph, que tienen como ámbito solo los usuarios que también tienen una asignación a otro paquete de acceso. Un usuario de un rol administrativo con una aplicación con el permiso delegado EntitlementManagement.Read.All o EntitlementManagement.ReadWrite.All puede llamar a la API para enumerar accesos adicionales.

Identificación de usuarios que ya tienen acceso incompatible mediante PowerShell

También puede asignar múltiples usuarios a un paquete de acceso en PowerShell con el cmdlet Get-MgEntitlementManagementAssignment de la versión 2.1.0 o posterior del módulo Microsoft Graph PowerShell cmdlets for Identity Governance.

Por ejemplo, si tiene dos paquetes de acceso, uno con el id. 29be137f-b006-426c-b46a-0df3d4e25ccd y el otro con el id. cce10272-68d8-4482-8ba3-a5965c86cfe5, podría recuperar los usuarios que tienen asignaciones al primer paquete de acceso y, a continuación, compararlos con los usuarios que tienen asignaciones al segundo paquete de acceso. También puede notificar a los usuarios que tienen asignaciones entregadas a ambos mediante un script de PowerShell similar al siguiente:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "29be137f-b006-426c-b46a-0df3d4e25ccd"

$ap_e_id = "cce10272-68d8-4482-8ba3-a5965c86cfe5"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Configuración de varios paquetes de acceso para escenarios de invalidación

Si un paquete de acceso se ha configurado como incompatible, un usuario que tenga una asignación a ese paquete de acceso incompatible no puede solicitar el paquete de acceso ni un administrador puede realizar una nueva asignación que sería incompatible.

Por ejemplo, si el paquete de acceso Entorno de producción ha marcado el paquete Entorno de desarrollo como incompatible y si un usuario tiene una asignación al paquete de acceso Entorno de desarrollo, entonces el administrador de paquetes de acceso para el Entorno de producción no puede crear una asignación para ese usuario al Entorno de producción. Para continuar con esa asignación, primero se debe quitar la asignación existente del usuario al paquete de acceso Entorno de desarrollo.

Si hay una situación excepcional en la que es posible que sea necesario invalidar la separación de las reglas de tareas, la configuración de un paquete de acceso adicional para capturar a los usuarios que tienen derechos de acceso superpuestos hará que los aprobadores, revisores y auditores tengan clara la naturaleza excepcional de esas asignaciones.

Por ejemplo, si hubiera un escenario en el que algunos usuarios deban tener acceso a entornos de producción e implementación al mismo tiempo, podría crear un nuevo paquete de acceso Entornos de producción y desarrollo. Ese paquete de acceso podría tener como roles de recursos algunos de los roles de recursos del paquete de acceso Entorno de producción y algunos de los roles de recursos del paquete de acceso Entorno de desarrollo.

Si el motivo del acceso incompatible es que los roles de un recurso son especialmente problemáticos, ese recurso podría omitirse del paquete de acceso combinado y requerir la asignación explícita del administrador de un usuario al rol del recurso. Si se trata de una aplicación de terceros o de su propia aplicación, puede garantizar la supervisión mediante la supervisión de esas asignaciones de roles mediante el libro Application role assignment activity (Actividad de asignación de roles de aplicación) que se describe en la sección siguiente.

En función de los procesos de gobernanza, ese paquete de acceso combinado podría tener como directiva:

- una directiva de asignaciones directas, para que solo un administrador de paquetes de acceso interactúe con el paquete de acceso, o

- una directiva de que los usuarios pueden solicitar acceso, para que un usuario pueda realizar la solicitud, con una fase de aprobación adicional.

Esta directiva podría tener como configuración de ciclo de vida un número de expiración mucho más corto de días que una directiva en otros paquetes de acceso o requerir revisiones de acceso más frecuentes, con supervisión periódica para que los usuarios no conserven el acceso más tiempo del necesario.

Supervisión e informes de asignaciones de acceso

Puede usar libros de Azure Monitor para obtener información sobre cómo los usuarios han estado recibiendo el acceso.

Configuración de Microsoft Entra ID para enviar eventos de auditoría a Azure Monitor.

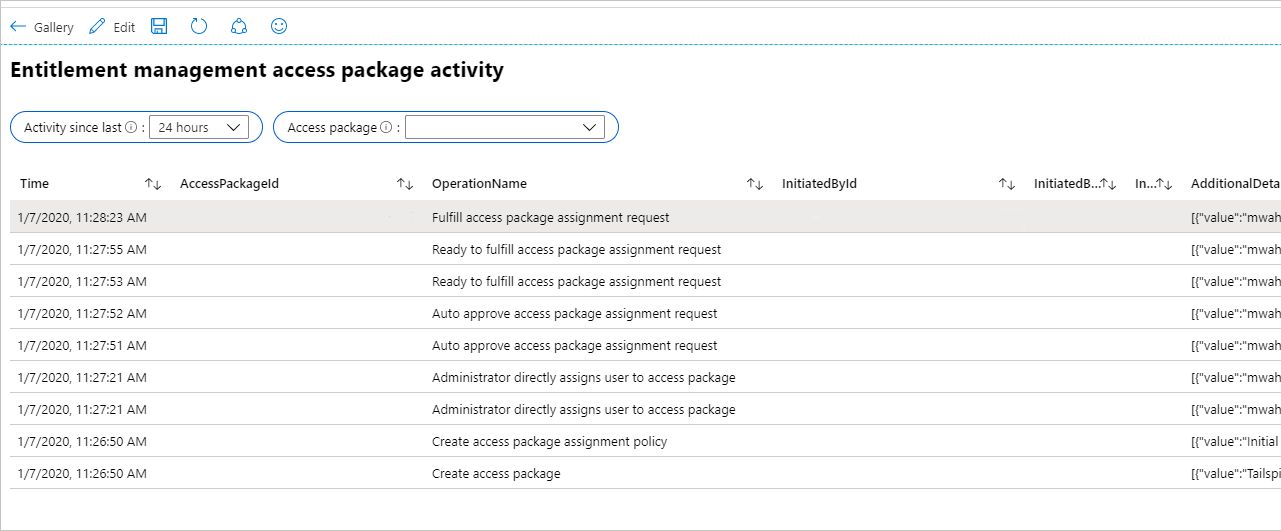

El libro denominado Actividad del paquete de acceso muestra cada evento relacionado con un paquete de acceso determinado.

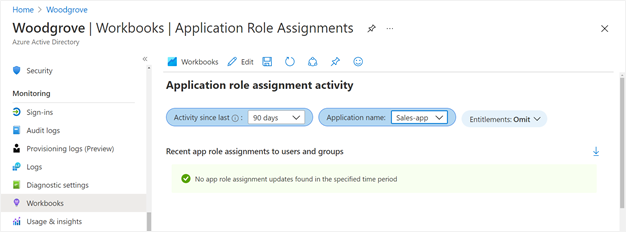

Para ver si se han realizado cambios en las asignaciones de roles de aplicación para una aplicación que no se crearon debido a las asignaciones de paquetes de acceso, puede seleccionar el libro denominado Actividad de asignación de roles de aplicación. Si selecciona la opción para omitir la actividad de derechos, solo se muestran los cambios en los roles de aplicación que no se realizaron mediante la administración de derechos. Por ejemplo, vería una fila si un administrador global hubiera asignado directamente un usuario a un rol de aplicación.