Delegación y roles en la administración de derechos

En Microsoft Entra ID, puede usar modelos de roles para administrar el acceso a gran escala mediante la gobernanza de identidades.

- Puede usar paquetes de acceso para representar roles de la organización en su organización, como "representante de ventas". Un paquete de acceso que representa ese rol organizativo incluiría todos los derechos de acceso que normalmente un representante de ventas podría necesitar en varios recursos.

- Las aplicaciones pueden definir sus propios roles. Por ejemplo, si tuviera una aplicación de ventas y esa aplicación incluyera el rol de aplicación "vendedor" en su manifiesto, podría incluir ese rol desde el manifiesto de la aplicación en un paquete de acceso. Las aplicaciones también pueden usar grupos de seguridad en escenarios en los que un usuario podría tener varios roles específicos de la aplicación simultáneamente.

- Puede usar roles para delegar el acceso administrativo. Si tiene un catálogo para todos los paquetes de acceso necesarios para las ventas, puede asignar a algún usuario que sea responsable de ese catálogo, asignándole un rol específico del catálogo.

En este artículo se describe cómo usar roles para administrar aspectos dentro de la administración de derechos de Microsoft Entra, para controlar el acceso a los recursos de esta administración de derechos.

De manera predeterminada, los usuarios con el rol Administrador global y Administrador de gobernanza de identidades pueden crear y administrar todos los aspectos de la administración de derechos. No obstante, es posible que los usuarios de estos roles no conozcan todas las situaciones en las que se requieren paquetes de acceso. Normalmente son los usuarios de los respectivos departamentos, equipos o proyectos los que saben con quién colaboran, los recursos que usan y durante cuánto tiempo lo hacen. En lugar de conceder permisos sin restricciones a los usuarios que no sean administradores, puede conceder a los usuarios los permisos mínimos que necesitan para realizar su trabajo, lo que evita la creación de derechos de acceso conflictivos o inadecuados.

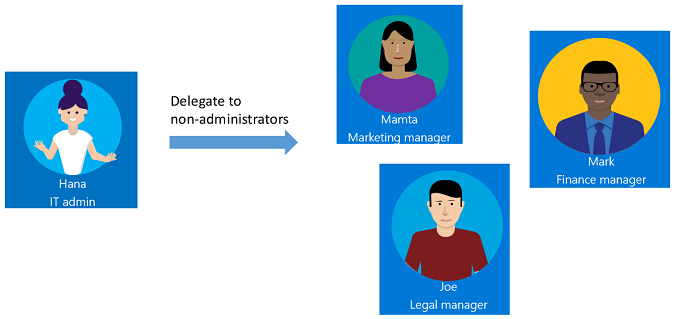

En este vídeo se ofrece información general sobre el modo en que el administrador de TI delega la gobernanza del acceso en usuarios que no son administradores.

Ejemplo de delegación

Para comprender cómo se puede delegar la gobernanza del acceso desde la administración de derechos, resulta útil plantearse un ejemplo. Supongamos que en su organización cuenta con el administrador y los responsables siguientes.

Al ser administrador de TI, Hana tiene contactos en todos los departamentos (Mamta en el de marketing, Mark en el financiero y Joe en el legal) que son los responsables de los recursos de su departamento y del contenido crítico para la empresa.

Por medio de la administración de derechos se puede delegar la gobernanza del acceso a estos usuarios no administradores, ya que son los que saben qué usuarios necesitan acceso, durante cuánto tiempo y a qué recursos. Esta delegación garantiza que las personas adecuadas administran el acceso de sus departamentos.

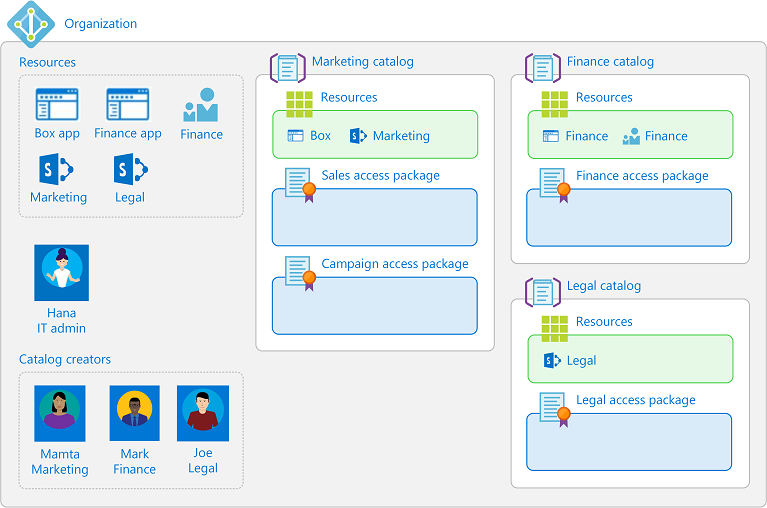

Esta es una de las formas en las que Hana podría delegar la gobernanza del acceso en los departamentos de marketing, finanzas y legal.

Hana crea un nuevo grupo de seguridad de Microsoft Entra y agrega a Mamta, Mark y Joe como miembros del grupo.

Hana agrega ese grupo al rol de creadores de catálogos.

Ahora Mamta, Mark y Joe pueden crear catálogos para sus departamentos, agregar los recursos que sus departamentos necesitan y realizar más delegaciones en el catálogo. No pueden ver los catálogos de los demás.

Mamta crea un catálogo Marketing, que es un contenedor de recursos.

Mamta agrega a este catálogo los recursos que el departamento de marketing posee.

Mamta puede agregar otras personas de ese departamento como propietarios en este catálogo, lo que ayuda a compartir las responsabilidades de administración del catálogo.

Mamta puede delegar aún más la creación y la administración de los paquetes de acceso del catálogo de marketing en los jefes de proyecto de su departamento. Puedes hacer esto asignándolos al rol de administrador de paquetes de acceso en un catálogo. Un administrador de paquetes de acceso puede crear y administrar paquetes de acceso, junto con directivas, solicitudes y asignaciones en ese catálogo. Si el catálogo lo permite, el administrador de paquetes de acceso puede configurar directivas para incorporar usuarios de organizaciones conectadas.

En el siguiente diagrama se muestran catálogos con recursos para los departamentos de marketing, finanzas y legal. Con estos catálogos, los jefes de proyecto pueden crear paquetes de acceso para sus equipos o proyectos.

Después de la delegación, el departamento de marketing podría tener roles similares a los de la tabla siguiente.

| Usuario | Rol de la organización | Rol de Microsoft Entra | Rol de administración de derechos |

|---|---|---|---|

| Hana | Administrador de TI | Administrador global o administrador de Identity Governance | |

| Mamta | Administrador de marketing | Usuario | Creador del catálogo y propietario del catálogo |

| Bob | Responsable de marketing | Usuario | Propietario del catálogo |

| Jessica | Jefe de proyecto de marketing | Usuario | Administrador de paquetes de acceso |

Roles de administración de derechos

La administración de derechos tiene los siguientes roles, con permisos para administrar la administración de derechos en sí, que se aplica a todos los catálogos.

| Rol de administración de derechos | Id. de definición de roles | Descripción |

|---|---|---|

| Creador de catálogos | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Crear y administrar catálogos. Normalmente, los administradores de TI que no son administradores globales ni propietarios de recursos en una colección de recursos. La persona que crea un catálogo se convierte automáticamente en el primer propietario del mismo y puede agregar otros propietarios. Un creador de catálogos no puede administrar o ver los catálogos que no son de su propiedad y no puede agregar recursos que no son de su propiedad a un catálogo. Si el creador del catálogo tiene que administrar otro catálogo o agregar recursos que no son de su propiedad, puede solicitar ser copropietario de ese catálogo o recurso. |

La administración de derechos tiene los siguientes roles definidos para cada catálogo determinado, a fin de administrar paquetes de acceso y otra configuración en un catálogo. Un administrador o un propietario del catálogo puede agregar usuarios, grupos de usuarios o entidades de servicio a estos roles.

| Rol de administración de derechos | Id. de definición de roles | Descripción |

|---|---|---|

| Propietario del catálogo | ae79f266-94d4-4dab-b730-feca7e132178 |

Edite y administre paquetes de acceso y otros recursos de un catálogo. Normalmente, un administrador de TI, los propietarios de recursos o un usuario que el propietario del catálogo haya elegido. |

| Lector de catálogo | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Consulte los paquetes de acceso existentes en un catálogo. |

| Administrador de paquetes de acceso | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Editar y administrar todos los paquetes de acceso existentes en un catálogo. |

| Administrador de asignaciones de paquetes de acceso | e2182095-804a-4656-ae11-64734e9b7ae5 |

Editar y administrar todas las asignaciones de paquetes de acceso existentes. |

Además, el aprobador elegido y un solicitante de un paquete de acceso tienen derechos, aunque no son roles.

| Right | Descripción |

|---|---|

| Aprobador | Usuario autorizado por una directiva para aprobar o rechazar solicitudes de acceso a paquetes, aunque no puede cambiar las definiciones de paquetes de acceso. |

| Solicitante | Usuario autorizado por una directiva de un paquete de acceso para solicitar ese paquete de acceso. |

En la tabla siguiente se muestran las tareas que los roles de administración de derechos pueden hacer en la administración de derechos.

Para determinar el rol con menos privilegios de una tarea, también puede hacer referencia a los roles de administrador por tarea de administrador en Microsoft Entra ID.

Roles necesarios para agregar recursos a un catálogo

Un administrador de empresa puede agregar o quitar cualquier grupo (grupos de seguridad creados en la nube o grupos de Microsoft 365 creados en la nube), aplicación o sitio de SharePoint Online de un catálogo.

Nota:

Los usuarios a los que se les haya asignado el rol Administrador de usuarios ya no podrán crear catálogos ni administrar paquetes de acceso en un catálogo que no sea de su propiedad. Un administrador de usuarios que sea propietario del catálogo puede agregar o quitar cualquier grupo o aplicación del catálogo, excepto para un grupo configurado como asignable a un rol de directorio. Para más información sobre los grupos no asignables, consulte Creación de un grupo al que se pueden asignar roles en Microsoft Entra ID. Si a los usuarios de la organización se les asignó el rol Administrador de usuarios para configurar catálogos, paquetes de acceso o directivas en la administración de derechos, en su lugar debe asignarles a estos usuarios el rol Administrador de Identity Governance.

Para que un usuario que no es administrador global pueda agregar grupos, aplicaciones o sitios de SharePoint Online a un catálogo, debe tener tanto la capacidad de realizar acciones en ese recurso y tener un rol de propietario del catálogo en la administración de derechos del catálogo. La forma más común de que un usuario pueda tener la capacidad de realizar acciones para un recurso consiste en tener en un rol de directorio de Microsoft Entra que le permita administrar el recurso. O bien, para los recursos que tienen propietarios, el usuario puede tener la capacidad de realizar acciones si se le asigna como propietario del recurso.

Las acciones que la administración de derechos comprueba cuando un usuario agrega un recurso a un catálogo son las siguientes:

- Para agregar un grupo de seguridad o un grupo de Microsoft 365: el usuario debe tener permiso para realizar las acciones

microsoft.directory/groups/members/updateymicrosoft.directory/groups/owners/update - Para agregar una aplicación: se debe permitir al usuario realizar la acción

microsoft.directory/servicePrincipals/appRoleAssignedTo/update - Para agregar un sitio de SharePoint Online: el usuario debe ser un Administrador de SharePoint o tener un rol de sitio de SharePoint Online que le permita administrar permisos en el sitio

En la tabla siguiente se enumeran algunas de las combinaciones de roles que incluyen las acciones que permiten a los usuarios de esas combinaciones de roles agregar recursos a un catálogo. Para quitar recursos de un catálogo, también debe tener un rol o propiedad con esas mismas acciones.

| Rol de directorio de Microsoft Entra | Rol de administración de derechos | Puede agregar grupos de seguridad | Puede agregar grupos de Microsoft 365 | Puede agregar aplicaciones | Puede agregar sitios de SharePoint Online |

|---|---|---|---|---|---|

| Administrador global | N/D | ✔️ | ✔️ | ✔️ | ✔️ |

| Administrador de Identity Governance | N/D | ✔️ | |||

| Administrador de grupos | Propietario del catálogo | ✔️ | ✔️ | ||

| Administrador de Intune | Propietario del catálogo | ✔️ | ✔️ | ||

| Administrador de Exchange | Propietario del catálogo | ✔️ | |||

| Administrador de SharePoint | Propietario del catálogo | ✔️ | ✔️ | ||

| Administrador de aplicaciones | Propietario del catálogo | ✔️ | |||

| Administrador de aplicaciones en la nube | Propietario del catálogo | ✔️ | |||

| Usuario | Propietario del catálogo | Solo si es propietario del grupo | Solo si es propietario del grupo | Solo si es propietario de la aplicación |

Administración delegada del ciclo de vida de los usuarios invitados

Normalmente, un usuario en un rol con privilegios para invitar invitados puede invitar a usuarios externos individuales a una organización y esta configuración se puede cambiar mediante la configuración de colaboración externa.

Para administrar la colaboración externa, donde es posible que los usuarios externos individuales de un proyecto de colaboración no se conozcan de antemano, asignar usuarios que trabajan con organizaciones externas en roles de administración de derechos puede permitirles configurar catálogos, paquetes de acceso y directivas para la colaboración externa. Estas configuraciones permiten que los usuarios externos con los que colaboran soliciten y se agreguen al directorio de la organización y a los paquetes de acceso.

- Para permitir que los usuarios de directorios externos de organizaciones conectadas puedan solicitar los paquetes de acceso de un catálogo, el valor del catálogo Habilitado para usuarios externos debe estar establecido en Sí. El cambio de esta configuración se puede realizar mediante un administrador o un propietario de catálogo del catálogo.

- El paquete de acceso también debe tener una directiva establecida para los usuarios que no están en el directorio. Un administrador, propietario de catálogo o administrador de paquetes de acceso del catálogo puede crear esta directiva.

- Un paquete de acceso con esa directiva permitirá que los usuarios del ámbito puedan solicitar acceso, incluidos los usuarios que aún no están en el directorio. Si su solicitud se aprueba o no requiere de aprobación, el usuario se agregará automáticamente al directorio.

- Si la configuración de directiva era para Todos los usuarios y el usuario no formaba parte de una organización conectada existente, se crea automáticamente una nueva organización conectada propuesta. Puede ver la lista de organizaciones conectadas y quitar las organizaciones que ya no son necesarias.

También puede configurar lo que sucede cuando un usuario externo traído por la administración de derechos pierde su última asignación a cualquier paquete de acceso. Puede impedir que inicien sesión en este directorio o que su cuenta de invitado se quite, en la configuración para administrar el ciclo de vida de los usuarios externos.

Restringir que los administradores delegados configuren directivas para los usuarios que no están en el directorio

Puede impedir que los usuarios que no estén en roles administrativos inviten a invitados individuales; para ello, en la configuración de colaboración externa, cambie el valor de la configuración de invitación de invitados a roles de administrador específicos y asegúrese de que la opción Habilitar el registro de autoservicio de invitados esté establecida en No.

Para evitar que los usuarios delegados configuren la administración de derechos para permitir que los usuarios externos soliciten colaboración externa, asegúrese de comunicar esta restricción a todos los administradores globales, administradores de gobernanza de identidades, creadores de catálogos y propietarios de catálogos, ya que pueden cambiar catálogos, de modo que no permitan accidentalmente la nueva colaboración en catálogos nuevos o actualizados. Deben asegurarse de que los catálogos se establecen con la opción Habilitado para usuarios externos en No y que no haya ningún paquete de acceso con directivas para permitir que un usuario que no esté en el directorio envíe una solicitud.

Puede ver la lista de catálogos habilitados actualmente para usuarios externos en el centro de administración de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Navegar hasta Gestión de identidades>Gestión de derechos>Catálogos.

Cambie la configuración de filtro de Habilitado para usuarios externos a Sí.

Si alguno de esos catálogos tiene un número distinto de cero de paquetes de acceso, esos paquetes de acceso pueden tener una directiva para los usuarios que no estén en el directorio.

Administración de asignaciones de roles a roles de administración de derechos mediante programación

También puede ver y actualizar las asignaciones de roles específicas del catálogo de administración de derechos y los creadores de catálogo mediante Microsoft Graph. Un usuario que tenga un rol adecuado con una aplicación con el permiso EntitlementManagement.ReadWrite.All delegado puede llamar a Graph API para enumerar las definiciones de roles de la administración de derechos y enumerar las asignaciones de roles para esas definiciones de roles.

Por ejemplo, para ver los roles específicos de la administración de derechos que se han asignado a un usuario o grupo determinado, use la consulta de Graph para mostrar las asignaciones de roles y proporcione el id. del usuario o grupo como el valor del filtro de la consulta principalId.

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq '10850a21-5283-41a6-9df3-3d90051dd111'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

En el caso de un rol específico para un catálogo, el elemento appScopeId de la respuesta indica el catálogo en el que se asigna un rol al usuario. Esta respuesta solo recupera asignaciones explícitas de esa entidad de seguridad a un rol en la administración de derechos, no devuelve resultados para un usuario que tiene derechos de acceso a través de un rol de directorio o a través de la pertenencia a un grupo asignado a un rol.