¿Qué son las detecciones de riesgo?

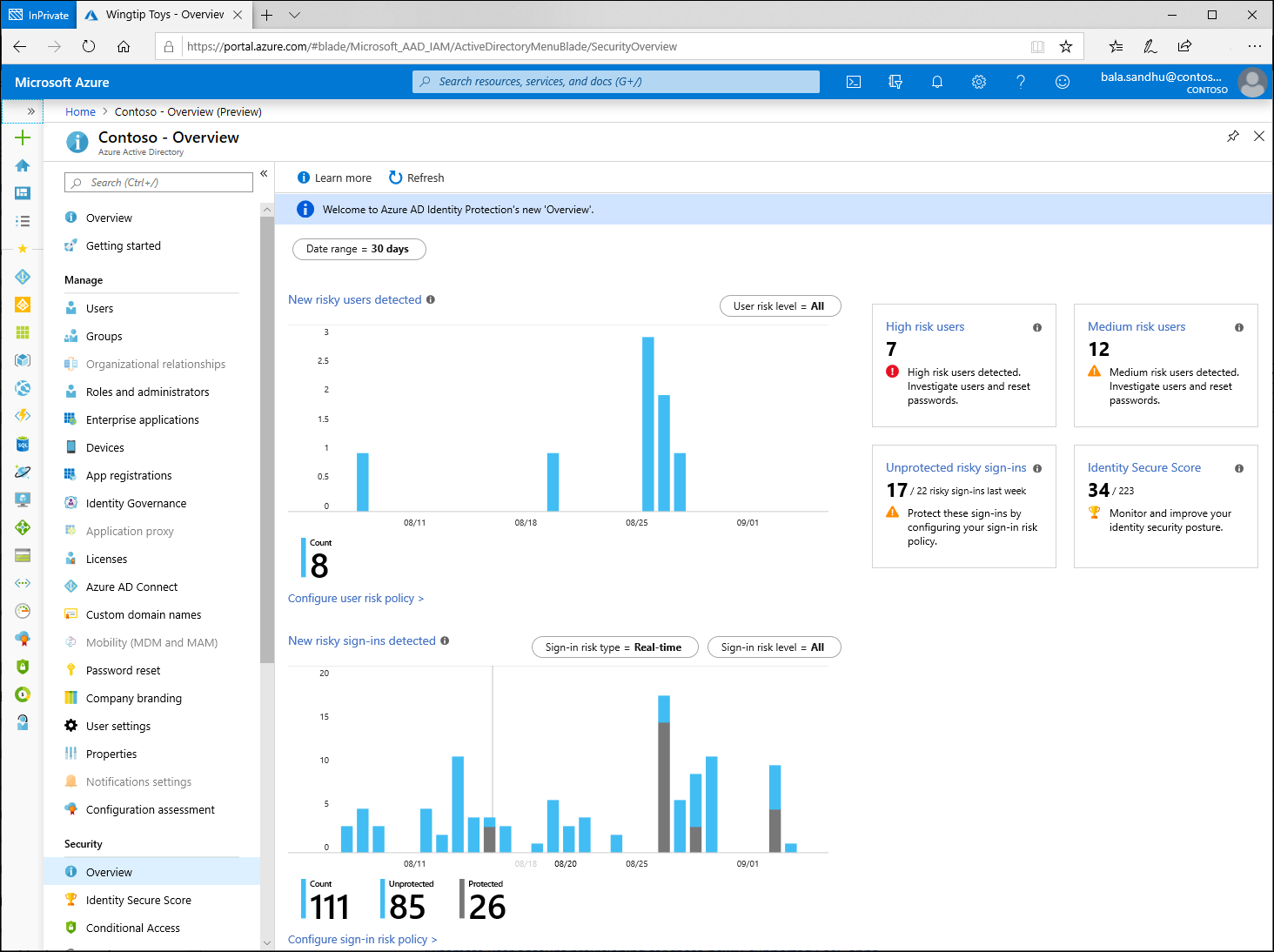

La detección de riesgos en Protección de id. de Microsoft Entra incluye todas las acciones sospechosas identificadas que estén relacionadas con las cuentas de usuario en el directorio. Las detecciones de riesgo (vinculadas tanto al usuario como al inicio de sesión) contribuyen a la puntuación de riesgo general del usuario que se encuentra en el informe Usuarios de riesgo.

ID Protection proporciona a las organizaciones el acceso a recursos eficaces para ver y responder rápidamente a estas acciones sospechosas.

Nota:

ID Protection genera detecciones de riesgo solo cuando se usan las credenciales correctas. El hecho de que se usen credenciales incorrectas en un inicio de sesión no pone en peligro las credenciales.

Tipos de riesgo y detección

El riesgo se puede detectar a nivel de Usuario y de Inicio de sesión; además, existen dos tipos de detección o cálculo: Tiempo real y Sin conexión. Algunos riesgos se consideran como premium, disponibles solo para los clientes de Microsoft Entra ID P2, mientras que otros están disponibles para los clientes con planes Gratis y Microsoft Entra ID P1.

Un riesgo de inicio de sesión representa la probabilidad de que una determinada solicitud de autenticación no sea del propietario de la identidad autorizada. Se puede detectar una actividad de riesgo para un usuario que no está vinculada a un inicio de sesión malintencionado específico, sino al propio usuario.

Es posible que las detecciones en tiempo real no se muestren en los informes durante 5 o 10 minutos. Es posible que las detecciones sin conexión no se muestren en los informes durante 48 horas.

Nota:

Nuestro sistema puede detectar que el evento de riesgo que contribuyó a la puntuación de riesgo del usuario era:

- Falso positivo

- La directiva ha corregido el riesgo del usuario:

- Completando la autenticación multifactor

- Realizando un cambio de contraseña seguro.

Nuestro sistema descartará el estado de riesgo y mostrará el detalle de riesgo de "La IA confirmó que el inicio de sesión es seguro", por lo que dejará de contribuir al riesgo general del usuario.

Detecciones de riesgos de inicio de sesión

Detecciones de riesgo de usuario

| Detección de riesgos | Tipo de detección | Tipo |

|---|---|---|

| Posible intento de acceso al token de actualización principal (PRT) | Sin conexión | Premium |

| Actividad anómala del usuario | Sin conexión | Premium |

| El usuario notificó una actividad sospechosa | Sin conexión | Premium |

| Tráfico de API sospechoso | Sin conexión | Premium |

| Patrones de envío sospechosos | Sin conexión | Premium |

| Riesgo adicional detectado | En tiempo real o sin conexión | No Premium |

| Credenciales con fugas | Sin conexión | No Premium |

| Inteligencia sobre amenazas de Microsoft Entra | Sin conexión | No Premium |

Detecciones de Premium

Las detecciones premium siguientes solo están visibles para los clientes de Microsoft Entra ID P2.

Detecciones de riesgo de inicio de sesión premium

Viaje atípico

Calculado sin conexión. Este tipo de detección de riesgo identifica dos inicios de sesión procedentes de ubicaciones geográficamente distantes, donde al menos una de las ubicaciones puede también ser inusual para el usuario, según su comportamiento anterior. El algoritmo tiene en cuenta múltiples factores, como el tiempo transcurrido entre los dos inicios de sesión y el tiempo que habría necesitado el usuario para viajar de la primera ubicación a la segunda. Este riesgo podría indicar que otro usuario está usando las mismas credenciales.

Este algoritmo omite "falsos positivos" obvios que contribuyen a una condición de viaje imposible, como las VPN y las ubicaciones que usan con regularidad otros usuarios de la organización. El sistema tiene un período de aprendizaje inicial de 14 días o 10 inicios de sesión, lo que ocurra primero, durante el cual aprende el comportamiento de inicio de sesión del nuevo usuario.

Investigación de detecciones de viajes inusuales

- Si puede confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña.

- Si se sabe que un usuario usa la dirección IP en el ámbito de sus tareas:

- Acción recomendada: descartar la alerta

- Si puede confirmar que el usuario viajó recientemente al destino mencionado en la alerta:

- Acción recomendada: descartar la alerta.

- Si puede confirmar que el intervalo de direcciones IP procede de una VPN autorizada.

- Acción recomendada: marque el inicio de sesión como seguro y agregue el intervalo de direcciones IP de VPN a ubicaciones con nombre en Microsoft Entra ID y Microsoft Defender for Cloud Apps.

Token anómalo

Calculado en tiempo real o sin conexión. Esta detección indica que hay características anómalas en el token, como una duración inusual del token o un token que se reproduce desde una ubicación desconocida. Esta detección abarca los tokens de sesión y los tokens de actualización.

Nota

Un token anómalo está ajustado para generar más ruido que otras detecciones en el mismo nivel de riesgo. Se ha optado por este equilibrio para aumentar la probabilidad de detectar tokens reproducidos que, de lo contrario, podrían pasar desapercibidos. Dado que se trata de una detección de ruido elevada, existe una probabilidad más alta de lo normal de que algunas de las sesiones marcadas por esta detección sean falsos positivos. Se recomienda investigar las sesiones marcadas por esta detección en el contexto de otros inicios de sesión del usuario. Si la ubicación, la aplicación, la dirección IP, el agente de usuario u otras características son inesperadas para el usuario, el administrador del inquilino debe considerar esto como un indicador de una posible reproducción de tokens.

Investigación de detecciones de tokens anómalos

- Si puede confirmar que un usuario legítimo no realizó la actividad mediante una combinación de alertas de riesgo, ubicación, aplicación, dirección IP, agente de usuario u otras características inesperadas para el usuario:

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

- Si puede confirmar que la ubicación, la aplicación, la dirección IP, el agente de usuario u otras características son las esperadas para el usuario y no hay otras indicaciones de peligro:

- Acción recomendada: permitir que el usuario corrija automáticamente con una directiva de riesgo de acceso condicional o que un administrador confirme que el inicio de sesión es seguro.

Para una investigación adicional de las detecciones basadas en tokens, consulte el artículo Tácticas para tokens: Cómo evitar, detectar y responder al robo de tokens en la nube y el cuaderno de estrategias de investigación de robo de tokens.

Anomalía del emisor de tokens

Calculado sin conexión. Esta detección de riesgo indica que el emisor del token SAML asociado puede estar en peligro. Las notificaciones incluidas en el token son inusuales o coinciden con patrones de atacante conocidos.

Investigación de las detecciones de anomalías del emisor de tokens

- Si puede confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

- Si el usuario ha confirmado que realizó esta acción y no hay ningún otro indicador de peligro:

- Acción recomendada: permitir que el usuario corrija automáticamente con una directiva de riesgo de acceso condicional o que un administrador confirme que el inicio de sesión es seguro.

Para una investigación adicional de las detecciones basadas en tokens, consulte el artículo Tácticas para tokens: Cómo evitar, detectar y responder al robo de tokens en la nube.

Explorador sospechoso

Calculado sin conexión. La detección sospechosa del explorador indica un comportamiento anómalo basado en la actividad de inicio de sesión sospechosa en varios inquilinos de distintos países en el mismo explorador.

Investigación de detecciones de explorador sospechoso

- El usuario no suele usar el explorador o la actividad en el explorador no coincide con el comportamiento habitual de los usuarios.

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

Propiedades de inicio de sesión desconocidas

Calculado en tiempo real. Este tipo de detección de riesgos considera que el historial de inicio de sesión anterior busca inicios de sesión anómalos. El sistema almacena información sobre inicios de sesión anteriores y desencadena una detección de riesgos cuando se produce un inicio de sesión con propiedades desconocidas para el usuario. Estas propiedades pueden incluir IP, ASN, ubicación, dispositivo, explorador y subred IP del inquilino. Los usuarios recién creados están en un periodo de "modo de aprendizaje" en el que la detección de riesgo de las propiedades de inicio de sesión desconocidas están desactivadas mientras nuestros algoritmos aprenden el comportamiento del usuario. La duración del modo de aprendizaje es dinámica y depende de cuánto tiempo tarde el algoritmo en recopilar información suficiente sobre los patrones de inicio de sesión del usuario. La duración mínima es de cinco días. Un usuario puede volver al modo de aprendizaje tras un largo período de inactividad.

También se ejecuta esta detección para una autenticación básica o para protocolos heredados. Dado que estos protocolos no tienen propiedades modernas, como Id. de cliente, hay datos limitados para reducir los falsos positivos. Se recomienda que los clientes realicen la migración a la autenticación moderna.

Se pueden detectar propiedades de inicio de sesión desconocidas en inicios de sesión interactivos y no interactivos. Cuando esta detección se realiza en inicios de sesión no interactivos, merece mayor supervisión debido al riesgo de ataques de reproducción de tokens.

La selección de un riesgo de propiedades de inicio de sesión desconocida le permite ver información adicional que muestra más detalles sobre por qué se desencadenó este riesgo. En la captura de pantalla siguiente se muestra un ejemplo de estos detalles.

Dirección IP malintencionada

Calculado sin conexión. Esta detección indica el inicio de sesión desde una dirección IP malintencionada. Una dirección IP se considera malintencionada si se recibe una alta tasa de errores debidos a credenciales no válidas desde la dirección IP u otros orígenes de reputación de IP.

Investigación de detecciones de direcciones IP malintencionadas

- Si puede confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

- Si se sabe que un usuario usa la dirección IP en el ámbito de sus tareas:

- Acción recomendada: descartar la alerta

Reglas de manipulación sospechosa de la bandeja de entrada

Calculado sin conexión. Esta detección se descubre utilizando la información que proporciona Microsoft Defender for Cloud Apps. Esta detección analiza su entorno y activa alertas cuando se establecen reglas sospechosas que eliminan o mueven mensajes o carpetas en la bandeja de entrada de un usuario. Esta detección puede indicar que: la cuenta del usuario está en peligro, los mensajes se están ocultando intencionadamente, y el buzón se está usando para distribuir correo no deseado o malware en su organización.

Difusión de contraseña

Calculado sin conexión. Un ataque de difusión de contraseñas es aquel por el que se ataca a varios nombres de usuario mediante contraseñas comunes, en un único ataque por la fuerza bruta, para obtener acceso no autorizado. Esta detección de riesgo se desencadena cuando se realiza correctamente un ataque de difusión de contraseñas. Por ejemplo, el atacante se autentica correctamente en la instancia detectada.

Investigación de detecciones de difusión de contraseñas

- Si puede confirmar que un usuario legítimo no realizó la actividad:

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

- Si se sabe que un usuario usa la dirección IP en el ámbito de sus tareas:

- Acción recomendada: descartar la alerta

- Si puede confirmar que la cuenta no se ha comprometido y no se observa ningún indicador de ataque por fuerza bruta ni difusión de contraseñas en la cuenta.

- Acción recomendada: permitir que el usuario corrija automáticamente con una directiva de riesgo de acceso condicional o que un administrador confirme que el inicio de sesión es seguro.

Para una investigación adicional de las detecciones de riesgo de difusión de contraseñas, consulte el artículo Guía para identificar e investigar ataques de difusión de contraseñas.

Viaje imposible

Calculado sin conexión. Esta detección se descubre utilizando la información que proporciona Microsoft Defender for Cloud Apps. Esta detección identifica actividades de usuario (en una o varias sesiones) que se originan desde ubicaciones geográficamente distantes dentro de un período de tiempo menor que el necesario para viajar de la primera ubicación a la segunda. Este riesgo podría indicar que otro usuario está usando las mismas credenciales.

Nuevo país

Calculado sin conexión. Esta detección se descubre utilizando la información que proporciona Microsoft Defender for Cloud Apps. Esta detección tiene en cuenta las ubicaciones de actividad anteriores para determinar las ubicaciones nuevas e infrecuentes. El motor de detección de anomalías almacena información sobre las ubicaciones anteriores utilizadas por los usuarios de la organización.

Actividad desde una dirección IP anónima

Calculado sin conexión. Esta detección se descubre utilizando la información que proporciona Microsoft Defender for Cloud Apps. Esta detección identifica que los usuarios estaban activos desde una dirección IP que se ha identificado como una dirección IP de proxy anónima.

Reenvío sospechoso desde la bandeja de entrada

Calculado sin conexión. Esta detección se descubre utilizando la información que proporciona Microsoft Defender for Cloud Apps. Esta detección busca reglas de reenvío de correo electrónico sospechosas, por ejemplo, si un usuario creó una regla de bandeja de entrada que reenvía una copia de todos los correos electrónicos a una dirección externa.

Acceso masivo a archivos confidenciales

Calculado sin conexión. Esta detección se descubre utilizando la información que proporciona Microsoft Defender for Cloud Apps. Esta detección analiza su entorno y activa alertas cuando los usuarios acceden a varios archivos desde Microsoft SharePoint o Microsoft OneDrive. Solo se desencadena una alerta si el número de archivos a los que se accede no es común para el usuario y los archivos pueden contener información confidencial.

IP de actor de amenazas comprobada

Calculado en tiempo real. Este tipo de detección de riesgo indica una actividad de inicio de sesión que es coherente con direcciones IP conocidas asociadas con actores del estado nacional o grupos de ciberdelincuencia, basándose en el Centro de Inteligencia de Amenazas de Microsoft (MSTIC).

Detecciones de riesgo de usuario premium

Posible intento de acceso al token de actualización principal (PRT)

Calculado sin conexión. Este tipo de detección de riesgos se descubre utilizando la información proporcionada por Microsoft Defender para punto de conexión (MDE). Un token de actualización principal (PRT) es un artefacto de claves de autenticación de Microsoft Entra en dispositivos Windows 10, Windows Server 2016 y versiones posteriores, iOS y Android. Un PTR es un token JWT (JSON Web Token) que se ha emitido especialmente para agentes de token propios de Microsoft con el fin de habilitar el inicio de sesión único (SSO) en las aplicaciones usadas en esos dispositivos. Los atacantes pueden intentar acceder a este recurso para desplazarse lateralmente a una organización o realizar el robo de credenciales. Esta detección mueve a los usuarios a un riesgo elevado y solo se activa en las organizaciones que hayan implementado MDE. Esta detección es de bajo volumen y se ve con poca frecuencia en la mayoría de las organizaciones. Cuando aparece esta detección es de alto riesgo y los usuarios deben corregirse.

Actividad anómala del usuario

Calculado sin conexión. Esta detección de riesgos tiene como base el comportamiento normal del usuario administrativo en Microsoft Entra ID y detecta patrones anómalos de comportamiento, como los cambios sospechosos en el directorio. La detección se desencadena en el administrador que realiza el cambio o en el objeto que se cambió.

El usuario notificó una actividad sospechosa

Calculado sin conexión. Esta detección de riesgo se notifica cuando un usuario rechaza una solicitud de autenticación multifactor (MFA) y la notifica como actividad sospechosa. Una solicitud de MFA no iniciada por un usuario puede significar que sus credenciales están en peligro.

Tráfico de API sospechoso

Calculado sin conexión. Esta detección de riesgo se notifica cuando un usuario observa tráfico anómalo de Graph o una enumeración de directorios. Un tráfico de API sospechoso podría sugerir que un usuario está comprometido y llevando a cabo un reconocimiento en su entorno.

Patrones de envío sospechosos

Calculado sin conexión. Este tipo de detección de riesgos se descubre utilizando la información proporcionada por Microsoft Defender for Office (MDO). Esta alerta se genera cuando alguien de su organización ha enviado correo electrónico sospechoso y corre el riesgo de quedar restringido para el envío de correo electrónico o ya ha quedado restringido. Esta detección mueve a los usuarios a un riesgo medio y solo se activa en las organizaciones que hayan implementado MDO. Esta detección es de bajo volumen y se ve con poca frecuencia en la mayoría de las organizaciones.

Detecciones no Premium

Los clientes sin licencias de Microsoft Entra ID P2 reciben detecciones tituladas "Riesgo adicional detectado" sin la información detallada sobre la detección que sí reciben los clientes con licencias P2.

Detecciones de riesgo de inicio de sesión no premium

Riesgo adicional detectado (inicio de sesión)

Calculado en tiempo real o sin conexión. Esta detección indica que se descubrió una de las detecciones premium. Dado que las detecciones premium solo son visibles para los clientes de Microsoft Entra ID P2, se denominan "Riesgo adicional detectado" para los clientes sin licencias de Microsoft Entra ID P2.

Dirección IP anónima

Calculado en tiempo real. Este tipo de detección de riesgos indica inicios de sesión desde una dirección IP anónima (por ejemplo, el explorador Tor o redes VPN anónimas). Estas direcciones IP normalmente las usan actores que quieren ocultar su información de inicio de sesión (dirección IP, ubicación, dispositivo, etc.) con fines potencialmente malintencionados.

Vulneración de identidad de usuario confirmada por el administrador

Calculado sin conexión. Esta detección indica que un administrador ha seleccionado "Confirmar vulneración de la identidad del usuario" en la interfaz de usuario de Usuarios de riesgo o mediante riskyUsers API. Para ver qué administrador ha confirmado este usuario comprometido, compruebe el historial de riesgos del usuario (a través de la interfaz de usuario o la API).

Inteligencia sobre amenazas de Microsoft Entra (iniciar sesión)

Calculado en tiempo real o sin conexión. Este tipo de detección de riesgo indica una actividad de usuario inusual para el usuario en cuestión o coherente con patrones de ataque conocidos. Esta detección está basada en las fuentes de inteligencia sobre amenazas internas y externas de Microsoft.

Detecciones de riesgo de usuario no premium

Riesgo adicional detectado (usuario)

Calculado en tiempo real o sin conexión. Esta detección indica que se descubrió una de las detecciones premium. Dado que las detecciones premium solo son visibles para los clientes de Microsoft Entra ID P2, se denominan "Riesgo adicional detectado" para los clientes sin licencias de Microsoft Entra ID P2.

Credenciales con fugas

Calculado sin conexión. Este tipo de detección de riesgo indica que se han filtrado las credenciales válidas del usuario. Cuando los cibercriminales llegan a poner en peligro las contraseñas válidas de usuarios legítimos, es frecuente que compartan estas credenciales recopiladas. Normalmente lo hacen publicándolas en la Web oscura, los sitios de pegado, o bien mediante el intercambio o la venta de esas credenciales en el mercado negro. Cuando el servicio de credenciales filtradas de Microsoft adquiere las credenciales de usuario de la web profunda, los sitios de pegado u otros orígenes, se comparan con las credenciales válidas actuales de los usuarios de Microsoft Entra para encontrar coincidencias válidas. Para obtener más información sobre las credenciales filtradas, consulte Preguntas frecuentes.

Investigación de detecciones de credenciales filtradas

- Si esta señal de detección ha alertado de una credencial filtrada para un usuario:

- Acción recomendada: marque el inicio de sesión como en peligro e invoque un restablecimiento de contraseña si aún no lo ha realizado la corrección automática. Bloquear al usuario si el atacante tiene acceso para restablecer la contraseña o realizar MFA y restablecer la contraseña, y revocar todos los tokens.

Inteligencia sobre amenazas de Microsoft Entra (usuario)

Calculado sin conexión. Este tipo de detección de riesgo indica una actividad de usuario inusual para el usuario en cuestión o coherente con patrones de ataque conocidos. Esta detección está basada en las fuentes de inteligencia sobre amenazas internas y externas de Microsoft.

Preguntas frecuentes

Niveles de riesgo

ID Protection clasifica el riesgo en tres niveles: bajo, medio y alto. Los niveles de riesgo calculados por nuestros algoritmos de aprendizaje automático y que representan la confianza que tiene Microsoft en que una entidad no autorizada conozca una o varias de las credenciales del usuario. Una detección de riesgos con nivel de riesgo elevado significa que Microsoft está muy seguro de que la cuenta ha estado en peligro. Un riesgo bajo significa que hay anomalías presentes en el inicio de sesión o en una credencial de usuario, pero no tenemos la completa seguridad de que la cuenta haya estado en peligro.

Muchas detecciones pueden activarse en varios niveles, en función del número y gravedad de las anomalías detectadas. Por ejemplo, una detección de Propiedades de inicio de sesión desconocidas de alto riesgo en un usuario conlleva mayor confianza en que Microsoft crea que la cuenta ha corrido peligro que una detección de Propiedades de inicio de sesión no familiares de riesgo bajo o medio. Algunas detecciones, como Filtración de credenciales e IP del actor de amenazas verificado, siempre son de alto riesgo.

El nivel de riesgo es importante al decidir en qué detecciones se da prioridad a la investigación y corrección. También desempeñan un papel clave en la configuración de directivas de acceso condicional basado en riesgo, ya que se puede configurar cada directiva para que se desencadene cuando se detecte un riesgo bajo, medio, alto, o incluso ningún riesgo.

Importante

Todas las "detecciones de nivel de riesgo bajo” y los usuarios se conservarán en el producto durante seis meses, tras los cuales se eliminarán automáticamente para proporcionar una experiencia de investigación más limpia. Los niveles de riesgo medio y alto se conservarán hasta que se solucionen o se descarten.

En función de la tolerancia al riesgo de la organización, puede crear directivas que requieran MFA o restablecimiento de contraseña cuando la protección de identificadores detecte un determinado nivel de riesgo. Estas directivas pueden guiar al usuario a corregirse automáticamente y resolver el riesgo, o bien bloquear, todo dependerá de las tolerancias.

Sincronización de hash de contraseña

Las detecciones de riesgos, como las credenciales filtradas, requieren la presencia de elementos hash de contraseña para que se produzca la detección. Para obtener más información sobre la sincronización de hash de contraseñas, consulte Implementación de la sincronización de hash de contraseña con la sincronización de Microsoft Entra Connect.

¿Por qué se generan detecciones de riesgo para cuentas de usuario deshabilitadas?

Las cuentas de usuario deshabilitadas se pueden volver a habilitar. Si las credenciales de una cuenta deshabilitada están en peligro y la cuenta se vuelve a habilitar, los actores no autorizados podrían usar esas credenciales para obtener acceso. ID Protection genera detecciones de riesgos para actividades sospechosas en cuentas de usuario deshabilitadas para alertar a los clientes sobre posibles peligros para la cuenta. Si una cuenta ya no está en uso y no se habilitará de nuevo, los clientes deben considerar la posibilidad de eliminarla para evitar el riesgo. No se generan detecciones de riesgo para las cuentas eliminadas.

¿Dónde busca Microsoft las credenciales filtradas?

Microsoft busca las credenciales filtradas en varios lugares, por ejemplo, en:

- Los sitios de pegado públicos, como pastebin.com y paste.ca, en los que los infiltrados normalmente publican este material. Esta ubicación es la parada obligada para la mayoría de los infiltrados en su búsqueda de credenciales robadas.

- Organismos de autoridad judicial.

- Otros grupos de Microsoft que investigan la web oscura.

¿Por qué no veo ninguna credencial filtrada?

Las credenciales filtradas se procesan siempre que Microsoft encuentra un nuevo lote disponible públicamente. Debido a la naturaleza confidencial, las credenciales filtradas se eliminan al poco tiempo de procesarse. Solo se procesan en el inquilino las nuevas credenciales filtradas que se encuentren después de habilitar la sincronización de hash de contraseñas (PHS). No se realiza la comprobación con los pares de credenciales encontrados anteriormente.

No he encontrado ningún evento de riesgo de credenciales filtradas durante bastante tiempo

Si no ha detectado ningún evento de riesgo de credenciales filtradas, se debe a los siguientes motivos:

- No tiene PHS habilitada para el inquilino.

- Microsoft no ha encontrado ningún par de credenciales filtradas que coincida con sus usuarios.

¿Con qué frecuencia Microsoft procesa nuevas credenciales?

Las credenciales se procesan inmediatamente después de que se han encontrado, normalmente varios lotes al día.

Ubicaciones

La ubicación en las detecciones de riesgo se determina mediante la búsqueda de direcciones IP.