Revisión del informe de actividad de la aplicación

Muchas organizaciones usan Servicios de federación de Active Directory (AD FS) para proporcionar un inicio de sesión único a las aplicaciones en la nube. El traslado de aplicaciones de AD FS a Microsoft Entra ID para la autenticación aporta importantes ventajas, especialmente en lo que respecta a la administración de costos y riesgos, a la productividad, al cumplimiento y a la gobernanza. Sin embargo, entender qué aplicaciones son compatibles con Microsoft Entra ID e identificar los pasos de migración específicos puede llevar mucho tiempo.

El informe de actividades de aplicaciones de AD FS en el Centro de administración de Microsoft Entra permite identificar rápidamente qué aplicaciones se pueden migrar a Microsoft Entra ID. Evalúa todas las aplicaciones de AD FS con respecto a la compatibilidad con Microsoft Entra ID, comprueba si hay problemas y proporciona instrucciones sobre cómo preparar aplicaciones concretas para su migración. Con del informe de actividades de aplicaciones de AD FS puede hacer lo siguiente:

Descubrir aplicaciones de AD FS y definir el ámbito de su migración. En el informe de actividades de aplicaciones de AD FS se enumeran todas las aplicaciones de AD FS de su organización en las que un usuario activo ha iniciado sesión en los últimos 30 días. El informe indica el grado de preparación de una aplicación para la migración a Microsoft Entra ID. El informe no muestra los usuarios de confianza relacionados con Microsoft en AD FS como Office 365. Por ejemplo, los usuarios de confianza con el nombre 'urn:federation:MicrosoftOnline'.

Establecer prioridades de aplicaciones para la migración. Obtenga el número de usuarios únicos que han iniciado sesión en la aplicación en los últimos 1, 7 o 30 días para ayudar a determinar la importancia o el riesgo de migrar la aplicación.

Ejecutar pruebas de migración y solucionar problemas. El servicio de informes ejecuta automáticamente las pruebas para determinar si una aplicación está preparada para la migración. Los resultados se muestran en el informe de actividades de aplicaciones de AD FS como estado de la migración. Si la configuración de AD FS no es compatible con una configuración de Microsoft Entra, obtendrá instrucciones específicas sobre cómo abordar la configuración en Microsoft Entra ID.

Los datos de actividad de aplicaciones de AD FS están disponibles para los usuarios que tienen asignados cualquiera de estos roles de administrador: administrador global, lector de informes, lector de seguridad, administrador de aplicaciones o administrador de aplicaciones en la nube.

Requisitos previos

- En estos momentos, su organización debe usar AD FS para acceder a las aplicaciones.

- Uno de los siguientes roles: Administrador global, Administrador de aplicaciones en la nube, Administrador de aplicaciones, Administrador Global o Propietario de la entidad de servicio.

- Microsoft Entra Connect Health debe estar habilitado en el inquilino de Microsoft Entra.

- El agente de Microsoft Entra Connect Health para AD FS debe estar instalado.

- Más información sobre Microsoft Entra Connect Health.

- Introducción a la configuración de Microsoft Entra Connect Health e instalación del agente de AD FS.

Importante

Hay un par de razones por las que no verá todas las aplicaciones que espera después de haber instalado Microsoft Entra Connect Health. El informe de actividades de aplicaciones solo muestra usuarios de confianza de AD FS con inicios de sesión de usuario en los últimos 30 días. Además, el informe no mostrará los usuarios de confianza relacionados con Microsoft como Office 365.

Descubrimiento de aplicaciones de AD FS que se pueden migrar

El informe de actividades de aplicaciones de AD FS está disponible en el centro de administración de Microsoft Entra en los informes de Microsoft Entra ID Uso e información. El informe de actividades de aplicaciones de AD FS analiza cada aplicación de AD FS para determinar si se puede migrar tal cual o si es necesario realizar una revisión adicional.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Aplicaciones de identidad>Aplicaciones>Empresariales.

En Actividad, seleccione Usage & Insights (Uso e información) y, luego, elija Actividad de la aplicación de AD FS para abrir una lista de todas las aplicaciones de AD FS de la organización.

Para cada aplicación de la lista de actividades de aplicaciones de AD FS, vea el estado de migración:

Listo para migrar significa que la configuración de la aplicación de AD FS es totalmente compatible con Microsoft Entra ID y se puede migrar tal cual.

Revisión necesaria significa que algunas de las configuraciones de la aplicación se pueden migrar a Microsoft Entra ID, pero debe revisar la configuración que no se puede migrar tal cual.

Pasos adicionales necesarios significa que Microsoft Entra ID no admite parte de la configuración de la aplicación, por lo que no se puede migrar en su estado actual.

Evaluación de la preparación de una aplicación para su migración

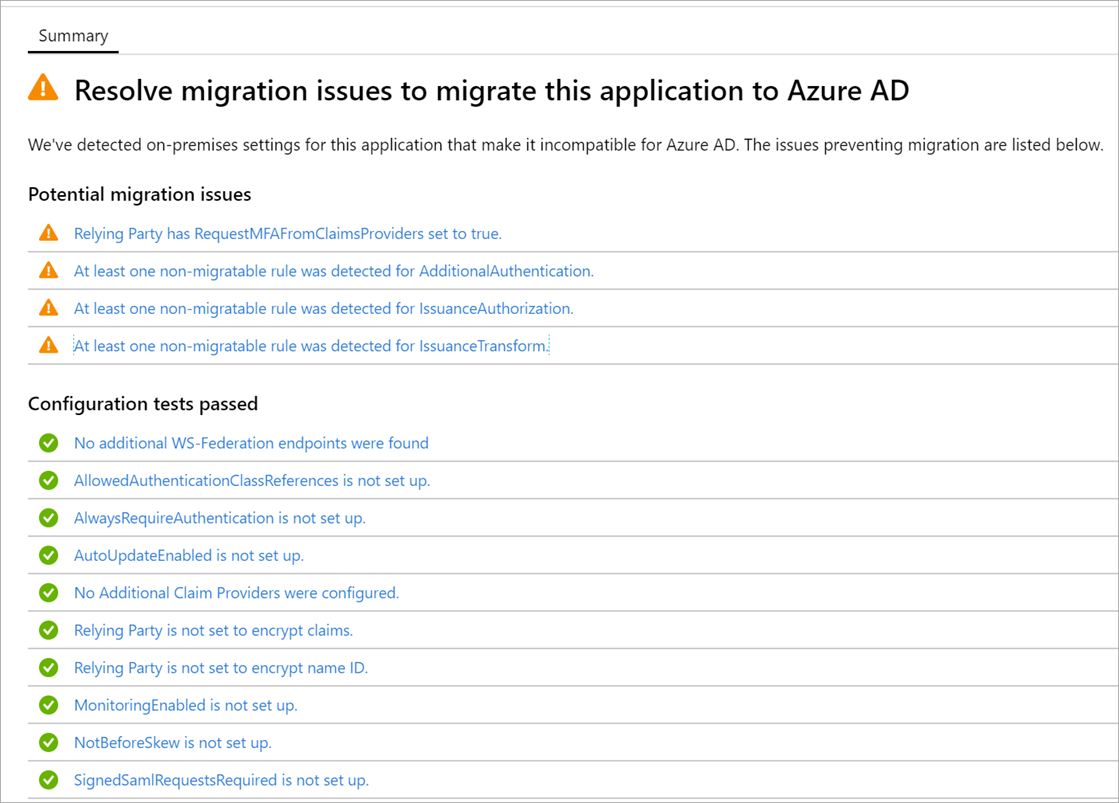

En la lista de actividades de aplicaciones de AD FS, seleccione el estado en la columna Estado de migración para abrir los detalles de la migración. Verá un resumen de las pruebas de configuración superadas, junto con los posibles problemas de migración.

Seleccione un mensaje para abrir detalles adicionales de la regla de migración. Para obtener una lista completa de las propiedades probadas, vea la tabla Pruebas de configuración de aplicaciones de AD FS, que aparece a continuación.

Pruebas de configuración de aplicaciones de AD FS

En la tabla siguiente se enumeran todas las pruebas de configuración que se realizan en aplicaciones de AD FS.

| Resultado | Sin errores/Advertencia/Error | Descripción |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules Se detectó al menos una regla no migrable para AdditionalAuthentication. |

Aprobada/Con advertencias | El usuario de confianza tiene reglas para solicitar la autenticación multifactor. Para desplazarse a Microsoft Entra ID, traduzca dichas reglas en directivas de acceso condicional. Si usa una aplicación local de MFA, se recomienda que se traslade a la autenticación multifactor de Microsoft Entra. Obtenga más información sobre el acceso condicional. |

| Test-ADFSRPAdditionalWSFedEndpoint El usuario de confianza tiene el valor de AdditionalWSFedEndpoint establecido en true. |

Sin errores/Error | El usuario de confianza de AD FS permite varios puntos de conexión de aserción de WS-FED. Actualmente, Microsoft Entra solo admite una. Si tiene un escenario en el que este resultado bloquea la migración, háganoslo saber. |

| Test-ADFSRPAllowedAuthenticationClassReferences El usuario de confianza ha establecido el valor de AllowedAuthenticationClassReferences. |

Sin errores/Error | Este valor de AD FS permite especificar si la aplicación se configura para permitir solo determinados tipos de autenticación. Se recomienda usar acceso condicional para lograr esta funcionalidad. Si tiene un escenario en el que este resultado bloquea la migración, háganoslo saber. Obtenga más información sobre el acceso condicional. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Sin errores/Error | Este valor de AD FS permite especificar si la aplicación se configura para omitir las cookies de SSO y solicitar siempre la autenticación. En Microsoft Entra ID, puede administrar la sesión de autenticación mediante directivas de acceso condicional para lograr un comportamiento similar. Obtenga más información sobre cómo configurar la sesión de autenticación con acceso condicional. |

| Test-ADFSRPAutoUpdateEnabled El usuario de confianza tiene el valor de AutoUpdateEnabled establecido en true. |

Aprobada/Con advertencias | Este valor de AD FS permite especificar si AD FS se configura para actualizar automáticamente la aplicación en función de los cambios en los metadatos de federación. Microsoft Entra ID no admite esta configuración actualmente, pero no debería impedir la migración de la aplicación a Microsoft Entra ID. |

| Test-ADFSRPClaimsProviderName El usuario de confianza tiene varios elementos ClaimsProviders habilitados. |

Sin errores/Error | Este valor de AD FS llama a los proveedores de identidades de los que el usuario de confianza acepta notificaciones. En Microsoft Entra ID, puede habilitar la colaboración externa mediante Microsoft Entra B2B. Obtenga más información sobre Microsoft Entra B2B. |

| Test-ADFSRPDelegationAuthorizationRules | Sin errores/Error | La aplicación tiene definidas reglas de autorización de delegación personalizadas. Se trata de un concepto de WS-Trust que Microsoft Entra ID admite mediante protocolos de autenticación modernos, como OpenID Connect y OAuth 2.0. Obtenga más información sobre la Plataforma de identidad de Microsoft. |

| Test-ADFSRPImpersonationAuthorizationRules | Aprobada/Con advertencias | La aplicación tiene definidas reglas de autorización de suplantación personalizadas. Se trata de un concepto de WS-Trust que Microsoft Entra ID admite mediante protocolos de autenticación modernos, como OpenID Connect y OAuth 2.0. Obtenga más información sobre la Plataforma de identidad de Microsoft. |

| Test-ADFSRPIssuanceAuthorizationRules Se detectó al menos una regla no migrable para IssuanceAuthorization. |

Aprobada/Con advertencias | La aplicación tiene reglas de autorización de emisión personalizadas definidas en AD FS. Microsoft Entra ID admite esta funcionalidad con el acceso condicional de Microsoft Entra. Obtenga más información sobre el acceso condicional. También puede restringir el acceso a la aplicación por usuario o grupos asignados a la aplicación. Obtenga más información sobre cómo asignar usuarios y grupos para acceder a las aplicaciones. |

| Test-ADFSRPIssuanceTransformRules Se detectó al menos una regla no migrable para IssuanceTransform. |

Aprobada/Con advertencias | La aplicación tiene reglas de transformación de emisión personalizadas definidas en AD FS. Microsoft Entra ID admite la personalización de las notificaciones emitidas en el token. Para obtener más información, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

| Test-ADFSRPMonitoringEnabled El usuario de confianza tiene el valor de MonitoringEnabled establecido en true. |

Aprobada/Con advertencias | Este valor de AD FS permite especificar si AD FS se configura para actualizar automáticamente la aplicación en función de los cambios en los metadatos de federación. Microsoft Entra no admite esta configuración actualmente, pero no debería impedir la migración de la aplicación a Microsoft Entra ID. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Aprobada/Con advertencias | AD FS permite un desfase horario basado en las horas de NotBefore y NotOnOrAfter del token de SAML. Microsoft Entra ID controla automáticamente esto de forma predeterminada. |

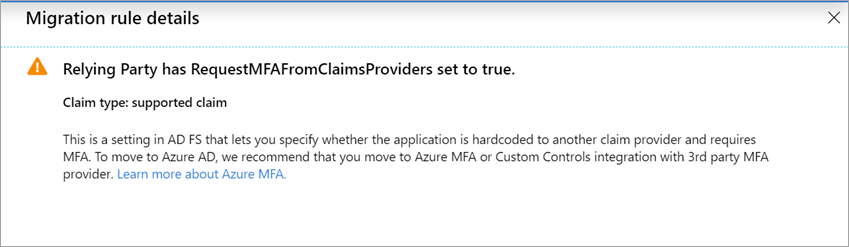

| Test-ADFSRPRequestMFAFromClaimsProviders El usuario de confianza tiene el valor de RequestMFAFromClaimsProviders establecido en true. |

Aprobada/Con advertencias | Este valor de AD FS determina el comportamiento de MFA cuando el usuario procede de un proveedor de notificaciones diferente. En Microsoft Entra ID, puede habilitar la colaboración externa mediante Microsoft Entra B2B. Luego, puede aplicar directivas de acceso condicional para proteger el acceso de invitado. Obtenga más información sobre Microsoft Entra B2B y el acceso condicional. |

| Test-ADFSRPSignedSamlRequestsRequired El usuario de confianza tiene el valor de SignedSamlRequestsRequired establecido en true. |

Sin errores/Error | La aplicación se configura en AD FS para comprobar la firma de la solicitud SAML. Microsoft Entra ID acepta una solicitud SAML firmada, pero no comprobará la firma. Microsoft Entra ID tiene distintos métodos para protegerse frente a llamadas malintencionadas. Por ejemplo, Microsoft Entra ID usa las direcciones URL de respuesta configuradas en la aplicación para validar la solicitud SAML. Microsoft Entra ID solo enviará un token a las direcciones URL de respuesta configuradas para la aplicación. Si tiene un escenario en el que este resultado bloquea la migración, háganoslo saber. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Aprobada/Con advertencias | La aplicación está configurada para una duración de token personalizada. El valor predeterminado de AD FS es de una hora. Microsoft Entra ID admite esta funcionalidad mediante el acceso condicional. Para obtener más información, consulte Configuración de la administración de las sesiones de autenticación con el acceso condicional. |

| El usuario de confianza está configurado para cifrar notificaciones. Esto es compatible con Microsoft Entra ID | Pass (pasado) | Con Microsoft Entra ID puede cifrar el token enviado a la aplicación. Para más información, consulte Configuración del cifrado de tokens SAML de Microsoft Entra. |

| EncryptedNameIdRequiredCheckResult | Sin errores/Error | La aplicación está configurada para cifrar la notificación nameID en el token SAML. Con Microsoft Entra ID puede cifrar todo el token enviado a la aplicación. Todavía no se admite el cifrado de notificaciones específicas. Para más información, consulte Configuración del cifrado de tokens SAML de Microsoft Entra. |

Comprobación de los resultados de las pruebas de reglas de notificaciones

Si ha configurado una regla de notificaciones para la aplicación en AD FS, la experiencia proporcionará un análisis granular para todas las reglas de notificaciones. Verá qué reglas de notificaciones se pueden trasladar a Microsoft Entra ID y cuáles deben revisarse con más detalle.

En la lista de actividades de aplicaciones de AD FS, seleccione el estado en la columna Estado de migración para abrir los detalles de la migración. Verá un resumen de las pruebas de configuración superadas, junto con los posibles problemas de migración.

En la página Detalles de la regla de migración, expanda los resultados para mostrar los detalles de los posibles problemas de migración y obtener instrucciones adicionales. Para ver una lista detallada de todas las reglas de notificaciones probadas, consulte la tabla de abajo Comprobación de los resultados de las pruebas de reglas de notificaciones de abajo.

En el ejemplo siguiente se muestran los detalles de la regla de migración para la regla de IssuanceTransform. Muestra las partes específicas de la notificación que deben revisarse y abordarse antes de poder migrar la aplicación a Microsoft Entra ID.

Pruebas de reglas de notificaciones

En la tabla siguiente se enumeran todas las pruebas de reglas de notificaciones que se realizan en aplicaciones de AD FS.

| Propiedad | Descripción |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | La instrucción de condición utiliza expresiones regulares para evaluar si la notificación coincide con un patrón determinado. Para lograr una funcionalidad similar en Microsoft Entra ID, puede usar la transformación predefinida como IfEmpty(), StartWith() o Contains(), entre otras. Para obtener más información, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

| UNSUPPORTED_CONDITION_CLASS | La instrucción de condición tiene varias condiciones que deben evaluarse antes de ejecutar la instrucción de emisión. Microsoft Entra ID puede admitir esta funcionalidad con las funciones de transformación de la notificación, donde puede evaluar varios valores de notificaciones. Para obtener más información, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

| UNSUPPORTED_RULE_TYPE | No se pudo reconocer la regla de notificaciones. Para obtener más información sobre cómo configurar notificaciones en Microsoft Entra ID, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | La instrucción de condición usa un emisor que no se admite en Microsoft Entra ID. Actualmente, Microsoft Entra no procesa las notificaciones de los almacenes que no sean de Active Directory o Microsoft Entra ID. Si esto le impide migrar aplicaciones aMicrosoft Entra ID, infórmenos. |

| UNSUPPORTED_CONDITION_FUNCTION | La instrucción de condición utiliza una función de agregado para emitir o agregar una única notificación sin tener en cuenta el número de coincidencias. En Microsoft Entra ID puede evaluar el atributo de un usuario para decidir qué valor utilizar para la notificación con funciones como IfEmpty(), StartWith() o Contains(), entre otras. Para obtener más información, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

| RESTRICTED_CLAIM_ISSUED | La instrucción de condición usa una notificación que está restringida en Microsoft Entra ID. Es posible que pueda emitir una notificación restringida, pero no puede modificar su origen ni aplicar ninguna transformación. Para más información, consulte Personalización de las notificaciones emitidas en tokens para una determinada aplicación de Microsoft Entra ID. |

| EXTERNAL_ATTRIBUTE_STORE | La instrucción de emisión usa un almacén de atributos que no es Active Directory. Actualmente, Microsoft Entra no procesa las notificaciones de los almacenes que no sean de Active Directory o Microsoft Entra ID. Si este resultado le impide migrar aplicaciones aMicrosoft Entra ID, infórmenos. |

| UNSUPPORTED_ISSUANCE_CLASS | La instrucción de emisión usa AAD para agregar notificaciones al conjunto de notificaciones entrantes. En Microsoft Entra ID esto puede configurarse como varias transformaciones de notificaciones. Para obtener más información, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | La instrucción de emisión utiliza expresiones regulares para transformar el valor de la notificación que se va a emitir. Para lograr una funcionalidad similar en Microsoft Entra ID, puede usar la transformación predefinida, como Extract(), Trim() y ToLower(). Para obtener más información, consulte Personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales. |

Solución de problemas

No se pueden ver todas las aplicaciones de AD FS en el informe

Si ha instalado Microsoft Entra Connect Health, pero sigue viendo el aviso de instalación o no ve todas las aplicaciones de AD FS en el informe, puede que no tenga aplicaciones de AD FS activas o que las aplicaciones de AD FS sean aplicaciones de Microsoft.

En el informe de actividades de aplicaciones de AD FS se enumeran todas las aplicaciones de AD FS de su organización en las que usuarios activos han iniciado sesión en los últimos 30 días. Además, el informe no muestra los usuarios de confianza relacionados con Microsoft en AD FS como Office 365. Por ejemplo, los usuarios de confianza con el nombre 'urn:federation:MicrosoftOnline', 'microsoftonline', 'microsoft:winhello:cert:prov:server' no se mostrarán en la lista.