Implementación del control de aplicaciones de acceso condicional para aplicaciones del catálogo con Microsoft Entra ID

Los controles de acceso y sesión de Microsoft Defender for Cloud Apps funcionan con aplicaciones del catálogo de aplicaciones en la nube y con aplicaciones personalizadas. Para obtener una lista de las aplicaciones que se incorporan previamente y funcionan de forma predeterminada, consulte Protección de aplicaciones con el control de aplicaciones de acceso condicional de Defender for Cloud Apps.

Requisitos previos

La organización debe tener las siguientes licencias para usar el control de aplicaciones de acceso condicional:

- Microsoft Entra ID P1 o superior

- Microsoft Defender for Cloud Apps

Las aplicaciones deben configurarse con el inicio de sesión único

Las aplicaciones deben usar uno de los siguientes protocolos de autenticación:

IdP Protocolos Microsoft Entra ID SAML 2.0 o OpenID Connect Otros SAML 2.0

Configuración de la integración de Microsoft Entra ID

Nota:

Al configurar una aplicación con SSO en Microsoft Entra ID u otros proveedores de identidades, un campo que puede aparecer como opcional es la configuración de dirección URL de inicio de sesión. Tenga en cuenta que este campo puede ser necesario para que el control de aplicaciones de acceso condicional funcione.

Siga estos pasos para crear una directiva de acceso condicional de Microsoft Entra que enruta las sesiones de la aplicación a Defender for Cloud Apps. Para ver otras soluciones de IdP, consulte Configuración de la integración con otras soluciones de IdP.

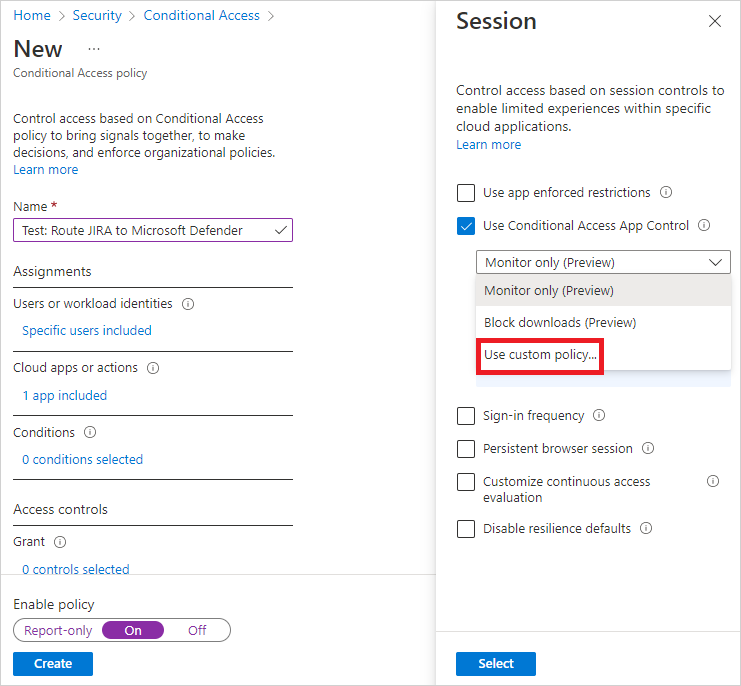

En Microsoft Entra ID, vaya a Seguridad>Acceso condicional.

En el panel Acceso condicional, en la barra de herramientas de la parte superior, seleccione Nueva directiva ->Crear nueva directiva.

En el panel Nuevo, en el cuadro de texto Nombre, escriba el nombre de la directiva.

En Asignaciones, seleccione Usuarios o identidades de carga de trabajo y asigne los usuarios y grupos que van a incorporar (inicio de sesión inicial y comprobación) a la aplicación.

En Asignaciones, seleccione Aplicaciones o acciones en la nube y asigne las aplicaciones y acciones que desee controlar con el control de aplicaciones de acceso condicional.

En Controles de acceso, seleccione Sesión, seleccione Usar control de aplicaciones de acceso condicional y elija una directiva integrada (Solo supervisión (versión preliminar) o Bloquear descargar(versión preliminar) o Usar directiva personalizada para establecer una directiva avanzada en Defender for Cloud Apps y, a continuación, seleccione Seleccionar.

Opcionalmente, agregue condiciones y conceda controles según sea necesario.

Establezca Habilitar directiva en Activado y seleccione Crear.

Nota:

Antes de continuar, asegúrese de cerrar antes cualquier sesión existente.

Después de crear la directiva, inicie sesión en cada aplicación configurada en esa directiva. Asegúrese de que inicia sesión con un usuario configurado en la directiva.

Defender for Cloud Apps sincronizará los detalles de su directiva con sus servidores para cada nueva aplicación en la que inicie sesión. Este proceso puede tardar hasta un minuto.

Verificación de que los controles de acceso y sesión estén configurados

Las instrucciones anteriores le ayudaron a crear una directiva integrada de Defender for Cloud Apps para aplicaciones de catálogo directamente en Microsoft Entra ID. En este paso, compruebe que están configurados los controles de sesión y de acceso para estas aplicaciones.

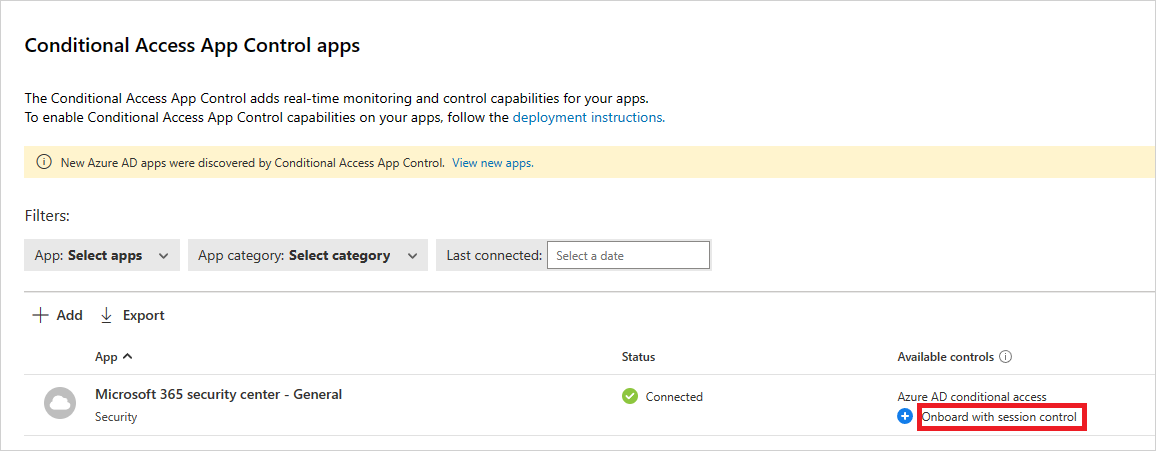

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional. Fíjese en la columna Controles disponibles y confirme que figuren en ella Control de acceso, Acceso condicional de Azure AD y Control de sesión.

Si la aplicación no está habilitada para el control de sesión, agréguela seleccionando Incorporar con control de sesión y marcando Usar esta aplicación con controles de sesión. Por ejemplo:

Habilitación de la aplicación para su uso en producción

Cuando esté listo, este procedimiento describe cómo habilitar la aplicación para su uso en el entorno de producción de la organización.

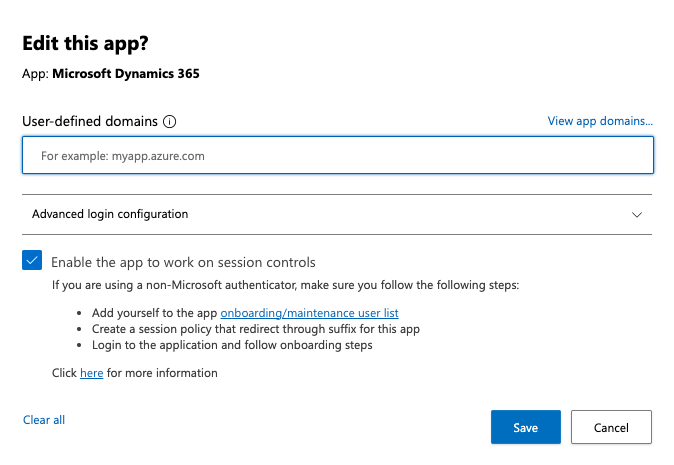

En el portal de Microsoft Defender, selecciona Configuración. A continuación, seleccione Aplicaciones en la nube.

En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional. En la lista de aplicaciones, en la fila en la que aparece la aplicación que va a implementar, seleccione los tres puntos al final de la fila y seleccione Editar aplicación.

Seleccione Habilitar la aplicación para que funcione en controles de sesión y, a continuación, seleccione Guardar. Por ejemplo:

Primero, cierre cualquier sesión existente. Después, intente iniciar sesión en cada aplicación que se ha implementado correctamente. Inicie sesión con un usuario que coincida con la directiva configurada en Microsoft Entra ID o para una aplicación SAML configurada con el proveedor de identidades.

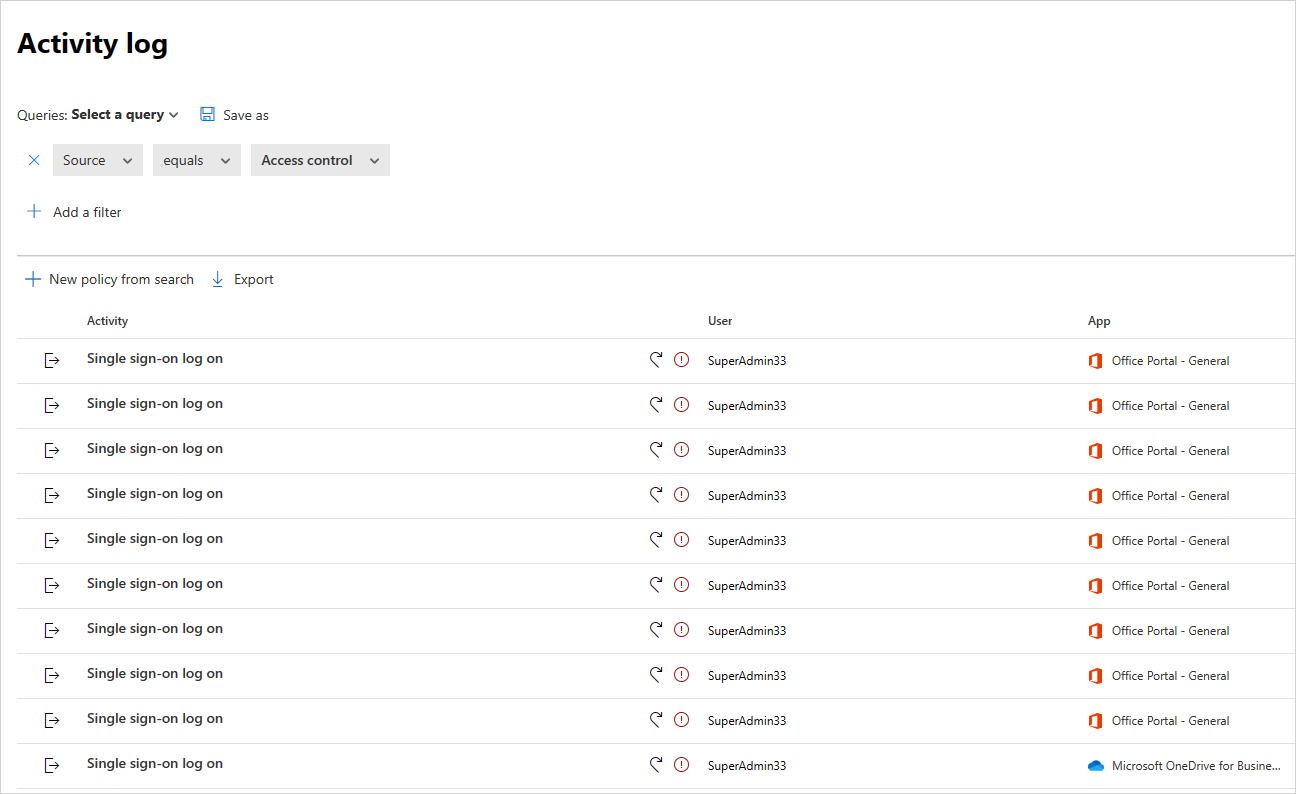

En el portal de Microsoft Defender, en Aplicaciones en la nube, seleccione Registro de actividad y asegúrese de que se capturan las actividades de inicio de sesión de cada aplicación.

Puede filtrar seleccionando Avanzado y, luego, mediante la opción Origen es igual a Acceso condicional. Por ejemplo:

Se recomienda que inicie sesión en aplicaciones de escritorio y móviles desde dispositivos administrados y no administrados. Esto es para asegurarse de que las actividades se capturan correctamente en el registro de actividad.

Para confirmar que la actividad se captura correctamente, seleccione un registro de inicio de sesión único en la actividad para abrir el cajón de actividad. Asegúrese de que la propiedad Etiqueta de agente de usuario refleja correctamente si el dispositivo es un cliente nativo (es decir, un aplicación de escritorio o móvil) o si es un dispositivo administrado (Compatible, Unido a dominio o Certificado de cliente válido).

Nota:

Después de implementarse, no se puede quitar una aplicación de la página Control de aplicaciones de acceso condicional. Mientras no establezca una directiva de sesión o acceso en la aplicación, el control de aplicaciones de acceso condicional no cambiará el comportamiento de la aplicación.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de