Implementación del control de aplicaciones de acceso condicional para cualquier aplicación web mediante PingOne como proveedor de identidades (IdP)

Puede configurar controles de sesión en Microsoft Defender for Cloud Apps para que funcionen con cualquier aplicación web y cualquier IdP que no sea de Microsoft. En este artículo se describe cómo enrutar sesiones de aplicaciones de PingOne a Defender for Cloud Apps para controles de sesión en tiempo real.

En este artículo, usaremos la aplicación Salesforce como ejemplo de una aplicación web que se configura para usar los controles de sesión de Defender for Cloud Apps. Para configurar otras aplicaciones, realice los mismos pasos según sus requisitos.

Requisitos previos

La organización debe tener las siguientes licencias para usar el control de aplicaciones de acceso condicional:

- Una licencia de PingOne pertinente (necesaria para el inicio de sesión único)

- Microsoft Defender for Cloud Apps

Una configuración de inicio de sesión único existente de PingOne para la aplicación mediante el protocolo de autenticación SAML 2.0

Para configurar controles de sesión para la aplicación mediante PingOne como idP

Siga estos pasos para enrutar las sesiones de la aplicación web de PingOne a Defender for Cloud Apps. Para conocer los pasos de configuración de Microsoft Entra, consulte Incorporación e implementación del control de aplicaciones de acceso condicional para aplicaciones personalizadas mediante Microsoft Entra ID.

Nota:

Puede configurar la información de inicio de sesión único de SAML de la aplicación proporcionada por PingOne mediante uno de los métodos siguientes:

- Opción 1: Cargar el archivo de metadatos SAML de la aplicación.

- Opción 2: Proporcionar manualmente los datos SAML de la aplicación.

En los pasos siguientes, usaremos la opción 2.

Paso 1: Obtener la configuración de inicio de sesión único de SAML de la aplicación

Paso 2: Configurar Defender for Cloud Apps con la información de SAML de la aplicación

Paso 3: Crear una aplicación personalizada en PingOne

Paso 4: Configurar Defender for Cloud Apps con la información de la aplicación PingOne

Paso 5: Completar la aplicación personalizada en PingOne

Paso 6: Obtener los cambios de la aplicación en Defender for Cloud Apps

Paso 7: Completar los cambios de la aplicación

Paso 8: Completar la configuración en Defender for Cloud Apps

Paso 1: Obtener la configuración de inicio de sesión único de SAML de la aplicación

En Salesforce, vaya a Configuración> Configuración> Identidad>Configuración del inicio de sesión único.

En Configuración del inicio de sesión único, seleccione el nombre de la configuración de SAML 2.0 existente.

En la página Configuración de inicio de sesión único SAML, anote la dirección URL de inicio de sesión de Salesforce. Lo necesitará más adelante.

Nota:

Si la aplicación proporciona un certificado SAML, descargue el archivo de certificado.

Paso 2: configure Defender for Cloud Apps con la información SAML de la aplicación.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional.

Seleccione + Agregar y, en el menú emergente, seleccione la aplicación que quiere implementar y, a continuación, seleccione Iniciar el asistente.

En la página INFORMACIÓN DE APLICACIÓN, seleccione Rellenar datos manualmente, en la URL del servicio de consumidor de aserciones introduzca la URL de inicio de sesión de Salesforce que anotó anteriormente y, a continuación, seleccione Siguiente.

Nota:

Si la aplicación proporciona un certificado SAML, seleccione Usar <app_name> certificado SAML y cargue el archivo de certificado.

Paso 3: Crear una aplicación personalizada en PingOne

Antes de continuar, siga estos pasos para obtener información de la aplicación de Salesforce existente.

En PingOne, edite la aplicación de Salesforce existente.

En la página Asignación de atributos de SSO, anote el atributo y el valor de SAML_SUBJECT y, a continuación, descargue los archivos de certificado de firma y metadatos de SAML.

Abra el archivo de metadatos SAML y anote la ubicación SingleSignOnService de PingOne. Lo necesitará más adelante.

En la página Acceso a grupos, anote los grupos asignados.

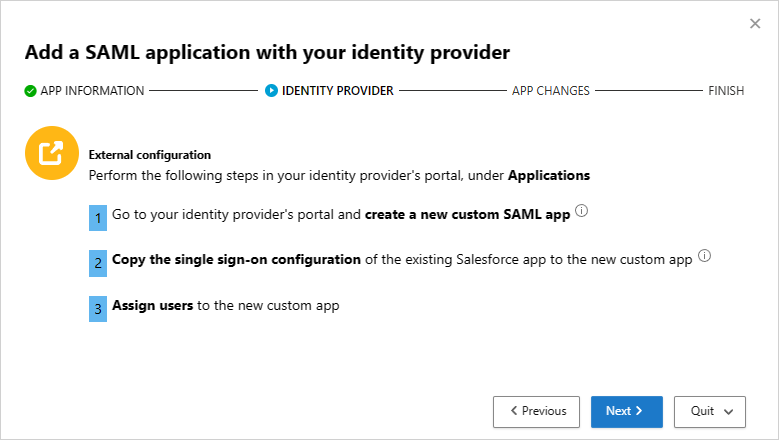

A continuación, use las instrucciones de la página Agregar una aplicación SAML con el proveedor de identidades para configurar una aplicación personalizada en el portal de IdP.

Nota:

La configuración de una aplicación personalizada permite probar la aplicación existente con controles de acceso y sesión sin cambiar el comportamiento actual de la organización.

Cree una nueva aplicación SAML.

En la página Detalles de la aplicación, rellene el formulario y seleccione Continuar con el paso siguiente.

Sugerencia

Use un nombre de aplicación que le ayudará a diferenciar entre la aplicación personalizada y la aplicación de Salesforce existente.

En la página Configuración de la aplicación, haga lo siguiente y, a continuación, seleccione Continuar con el paso siguiente.

- En el campo Servicio de consumidor de aserciones (ACS), escriba la dirección URL de inicio de sesión de Salesforce que anotó anteriormente.

- En el campo Id. de entidad, escriba un identificador único a partir de

https://. Asegúrese de que esto es diferente de la configuración de la aplicación Salesforce PingOne de salida. - Anote el id. de la entidad. Lo necesitará más adelante.

En la página Asignación de atributos de SSO, agregue el atributo y el valor de SAML_SUBJECT de la aplicación Salesforce existente que anotó anteriormente y, a continuación, seleccione Continuar con el paso siguiente.

En la página Acceso a grupos, agregue los grupos de la aplicación Salesforce existentes que anotó anteriormente y complete la configuración.

Paso 4: Configurar Defender for Cloud Apps con la información de la aplicación PingOne

De nuevo en la página PROVEEDOR DE IDENTIDADES de Defender for Cloud Apps, seleccione Siguiente para continuar.

En la página siguiente, seleccione Rellenar datos manualmente, haga lo siguiente y, a continuación, seleccione Siguiente.

- En la Dirección URL del servicio de consumidor de aserciones, escriba la dirección URL de inicio de sesión de Salesforce que anotó anteriormente.

- Seleccione Cargar certificado SAML del proveedor de identidad y cargue el archivo del certificado que descargó anteriormente.

En la página siguiente, anote la siguiente información y, a continuación, seleccione Siguiente. Necesitará la información más adelante.

- Dirección URL de inicio de sesión único de Defender for Cloud Apps

- Atributos y valores de Defender for Cloud Apps

Paso 5: Completar la aplicación personalizada en PingOne

En PingOne, busque y edite la aplicación de Salesforce personalizada.

En el campo Servicio de consumidor de aserciones (ACS), reemplace la dirección URL por la dirección URL de inicio de sesión único de Defender for Cloud Apps que anotó anteriormente y, a continuación, seleccione Siguiente.

Agregue los atributos y valores de Defender for Cloud Apps que anotó anteriormente a las propiedades de la aplicación.

Guarde la configuración.

Paso 6: Obtener los cambios de la aplicación en Defender for Cloud Apps

De nuevo en la página CAMBIOS DE APLICACIÓN de Defender for Cloud Apps, haga lo siguiente, pero no seleccione Finalizar. Necesitará la información más adelante.

- Copia de la dirección URL de inicio de sesión único de SAML de Defender for Cloud Apps

- Descarga del certificado SAML de Defender for Cloud Apps

Paso 7: Completar los cambios de la aplicación

En Salesforce, vaya a Configuración>Configuración>Identidad>Configuración de inicio de sesión único y haga lo siguiente:

Se recomienda crear una copia de seguridad de la configuración actual.

Sustituya el valor del campo Dirección URL de inicio de sesión del proveedor de identidad por la dirección URL de inicio de sesión único SAML de Defender for Cloud Apps que anotó anteriormente.

Cargue el certificado SAML de Defender for Cloud Apps que descargó anteriormente.

Reemplace el valor del campo Id. de entidad por el identificador de entidad de la aplicación personalizada PingOne que anotó anteriormente.

Seleccione Guardar.

Nota:

El certificado SAML de Defender for Cloud Apps es válido durante un año. Una vez expirado, deberá generarse un nuevo certificado.

Paso 8: Completar la configuración en Defender for Cloud Apps

- De nuevo en la página CAMBIOS DE APLICACIÓN de Defender for Cloud Apps, seleccione Finalizar. Después de completar el asistente, todas las solicitudes de inicio de sesión asociadas a esta aplicación se enrutarán a través del control de aplicaciones de acceso condicional.

Pasos siguientes

Consulte también

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.