Paso 3: Proteger las cuentas de usuario de Microsoft 365

Eche un vistazo a todo el contenido de nuestra pequeña empresa sobre el aprendizaje de ayuda para pequeñas empresas.

Para aumentar la seguridad de los inicios de sesión de los usuarios:

- Usar Windows Hello para empresas

- Uso de Microsoft Entra protección con contraseña

- Uso de la autenticación multifactor (MFA)

- Implementar configuraciones de acceso a dispositivos e identidades

- Protección contra el riesgo de credenciales con Protección de Microsoft Entra ID

Windows Hello para empresas

Windows Hello para empresas en Windows 11 Empresas reemplaza las contraseñas por una autenticación segura en dos fases al firmar en un dispositivo Windows. Esta es un nueva forma de inicio de sesión que vincula el dispositivo de un usuario con un factor biométrico o un PIN.

Para más información, consulte Información general para Windows Hello para empresas.

protección con contraseña de Microsoft Entra

Microsoft Entra Protección con contraseña detecta y bloquea las contraseñas no seguras conocidas y sus variantes, y también puede bloquear términos débiles adicionales específicos de su organización. Las listas de contraseñas prohibidas globales predeterminadas se aplican automáticamente a todos los usuarios de un inquilino de Microsoft Entra. Se puede definir entradas adicionales en una lista personalizada de contraseñas prohibidas. Cuando los usuarios cambien o restablezcan sus contraseñas, estas listas de contraseñas prohibidas se comprueban para exigir el uso de contraseñas seguras.

Para obtener más información, vea Configurar Microsoft Entra protección con contraseña.

MFA

MFA requiere que los inicios de sesión de usuario estén sujetos a una comprobación adicional más allá de la contraseña de la cuenta de usuario. Incluso si un usuario malintencionado determina la contraseña de una cuenta de usuario, también debe poder responder a una comprobación adicional, como un mensaje de texto que se envía a un smartphone, antes de que se otorgue el acceso.

El primer paso en el uso de MFA es que sea necesario para todas las cuentas de administrador, también conocidas como cuentas con privilegios. Después de este primer paso, Microsoft recomienda el uso de MFA para todos los usuarios.

Existen tres formas de requerir que los usuarios usen MFA basándose en su plan de Microsoft 365.

| Plan | Recomendación |

|---|---|

| Todos los planes de Microsoft 365 (sin licencias Microsoft Entra ID P1 o P2) | Habilite los valores predeterminados de seguridad en Microsoft Entra ID. Los valores predeterminados de seguridad de Microsoft Entra ID incluyen MFA para usuarios y administradores. |

| Microsoft 365 E3 (incluye licencias de Microsoft Entra ID P1) | Use las Directivas comunes de acceso condicional para configurar las directivas siguientes: - Requerir MFA para los administradores - Requerir MFA para todos los usuarios - Bloquear la autenticación heredada |

| Microsoft 365 E5 (incluye licencias de Microsoft Entra ID P2) | Aprovechando Protección de Microsoft Entra ID, empiece a implementar el conjunto recomendado de acceso condicional y directivas relacionadas de Microsoft mediante la creación de estas dos directivas: - Exigir la autenticación multifactor (MFA) cuando el riesgo de inicio de sesión es medio o alto - Los usuarios de riesgo alto tienen que cambiar la contraseña |

Valores predeterminados de seguridad

Los valores predeterminados de seguridad son una nueva característica para Microsoft 365 y Office 365 suscripciones de pago o de prueba creadas después del 21 de octubre de 2019. Estas suscripciones tienen activados los valores predeterminados de seguridad, lo que requiere que todos los usuarios usen MFA con la aplicación Microsoft Authenticator.

Los usuarios tienen 14 días para registrarse en MFA con la aplicación Microsoft Authenticator desde sus teléfonos inteligentes, que comienzan a contar desde la primera vez que inician sesión después de que se hayan habilitado los valores predeterminados de seguridad. Transcurridos 14 días, el usuario no podrá iniciar sesión hasta que el registro de MFA se haya completado.

Los valores predeterminados de seguridad garantizan que todas las organizaciones tengan un nivel básico de seguridad para el inicio de sesión de usuario habilitado de forma predeterminada. Puede deshabilitar los valores predeterminados de seguridad y usar MFA con directivas de acceso condicional o para cuentas individuales.

Para más información, vea esta información general de los valores predeterminados de seguridad.

Directivas de acceso condicional

Las directivas de acceso condicional son un conjunto de reglas que especifican las condiciones en las que se evalúan y se conceden los accesos. Por ejemplo, puede crear una directiva de acceso condicional que indique lo siguiente:

- Si el nombre de la cuenta de usuario es miembro de un grupo de usuarios a los que se han asignado los roles de Exchange, usuario, contraseña, seguridad, SharePoint, administrador de Exchange, administrador de SharePointo administrador global, requiere MFA antes de permitir el acceso.

Esta directiva le permite exigir la MFA en función de la pertenencia a grupos, en lugar de intentar configurar cuentas de usuario individuales para la MFA cuando se asignan o se quitan estos roles de administrador.

También puede usar directivas de acceso condicional para funcionalidades más avanzadas, como exigir que el inicio de sesión se realice desde un dispositivo compatible, como el equipo portátil que ejecuta Windows 11.

El acceso condicional requiere licencias de Microsoft Entra ID P1, que se incluyen con Microsoft 365 E3 y E5.

Para más información, vea la información general sobre el acceso condicional.

Usar estos métodos conjuntamente

Tenga en cuenta lo siguiente:

- No puede habilitar los valores predeterminados de seguridad si tiene habilitadas las directivas de acceso condicional.

- No puede habilitar ninguna directiva de acceso condicional si tiene habilitados los valores predeterminados de seguridad.

Si los valores predeterminados de seguridad están habilitados, se le pedirá al usuario el registro de MFA y el uso de la aplicación Microsoft Authenticator.

Esta tabla muestra los resultados de habilitar MFA con los valores predeterminados de seguridad y las directivas de acceso condicional.

| Método | Habilitado | Deshabilitado | Método de autenticación adicional |

|---|---|---|---|

| Valores predeterminados de seguridad | No se pueden usar directivas de acceso condicional | Se pueden usar directivas de acceso condicional | Aplicación Microsoft Authenticator |

| Directivas de acceso condicional | Si hay alguna habilitada, no puede habilitar los valores predeterminados de seguridad | Si se deshabilitan todos, puede habilitar los valores predeterminados de seguridad | Especificado por el usuario durante el registro de MFA |

Configuraciones de identidad y acceso a dispositivos de Confianza cero

Confianza cero configuración y directivas de acceso a dispositivos e identidades son características de requisitos previos recomendadas y su configuración combinada con directivas de acceso condicional, Intune y Protección de Microsoft Entra ID que determinan si se debe conceder una solicitud de acceso determinada y en qué condiciones. Esta determinación se basa en la cuenta de usuario del inicio de sesión, el dispositivo que se usa, la aplicación que el usuario usa para obtener acceso, la ubicación desde la que se realiza la solicitud de acceso y una valoración del riesgo de la solicitud. Esta funcionalidad le permite garantizar que solo los usuarios y dispositivos aprobados puedan acceder a los recursos críticos.

Nota:

Protección de Microsoft Entra ID requiere licencias de Microsoft Entra ID P2, que se incluyen con Microsoft 365 E5.

Las directivas de acceso a dispositivos e identidades están definidas para usarse en tres niveles:

- La protección de línea base es un nivel mínimo de seguridad para las identidades y dispositivos que tienen acceso a sus aplicaciones y datos.

- La protección confidencial ofrece seguridad adicional para datos específicos. Las identidades y los dispositivos están sujetos a los niveles más altos de requisitos de seguridad y estado del dispositivo.

- La protección para entornos con información altamente regulada o clasificada se aplica a una pequeña cantidad de datos que están clasificados en niveles superiores, contienen secretos comerciales o están sometidos a regulaciones de datos. Las identidades y los dispositivos están sujetos a los niveles incluso más altos de requisitos de seguridad y estado del dispositivo.

Estos niveles y sus configuraciones correspondientes proporcionan niveles de protección coherentes en los datos, las identidades y los dispositivos.

Microsoft recomienda la configuración e implementación de directivas de acceso a dispositivos e identidades de confianza cero en la organización, incluidas las configuraciones específicas para Microsoft Teams, Exchange Online y SharePoint. Para más información, consulte las Configuraciones de acceso a dispositivos e identidades de confianza cero.

Protección de Microsoft Entra ID

En esta sección, aprenderá a configurar las directivas que protejan credenciales en peligro, donde un atacante determine el nombre de una cuenta de usuario y la contraseña para acceder a servicios en la nube y los datos de una organización. Protección de Microsoft Entra ID proporciona varias maneras de ayudar a evitar que un atacante ponga en peligro las credenciales de una cuenta de usuario.

Con Protección de Microsoft Entra ID, puede:

| Funcionalidad | Descripción |

|---|---|

| Determinar y corregir posibles vulnerabilidades en las identidades de su organización | Microsoft Entra ID usa el aprendizaje automático para detectar anomalías y actividades sospechosas, como inicios de sesión y actividades posteriores al inicio de sesión. Con estos datos, Protección de Microsoft Entra ID genera informes y alertas que le ayudan a evaluar los problemas y a tomar medidas. |

| Detectar acciones sospechosas relacionadas con las identidades de su organización y responder a ellas automáticamente | Puede configurar directivas basadas en riesgos que respondan automáticamente a problemas detectados si se alcanza un nivel de riesgo específico. Estas directivas, además de otros controles de acceso condicional proporcionados por Microsoft Entra ID y Microsoft Intune, pueden bloquear automáticamente el acceso o realizar acciones correctivas, incluidos los restablecimientos de contraseña y la necesidad de Microsoft Entra autenticación multifactor para los inicios de sesión posteriores. |

| Investigar incidentes sospechosos y solucionarlos con acciones administrativas | Puede investigar eventos de riesgo mediante información sobre el incidente de seguridad. Los flujos de trabajo básicos están disponibles para realizar un seguimiento de las investigaciones e iniciar acciones de corrección, como restablecimientos de contraseña. |

Consulte más información sobre Protección de Microsoft Entra ID.

Consulte los pasos para habilitar Protección de Microsoft Entra ID.

Recursos técnicos de administración para MFA e inicios de sesión seguros

- MFA para Microsoft 365

- Implementar identidad para Microsoft 365

- Vídeos de entrenamiento de Azure Academy Microsoft Entra ID

- Configuración de la directiva de registro de autenticación multifactor Microsoft Entra

- Configuraciones de acceso a dispositivos e identidades

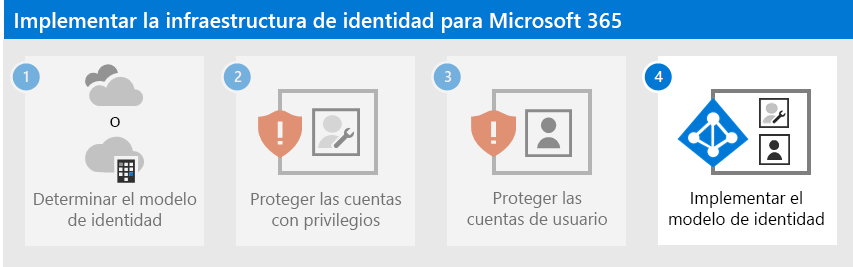

Paso siguiente

Continúe con el Paso 4 para implementar la infraestructura de identidad en función del modelo de identidad elegido:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de