Usar EAP-TLS

Azure Sphere admite el uso de Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) para conectarse a redes Wi-Fi. EL EAP-TLS no se soporta sobre los Ethernetes.

EAP-TLS para Wi-Fi es un método de autenticación común en escenarios centrados en la seguridad. Proporciona una seguridad significativamente mayor que el uso de la contraseña SSID como un secreto global, pero requiere trabajo adicional para asegurarse de que el dispositivo azure sphere y la red están correctamente configurados y autenticados.

La especificación del protocolo EAP-TLS se detalla en RFC 5216. Azure Sphere OS no implementa directamente el protocolo EAP-TLS; En su lugar, incorpora un componente de wpa_supplicant de código abierto que implementa el protocolo.

Terminología

Punto de acceso (AP): Un dispositivo de hardware de red que permite que otros dispositivos de Wi-Fi se conecten a una red cableada.

Certificado: Una clave pública y otros metadatos firmados por una CA.

Entidad de certificación (CA): Una entidad que firma y emite certificados digitales.

Certificado de CA: El certificado de CA raíz al que se encadena el certificado de autenticación del servidor RADIUS. Esta clave pública puede almacenarse en el dispositivo Azure Sphere.

Certificado de cliente: El certificado y la clave privada que se usan para autenticarse en la red. El certificado de cliente y su clave privada emparejada se almacenan en el dispositivo Azure Sphere.

Par de teclas: Un conjunto de claves enlazadas mediante cifrado. En muchos escenarios, un par de claves significa una clave pública y una clave privada; Sin embargo, en el escenario DE EAP-TLS de Esfera de Azure, el par de claves indica el certificado del cliente y su clave privada.

Clave privada: Una clave que no debe exponerse a ninguna entidad excepto al propietario de confianza.

Infraestructura de clave pública (PKI): El conjunto de roles, directivas, hardware, software y procedimientos necesarios para crear, administrar, distribuir, usar, almacenar y revocar certificados digitales y administrar el cifrado de clave pública.

Servicio de usuario de acceso telefónico local de autenticación remota (RADIUS): Protocolo de red que opera en el puerto 1812 y proporciona administración centralizada de autenticación, autorización y contabilidad (AAA o Triple A) para los usuarios que se conectan a un servicio de red y lo usan. Un servidor RADIUS recibe datos de autenticación de un cliente, los valida, y después permite el acceso a otros recursos de red.

Rivest-Shamir-Adleman (RSA): Un sistema criptográfico de clave pública que se basa en RFC 3447).

Solicitante: El cliente de red inalámbrica. El dispositivo Azure Sphere es un supplicant.

Información general sobre la autenticación EAP-TLS

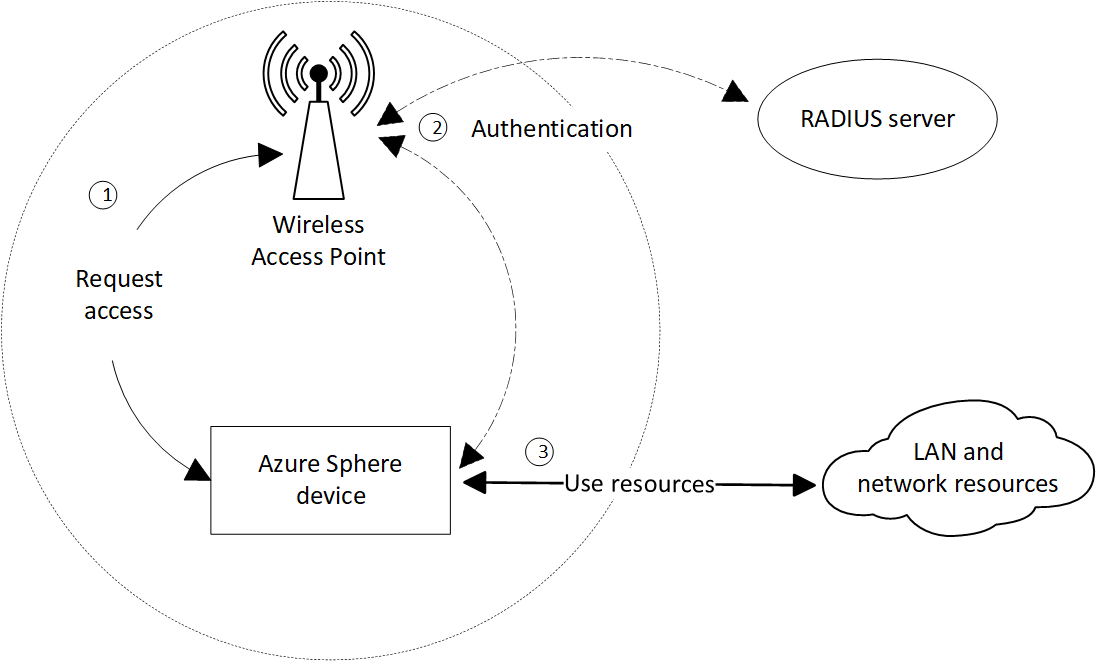

El siguiente diagrama resume el proceso por el cual un dispositivo Azure Sphere usa el protocolo EAP-TLS para autenticarse.

Cuando un dispositivo Azure Sphere requiere acceso a un recurso de red, se pone en contacto con un punto de acceso inalámbrico (AP). Tras recibir la petición, el AP pide la identidad del dispositivo y luego entra en contacto con el servidor radius para iniciar el proceso de autenticación. Las comunicaciones entre el punto de acceso y el dispositivo utilizan la encapsulación EAP sobre el protocolo LAN (EAPOL).

El punto de acceso codifica los mensajes EAPOL al formato RADIUS y los envía al servidor RADIUS. El servidor RADIUS proporciona servicios de autenticación para la red en el puerto 1812. El dispositivo Azure Sphere y el servidor RADIUS llevan a cabo el proceso de autenticación a través del punto de acceso, que retransmite los mensajes de uno a otro. Cuando se completa la autenticación, el servidor RADIUS envía un mensaje de estado al dispositivo. Si la autenticación se realiza correctamente, el servidor abre el puerto para el dispositivo Azure Sphere.

Después de la autenticación correcta, el dispositivo Azure Sphere puede acceder a otros recursos de red e Internet.

La autenticación de servidor y la autenticación de dispositivo describen el proceso de autenticación con más detalle.

Autenticación de servidor

La autenticación de servidor es el primer paso en la autenticación EAP-TLS mutua. En la autenticación mutua, no sólo el servidor de RADIUS autentica el dispositivo, sino que el dispositivo autentica el servidor. La autenticación de servidor no es estrictamente necesaria, pero le recomendamos que configure su red y sus dispositivos para que la admitan. La autenticación de servidor ayuda a garantizar que un servidor fraudulento o impostor no puede comprometer la seguridad de la red.

Para habilitar la autenticación de servidor, su servidor RADIUS debe tener un certificado de autenticación de servidor firmado por una CA. El certificado de autenticación de servidor es una "hoja" al final de la cadena de certificados del servidor, que opcionalmente puede incluir una CA intermedia, y eventualmente termina en una CA raíz.

Cuando un dispositivo solicita acceso, el servidor envía toda su cadena de certificados al dispositivo. Azure Sphere no aplica comprobaciones de validación de tiempo en el certificado de autenticación de servidor o en la cadena, porque el dispositivo no puede sincronizar la hora del SO con un origen de tiempo válido hasta que se haya autenticado a la red. Si el dispositivo está configurado para confiar en una CA raíz que coincida con la CA raíz del servidor, valida la identidad del servidor. Si el dispositivo no tiene una CA raíz coincidente, la autenticación del servidor falla y el dispositivo no podrá acceder a los recursos de red. Usted debe ser capaz de actualizar el RootCA en el dispositivo de vez en cuando, como se describe en Actualizar un certificado de CA raíz.

Autenticación de dispositivo

Una vez completada la autenticación del servidor, el dispositivo envía su certificado de cliente para establecer sus credenciales. El dispositivo también puede pasar un id. de cliente. El id. de cliente es información opcional que algunas redes pueden requerir para la autenticación.

Los requisitos específicos para una autenticación correcta del dispositivo pueden variar en función de cómo esté configurada su red en particular. El administrador de red puede requerir información adicional para demostrar la validez de sus dispositivos Azure Sphere. Independientemente de la configuración, debe poder actualizar el certificado del dispositivo de vez en cuando, como se describe en Actualizar un certificado de cliente.

Plataforma Azure Sphere EAP-TLS

La plataforma AZURE Sphere EAP-TLS proporciona las siguientes capacidades para la configuración y administración de la red:

- Cargar una . Archivo PEM que contiene el certificado de cliente del dispositivo y la clave privada para Wi-Fi conexiones EAP-TLS.

- Configure la interfaz de Wi-Fi para utilizar EAP-TLS. El. El archivo PEM que contiene el certificado de cliente del dispositivo debe estar presente en el dispositivo.

- Conéctese a una red existente no EAP-TLS para obtener un certificado de dispositivo y una clave privada, habilitar una red EAP-TLS, y conectarse a la red EAP-TLS.

- Permita que las aplicaciones usen el certificado de autenticación y atestación de dispositivo (DAA) usado para las conexiones HTTPS para autenticarse en un almacén de certificados.

- API WifiConfig para administrar redes Wi-Fi.

- API de certstore para administrar certificados.

Todos los demás componentes de red EAP-TLS son responsabilidad del administrador de la red local.

Configuración de red EAP-TLS

La configuración de la red EAP-TLS es responsabilidad de su administrador de red. El administrador de red debe definir la infraestructura de clave pública (PKI) y asegurarse de que todos los componentes de red cumplen sus directivas. La configuración y configuración de red incluye, sin limitación, las siguientes tareas:

- Configure el servidor RADIUS, adquiera e instale su certificado de CA, y establezca los criterios para que un dispositivo demuestre su identidad.

- Configure sus dispositivos Azure Sphere con la CA raíz del servidor RADIUS, para que puedan autenticar el servidor.

- Adquiere un certificado de cliente y una clave privada para cada dispositivo y cárgalos en el dispositivo.

La adquisición e implementación de certificados EAP-TLS describe cómo adquirir e implementar certificados en varios escenarios de redes.

El certificado y la clave privada para la autenticación de cliente deben proporcionarse en formato PEM. La clave privada puede proporcionarse en sintaxis PKCS1 o PKCS8, con o sin una contraseña de clave simétrica para la clave privada. El certificado de CA raíz también debe proporcionarse en formato PEM.

La tabla siguiente enumera la información usada en la configuración de una red EAP-TLS para Azure Sphere.

| Artículo | Descripción | Detalles |

|---|---|---|

| Certificado de cliente | Certificado de CA firmado que contiene la clave pública para el certificado de cliente. Obligatorio. | Tamaño máximo: 8 KiB Longitud máxima de la cadena de identificador: 16 caracteres |

| Clave privada de cliente | Clave privada que está emparejada con el certificado de cliente. Obligatorio. | Tamaño máximo: 8 Rsa compatible; Las claves ECC no son compatibles |

| Contraseña de clave privada de cliente | Contraseña usada para cifrar la clave privada del cliente. Opcional. | Tamaño mínimo: 1 byte Tamaño máximo: 256 bytes La cadena vacía y la cadena nula se interpretan como la misma |

| Id. de cliente | Cadena ASCII que se pasa al servidor RADIUS y proporciona información adicional sobre el dispositivo. Requerido por algunas redes EAP-TLS. | Tamaño máximo: 254 bytes Formato: user@domainname.com |

| Certificado de CA raíz | Certificado de CA raíz del certificado de autenticación del servidor RADIUS. Debe configurarse en cada dispositivo. Opcional, pero muy recomendable; ponte en contacto con el administrador de red. | Tamaño máximo: 8 KiB Longitud máxima de la cadena de identificador: 16 caracteres |

Importante

Toda la configuración del servidor PKI y RADIUS para su red, incluida la administración de la expiración del certificado, es su responsabilidad.